Брандмауэр файрвол – где находится, как настроить файрвол, для чего нужен, как добавить в исключения или открыть порт, как заблокировать и разблокировать программы, инструкция со скриншотами

Что такое БРАНДМАУЭР (ФАЙРВОЛ) — простой ответ что это значит

Брандмауэр (Brandmauer) или Файрвол (Firewall) – это компьютерная программа, целью которой является защита компьютера от вирусов и хакерских атак. Брандмауэр отслеживает сетевой трафик, поступающий в операционную систему, и помогает остановить вредоносные программы, которые пытаются получить доступ к личной информации пользователя. Помимо этого, у терминов Брандмауэр и Файрвол есть еще и другое определение. Данными терминами принято назвать противопожарные капитальные стены, которые по идее должны защищать дома от пожаров в местах плотной застройки.

Что такое Брандмауэр (Файрвол) – простыми словами.

Простыми словами, Брандмауэр (Фаервол) – это специальные защитные компьютерные программы, которые постоянно сканируют получаемые и отправляемые в интернет данные. Образно говоря, это виртуальные стены, которые защищают компьютер от опасностей интернета: вирусы, руткиты, шпионские программы, и тд. Хотя стоит отметить, что брандмауэр не является единственным или самым надежным источником защиты вашего компьютера. Как правило, для обеспечения наибольшей безопасности, брандмауэр (Файрвол), всегда работает в связке с антивирусом и анти-шпионским программным обеспечением.

В большинстве случаев, брандмауэр устанавливается непосредственно на рабочую машину (ПК), но иногда, как в случаях с различными офисами, где присутствует много компьютеров, файрвол ставится в виде физического устройства (но об этом позже). Пользователям операционной системы Windows, нет нужды устанавливать брандмауэр самостоятельно (отдельно), так как в ОС изначально присутствует собственный —

Брандмауэр – как это работает, простыми словами.

Не вникая в сложные технические подробности, работу Брандмауэра можно описать следующим образом. Когда пользователь запускает программу, связанную с Интернетом, такую как браузер или компьютерная игра, компьютер подключается к удаленному веб-сайту и отправляет информацию о компьютерной системе пользователя. Однако перед тем как данные будут отправлены или получены они проходят через межсетевой экран (файрвол), где в зависимости от установленных параметров, данные будут пропущены или остановлены.

Образно говоря, в процессе своей работы, брандмауэр выступает своеобразным пограничником или таможенником, который следит за всем что вывозится и завозится на компьютер. Кроме того, в его обязанности входит проверка пакетов данных на соответствие необходимым параметрам. Таким образом, файрвол может помочь остановить работу уже установленного вредоносного ПО, такого как троянские кони и другие шпионские программы. Простыми словами, экран просто не будет передавать собранные этими программами данные в интернет. Но это, конечно же все в теории, так как подобные вредительские программы постоянно совершенствуются и учатся обманывать файрволы.

Что такое Аппаратный брандмауэр и способы защиты сети?

Аппаратный брандмауэр — это физическое устройство, которое соединяет компьютер или сеть с Интернетом, используя определенные усовершенствованные методы защиты от несанкционированного доступа. Проводные маршрутизаторы, широкополосные шлюзы и беспроводные маршрутизаторы включают в себя аппаратные брандмауэры, которые защищают каждый компьютер в сети. Аппаратные брандмауэры используют для защиты сети разные виды обеспечения безопасности: фильтрация пакетов, проверка пакетов с учетом состояния, трансляция сетевых адресов и шлюзы уровня приложения.

Брандмауэр фильтрации пакетов проверяет все пакеты данных, отправляемые в систему и из нее. Он пересылает данные на основе набора правил, определенных сетевым администратором. Этот аппаратный брандмауэр проверяет заголовок пакета и фильтрует пакеты на основе адреса источника, адресата и порта. Если пакет не соответствует правилам или соответствует критериям блокировки, ему не разрешается проходить через компьютер или сеть.

Динамическая фильтрация пакетов или проверка пакетов с учетом состояния, это более сложный метод защиты. Этот брандмауэр контролирует, откуда пришел пакет, чтобы выяснить, что с ним делать. Он проверяет, были ли данные отправлены в ответ на запрос для получения дополнительной информации или просто он появился сам по себе. Пакеты, которые не соответствуют заданному состоянию соединения, отклоняются.

Еще одним способом обеспечения безопасности является — маршрутизатор трансляции сетевых адресов (NAT). Он скрывает компьютер или сеть компьютеров от внешнего мира, представляя один общедоступный IP-адрес для доступа в Интернет. IP-адрес брандмауэра является единственным допустимым адресом в этом сценарии, и это единственный IP-адрес, представленный для всех компьютеров в сети. Каждому компьютеру на внутренней стороне сети присваивается свой IP-адрес, действительный только внутри сети. Этот вариант защиты очень эффективен, поскольку он представляет возможность использовать только один публичный IP-адрес для отправки и поступления пакетов информации. Что в свою очередь значительно минимизирует возможности по внедрению вредоносного ПО. Этот аппаратный брандмауэр обычно реализуется на отдельном компьютере в сети, который имеет единственную функцию работы в качестве прокси сервера. Он довольно сложный и считается одним из самых безопасных типов аппаратных брандмауэров.

Основные проблемы с брандмауэрами.

Существует несколько общих проблем, которые могут возникнуть в результате использования брандмауэра. Самой распространенной проблемой является то, что помимо вредоносных программ, брандмауэр часто блокирует нормальный, нужный нам трафик. Некоторые веб-сайты могут иметь ограниченный доступ или не открываться, потому что они были неправильно диагностированы. Довольно часто возникают проблемы с сетевыми играми, так как фаервол, часто распознает подобный трафик, как вредоносный и блокирует работу программ. Исходя из этого, следует отметить, что хоть брандмауэр штука весьма полезная, его нужно правильно настраивать, чтобы он не портил жизнь своими запретами.

chto-takoe.net

28. Брандмауэры и фаерволы

Брандмауэры

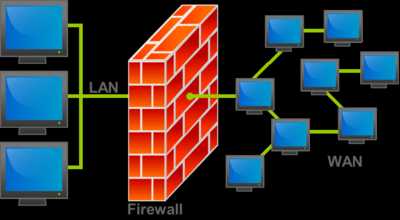

Брандмауэр — это система или комбинация систем, позволяющие разделить сеть на две или более частей и реализовать набор правил, определяющих условия прохождения пакетов из одной части в другую (см рис.1). Как правило, эта граница проводится между локальной сетью предприятия и INTERNET, хотя ее можно провести и внутри локальной сети предприятия. Брандмауэр таким образом пропускает через себя весь трафик. Для каждого проходящего пакета брандмауэр принимает решение пропускать его или отбросить. Для того чтобы брандмауэр мог принимать эти решения, ему необходимо определить набор правил. О том, как эти правила описываются и какие параметры используются при их описании речь пойдет ниже.

Как правило, брандмауэры функционируют на какой-либо UNIX платформе — чаще всего это BSDI, SunOS, AIX, IRIX и т.д., реже — DOS, VMS, WNT, Windows NT. Из аппаратных платформ встречаются INTEL, Sun SPARC, RS6000, Alpha , HP PA-RISC, семейство RISC процессоров R4400-R5000. Помимо Ethernet, многие брандмауэры поддерживают FDDI, Token Ring, 100Base-T, 100VG-AnyLan, различные серийные устройства. Требования к оперативной памяти и объему жесткого диска зависят от количества машин в защищаемом сегменте сети, но чаще всего рекомендуется иметь не менее 32Мб ОЗУ и 500 Мб на жестком диске.

Как правило, в операционную систему, под управлением которой работает брандмауэр вносятся изменения, цель которых — повышение защиты самого брандмауэра. Эти изменения затрагивают как ядро ОС, так и соответствующие файлы конфигурации. На самом брандмауэре не разрешается иметь счетов пользователей (а значит и потенциальных дыр), только счет администратора. Некоторые брандмауэры работают только в однопользовательском режиме. Многие брандмауэры имеют систему проверки целостности программных кодов. При этом контрольные суммы программных кодов хранятся в защищенном месте и сравниваются при старте программы во избежание подмены программного обеспечения.

Все брандмауэры можно разделить на три типа:

пакетные фильтры (packet filter)

сервера прикладного уровня (application gateways)

сервера уровня соединения (circuit gateways)

Все типы могут одновременно встретиться в одном брандмауэре.

Пакетные фильтры

Брандмауэры с пакетными фильтрами принимают решение о том, пропускать пакет или отбросить, просматривая IP-адреса, флаги или номера TCP портов в заголовке этого пакета. IP-адрес и номер порта — это информация сетевого и транспортного уровней соответственно, но пакетные фильтры используют и информацию прикладного уровня, т.к. все стандартные сервисы в TCP/IP ассоциируются с определенным номером порта.

Для описания правил прохождения пакетов составляются таблицы типа:Действие тип пакета адрес источн. порт источн. адрес назнач. порт назнач. флаги

Поле «действие» может принимать значения пропустить или отбросить.

Тип пакета — TCP, UDP или ICMP.

Флаги — флаги из заголовка IP-па-кета.

Поля «порт источника» и «порт назначения» имеют смысл только для TCP и UDP пакетов.

Сервера прикладного уровня

Брандмауэры с серверами прикладного уровня используют сервера конкретных сервисов — TELNET, FTP и т.д. (proxy server), запускаемые на брандмауэре и пропускающие через себя весь трафик, относящийся к данному сервису. Таким образом, между клиентом и сервером образуются два соединения: от клиента до брандмауэра и от брандмауэра до места назначения.

Полный набор поддерживаемых серверов различается для каждого конкретного брандмауэра, однако чаще всего встречаются сервера для следующих сервисов:

терминалы (Telnet, Rlogin)

передача файлов (Ftp)

электронная почта (SMTP, POP3)

WWW (HTTP)

Gopher

Wais

X Window System (X11)

Принтер

Rsh

Finger

новости (NNTP) и т.д.

Использование серверов прикладного уровня позволяет решить важную задачу — скрыть от внешних пользователей структуру локальной сети, включая информацию в заголовках почтовых пакетов или службы доменных имен (DNS). Другим положительным качеством является возможность аутентификации на пользовательском уровне (аутентификация — процесс подтверждения идентичности чего-либо; в данном случае это процесс подтверждения, действительно ли пользователь является тем, за кого он себя выдает). Немного подробнее об аутентификации будет сказано ниже.

При описании правил доступа используются такие параметры как название сервиса, имя пользователя, допустимый временной диапазон использования сервиса, компьютеры, с которых можно пользоваться сервисом, схемы аутентификации. Сервера протоколов прикладного уровня позволяют обеспечить наиболее высокий уровень защиты — взаимодействие с внешним миров реализуется через небольшое число прикладных программ, полностью контролирующих весь входящий и выходящий трафик.

Брандма́уэр (нем. Brandmauer, от Brand — пожар и Mauer — стена) — глухая противопожарная стена здания, выполняемая из несгораемых материалов и предназначенная для воспрепятствования распространению огня на соседние помещения или здания.[1]

Термин брандмауэр может также означать:

Брандмауэр — разновидность наружной рекламы: плакат, расположенный на брандмауэре — торцевой стене здания. Другие названия — брандмауэрное панно, щит настенный.[2]

Брандмауэрная застройка территории — застройка смежных земельных участков без отступа зданий от боковых границ участков, так что здания на соседних участках примыкают друг к другу через глухие брандмауэры.

Глухая стена (швед. Brandvägg) — роман шведского писателя Хеннинга Манкеля

Термин брандмауэр или его английский эквивалент файрвол (англ. firewall) используется также в значении «межсетевой экран».

Функции брандмауэров

Идеальный персональный брандмауэр должен выполнять шесть функций:

Блокировка внешних атак В идеале брандмауэр должен блокировать все известные типы атак, включая сканирование портов, IP-спуффинг, DoS и DDoS, подбор паролей и пр.

Блокировка утечки информации Даже если вредоносный код проник в компьютер (не обязательно через сеть, а, например, в виде вируса на купленном пиратском CD), брандмауэр должен предотвратить утечку информации, заблокировав вирусу выход в сеть.

Контроль приложений Неизбежное наличие открытых дверей (то есть открытых портов) является одним из самых скользких мест в блокировке утечки информации, а один из самых надежных способов воспрепятствовать проникновению вирусов через эти двери — контроль приложений, запрашивающих разрешение на доступ. Кроме банальной проверки по имени файла, весьма желательна проверка аутентичности приложения.

Поддержка зональной защиты Работа в локальной сети часто подразумевает практически полное доверие к локальному контенту. Это открывает уникальные возможности по использованию новейших (и, как правило, потенциально опасных) технологий. В то же время уровень доверия к Интернет-контенту значительно ниже, а значит, необходим дифференцируемый подход к анализу опасности того или иного содержания.

Протоколирование и предупреждение Брандмауэр должен собирать строго необходимый объем информации. Избыток (равно как и недостаток) сведений недопустим. Возможность настройки файлов регистрации и указания причин для привлечения внимания пользователя приветствуются.

Максимально прозрачная работа Эффективность и применяемость системы часто обратно пропорциональны сложности ее настройки, администрирования и сопровождения. Несмотря на традиционный скепсис в отношении «мастеров» (wizards) по настройке и прочих буржуйских штучек, даже опытные администраторы не пренебрегают ими просто в целях экономии времени.

Недостатки брандмауэров

Нельзя забывать и об обратной стороне медали, о недостатках, причем не отдельных решений, а всей технологии в целом.

Сетевые сканеры (брандмауэры, фаерволы). Обеспечивают сетевую безопасность, в зависимости от функциональности контролируют входящий и исходящий интернет-трафик, контролируют сетевую активность приложений, защищают от хакеров, загрузки вредоносного ПО

Файерволлы:

1. Comodo Firewall Pro — лучший бесплатный фаер

2. Jetico Personal Firewall 1.0.1.61

3. PC tools firewall plus.

4. Safety Net 3.61.0002

Другие неэффективны в отношении тестов утечки.

PrivateFirewall — это бесплатный персональный фаервол обеспечивающий отличную многоуровневую проактивную защиту системы от разнообразных сетевых угроз и опасности исходящей от потенциально опасного программного оборудования. Пользователь сам сможет установить правила безопасности для Интернета и локальных сетей.

Windows 7 Firewall Control — небольшой бесплатный фаервол защищающий систему от нежелательной входящей и исходящей сетевой активности, контролирующий доступ приложений к Интернету. Программа усиливает защиту системного брандмауэра Windows 7 и Vista, предоставляя дополнительные…

Фаервол (фаерволл, файрвол, файервол, файерволл) — в области компьютерных технологий, имеет значение персонального межсетевого экрана, который предназначен для фильтрации пакетов данных. Фаервол — от английского «firewall» можно перевести как «огненная стена». Другое название фаервола, которое вы, наверное, встречали, это Брандмауэр от немецкого «Brandmauer», является аналогом английского слова «firewall». Не вдаваясь в оригинальное значение слова, определяем, что Фаервол или Брандмауэр это сетевой или межсетевой экран, который фильтрует сетевые пакеты данных на основании определенных условий.

Главное предназначение файерволла — защита сети или отдельно взятого узла от нежелательного доступа и фильтрация данных. Фаерволы имеют много разновидностей, выполняющие специфические задачи фильтрации и ограничения доступа.

Персональный фаервол имеет при использовании как плюсы, так и минусы..

К основным плюсам можно отнести, конечно, значительное повышение уровня безопасности и контроль доступа к системам сети, а из основных минусов можно выделить блокирование нужных пользователю служб и снижение пропускной способности за счет фильтрации данных и сосредоточении всех соединений в одном месте.

Outpost Firewall Free — бесплатный файервол, для защиты персонального компьютера от хакерских атак. Кроме защиты от внешнего проникновения из сети, Outpost Firewall Free позволяет проводить защиту от нелегальной утечки конфиденциальной информации посредством установленных на компьютере приложений. В отличии от других файерволов Outpost Firewall Free начинает защищать вас сразу после установки программы.

studfiles.net

Зачем нужен фаервол или брандмауэр, лучшие антивирусы для Windows

Мало кто представляет для чего нужен Брандмауэр или, как его еще называют Firewall, в операционной системе Windows. Далее, будет подробно рассмотрено, что это такое, и для чего он нужен. Здесь можно также узнать о надобности этой программы, в случае наличия антивируса. Будут рассмотрены и лучшие варианты для «операционки» Виндовс.

Что такое брандмауэр или фаервол

Суть данного программного обеспечения состоит в том, что оно контролирует весь трафик, который входит и выходит из компьютера по локальной сети или через интернет. Тем самым Firewall предотвращает нежелательный трафик, который не соответствует правилам программы.

Зачем нужен фаервол, каковы его функции

Своими действиями, он ограждает «железо» от заражения различными вирусами, а также от хакерских атак. В последних версиях операционной системы Windows стандартное средство защиты — брандмауэр, устанавливается по умолчанию в пакете программ.

Он также предотвращает появление зараженных рекламных объявлений, а также возникновение всплывающих окон, которые мешают работе компьютера. Защищает фаервол и от несанкционированного доступа со стороны кибермошенников и хранит информацию о компьютере пользователя, не позволяя ей передаваться на сервер и от сторонних организаций.

Как работает фаервол

Безопасность, которую обеспечивает файрвол имеет определенный принцип действия, он одинаков для всех видов брандмауэров. Все полученные данные с других компьютеров фаерволл сравнивает с установленной политикой безопасности, в случае обнаружения уязвимостей или наличия зараженных файлов, которые могут нанести вред компьютеру, он выводит соответствующее уведомление на экран компьютера и не пропускает их.

Настраивается эта программа при помощи фильтрации пакетов, когда выставляются определенные параметры, которые позволяют пропускать одни виды файлов и запрещать другие.

Нужен ли брандмауэр, если есть антивирус

Многие, сталкиваясь с брандмауэром не понимают различия между ним и антивирусом. При наличии второго они отключают файрвол, что впоследствии может привести к печальным последствиям. Необходимо понимать разницу между этими двумя видами программ.

Первые не позволяют вредоносным файлам попасть в систему компьютера, вторые же нужны для того, чтобы бороться с вирусами, которые все-таки проникли в систему, а также для борьбы с их распространением.

Лучший брандмауэр для Windows

Для операционной системы Windows разработано множество различных фаерволов. Для того чтобы выбрать конкретный нужно ознакомиться со всеми вариантами в этой статье будут представлены 6 лучших на наш взгляд брандмауэров.

Comodo Firewall

Это программа, которая распространяется на безвозмездной основе. Она обеспечивает хороший уровень защиты от внешних угроз и вирусов. Здесь предусмотрена возможность мгновенного оповещения пользователя компьютера о возможной атаке на «железо». Она обновляется автоматически через интернет. Имеется продвинутая система подсказок, которая поможет справиться даже начинающим пользователям. Отлично подходит для пользования в домашних условиях. Скачать можно с https://ru.comodo.com/software/internet_security/firewall.php

Avast! Internet Security

Это бесплатная программа, которая комплексно защищает систему компьютера от сетевых угроз в режиме реального времени. Имеет мощный сетевой экран, распространяется вместе с антивирусом этой фирмы. Помогает полностью обезопасить компьютер от внешних угроз в виде хакерских атак вирусов, а также различного спама. Ссылка: https://www.avast.ru/internet-security

AVG Internet Security

Это целый пакет программ, который формирует многоуровневую защиту компьютера от внешних угроз. Распространяется условно-бесплатно, лицензия выдается сроком на год. В комплект входит сканер электронной почты и анти-спам. Использование специальной облачной технологии у этой программы позволяет серьезно экономить ресурсы компьютера. Загрузить можно: https://www.avg.com/ru-ru/internet-security

Outpost Firewall Pro

Программа с портативной защитой, которая зарекомендовала себя с хорошей стороны в плане борьбы с сетевыми угрозами. Она распространяется условно-бесплатно, бесплатная версия доступна в течение 30 дней. Не потребляет много ресурсов ПК.

ZoneAlarm Free Firewall

Простая утилита, которая позволяет хорошо защищать компьютер в режиме реального времени. Имеет гибкие настройки, также распространяется на бесплатной основе. Для защиты финансового благополучия пользователей ежедневно проверяет его кредитную карту. Для резервирования данных предоставляется 5 гигабайт в облачном хранилище. Загрузить можно по ссылке: https://www.zonealarm.com/software/firewall/

Kerio WinRoute Firewall

Корпоративный пакет программ, предназначенный для защиты компьютеров в больших локальных сетях или офисных зданиях. В него встроены URL-фильтры, IP-роутер, VPN-сервис. Он поддерживает VoIP и UPnP.  Имеет высокую степень автоматизации и большое количество настроек. Распространяется на бесплатной основе. Новичкам здесь будет тяжело разобраться, но это того стоит. Один из самых мощных и эффективных пакетов. Ссылка: http://winroute.ru/kerio_winroute_firewall.htm

Имеет высокую степень автоматизации и большое количество настроек. Распространяется на бесплатной основе. Новичкам здесь будет тяжело разобраться, но это того стоит. Один из самых мощных и эффективных пакетов. Ссылка: http://winroute.ru/kerio_winroute_firewall.htm

composs.ru

Брандмауэр — это… Что такое Брандмауэр?

Межсетевой экран или сетевой экран — комплекс аппаратных или программных средств, осуществляющий контроль и фильтрацию проходящих через него сетевых пакетов на различных уровнях модели OSI в соответствии с заданными правилами.

Основной задачей сетевого экрана является защита компьютерных сетей или отдельных узлов от несанкционированного доступа. Также сетевые экраны часто называют фильтрами, так как их основная задача — не пропускать (фильтровать) пакеты, не подходящие под критерии, определённые в конфигурации.

Некоторые сетевые экраны также позволяют осуществлять трансляцию адресов — динамическую замену адресов назначения редиректы или источника мапинг, biNAT, NAT.

Другие названия

Брандма́уэр (нем. Brandmauer) — заимствованный из немецкого языка термин, являющийся аналогом английского firewall в его оригинальном значении (стена, которая разделяет смежные здания, предохраняя от распространения пожара). Интересно, что в области компьютерных технологий в немецком языке употребляется слово «firewall».

Файрво́л, файерво́л, фаерво́л — образовано транслитерацией английского термина firewall, эквивалентного термину межсетевой экран, в настоящее время не является официальным заимствованным словом в русском языке.

Разновидности сетевых экранов

Сетевые экраны подразделяются на различные типы в зависимости от следующих характеристик:

- обеспечивает ли экран соединение между одним узлом и сетью или между двумя или более различными сетями;

- происходит ли контроль потока данных на сетевом уровне или более высоких уровнях модели OSI;

- отслеживаются ли состояния активных соединений или нет.

В зависимости от охвата контролируемых потоков данных сетевые экраны делятся на:

- традиционный сетевой (или межсетевой) экран — программа (или неотъемлемая часть операционной системы) на шлюзе (сервере передающем трафик между сетями) или аппаратное решение, контролирующие входящие и исходящие потоки данных между подключенными сетями.

- персональный сетевой экран — программа, установленная на пользовательском компьютере и предназначенная для защиты от несанкционированного доступа только этого компьютера.

Вырожденный случай — использование традиционного сетевого экрана сервером, для ограничения доступа к собственным ресурсам.

В зависимости от уровня, на котором происходит контроль доступа, существует разделение на сетевые экраны, работающие на:

- сетевом уровне, когда фильтрация происходит на основе адресов отправителя и получателя пакетов, номеров портов транспортного уровня модели OSI и статических правил, заданных администратором;

- сеансовом уровне (также известные как stateful) — отслеживающие сеансы между приложениями, не пропускающие пакеты нарушающих спецификации TCP/IP, часто используемых в злонамеренных операциях — сканировании ресурсов, взломах через неправильные реализации TCP/IP, обрыв/замедление соединений, инъекция данных.

- уровне приложений, фильтрация на основании анализа данных приложения, передаваемых внутри пакета. Такие типы экранов позволяют блокировать передачу нежелательной и потенциально опасной информации, на основании политик и настроек.

- Некоторые решения, относимые к сетевым экранам уровня приложения, представляют собой прокси-серверы с некоторыми возможностями сетевого экрана, реализуя прозрачные прокси-серверы, со специализацией по протоколам. Возможности прокси-сервера и многопротокольная специализация делают фильтрацию значительно более гибкой, чем на классических сетевых экранах, но такие приложения имеют все недостатки прокси-серверов (например, анонимизация трафика).

В зависимости от отслеживания активных соединений сетевые экраны бывают:

См. также

Ссылки

Брандмауэр приборы

Литература

Wikimedia Foundation. 2010.

dic.academic.ru

Что такое файрвол: firewall — антивирус ли это либо же нет

Доброго времени суток.

Я заметил, большое количество пользователей не знает, что такое файрвол и, соответственно, не подозревает, что ежедневно им пользуется. Другая немалая часть юзеров считает его антивирусом, из-за чего не устанавливает дополнительный защитный софт. Скажу вам, такое мнение далеко от истины. В виду этих причин я решил написать статью, чтобы расставить все точки над данным понятием.

Итак, поехали.

Суть термина

Английское слово «firewall» дословно переводится как «огненная стена» или «стена огня». Еще предмет нашего разговора называют «брандмауэр», что в переводе с немецкого языка также является «горящей стеной».

Ею образно окружен ваш компьютер от вредителей, как крепостью. Это встроенное в Windows программное обеспечение, которое контролирует сетевую активность компа и блокирует подозрительный и вредоносный контент в соответствие с установленными пользователем правилами.

Межсетевой экран

Еще одним альтернативным названием файрволу служит межсетевой экран. По своей сути это одно и то же, только сетевые экраны обычно используются для защиты не отдельного ПК, а локальной сети.

Они бывают как в программном, так и в аппаратном виде. С первым уже разобрались выше, его обычно устанавливают на серверный компьютер. Что касается второго, он представляет собой маршрутизатор, в который заложен программный брандмауэр; устанавливается на границе локальной сети.

Функции файрвола

Давайте немного подробнее остановимся на том, чем занимается персональный брандмауэр:

- Контролирует приложения, которые используют в своей работе порты. Он может определять как протокол с сетевыми адресами, так и софт, принимающий или устанавливающий соединение по сети.

- Имеет «Режим обучения», то есть вы можете сами выполнять тонкую настройку блокировщика согласно определенной программной конфигурации вашего компа. На деле это значит, что когда будет происходить первичная сетевая активность той или иной программы, файрвол спросит у вас, разрешать ее или нет.

- Способен разделять правила для разных юзеров без дополнительной сетевой авторизации.

Отличие от антивируса

Как видите, перечислив функции брандмауэра, я не упомянул о защите от вирусов. Все потому, что он не ставит эту задачу превыше всего. Файрвол больше интересует безопасность сетевых подключений. Вот почему не следует пренебрегать установкой антивирусных программ. Кстати, не забывайте их регулярно обновлять (базы имею в виду).

Как настроить?

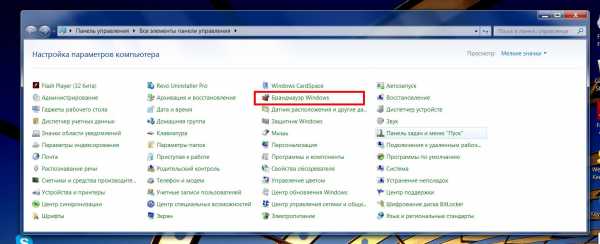

Не буду описывать все действия, которые можно выполнить с фаерволом, так как их очень много. Я лишь расскажу, где его можно найти. Просмотрев разные разделы, вы сами поймете, как лучше его настроить под свои потребности, если какая-либо настройка вообще потребуется. Как правило, по умолчанию стоят оптимальные параметры.

Во всех версиях Виндовс найти брандмауэр можно практически по одному и тому же пути: следует открыть в меню «Пуск», перейти в Панель управления, в правом углу сверху в поле «Просмотр» выбрать «Мелкие значки» и в списке найти нужный пункт.

Замечу, иногда требуется не настройка сетевого экрана, а выключение. К примеру, когда вы точно уверены в некоем соединении, а система не дает подключиться или мешает установить какое-то приложение. Если вы столкнулись с такой ситуацией, прочитайте мою статью об отключении фаервола.

К слову, в моем блоге есть много интересных публикаций, так что обязательно возвращайтесь за полезной информацией.

Счастливо!

profi-user.ru

firewall Википедия

Межсетевой экран на границе сетевого периметра.

Межсетевой экран на границе сетевого периметра.Межсетево́й экра́н, сетево́й экра́н — программный или программно-аппаратный элемент компьютерной сети, осуществляющий контроль и фильтрацию проходящего через него сетевого трафика в соответствии с заданными правилами[1].

Другие названия[2]:

- Брандма́уэр (нем. Brandmauer — противопожарная стена) — заимствованный из немецкого языка термин;

- Файрво́л (англ. Firewall — противопожарная стена) — заимствованный из английского языка термин.

Назначение

Среди задач, которые решают межсетевые экраны, основной является защита сегментов сети или отдельных хостов от несанкционированного доступа с использованием уязвимых мест в протоколах сетевой модели OSI или в программном обеспечении, установленном на компьютерах сети. Межсетевые экраны пропускают или запрещают трафик, сравнивая его характеристики с заданными шаблонами[3].

Наиболее распространённое место для установки межсетевых экранов — граница периметра локальной сети для защиты внутренних хостов от атак извне. Однако атаки могут начинаться и с внутренних узлов — в этом случае, если атакуемый хост расположен в той же сети, трафик не пересечёт границу сетевого периметра, и межсетевой экран не будет задействован. Поэтому в настоящее время межсетевые экраны размещают не только на границе, но и между различными сегментами сети, что обеспечивает дополнительный уровень безопасности[4].

История

Первые устройства, выполняющие функцию фильтрации сетевого трафика, появились в конце 1980-х, когда Интернет был новшеством и не использовался в глобальных масштабах. Этими устройствами были маршрутизаторы, инспектирующие трафик на основании данных, содержащихся в заголовках протоколов сетевого уровня. Впоследствии, с развитием сетевых технологий, данные устройства получили возможность выполнять фильтрацию трафика, используя данные протоколов более высокого, транспортного уровня. Маршрутизаторы можно считать первой программно-аппаратной реализацией межсетевого экрана[5].

Программные межсетевые экраны появились существенно позже и были гораздо моложе, чем антивирусные программы. Например, проект Netfilter/iptables (один из первых программных межсетевых экранов, встраиваемых в ядро Linux с версии 2.4) был основан в 1998 году. Такое позднее появление вполне объяснимо, так как долгое время антивирус решал проблему защиты персональных компьютеров от вредоносных программ. Однако в конце 1990-х вирусы стали активно использовать отсутствие межсетевых экранов на компьютерах, что привело к повышению интереса пользователей к данному классу устройств[6].

Фильтрация трафика

Фильтрация трафика осуществляется на основе набора предварительно сконфигурированных правил, которые называются ruleset. Удобно представлять межсетевой экран как последовательность фильтров, обрабатывающих информационный поток. Каждый из фильтров предназначен для интерпретации отдельного правила. Последовательность правил в наборе существенно влияет на производительность межсетевого экрана. Например, многие межсетевые экраны последовательно сравнивают трафик с правилами до тех пор, пока не будет найдено соответствие. Для таких межсетевых экранов, правила, которые соответствуют наибольшему количеству трафика, следует располагать как можно выше в списке, увеличивая тем самым производительность[7][8].

Существует два принципа обработки поступающего трафика. Первый принцип гласит: «Что явно не запрещено, то разрешено». В данном случае, если межсетевой экран получил пакет, не попадающий ни под одно правило, то он передаётся далее. Противоположный принцип — «Что явно не разрешено, то запрещено» — гарантирует гораздо большую защищённость, так как он запрещает весь трафик, который явно не разрешён правилами. Однако этот принцип оборачивается дополнительной нагрузкой на администратора[7][8].

В конечном счёте межсетевые экраны выполняют над поступающим трафиком одну из двух операций: пропустить пакет далее (allow) или отбросить пакет (deny). Некоторые межсетевые экраны имеют ещё одну операцию — reject, при которой пакет отбрасывается, но отправителю сообщается о недоступности сервиса, доступ к которому он пытался получить. В противовес этому, при операции deny отправитель не информируется о недоступности сервиса, что является более безопасным[7][8].

Классификация межсетевых экранов

Схематическое изображение классификации межсетевых экранов на основе сетевой модели OSIДо сих пор не существует единой и общепризнанной классификации межсетевых экранов[9]. Однако в большинстве случаев поддерживаемый уровень сетевой модели OSI является основной характеристикой при их классификации. Учитывая данную модель, различают следующие типы межсетевых экранов[10][11]:

- Управляемые коммутаторы.

- Пакетные фильтры.

- Шлюзы сеансового уровня.

- Посредники прикладного уровня.

- Инспекторы состояния.

Управляемые коммутаторы

Управляемые коммутаторы иногда причисляют к классу межсетевых экранов, так как они осуществляют фильтрацию трафика между сетями или узлами сети. Однако они работают на канальном уровне и разделяют трафик в рамках локальной сети, а значит не могут быть использованы для обработки трафика из внешних сетей (например, из Интернета)[11].

Многие производители сетевого оборудования, такие как Cisco, Nortel, 3Com, ZyXEL, предоставляют в своих коммутаторах возможность фильтрации трафика на основе MAC-адресов, содержащихся в заголовках фреймов. Например, в коммутаторах семейства Cisco Catalyst эта возможность реализована при помощи механизма Port Security.[12]. Однако данный метод фильтрации не является эффективным, так как аппаратно установленный в сетевой карте MAC-адрес легко меняется программным путем, поскольку значение, указанное через драйвер, имеет более высокий приоритет, чем зашитое в плату[13]. Поэтому многие современные коммутаторы позволяют использовать другие параметры в качестве признака фильтрации — например, VLAN ID. Технология виртуальных локальных сетей (англ. Virtual Local Area Network) позволяет создавать группы хостов, трафик которых полностью изолирован от других узлов сети[14].

При реализации политики безопасности в рамках корпоративной сети, основу которых составляют управляемые коммутаторы, они могут быть мощным и достаточно дешёвым решением. Взаимодействуя только с протоколами канального уровня, такие межсетевые экраны фильтруют трафик с очень высокой скоростью. Основным недостатком такого решения является невозможность анализа протоколов более высоких уровней[15].

Пакетные фильтры

Пакетные фильтры функционируют на сетевом уровне и контролируют прохождение трафика на основе информации, содержащейся в заголовке пакетов. Многие межсетевые экраны данного типа могут оперировать заголовками протоколов и более высокого, транспортного, уровня (например, TCP или UDP). Пакетные фильтры одними из первых появились на рынке межсетевых экранов и по сей день остаются самым распространённым их типом. Данная технология реализована в подавляющем большинстве маршрутизаторов и даже в некоторых коммутаторах[16].

При анализе заголовка сетевого пакета могут использоваться следующие параметры[10]:

- IP-адреса источника и получателя;

- тип транспортного протокола;

- поля служебных заголовков протоколов сетевого и транспортного уровней;

- порт источника и получателя.

Достаточно часто приходится фильтровать фрагментированные пакеты, что затрудняет определение некоторых атак. Многие сетевые атаки используют данную уязвимость межсетевых экранов, выдавая пакеты, содержащие запрещённые данные, за фрагменты другого, доверенного пакета. Одним из способов борьбы с данным типом атак является конфигурирование межсетевого экрана таким образом, чтобы блокировать фрагментированные пакеты[17]. Некоторые межсетевые экраны могут дефрагментировать пакеты перед пересылкой во внутреннюю сеть, но это требует дополнительных ресурсов самого межсетевого экрана, особенно памяти. Дефрагментация должна использоваться очень обоснованно, иначе такой межсетевой экран легко может сам стать жертвой DoS-атаки[18].

Пакетные фильтры могут быть реализованы в следующих компонентах сетевой инфраструктуры[18]:

Так как пакетные фильтры обычно проверяют данные только в заголовках сетевого и транспортного уровней, они могут выполнять это достаточно быстро. Поэтому пакетные фильтры, встроенные в пограничные маршрутизаторы, идеальны для размещения на границе с сетью с низкой степенью доверия. Однако в пакетных фильтрах отсутствует возможность анализа протоколов более высоких уровней сетевой модели OSI. Кроме того, пакетные фильтры обычно уязвимы для атак, которые используют подделку сетевого адреса. Такие атаки обычно выполняются для обхода управления доступом, осуществляемого межсетевым экраном[19][20].

Шлюзы сеансового уровня

Межсетевой экран сеансового уровня исключает прямое взаимодействие внешних хостов с узлом, расположенным в локальной сети, выступая в качестве посредника (англ. proxy), который реагирует на все входящие пакеты и проверяет их допустимость на основании текущей фазы соединения. Шлюз сеансового уровня гарантирует, что ни один сетевой пакет не будет пропущен, если он не принадлежит ранее установленному соединению. Как только приходит запрос на установление соединения, в специальную таблицу помещается соответствующая информация (адреса отправителя и получателя, используемые протоколы сетевого и транспортного уровня, состояние соединения и т. д.). В случае, если соединение установлено, пакеты, передаваемые в рамках данной сессии, будут просто копироваться в локальную сеть без дополнительной фильтрации. Когда сеанс связи завершается, сведения о нём удаляются из данной таблицы. Поэтому все последующие пакеты, «притворяющиеся» пакетами уже завершённого соединения, отбрасываются[21].

Так как межсетевой экран данного типа исключает прямое взаимодействие между двумя узлами, шлюз сеансового уровня является единственным связующим элементом между внешней сетью и внутренними ресурсами. Это создаёт видимость того, что на все запросы из внешней сети отвечает шлюз, и делает практически невозможным определение топологии защищаемой сети. Кроме того, так как контакт между узлами устанавливается только при условии его допустимости, шлюз сеансового уровня предотвращает возможность реализации DoS-атаки, присущей пакетным фильтрам[22].

Несмотря на эффективность этой технологии, она обладает серьёзным недостатком: как и у всех вышеперечисленных классов межсетевых экранов, у шлюзов сеансового уровня отсутствует возможность проверки содержания поля данных, что позволяет злоумышленнику передавать «троянских коней» в защищаемую сеть[23].

Посредники прикладного уровня

Межсетевые экраны прикладного уровня, как и шлюзы сеансового уровня, исключают прямое взаимодействие двух узлов. Однако, функционируя на прикладном уровне, они способны «понимать» контекст передаваемого трафика. Межсетевые экраны, реализующие эту технологию, содержат несколько приложений-посредников (англ. application proxy), каждое из которых обслуживает свой прикладной протокол. Такой межсетевой экран способен выявлять в передаваемых сообщениях и блокировать несуществующие или нежелательные последовательности команд, что зачастую означает DoS-атаку, либо запрещать использование некоторых команд (например, FTP PUT, которая даёт возможность пользователю записывать информацию на FTP сервер).

Посредник прикладного уровня может определять тип передаваемой информации. Например, это позволяет заблокировать почтовое сообщение, содержащее исполняемый файл. Другой возможностью межсетевого экрана данного типа является проверка аргументов входных данных. Например, аргумент имени пользователя длиной в 100 символов либо содержащий бинарные данные является, по крайней мере, подозрительным.

Посредники прикладного уровня способны выполнять аутентификацию пользователя, а также проверять, что SSL-сертификаты подписаны конкретным центром. Межсетевые экраны прикладного уровня доступны для многих протоколов, включая HTTP, FTP, почтовые (SMTP, POP, IMAP), Telnet и другие[24][25].

Недостатками данного типа межсетевых экранов являются большие затраты времени и ресурсов на анализ каждого пакета. По этой причине они обычно не подходят для приложений реального времени. Другим недостатком является невозможность автоматического подключения поддержки новых сетевых приложений и протоколов, так как для каждого из них необходим свой агент[26].

Инспекторы состояния

Каждый из вышеперечисленных типов межсетевых экранов используется для защиты корпоративных сетей и обладает рядом преимуществ. Однако, куда эффективней было бы собрать все эти преимущества в одном устройстве и получить межсетевой экран, осуществляющий фильтрацию трафика с сетевого по прикладной уровень. Данная идея была реализована в инспекторах состояний, совмещающих в себе высокую производительность и защищённость. Данный класс межсетевых экранов позволяет контролировать[27]:

- каждый передаваемый пакет — на основе таблицы правил;

- каждую сессию — на основе таблицы состояний;

- каждое приложение — на основе разработанных посредников.

Осуществляя фильтрацию трафика по принципу шлюза сеансового уровня, данный класс межсетевых экранов не вмешивается в процесс установления соединения между узлами. Поэтому производительность инспектора состояний заметно выше, чем у посредника прикладного уровня и шлюза сеансового уровня, и сравнима с производительностью пакетных фильтров. Ещё одно достоинство инспекторов состояния — прозрачность для пользователя: для клиентского программного обеспечения не потребуется дополнительная настройка. Данные межсетевые экраны имеют большие возможности расширения. При появлении новой службы или нового протокола прикладного уровня для его поддержки достаточно добавить несколько шаблонов. Однако инспекторам состояний по сравнению с посредниками прикладного уровня свойственна более низкая защищённость[28].

Термин инспектор состояния (англ. stateful inspection), внедрённый компанией Check Point Software, полюбился производителям сетевого оборудования настолько, что сейчас практически каждый межсетевой экран причисляют к этой технологии, даже если он и не реализует её полностью.

Реализация

Существует два варианта исполнения межсетевых экранов — программный и программно-аппаратный. В свою очередь программно-аппаратный вариант имеет две разновидности — в виде отдельного модуля в коммутаторе или маршрутизаторе и в виде специализированного устройства.

В настоящее время чаще используется программное решение, которое на первый взгляд выглядит более привлекательным. Это вызвано тем, что для его применения достаточно, казалось бы, всего лишь приобрести программное обеспечение межсетевого экрана и установить на любой имеющийся в организации компьютер. Однако, как показывает практика, в организации далеко не всегда находится свободный компьютер, да ещё и удовлетворяющий достаточно высоким требованиям по системным ресурсам. После того, как компьютер всё-таки найден (чаще всего — куплен), следует процесс установки и настройки операционной системы, а также, непосредственно, программного обеспечения межсетевого экрана. Нетрудно заметить, что использование обычного персонального компьютера далеко не так просто, как может показаться. Именно поэтому всё большее распространение стали получать специализированные программно-аппаратные комплексы, называемые security appliance, на основе, как правило, FreeBSD или Linux, «урезанные» для выполнения только необходимых функций. Достоинствами данных решений являются[29]:

- Простота внедрения: данные устройства имеют предустановленную и настроенную операционную систему и требуют минимум настроек после внедрения в сеть.

- Простота управления: данными устройствами можно управлять откуда угодно по стандартным протоколам, таким как SNMP или Telnet, либо посредством защищённых протоколов, таких как SSH или SSL.

- Производительность: данные устройства работают более эффективно, так как из их операционной системы исключены все неиспользуемые сервисы.

- Отказоустойчивость и высокая доступность: данные устройства созданы выполнять конкретные задачи с высокой доступностью..

Ограниченность анализа межсетевого экрана

Межсетевой экран позволяет осуществлять фильтрацию только того трафика, который он способен «понимать». В противном случае, он теряет свою эффективность, так как не способен осознанно принять решение о том, что делать с нераспознанным трафиком. Существуют протоколы, такие как TLS, SSH, IPsec и SRTP, использующие криптографию для того, чтобы скрыть содержимое, из-за чего их трафик не может быть проинтерпретирован. Также некоторые протоколы, такие как OpenPGP и S/MIME, шифруют данные прикладного уровня, из-за чего фильтровать трафик на основании информации, содержащейся на данном сетевом уровне, становится невозможно. Ещё одним примером ограниченности анализа межсетевых экранов является туннелированный трафик, так как его фильтрация является невозможной, если межсетевой экран «не понимает» используемый механизм туннелированния. Во всех этих случаях правила, сконфигурированные на межсетевом экране, должны явно определять, что делать с трафиком, который они не могут интерпретировать.[30]

Примечания

- ↑ Лебедь, 2002, с. 22.

- ↑ Шаньгин, 2011, с. 193.

- ↑ Лебедь, 2002, с. 22—25.

- ↑ Лапонина, 2014, с. 43.

- ↑ Forrest, p. 2.

- ↑ Фаронов, 2016, с. 62.

- ↑ 1 2 3 Лапонина, 2014, с. 131.

- ↑ 1 2 3 Шаньгин, 2011, с. 195.

- ↑ Шаньгин, 2011, с. 194.

- ↑ 1 2 Фокс, 2003, с. 30.

- ↑ 1 2 Лебедь, 2002, с. 48.

- ↑ Cisco.

- ↑ Cardenas, 2003.

- ↑ Лебедь, 2002, с. 50.

- ↑ Лебедь, 2002, с. 52.

- ↑ Лапонина, 2014, с. 52.

- ↑ Лапонина, 2014, с. 51—56.

- ↑ 1 2 Лапонина, 2014, с. 53.

- ↑ Фокс, 2003, с. 30—31.

- ↑ Лебедь, 2002, с. 54.

- ↑ Фокс, 2003, с. 31.

- ↑ Лебедь, 2002, с. 58.

- ↑ Лапонина, 2014, с. 63—64.

- ↑ Лебедь, 2002, с. 55—56.

- ↑ Лапонина, 2014, с. 59.

- ↑ Лебедь, 2002, с. 56.

- ↑ Лебедь, 2002, с. 58—61.

- ↑ Фокс, 2003, с. 32.

- ↑ Шаньгин, 2011, с. 207.

- ↑ Лапонина, 2014, с. 73.

Литература

Книги

Статьи

wikiredia.ru

Что такое файрвол (брандмауэр)

[кусочек из книги «Omert@ — руководство по безопасности для больших боссов»]

В обычной жизни брандмауэром (это по-немецки; по-английски то же самое называется файрволом от англ. firewall) называют противопожарный кожух (стену или перегородку). В компьютерном мире под брандмауэром подразумевают программу, выполняющую очень серьёзные защитные функции. По сути – это та же перегородка, однако не только от огня, но и от любых других воздействий.

Набор функций у разных брандмауэров может весьма серьёзно отличаться друг от друга, но общая святая цель у них всех одна – оградить компьютер пользователя от негативных внешних воздействий и предупредить его о том, что внутри компьютера происходит что-то не то.

Некоторые аспекты действия брандмауэра можно проиллюстрировать следующим примером…

Предположим, ты обзавёлся телохранителем, который всё время находится рядом с тобой – как дома, так и во время путешествий по мегаполису. Перед тем как ты его взял на работу, телохранителю было подробно объяснено, в чём именно заключаются его функции. О чём мог – ты его предупредил, а по поводу всего остального телохранителю предложено обучаться уже в процессе – в рабочем, так сказать, порядке.

Теперь ты выходишь на улицу и идёшь в нужном направлении. Вдруг откуда ни возьмись появляется очаровательная блондинка, которая бросается к тебе с криками: «Вася, родной, ты ли это?!! Это я, Лена! А ну, дай-ка я тебя поцелую, негодяй ты эдакий!..» Телохранитель не знает, действительно ли это твоя знакомая Лена, а также даже если знакомая, то можно ли ей разрешать тебя целовать. Поэтому он перехватывает Лену в момент броска и держит тётку на весу, ожидая твоих распоряжений. Теперь дело за тобой, потому что только ты сам можешь ему объяснить, как дальше поступить с Леной. Вариантов несколько:

1. Отпустить и разрешить поцеловать.

2. Отпустить, но целовать не разрешать.

3. К телу в любом случае не допускать и на будущее пресекать все попытки сближения.

Могут быть и другие варианты инструкций, например «разрешить поцеловать, но в следующий раз всё равно спрашивать разрешения, потому что ещё неизвестно, насколько сладким будет этот поцелуй»…

Идёшь дальше, как вдруг появляется какой-то парень, который бросается к тебе с дикими криками: «Добрый день, я представитель канадской фирмы! Позвольте предложить вам…» Телохранитель тут же перехватывает парня, поворачивает спиной и отвешивает ему здоровенный пинок, потому что в момент инструктажа ты чётко сказал, что не желаешь вступать в контакты ни с какими уличными коммивояжерами, а этот негодяй совершенно точно подходит под данное определение по целой системе признаков.

И так – целый день. Телохранитель всё время находится рядом с тобой, отслеживает все контакты и постоянно пополняет свою информационную базу в случае появления каких-то новых контактов.

Но и дома телохранитель всё время находится рядом с тобой и занимается следующими вещами… Закрывает все окна, чтобы через них не дай бог не пролез враг! Открытыми он оставляет только те окна, которые тобою или твоими близкими используются постоянно. Например, окно, в которое ты любишь плевать на улицу, и окно, в которое залезает тёща, возвращаясь из булочной. (Старая клюшка хочет находиться в хорошей спортивной форме, чтобы изводить тебя ещё много лет.) Причём телохранитель ни за что не пустит тёщу в то окно, в которое ты плюёшь, а при твоём плевке через «тёщино» окно он поинтересуется, не перепутал ли ты место приложения своего плевка.

Также телохранитель постоянно следит за теми предметами, которые ты используешь каждый день, – не изменились ли они, потому что это может быть свидетельством действий злоумышленников. Например, если твоя любимая миска, из которой ты каждый день ешь салат, из зелёной станет фиолетовой, телохранитель обязательно тебе на это укажет и предложит выяснить, с чего это привычная миска вдруг поменялась.

Брандмауэр на твоем компьютере будет заниматься практически тем же самым!

1. Отслеживанием всех подозрительных контактов.

Какие-то программы с твоего компьютера могут пытаться отправлять некие данные в Интернет, а также получать оттуда информацию. В ряде случаев – почтовая программа, мессенджер (ICQ, MSN) – это вполне нормально, но если совершенно неизвестная тебе программа вдруг пытается самостоятельно установить контакт с Интернетом – с высокой долей вероятности это троян.2. Блокированием всех портов, не нужных для работы, и анализом трафика, идущего через открытые порты.

Как мы уже говорили, с Интернетом компьютер общается через порты. Через них же осуществляются атаки на твой компьютер. Файрвол, как цепной пёс, стоит на страже этих портов, предупреждая тебя обо всех несанкционированных попытках проникновения.3. Наблюдением за выполняемыми (запускаемыми) программами.

При первом запуске программы брандмауэр запоминает её данные. И если в момент очередного запуска выяснится, что программа вдруг изменилась, брандмауэр тебя об этом обязательно предупредит (если он настроен соответствующим образом). Ведь если программу изменил не ты (например, поставив новую версию), это может означать, что программа заражена вирусом.

Вот более или менее простое изложение того, чем именно брандмауэр занимается на твоём компьютере.

Разумеется, брандмауэры, как и телохранители, все разные. Если вернуться к нашему примеру, то телохранители могут быть напрягающие и не напрягающие. Есть, например, телохранители, которые создают совершенно ненужную суету. Например, завидев пролетающего голубя, они будут пихать вас в ближайшую подворотню, старательно закрывая вас своим объёмным, но туповатым телом, бешено крича: «Босс, быстро скрываемся, босс! Летит птица, босс, она может какнуть вам на шляпу!»

Бывают также телохранители, которые, завидев у вас в руках зажжённую зажигалку, немедленно потушат её с формулировкой: «Вы же себе так все волосы на голове сожжёте, босс!»

Впрочем, может быть, тебе такие телохранители и нужны – предупреждающие о любой, даже самой незначительной опасности. А может, наоборот – тебе нужны люди, чьё присутствие совершенно незаметно, однако они тем не менее вполне эффективно будут защищать тебя от различных реальных опасностей.

Всё то же самое – с брандмауэрами. Есть брандмауэры «болтливые», которые поднимают шум по любому, даже самому незначительному поводу и постоянно дёргают пользователя, требуя разрешить или запретить не только запуск программ и приложений, но и всевозможных действий этих программ и приложений.

Другие же брандмауэры наоборот – тихонько сидят себе на сторожевой вышке, аккуратно и без лишнего шума пристреливая на взлёте всех вражеских птиц.

Собственно, и те, и другие брандмауэры имеют право на существование. Они специально делаются такими разными, потому что требования и предпочтения пользователей также весьма разнятся. Более того, один и тот же брандмауэр нередко можно настроить на различные режимы вашей личной паранойи: кричать и орать по любому поводу либо же сидеть и не высовываться, самостоятельно блокируя то, что они считают нужным. То есть ненужным для вашего компьютера.

www.exler.ru