No block анонимайзер: noblock.me — Анонимайзер Хамелеон. Открой л…

Анонимайзер Хамелеон. Открой любой заблокированный сайт в том числе Вконтакте и Одноклассники

Noblock.me

October, 16 2022 05:04:15 AM

Update Share

General Information

| Meta Tags | Info |

|---|---|

| Title | Анонимайзер Хамелеон. Открой любой заблокированный сайт в том числе Вконтакте и Одноклассники |

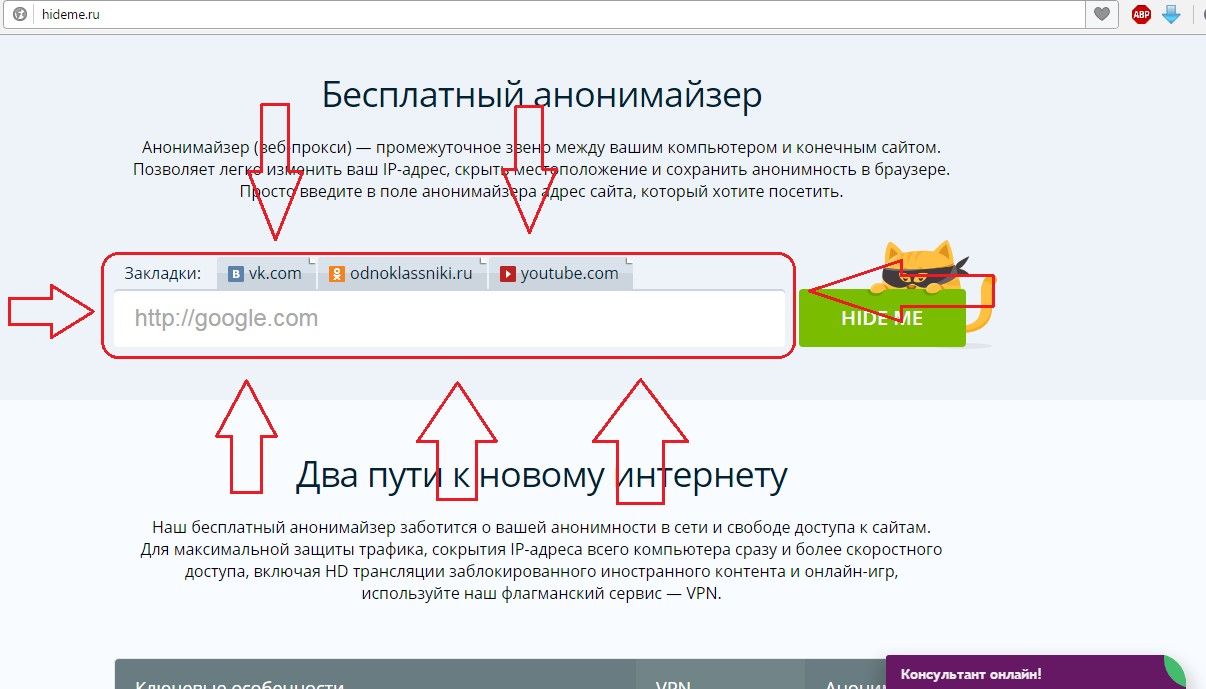

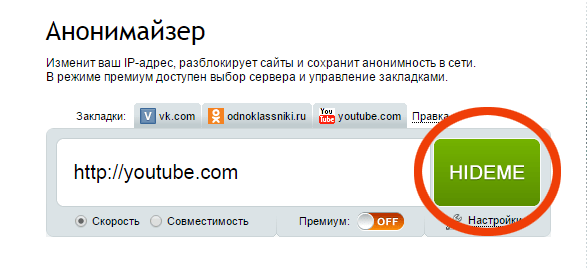

| Meta Description | Хамелеон — бесплатный анонимайзер для Вконтакте и Одноклассников. Теперь вы можете зайти на любой сайт, даже если доступ к нему заблокирован вашим администратором. |

| Meta Keywords | No Keywords |

| Domain Age | 5 Years, 202 Days |

| Server Response | 0.1 Sec |

SEO Stats

| Services | Value |

|---|---|

| Google Indexed Pages | 0 |

| Yahoo Indexed Pages | 0 |

| Bing Indexed Pages | 0 |

| Domain FB Likes | 0 |

| Services | Value |

|---|---|

| Backlinks | 0 |

| Mozrank Checker | 1. |

| Page Authority Score | 18 |

| Domain Authority Score | 8 |

Estimated Data Report

| # | Estimated Pageviews | Estimated Unique Visitors |

|---|---|---|

| 1 | 0 | |

| Monthly | 40 | 1 |

| Yearly | 480 | 12 |

Alexa Information

| # | Stats |

|---|---|

| Global Rank | No Global Rank |

| None | |

| Regional Rank | None |

Traffic Rank

No data availableSearch Engine Traffic

No data availableHeadings

| <h2> | <h3> | <h4> | <h5> | <H5> | |

|---|---|---|---|---|---|

| 1 | 0 | 0 | 0 | 0 | 0 |

| <h2> Попробуй VPN </h2> |

Keywords Cloud

WHOIS Data

WhoIs domain information can help you determine the proper administrator, billing and technical

contact information.

| Domain Name: NOBLOCK.ME |

| Registry Domain ID: D425500000000599607-AGRS |

| Registrar WHOIS Server: whois.rrpproxy.net |

| Registrar URL: http://www.key-systems.net |

| Updated Date: 2021-07-22T23:45:16Z |

| Creation Date: 2016-08-13T07:34:00Z |

| Registry Expiry Date: 2022-08-13T07:34:00Z |

| Registrar Registration Expiration Date: |

| Registrar: Key-Systems GmbH |

| Registrar IANA ID: 269 |

| Registrar Abuse Contact Email: |

| Registrar Abuse Contact Phone: |

| Reseller: |

| Domain Status: clientTransferProhibited https://icann.org/epp#clientTransferProhibited |

| Registrant Organization: hidemy.network Ltd. |

| Registrant State/Province: Belize |

| Registrant Country: BZ |

Name Server: CANDY. |

| Name Server: DION.NS.CLOUDFLARE.COM |

| DNSSEC: unsigned |

| URL of the ICANN Whois Inaccuracy Complaint Form: https://www.icann.org/wicf/ |

| >>> Last update of WHOIS database: 2022-03-03T12:18:20Z |

| For more information on Whois status codes, please visit https://icann.org/epp |

Access to WHOIS information is provided to assist persons in determining the contents of a domain name registration record in the registry database. The data in this record is provided by The Registry Operator for informational purposes only, and accuracy is not guaranteed. This service is intended only for query-based access. You agree that you will use this data only for lawful purposes and that, under no circumstances will you use this data to (a) allow, enable, or otherwise support the transmission by e-mail, telephone, or facsimile of mass unsolicited, commercial advertising or solicitations to entities other than the data recipient’s own existing customers; or (b) enable high volume, automated, electronic processes that send queries or data to the systems of Registry Operator, a Registrar, or Afilias except as reasonably necessary to register domain names or modify existing registrations. |

| The Registrar of Record identified in this output may have an RDDS service that can be queried for additional information on how to contact the Registrant, Admin, or Tech contact of the queried domain name. |

SSL Details

noblock.me resolves to 104.21.74.204

Server Type : cloudflare

The certificate was issued by Cloudflare Inc ECC CA-3 .

The certificate will expire in 99 days .

| Server | |

| Common name: | sni. cloudflaressl.com cloudflaressl.com |

| Organization: | Cloudflare, Inc. |

| Location: | San Francisco California US |

| SANs: | noblock.me, *.noblock.me, sni.cloudflaressl.com |

| Valid: | FromJune 11, 2021 to June 11, 2022 |

| Signature Algorithm: | ecdsa-with-SHA256 |

| Issuer: | Cloudflare Inc ECC CA-3 |

| Chain | |

| Common name: | Cloudflare Inc ECC CA-3 |

| Organization: | Cloudflare, Inc. |

| Location: | US |

| Valid: | FromJanuary 27, 2020 to January 01, 2025 |

| Signature Algorithm: | sha256WithRSAEncryption |

| Issuer: | Baltimore CyberTrust Root |

IP Details

| Your IP | 104. 21.74.204 21.74.204 |

| Country | Not Available |

| ISP | Not Available |

| Latitude | Not Available |

| Longitude | Not Available |

GZIP Details

Wow! It’s GZIP Enabled.

| URL | |

| Compressed size | 4252 bytes (~4 KB) |

| Uncompressed size | 14874 bytes (~15 KB) |

Was saved by compressing this page with GZIP.

Header Information |

|---|

| HTTP/1.1 301 Moved Permanently |

| Date: Thu, 03 Mar 2022 12:19:24 GMT |

| Transfer-Encoding: chunked |

| Connection: keep-alive |

| Cache-Control: max-age=3600 |

| Expires: Thu, 03 Mar 2022 13:19:24 GMT |

| Location: https://cameleo.xyz/ |

| Report-To: {«endpoints»:[{«url»:»https:\/\/a.nel.cloudflare.com\/report\/v3?s=48Mwn3fkfc7Atgj%2Bc5xTvl%2BKsQ2YxWYTc0UBusm%2BUvs4PxhNkUnWV0hPJRPovjRmuhEeoACHBO13ZaeDSHRO2dwT0RsNXgciM4fJh7V69fGSX226DCGvm%2FUguOVfdD%2BzxG%2FtFAHanMnh»}],»group»:»cf-nel»,»max_age»:604800} |

| NEL: {«success_fraction»:0,»report_to»:»cf-nel»,»max_age»:604800} |

| Vary: Accept-Encoding |

| Server: cloudflare |

| CF-RAY: 6e6251fe39ee1891-EWR |

| alt-svc: h3=»:443″; ma=60 |

| HTTP/2 200 |

| date: Thu, 03 Mar 2022 12:19:24 GMT |

| content-type: text/html; charset=UTF-8 |

link: ; rel=»https://api. w.org/» w.org/» |

| link: ; rel=»alternate»; type=»application/json» |

| link: ; rel=shortlink |

| set-cookie: language=ru; expires=Fri, 03-Mar-2023 12:19:24 GMT; Max-Age=31536000; path=/ |

| vary: Accept-Encoding |

| x-powered-by: PHP/7.4.21 |

| cf-cache-status: DYNAMIC |

| expect-ct: max-age=604800, report-uri=»https://report-uri.cloudflare.com/cdn-cgi/beacon/expect-ct» |

| report-to: {«endpoints»:[{«url»:»https:\/\/a.nel.cloudflare.com\/report\/v3?s=yma%2FKxRhRj3zERrnoLXD9t0POKXLEFDMbqKbxdxmfrGjjl2flJJSNptIKp3QHPFyDLvs2VJYe3lEyo%2F46HclCdX8PDf9Z%2BX4iK5W4F4Z3gXYzOBuEqXth57qJzqzx8Ebh932skMBIRxfng%3D%3D»}],»group»:»cf-nel»,»max_age»:604800} |

| nel: {«success_fraction»:0,»report_to»:»cf-nel»,»max_age»:604800} |

| server: cloudflare |

| cf-ray: 6e6251fe5c2a17b5-EWR |

| content-encoding: gzip |

| alt-svc: h4=»:443″; ma=86400, h4-29=»:443″; ma=86400 |

DNS Records

| Host | noblock. me me |

| Class | IN |

| Ttl | 151 |

| Type | A |

| Ip | 104.21.74.204 |

| Host | noblock.me |

| Class | IN |

| Ttl | 151 |

| Type | A |

| Ip | 172.67.162.219 |

| Host | noblock.me |

| Class | IN |

| Ttl | 85958 |

| Type | NS |

| Target | dion. ns.cloudflare.com ns.cloudflare.com |

| Host | noblock.me |

| Class | IN |

| Ttl | 85958 |

| Type | NS |

| Target | candy.ns.cloudflare.com |

| Host | noblock.me |

| Class | IN |

| Ttl | 3158 |

| Type | SOA |

| Mname | candy. ns.cloudflare.com ns.cloudflare.com |

| Rname | dns.cloudflare.com |

| Serial | 2037509599 |

| Refresh | 10000 |

| Retry | 2400 |

| Expire | 604800 |

| Minimum-ttl | 3600 |

| Host | noblock.me |

| Class | IN |

| Ttl | 300 |

| Type | MX |

| Pri | 10 |

| Target | mx. yandex.net yandex.net |

| Host | noblock.me |

| Class | IN |

| Ttl | 300 |

| Type | TXT |

| Txt | v=spf1 redirect=_spf.yandex.net |

| Entries | Array |

| Host | noblock.me |

| Class | IN |

| Ttl | 300 |

| Type | AAAA |

| Ipv6 | 2606:4700:3030::ac43:a2db |

| Host | noblock. me me |

| Class | IN |

| Ttl | 300 |

| Type | AAAA |

| Ipv6 | 2606:4700:3031::6815:4acc |

Try New Site

Recently Listed

| Davroe.com |

| Yeuphimmoi.com |

| Matahari888.net |

| Firereadyaustralia.com.au |

| Otviptv.com |

| Iptvpasa.com |

| Visionsaludsas.com |

| Secomapp.com |

| Digitalland.tech |

| Apkthrong.com |

| Mygoaltv.com |

| Moodle.diit.edu.ua |

Arvr.google. com com |

| Sacramento.craigslist.org |

| Manoukis.draugas.lt |

| Thisisstfc.co.uk |

| Avsubthai.com |

| Trailblazerbsg.org |

| Atozmarketingkit.in |

| Unblocked.stream |

Recently Viewed

| Noblock.me |

| Mkvcine.net |

| Webmail.espria.nl |

| Dhakamovie.com |

| Ibertel.se.gob.hn |

| Turkceokulu.com |

| Hdmoviearea.io |

| 1clixmovies.com |

| Mykdpbenefits.com |

| Girlswithmuscle.com |

| 1921681100.net |

| Hgoals.in |

| Lagaleriapty.com |

| Elearning.drreddysfoundation.org |

| Toonily.net |

| Megapersonals.eu |

| Shahed4u.ninja |

| 321movies.co |

| Epms.eurokidsindia.com |

Mindstream. co.za co.za |

Анонимайзеры и VPN-сервисы под запретом. Как применять новые правила в корпоративных целях?

On July 30th, 2017, the Russian President signed Federal Law No. 276-FZ dated July 29th, 2017 «On Introducing Amendments Into the Federal Law on Information, Information Technologies and Information Protection» (hereinafter the ‘Amendments[1]’). The Amendments, among other things, prohibit using technologies, information systems, and programs (hereinafter ‘anonymizers’ and ‘VPN services’[2]) that permit getting around blocked sites with banned content to which access is restricted inside Russian borders. The legislative innovation will only apply to those anonymizers, VPN services, and other programs that provide access to online resources and information and telecommunication networks to which access has been blocked by the Federal Service for Oversight in Communications, Information Technologies, and Mass Communications (hereinafter ‘Roskomnadzor’).

Who will be affected by the Amendments? These Amendments will primarily affect those who operate anonymizers and VPN services, as well as search engines, which will have to block any links to information resources or information and telecommunication networks that are banned by Roskomnadzor. The Amendments prescribe a system governing communication between Roskomnadzor, hosting providers, and website owners to ensure that access to prohibited content is blocked[3].

The question arises about how the new rules should be applied in regard to VPN services that are used for business-related purposes, and whether the Amendments are even theoretically applicable in these kinds of situations.

How should VPN be used for business-related purposes? Large companies that have offices around the world frequently set up remote access for their employees via an integrated corporate platform that uses VPN channels.

Article 17 in the Amendments specifically stipulates that the legislative innovation will not apply if certain conditions are observed: 1) if the user group for the associated hardware and software has been defined by the owners beforehand (i.e. the VPN service owners), and 2) if the hardware and software is used to provide technological support for the people using it.

In the absence of any official explanations from Roskomnadzor, we assume that the latter case specifically means the situation when a legal entity uses hardware and software to perform commercial activity. Having a limited user group use VPN connections for business-related purposes could serve as one particular example.

This all adds up to the preliminary conclusion that VPN services, just like other hardware, software, and related technologies, fall outside the scope of what is stipulated in Article 17 in the Amendments when they are used to achieve in-house goals at a company and support its commercial activities.

It is worth noting that the draft for Article 17 in the Amendments looked different. In particular, it directly states that, as required by law, there will not be cases where the owners of information and telecommunication networks, information systems, or personal computer programs will allow only those people with whom they have an employment relationship to use them[4]. However, the original version went through changes, and came out as a formulation that was expanded and less well-defined.

It is too early to make unequivocal conclusions about the requirements in the Amendments not applying to corporate VPN services since Roskomnadzor has not given any official explanations. In addition, there is no guarantee against VPN connections being used simultaneously for business-related purposes and to receive access to resources and websites that are blocked in Russia. For example, VPN connections like HideMy.name, ExpressVPN, or PIA can be used both to secure access to a global corporate platform and to circumvent blocked access to banned information resources in Russia. In addition, it is not clear from the text of the Amendments how liability will be distributed (and whether it will be) among hardware and software owners, or among those who use these kinds of technologies to support their activities.

In addition, it is not clear from the text of the Amendments how liability will be distributed (and whether it will be) among hardware and software owners, or among those who use these kinds of technologies to support their activities.

According to reports from the press, Internet Ombudsman D. Marinichev has already called the adopted federal law “madness,” referring to the fact that “it is impossible to separate VPN’s that are used for business-related purposes from VPN’s that are used to circumvent access that has been blocked[5].” There are concerns that when the Amendments are applied in practice it will lead to the service administrators of instruments like VPN or TOR blocking access across the board, regardless of the goals for which they are being used.

What kind of liability will there be? Liability for non-compliance with the Amendments that have been enacted has not been established for search engines, hosting providers, or Internet sites. It is possible that changes will be introduced into the Russian Federation Code of Administrative Offenses at a later date – after the Amendments have come into effect. For now, the code only establishes liability for communication service providers for not fulfilling their responsibilities in terms of restricting/reinstating access to information that was restricted/reinstated on instructions given by Roskomnadzor (Article 13.34).

It is possible that changes will be introduced into the Russian Federation Code of Administrative Offenses at a later date – after the Amendments have come into effect. For now, the code only establishes liability for communication service providers for not fulfilling their responsibilities in terms of restricting/reinstating access to information that was restricted/reinstated on instructions given by Roskomnadzor (Article 13.34).

[1] The amendments enter into effect on November 1st, 2017, with the exception of some of the provisions.

[2] From here on forth, the term «anonymizer» means website or browsers used by user groups to conceal their information, including their geographical location and that of the device used to make an entry, from owners of resources visited by the user. «VPN services» means applications or built-in services that are designed to perform work anonymously in the Internet, and permit encrypting all of the user’s traffic.

[3] A separate memo on interaction between site owners and hosting providers will be released by the VEGAS LEX law firm in the autumn.

[4] http://asozd2.duma.gov.ru/addwork/scans.nsf/ID/F071CE249CC1BD814325813900378252/$File/195446-7_08062….

[5] https://zona.media/news/2017/06/08/marinichev.

Блокировка входа через Tor и другие анонимные прокси-серверы в Microsoft 365

Блокировка Tor в действииТату Сеппяля

Тату Сеппяля

Старший консультант в Сулава

Опубликовано 25 января 2021 г.

+ Подписаться

Некоторые организации могут захотеть убедиться, что их клиенты Microsoft 365 не получают доступ через сеть Tor или другие анонимные прокси-серверы. Для достижения этой цели существует достаточно функциональный и легко реализуемый подход — использование комбинации функций условного доступа и защитника для облачных приложений. Давайте рассмотрим простую реализацию этого, которая охватывает основные рабочие нагрузки Microsoft 365.

Для достижения этой цели существует достаточно функциональный и легко реализуемый подход — использование комбинации функций условного доступа и защитника для облачных приложений. Давайте рассмотрим простую реализацию этого, которая охватывает основные рабочие нагрузки Microsoft 365.

Здесь задействованы два основных компонента:

- Политика условного доступа (CA) с включенным App Control

- Пользовательский защитник для облачных приложений Политика доступа

Сначала создадим необходимую политику ЦС. Мы охватим его очень широким и всеобъемлющим образом: все пользователи (за исключением учетной записи администратора, предназначенной только для экстренных случаев) и все облачные приложения. Никаких других ограничивающих условий, даже если они, скорее всего, будут использоваться в реальных производственных сценариях. Единственное, что мы настроим, — это управление доступом к сеансу, где мы включим Использовать контроль приложений условного доступа с параметром Использовать настраиваемую политику. ..

..

Теперь давайте перейдем к порталу Defender for Cloud Apps.

2. Защитник для облачных приложений

В Защитнике для облачных приложений Microsoft поддерживает встроенный каталог диапазонов IP-адресов и тегов, которые можно использовать в качестве условий в политиках.

Прежде чем предпринимать дальнейшие действия, давайте быстро взглянем на Настройки > IP-адрес Диапазоны . Там мы можем найти диапазон Threat Intelligence, содержащий специальные теги для Tor , Botnets и Anonymous прокси. Как уже упоминалось, этот набор диапазонов IP-адресов постоянно обновляется корпорацией Майкрософт, что делает его удобным способом нацеливания на входы в систему из этих постоянно меняющихся источников, которые в противном случае было бы немного сложно определить.

На портале Defender for Cloud Apps мы перейдем к Control > Policies и создадим новую пользовательскую Политика доступа.

Мы можем присвоить политике любой уровень серьезности, какой захотим. В данном примере я поставлю его на Низкий. Теперь мы определим фактические критерии того, когда политика влияет на вход в систему. Для этого мы будем использовать выделенные IP-теги, упомянутые несколькими абзацами назад.

Критерии для нашей настраиваемой политики будут следующими:

Для действий давайте выберем Блокировать и, пока мы это делаем, давайте определим пользовательское блокирующее сообщение, чтобы предоставить немного больше информации любому пользователю, который в конечном итоге заблокирован политика.

Мы можем захотеть собрать некоторые оповещения о срабатывании политики. Для этого мы настроим раздел Оповещения как на Создать оповещение для каждого соответствующего события с серьезностью политики , так и на Отправить оповещение по электронной почте в соответствующий почтовый ящик группы безопасности или канал Teams.

Обратите внимание, что мы также можем создать рабочий процесс Power Automate , который будет запускаться при каждом предупреждении, позволяя запускать более сложные процессы при соблюдении условий политики. Это самостоятельная тема, достойная статьи, и мы пока ее пропустим.

Давайте сохраним нашу политику доступа и выпьем чашечку кофе ☕, чтобы политика вступила в силу через несколько минут.

3. Проверка решения!

Теперь пришло время проверить, делает ли наше решение то, для чего оно предназначено. Давайте запустим браузер Tor и войдем на портал Office по адресу portal.office.com.

После успешного предоставления имени пользователя, пароля и MFA (вы должны всегда использовать MFA) подключение использует возможности обратного прокси-сервера в Defender для облачных приложений и направляет сеанс браузера через страницу, например https://mytenant-onmicrosoft-com.prod04.access-control.cas.ms/aad_login. На этом этапе соединение проверяется на соответствие применимым политикам доступа CAS. Поскольку наше соединение исходит от известного выходного узла Tor, нас встретит страница, информирующая нас о ситуации.

Поскольку наше соединение исходит от известного выходного узла Tor, нас встретит страница, информирующая нас о ситуации.

Успех! ✅ Больше никаких нежелательных подключений к нашим основным рабочим нагрузкам Microsoft 365 через сеть Tor или другие анонимные прокси-серверы. Описанный здесь подход можно распространить и на другие приложения SAML 2.0 и Open ID Connect. Дополнительные сведения об этом см. в Microsoft Docs.

Надеемся, что эта наглядная статья подтолкнет ваше воображение к дальнейшему изучению возможностей Defender для облачных приложений и условного доступа. Это, безусловно, интересная и довольно мощная комбинация инструментов.

Опции опроса безопасности

Предупреждение. Мы рекомендуем проявлять особую осторожность при настройке опросов, включающих поощрения (например, с расширением Tango Card, организацией анонимного розыгрыша или созданием собственного опроса поощрения). Использование правильных настроек и конфигурации необходимо для того, чтобы поощрения были ограничены предполагаемыми респондентами. Без соответствующих настроек люди могут воспользоваться раздачами ваших опросов и потребовать поощрения. Пожалуйста, внимательно ознакомьтесь с настройками, которые вы можете использовать для защиты вашего опроса ниже.

Без соответствующих настроек люди могут воспользоваться раздачами ваших опросов и потребовать поощрения. Пожалуйста, внимательно ознакомьтесь с настройками, которые вы можете использовать для защиты вашего опроса ниже.

О параметрах безопасности опроса

Эти параметры опроса могут повысить безопасность вашего опроса и защитить его от нежелательных ответов.

Доступ к опросу

Qtip: Раньше эти варианты назывались «открытый доступ» и «только по приглашению».

Респондент может принять участие в опросе двумя способами. Во-первых, сделать это анонимно, щелкнув анонимную ссылку. Второй — щелкнуть по отдельной ссылке, созданной специально для них (либо по электронной почте, либо по личным ссылкам).

- Доступно для всех: По умолчанию респонденты с анонимной или индивидуальной ссылкой могут принять участие в вашем опросе.

- Только приглашение: Только респонденты, отправившие личную ссылку или приглашенные по электронной почте (с индивидуальной ссылкой по умолчанию), могут получить доступ к опросу.

Никто не может войти в опрос, используя анонимную ссылку или ссылку с несколькими вариантами заполнения .

Никто не может войти в опрос, используя анонимную ссылку или ссылку с несколькими вариантами заполнения .

Если человек пытается получить доступ к вашему опросу с помощью анонимной ссылки или ссылки с несколькими вариантами заполнения, когда При включении параметра «Только приглашение » они получат сообщение, в котором говорится: «Этот опрос можно пройти только по приглашению».

Защита паролем

Вы можете установить единый общий пароль, который должен ввести любой респондент, чтобы получить доступ к вашему опросу. Это полезно, когда вы используете анонимную ссылку и хотите ограничить, кто может участвовать в опросе.

Включите Защита паролем и введите желаемый пароль в появившееся поле.

Количество попыток угадать пароль опроса респондентами не ограничено.

Qtip: Если вы хотите иметь уникальный пароль для каждого участника опроса, вы можете вместо этого использовать аутентификатор в своем опросе.

Добавить URL-адрес реферального веб-сайта

Укажите URL-адрес, с которого должны приходить ваши респонденты, чтобы получить доступ к вашему опросу. Этот параметр полезен, если ссылка на ваш опрос размещена на определенном веб-сайте (например, на внутренней странице университета или компании), и вы хотите убедиться, что ссылка не будет скопирована и отправлена другим. Только те, у кого есть доступ к этой странице, смогут принять участие в опросе.

Пример: Продавец может захотеть предоставить короткий опрос с паролем для следующего исследования в конце. Обеспокоенные тем, что участники могут переслать этот пароль и эту ссылку на опрос друзьям, они добавляют URL-адрес реферального веб-сайта, в котором говорится, что участник должен щелкнуть ссылку, находясь на определенной странице веб-сайта.

Подсказка: Введенный здесь URL-адрес должен точно совпадать с URL-адресом соответствующего веб-сайта. Мы рекомендуем скопировать URL-адрес из вашего веб-браузера. Например, если бы мы хотели ограничить респондентов опросом, доступным на нашем сайте поддержки, нам нужно было бы использовать https://www.qualtrics.com/support/. Использовать только qualtrics.com/support не получится.

Например, если бы мы хотели ограничить респондентов опросом, доступным на нашем сайте поддержки, нам нужно было бы использовать https://www.qualtrics.com/support/. Использовать только qualtrics.com/support не получится.

Qtip: Из-за недавних изменений браузера были введены ограничения на то, какую информацию мы можем получить из заголовков реферера. В прошлом, если URL-адрес был «https://www.google.com/search?q=search», мы могли получить реферер как полный URL-адрес, содержащий каждый параметр запроса. Теперь из-за вышеупомянутых изменений мы можем получить только «https://www.google.com». Эта функциональность основана на политике Referrer-Policy веб-сайтов, поэтому некоторые сайты могут получить параметры запроса, а другие нет.

Предотвратить многократную отправку

Подсказка: Эта опция раньше называлась «Предотвратить вброс бюллетеней».

В обстоятельствах, когда вы предлагаете поощрение или проводите конфиденциальное голосование, вы можете запретить участникам проходить опрос более одного раза. Этот параметр работает путем размещения файла cookie в их браузере при отправке ответа. В следующий раз, когда респондент щелкнет ссылку на опрос, Qualtrics увидит этот файл cookie и не разрешит ему пройти опрос.

Этот параметр работает путем размещения файла cookie в их браузере при отправке ответа. В следующий раз, когда респондент щелкнет ссылку на опрос, Qualtrics увидит этот файл cookie и не разрешит ему пройти опрос.

«Предотвратить множественную отправку» — отличный сдерживающий фактор, но его можно обойти, если сообразительные участники очистят файлы cookie своего браузера, переключятся на другой веб-браузер или воспользуются другим устройством. В случае с опросами, которые имеют более высокий стимул для мошенничества, рассмотрите возможность распространения вашего опроса по электронной почте (что создает уникальную одноразовую ссылку для каждого участника) или с использованием аутентификатора.

Некоторые пользователи могут видеть раскрывающееся меню Действие при включении этого параметра. Дополнительные сведения см. в разделе «Предотвращение нескольких отправок» на странице поддержки по обнаружению мошенничества.

Qtip: Этот параметр работает независимо от типа используемой ссылки. Как правило, мы не рекомендуем связывать эти несколько полных ссылок, если вы не выбрали «Продолжить опрос и установить встроенное поле данных».

Как правило, мы не рекомендуем связывать эти несколько полных ссылок, если вы не выбрали «Продолжить опрос и установить встроенное поле данных».

Обнаружение ботов

Ищите респондентов, которые могут быть ботами, и помечайте их ответы. Дополнительные сведения см. в разделе «Обнаружение ботов» на странице поддержки «Обнаружение мошенничества».

Монитор сканирования безопасности

Qtip: Этот параметр раньше назывался «Сканирование электронной почты в режиме Roadblock».

Предотвратите случайное начало нового сеанса вашего опроса сканерами безопасности. См. раздел Монитор сканирования безопасности на странице поддержки обнаружения мошенничества.

Релевантный ID

Проанализируйте браузер, операционную систему и местоположение респондента, чтобы предотвратить мошеннические ответы. Дополнительные сведения см. в разделе RelevantID на странице поддержки по обнаружению мошенничества.

Предотвратить индексирование

Поисковые системы работают, создавая так называемый индекс или карту всех страниц в Интернете, чтобы их можно было быстро найти. Включив Предотвратить индексирование, вы можете запретить поисковым системам находить ваш опрос и отображать его в результатах поиска.

Включив Предотвратить индексирование, вы можете запретить поисковым системам находить ваш опрос и отображать его в результатах поиска.

Доступ к загруженным файлам

Подсказка: Соавторам опроса потребуется разрешение совместной работы «Просмотр результатов опроса» для просмотра загруженных файлов.

Доступ к загруженным файлам определяет, могут ли люди загружать файлы, отправленные респондентами. Сюда входят файлы, загруженные в ответ на вопросы типа «загрузка файла», «снимок экрана» и «подпись». Кроме того, эти пользователи смогут просматривать ответы на опросы в точках взаимодействия XM Directory и просматривать полные ответы в любых общедоступных отчетах, к которым им предоставлен доступ.

Если вы не можете получить доступ к URL-адресу из экспорта данных, это связано с тем, что владелец опроса включил Только пользователи с разрешением на просмотр ответов и не предоставил вам разрешение на просмотр ответов. Если вы хотите, чтобы любой мог просматривать ссылки из набора данных, вам нужно включить Все, у кого есть ссылка на файл .

Если вы хотите, чтобы любой мог просматривать ссылки из набора данных, вам нужно включить Все, у кого есть ссылка на файл .

Подсказка: «Только пользователи с разрешением на просмотр ответов» выбрано по умолчанию, но может быть снято для опросов, файлы которых должны быть доступны для скачивания всем, у кого есть ссылка на файл. Это можно включить или выключить в любое время.

Qtip: Эта опция раньше называлась «Требуется разрешение на просмотр загруженных файлов».

Анонимные ответы

Включение параметра Анонимизировать ответы — это эффективный способ навсегда удалить из ответа идентифицирующую информацию перед ее сохранением в данных.

Когда ответы собираются с помощью анонимной ссылки, включение этого параметра приведет к удалению IP-адресов и данных о местоположении респондентов из ваших результатов. Когда ответы собираются с помощью отдельной ссылки, включение этого параметра приведет к удалению данных об IP-адресе и местоположении и отключению ответа от контакта, который его предоставил.

Никто не может войти в опрос, используя анонимную ссылку или ссылку с несколькими вариантами заполнения

Никто не может войти в опрос, используя анонимную ссылку или ссылку с несколькими вариантами заполнения