Firewall что такое: Firewall (Брандмауэр) — для чего он нужен и как работает

Что такое брандмауэр и как его отключить, настройка windows firewall, правила для входящих подключений

Зачем нужен брандмауэр

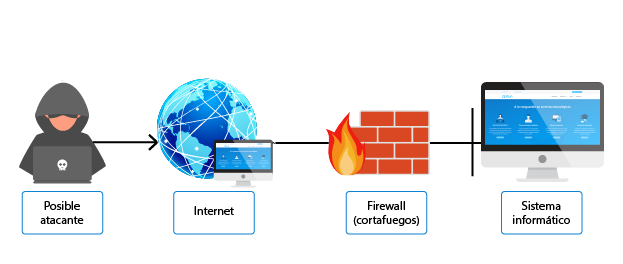

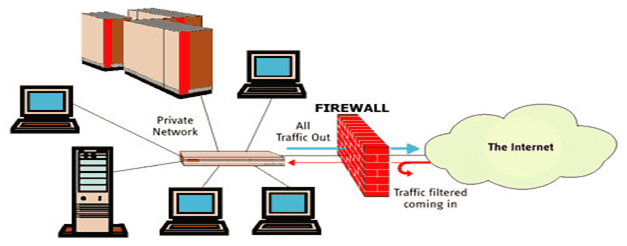

Брандмауэр или межсетевой экран – это система, которая выполняет роль защитной стены между глобальным интернетом и устройством пользователя. Брандмауэр фильтрует всю входящую информацию и не пропускает вредоносный контент и вирусы.

Часто в интернете, говоря о межсетевом экране, упоминают слово firewall. Что такое фаерволы? Брандмауэр происходит от немецкого слова brandmauer — глухая противопожарная стена здания. В английском языке для этого термина используют слово firewall. Таким образом, если вы встречается название фаервол, то речь также идет о брандмауэре, о защитном сетевом экране. Брендмауэр и фаервол являются синонимами.

Фаервол или брандмауэр необходим для защиты внутренней информационной среды от внешних потоков или для закрытия передачи отдельных пакетов в интернет. Firewall помогает отследить подозрительный и вредоносный трафик, обнаружить и не допустить попытки взлома и похищения данных.

Правильная настройка брандмауэра дает возможность пользователям получать доступ к нужным ресурсам и отсекает нежелательные соединения с хакерскими сайтами, встречи с вирусами и различными вредоносными программами, которые пытаются попасть в защищенную среду.

Виды брандмауэров

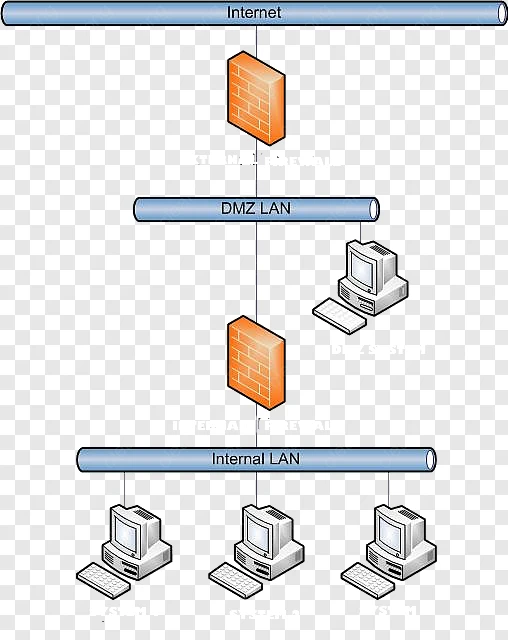

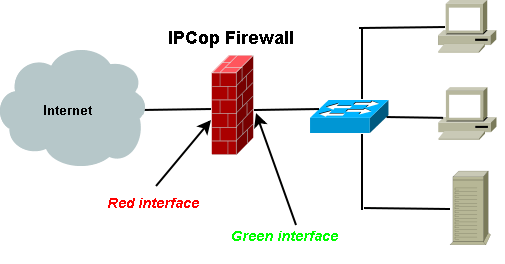

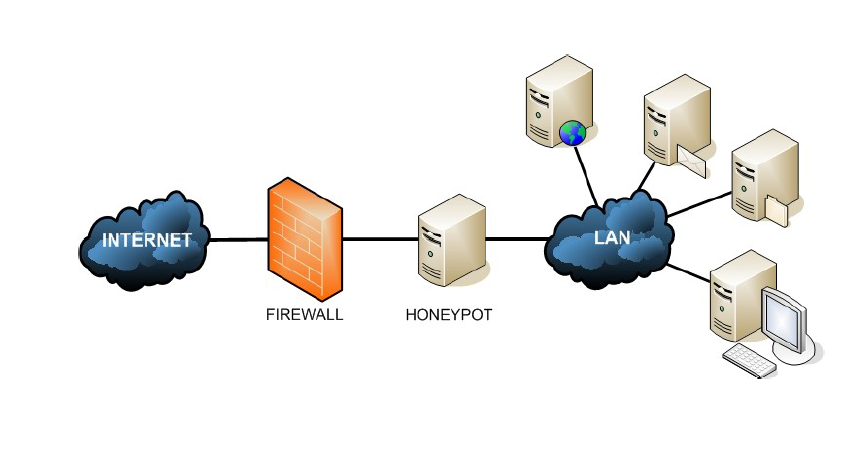

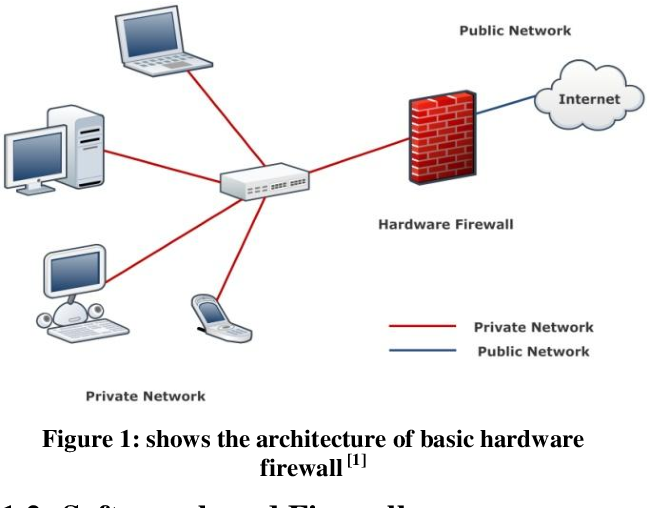

Брандмауэры могут быть программными или аппаратными. Аппаратный брандмауэр устанавливается на границе между входящим извне трафиком и всей компьютерной сетью, например, офиса. Это может быть программа или физическое устройство, запрограммированное на выполнение защитных функций. Что такое брандмауэр в компьютере – это программа которая устанавливается в операционную систему и защищает одно конкретное устройство.

Также различают следующие виды межсетевых экранов:

- Управляемые коммутаторы

Производят фильтрацию трафика между сетями или отдельными узлами сети. Управляемые коммутаторы работают на уровне канала и отслеживают трафик в рамках локальной сети, поэтому не могут применены для работы с внешним трафиком.

- Пакетные фильтры

Работают на сетевом уровне и анализируют трафик по информации, содержащейся в заголовке пакетов. Многие фаерволы этого типа могут оперировать заголовками протоколов и более высокого, транспортного, уровня. Пакетные фильтры первый вид межсетевых экранов, появившихся среди пользователей, но они до сих пор остаются наиболее востребованными.

- Шлюзы сеансового уровня

Данный тип брандмауэра исключает взаимодействие внешних хостов с узлом, расположенным в локальной сети, и выступает посредником, реагирующим на весь входящий трафик. Фаервол проверяет пакеты данных на основании текущей фазы соединения. Если входящий пакет не принадлежит ранее установленному соединению, то брандмауэр его не пропустит.

- Посредники прикладного уровня

Также исключают взаимодействие двух узлов. Но, в отличие от межсетевого экрана сеансового уровня, они могут «понимать» контекст входящего трафика. Фаерволы, работающие по данной технологии, содержат несколько приложений, каждое из которых обслуживает свой протокол.

- Инспекторы состояния

Такие брандмауэры осуществляющие фильтрацию трафика с сетевого по прикладной уровень. Они могут контролировать: каждый передаваемый пакет, каждую сессию, каждое приложение.

Межсетевых экранов с типом инспекторов состояния не вмешивается в процесс установления соединения между узлами, что повышает их производительность. Ещё один плюс такого фаервола – не потребуется дополнительная настройка программного обеспечения.

Какие функции выполняет брандмауэр:

- Защищает от внешних атак, например, DDoS-атаки (большое количество запросов к системе, сайту) или подбора паролей.

- Блокирует утечки данных. Если вирус попал в компьютер, то брандмауэр предотвратит утечку данных в сеть.

- Контролирует приложения через настройки для каждого приложения в отдельности.

- Обеспечивает разные уровни доступа в пределах локальной сети.

- Собирает статистику различных действий и оповещает о подозрительных.

Как работает брандмауэр

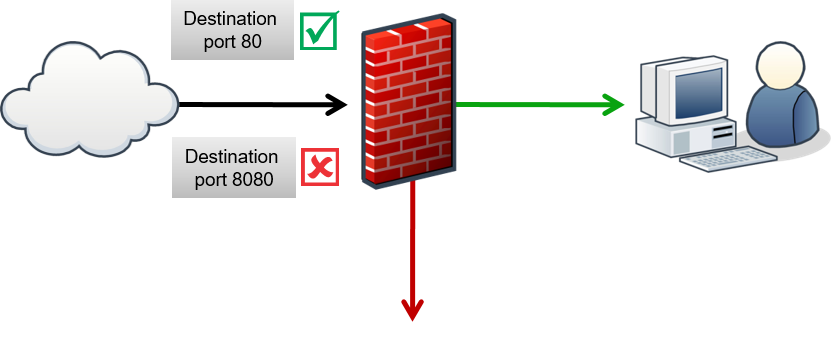

Брандмауэр разрешает или блокирует запрошенное сетевое подключение, это может быть доступ к сайту, почте или передача файлов. Осуществляется на основе правил, которые были заданы при настройке защитного экрана. Вся информация по входящему и исходящему трафику записывается, что может помочь администратору в предотвращении атак.

Брандмауэры различаются видами фильтрации трафика. Они могут быть пакетными или с проверкой состояния.

Пакетный брандмауэр контролирует доступ к сети, проводя анализ исходящих и входящих пакетов трафика. На основе заданных параметров (например, IP-адрес, оригинальность источника), он делает проверку пакета и решает, давать ему доступ или нет.

Брандмауэр, проверяющий пакеты с отслеживанием состояния, полностью проверяет поток трафика, следит за состоянием подключения и анализирует данные в начале соединения, сравнивая их с данными текущего соединения.

От чего защитит брандмауэр

Наличие брандмауэра поможет защититься от следующих мошеннических действий:

- Фишинговые сайты.

Они похожи на оригинальный веб-ресурс, но, как правило, имеют небольшое отличие в названии доменного имени. Брандмауэр не даст подключиться к такому ресурсу.

Они похожи на оригинальный веб-ресурс, но, как правило, имеют небольшое отличие в названии доменного имени. Брандмауэр не даст подключиться к такому ресурсу. - Бэкдоры. Это вредоносные программы или специально оставленные уязвимости в программах, которые позволяют получить доступ к устройству для несанкционированных действий.

- Взлом через удалённый рабочий стол. Брандмауэр способен определить подозрительный трафик и не допустить его передачу.

- DDoS-атаки. В случае большого количества запросов от небольшого количества IP, брандмауэр попробует сделать фильтрацию. В случае большого потока исходящего трафика фаервол также его заблокирует.

Когда брандмауэр не поможет

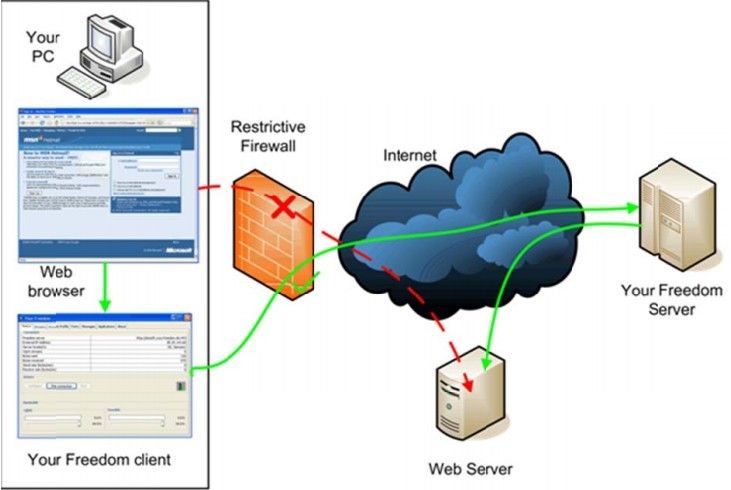

- В том случае, когда входящий трафик поступает через VPN, фаервол не сможет его отфильтровать. Почему это происходит? VPN тоже используется для безопасного подключения к сети, как правило, он нужен для обхода запретов и попадания на сайты, которые могут работать с ограничениями (например, нельзя заходить с IP определенных стран).

Принцип работы VPN заключается в том, что он шифрует трафик, подставляет свои IP адреса, которые не известны заранее, поэтому невозможно установить откуда происходит подключение. При включенном VPN информация от пользователя к серверу шифруется и передается по защищенному туннелю, который проходит сквозь защитный экран.

- Если вирус уже попал в компьютер, то брандмауэр ничего не сможет сделать с последствиями его разрушения. Возможно, вредоносный контент попал на устройство до того, как пользователь начал использовать fairwall или был занесен на внешнем устройстве, например, флешке. Находить вирусы внутри компьютера и удалять их брандмауэр не умеет. Для этих целей необходимо использовать антивирусные программы, которые просканируют устройство на предмет вредоносного контента и предложат варианты действий с ним.

Плюсы и минусы использования брандмауэра

Плюсы:

- Постоянно включенный мониторинг трафика на предмет наличия угроз.

- Оповещение о заблокированных данных и отображение уведомления о вредоносной активности.

Минусы:

- неверные срабатывания — бывает, что брандмауэры блокируют доступ в сеть даже при наличии лицензионных программ.

- Тормозят работу устройств и снижают производительность (Особенно, если компьютер не слишком новый)

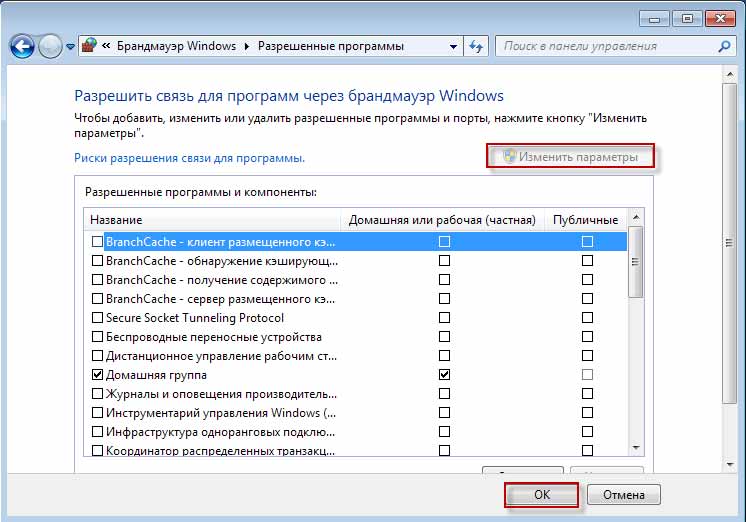

Как настроить брандмауэр и как его отключить

Включение firewall Windows 10

- В меню Пуск откройте раздел Параметры

- Перейдите в раздел Обновления и безопасность

- Откройте Безопасность Windows

- Далее выберите Брандмауэр и защита сети

- Выберите из предложенных вариантов: Сеть домена, Частная сеть или Общедоступная сеть.

- В разделе Брандмауэр Microsoft Defender установите значение Вкл. Для выключения брандмауэра переставьте тумблер на значение Откл.

Рекомендации по настройке брандмауэра и правил для входящих подключений в ОС Windows вы можете найти на официальном сайте компании.

Стоит ли отключать брандмауэр в Windows 10? Для безопасности вашего компьютера и работы в интернете рекомендуется оставлять фаервол включенным.

Включение firewall в MacOS

- Кликните на логотип Apple и выберите раздел Системные настройки

- Далее перейдите в меню Защита и безопасность

- Выберите вкладку Брандмауэр

- Нажмите на кнопке Включить брандмауэр. Также станет активной кнопка Параметры брандмауэра, кликнув по которой вы сможете установить необходимые параметры.

На официальном сайте компании вы сможете найти описание всех значение параметров настройки брандмауэра.

Альтернативы встроенному брандмауэру

Если встроенный брандмауэр вас не устраивает, то в качестве альтернативы вы можете использовать следующие бесплатные программы. Расскажем о наиболее популярных у пользователей.

- Comodo Firewall

Кроме борьбы с вредоносными программами и отслеживания программ, использующих ваше интернет-соединение, данное решение включает в себя: блокировку рекламы, игровой режим и настраиваемые DNS-серверы.

Comodo Firewall может заблокировать программу или процесс от проникновения в вашу сеть. Опция сканирования проверяет все подозрительные процессы на наличие вредоносных файлов.

- ZoneAlarm Free Firewall

Программа скрывает открытые (уязвимые) порты. Она отключает вредоносные программы, выполняет защиту вашего устройства при работе в общественных сетях. Фаервол подключается к DefenseNet, который предлагает обновления безопасности в реальном времени в случае обнаружения новых угроз.

В ZoneAlarm Free Firewall есть режим автоматического управления уведомлениями. Защита паролем позволяет избежать несанкционированных изменений. Есть функция отправки отчетов на электронную почту. Позволяет безопасно работать в общедоступных сетях и разрешать сторонние подключения.

- TinyWall

Приложение TinyWall можно использовать как полезное дополнение к встроенному фаерволу Windows.

Среди его функций отметим сканирование программ для добавления в список безопасности, ручное указание процессов и служб, которым можно давать временное или постоянное разрешение от брандмауэра.

Есть возможность защиты с помощью пароля. Кроме того, вы можете защитить паролем и заблокировать файл hosts (содержит базу данных доменных имен), чтобы предотвратить несанкционированные действия с ним.

Заключение

Защита компьютера – важный момент при работе в сети. На просторах интернета можно встретить множество вредоносных программ и вирусов, которые могут не только привести к поломке оборудованию, но и к похищению ваших персональных данных.

Проверенный антивирус поможет защитить ваш ПК, а дополнительное использование брандмауэра позволит предотвратить возможность сбора данных с вашего устройства, обезопасит от DDos-атак и фишинговых сайтов.

Что такое firewall ? — ITC.ua

На сегодняшний день даже корректно настроенная антивирусная программа с самыми свежими вирусными базами не в силах полностью защитить компьютер от угроз извне. Почему так происходит? Отчасти из-за того, что при разработке глобальной сети Интернет требованиям безопасности не уделялось достаточного внимания, а основной упор делался на удобство обмена информацией. Незащищен и стек протоколов TCP/IP (Transmission Control Protocol/Internet Protocol), который по своей природе не отвечает современным требованиям безопасности. Разумеется, профессиональные и доморощенные хакеры не упускают возможность использовать такие уязвимости. Именно для защиты от разрушительных действий и для предотвращения кражи информации с компьютеров и предназначены файрволы. Само название firewall в переводе с английского означает специальную противопожарную стену, препятствующую распространению огня; еще файрвол называют «брандмауэром», что означает то же самое, однако уже в переводе с немецкого (примечательно, что в немецком языке используется английский термин firewall).

Незащищен и стек протоколов TCP/IP (Transmission Control Protocol/Internet Protocol), который по своей природе не отвечает современным требованиям безопасности. Разумеется, профессиональные и доморощенные хакеры не упускают возможность использовать такие уязвимости. Именно для защиты от разрушительных действий и для предотвращения кражи информации с компьютеров и предназначены файрволы. Само название firewall в переводе с английского означает специальную противопожарную стену, препятствующую распространению огня; еще файрвол называют «брандмауэром», что означает то же самое, однако уже в переводе с немецкого (примечательно, что в немецком языке используется английский термин firewall).

Зміст

- 1 Типы firewall

- 2 Как работает firewall

- 3 Выбор и настройка firewall

- 4 Напоследок

Типы firewall

Файрволы бывают двух видов – аппаратные и программные. Аппаратный брандмауэр представляет собой устройство, которое подключается между компьютером (или локальную сеть) и точкой доступа в Интернет. Основное его достоинство заключается в том, что, являясь отдельным приспособлением, оно не потребляет ресурсы ПК. Недостатком, как правило, оказывается сравнительно высокая цена для домашних пользователей, и, как следствие, основной областью применения файрволов становятся локальные сети различных компаний. В этой статье речь пойдет в основном о персональных программных брандмауэрах, однако почти все нижесказанное в равной степени касается и аппаратных. Итак, программный файрвол представляет собой ПО, контролирующее выход компьютера в локальную сеть, а также попытки подключиться к нему извне, и на основе заранее заданного набора правил разрешающее или запрещающее те или иные действия. По сути, брандмауэр – это стена, разделяющая сетевой адаптер и операционную систему. Любые данные, как входящие, так и исходящие, «наталкиваются» на нее и проходят тщательную проверку.

Основное его достоинство заключается в том, что, являясь отдельным приспособлением, оно не потребляет ресурсы ПК. Недостатком, как правило, оказывается сравнительно высокая цена для домашних пользователей, и, как следствие, основной областью применения файрволов становятся локальные сети различных компаний. В этой статье речь пойдет в основном о персональных программных брандмауэрах, однако почти все нижесказанное в равной степени касается и аппаратных. Итак, программный файрвол представляет собой ПО, контролирующее выход компьютера в локальную сеть, а также попытки подключиться к нему извне, и на основе заранее заданного набора правил разрешающее или запрещающее те или иные действия. По сути, брандмауэр – это стена, разделяющая сетевой адаптер и операционную систему. Любые данные, как входящие, так и исходящие, «наталкиваются» на нее и проходят тщательную проверку.

Первые файрволы появились еще в 1980-х и представляли собой обычные маршрутизаторы, включающие фильтрацию пакетов (пересылаемые данные проверялись по заданному набору правил и не пропускались далее в случае несоответствия). Второе поколение брандмауэров использовало проверку с учетом состояния протокола – они принимали решение для текущей попытки установить соединение, базируясь на анализе не единичного пакета, а всего сеанса в целом. Следующими по сложности и новизне стали «защитники» с проверкой на прикладном уровне, которые исследовали данные приложения, передаваемые внутри пакета.

Второе поколение брандмауэров использовало проверку с учетом состояния протокола – они принимали решение для текущей попытки установить соединение, базируясь на анализе не единичного пакета, а всего сеанса в целом. Следующими по сложности и новизне стали «защитники» с проверкой на прикладном уровне, которые исследовали данные приложения, передаваемые внутри пакета.

Как работает firewall

Зачем мне нужен файрвол, ведь у меня уже установлен антивирус? Такой вопрос часто встречается на различных компьютерных форумах. Следует знать, что антивирусы и файрволы хотя и служат одной и той же цели, на деле принципиально разнятся. В двух словах их отличия можно объяснить на примере «троянского коня» – антивирус будет пытаться найти его и уничтожить, в то время как файрвол просто перекроет ему доступ в сеть и не позволит отправить данные с вашего компьютера.

Перед тем как перейти непосредственно к описанию работы файрвола, стоит вкратце рассказать, как функционируют компьютерные сети. Итак, компьютеры в сети обмениваются некой информацией, передаваемой отдельными порциями, которые называются пакетами. Как же отправить ее на конкретный ПК? Для этого у каждого компьютера в сети есть свой адрес, уникальный в ее пределах, – IP. Он представляет собой набор из четырех групп чисел от 0 до 255, разделенных точками. К примеру, 212.20.123.15 (для локальных сетей зарезервированы области адресов 10.27.*.* или 192.168.*.*). Для отправки и приема данных у компьютера существуют специальные «двери» – порты, каждый под своим номером. Нумерация начинается с 0, а максимальное значение может быть 65535. Разные программы, как правило, используют различные порты для работы с внешним миром. Так, к примеру, для почты зарезервированы порты 25 и 110, браузеры для HTTP-протокола используют 80-й порт и т. д. Вот именно эти порты и проходящие через них пакеты и контролирует firewall. Любой порт может находиться в трех состояниях (открыт, закрыт и невидим), которые также контролируются посредством брандмауэра.

Итак, компьютеры в сети обмениваются некой информацией, передаваемой отдельными порциями, которые называются пакетами. Как же отправить ее на конкретный ПК? Для этого у каждого компьютера в сети есть свой адрес, уникальный в ее пределах, – IP. Он представляет собой набор из четырех групп чисел от 0 до 255, разделенных точками. К примеру, 212.20.123.15 (для локальных сетей зарезервированы области адресов 10.27.*.* или 192.168.*.*). Для отправки и приема данных у компьютера существуют специальные «двери» – порты, каждый под своим номером. Нумерация начинается с 0, а максимальное значение может быть 65535. Разные программы, как правило, используют различные порты для работы с внешним миром. Так, к примеру, для почты зарезервированы порты 25 и 110, браузеры для HTTP-протокола используют 80-й порт и т. д. Вот именно эти порты и проходящие через них пакеты и контролирует firewall. Любой порт может находиться в трех состояниях (открыт, закрыт и невидим), которые также контролируются посредством брандмауэра. Кроме дверей для информации, порты еще служат своего рода маяками, позволяющими определить присутствие компьютера в сети. ПК, у которого все порты невидимы, злоумышленник просто не обнаружит, а значит, и атаковать не будет. Поэтому одна из задач файрвола – обеспечить невидимость компьютера в Сети. Но даже в таком случае у хакера есть возможность получить адрес – например, пользуясь ICQ, легко узнать IP компьютера собеседника. Вот и еще одна задача брандмауэра – держать порты закрытыми для предотвращения взлома, а также проникновения в компьютер сетевых червей. Не менее важной функцией файрвола является наблюдение за всеми установленными и запущенными приложениями. Для чего это нужно? Дело в том, что зачастую вредоносные программы, чтобы обойти брандмауэр и получить доступ в сеть, маскируются под обычное безопасное ПО или даже внедряются в память уже запущенных программ. Таким образом, firewall отсекает все подозрительные контакты с внешним миром. Но как определить, что именно блокировать? Для многих приложений выход в Интернет необходим для работы, например для браузера или почтовых клиентов.

Кроме дверей для информации, порты еще служат своего рода маяками, позволяющими определить присутствие компьютера в сети. ПК, у которого все порты невидимы, злоумышленник просто не обнаружит, а значит, и атаковать не будет. Поэтому одна из задач файрвола – обеспечить невидимость компьютера в Сети. Но даже в таком случае у хакера есть возможность получить адрес – например, пользуясь ICQ, легко узнать IP компьютера собеседника. Вот и еще одна задача брандмауэра – держать порты закрытыми для предотвращения взлома, а также проникновения в компьютер сетевых червей. Не менее важной функцией файрвола является наблюдение за всеми установленными и запущенными приложениями. Для чего это нужно? Дело в том, что зачастую вредоносные программы, чтобы обойти брандмауэр и получить доступ в сеть, маскируются под обычное безопасное ПО или даже внедряются в память уже запущенных программ. Таким образом, firewall отсекает все подозрительные контакты с внешним миром. Но как определить, что именно блокировать? Для многих приложений выход в Интернет необходим для работы, например для браузера или почтовых клиентов. Но если программа Notepad.exe пытается отправить какую-то информацию – это уже выглядит подозрительно. На подобный случай у брандмауэра есть набор правил, как встроенных по умолчанию, так и задаваемых самим пользователем. Например, можно указать перечень доверенных приложений, которым будет гарантирован свободный доступ в Интернет, и черный список из тех, кому такой доступ нельзя давать ни при каких обстоятельствах. Помимо основных возможностей, файрволы обычно обладают и рядом дополнительных: они умеют ограничивать трафик по дням, неделям или месяцам, а также вести статистику для каждого приложения. Еще довольно часто применяется встроенная в брандмауэр функция блокирования интернет-рекламы или различных сайтов по адресу либо содержимому.

Но если программа Notepad.exe пытается отправить какую-то информацию – это уже выглядит подозрительно. На подобный случай у брандмауэра есть набор правил, как встроенных по умолчанию, так и задаваемых самим пользователем. Например, можно указать перечень доверенных приложений, которым будет гарантирован свободный доступ в Интернет, и черный список из тех, кому такой доступ нельзя давать ни при каких обстоятельствах. Помимо основных возможностей, файрволы обычно обладают и рядом дополнительных: они умеют ограничивать трафик по дням, неделям или месяцам, а также вести статистику для каждого приложения. Еще довольно часто применяется встроенная в брандмауэр функция блокирования интернет-рекламы или различных сайтов по адресу либо содержимому.

Выбор и настройка firewall

| COMODO Internet Security объединяет антивирус и файрвол «в одном флаконе» |

Что следует знать при выборе файрвола? Первое, что должен уметь хороший персональный брандмауэр, – блокировать внешние атаки. В идеале все известные типы атак, включая сканирование портов, IP-спуфинг (проставление в поле обратного адреса IP-пакета неверного адреса с целью сокрытия истинного адреса атакующего), DoS (Denial of Service, отказ в обслуживании) и DDoS (Distributed Denial of Service, распределенный отказ в обслуживании), подбор паролей и прочие способы проникновения извне. Второе место в обязанностях файрвола занимает блокировка кражи информации. Поскольку вредоносный код может проникнуть на компьютер, минуя сеть и файрвол (например, в виде вируса на купленном пиратском диске), брандмауэр должен воспрепятствовать утечке данных, заблокировав вирусу выход в сеть. Заметим, что поиск оного в задачи брандмауэра не входит, для этого пользуйтесь антивирусами. Третье, что должен делать хороший файрвол, – контролировать установленные и запущенные приложения, причем кроме банальной проверки по имени файла весьма желателен также контроль аутентичности приложения. Если у вас дома организована локальная сеть, то файрвол не должен вмешиваться в обмен информацией между компьютерами внутри нее, а проверять только внешний трафик.

В идеале все известные типы атак, включая сканирование портов, IP-спуфинг (проставление в поле обратного адреса IP-пакета неверного адреса с целью сокрытия истинного адреса атакующего), DoS (Denial of Service, отказ в обслуживании) и DDoS (Distributed Denial of Service, распределенный отказ в обслуживании), подбор паролей и прочие способы проникновения извне. Второе место в обязанностях файрвола занимает блокировка кражи информации. Поскольку вредоносный код может проникнуть на компьютер, минуя сеть и файрвол (например, в виде вируса на купленном пиратском диске), брандмауэр должен воспрепятствовать утечке данных, заблокировав вирусу выход в сеть. Заметим, что поиск оного в задачи брандмауэра не входит, для этого пользуйтесь антивирусами. Третье, что должен делать хороший файрвол, – контролировать установленные и запущенные приложения, причем кроме банальной проверки по имени файла весьма желателен также контроль аутентичности приложения. Если у вас дома организована локальная сеть, то файрвол не должен вмешиваться в обмен информацией между компьютерами внутри нее, а проверять только внешний трафик. Итак, мы подошли к еще одному требованию для персонального брандмауэра – поддержке зональной защиты. Он должен идентифицировать трафик по происхождению и назначению и сравнивать эту информацию с заранее заданными масками для доверенных сетей.

Итак, мы подошли к еще одному требованию для персонального брандмауэра – поддержке зональной защиты. Он должен идентифицировать трафик по происхождению и назначению и сравнивать эту информацию с заранее заданными масками для доверенных сетей.

| Мастер настроек Ashampoo Firewall автоматически определяет доступ для популярных приложений |

Поскольку файрвол, как правило, работает на низком уровне, следует обратить внимание на совместимость его драйвера и операционной системы. Если при установке появляется сообщение о несовместимости или отсутствии сертификации драйверов, то, возможно, стоит выбрать другой продукт – хороший брандмауэр должен интегрироваться с системой. Если у вас Windows XP или Vista, обратите внимание, как он работает с Центром обеспечения безопасности – в частности, способен ли он корректно отключить встроенный брандмауэр Windows, чтобы вы не получали впоследствии системные сообщения об отсутствии установленного брандмауэра. Также хороший firewall должен владеть информацией обо всех популярных приложениях и встроенных службах системы, нуждающихся в доступе в сеть или Интернет: вы не должны получать сообщения о том, что Internet Explorer или Microsoft Outlook пытаются подключиться к Интернету сразу после установки файрвола. Правильный firewall знает, что им доступ разрешен автоматически, и побеспокоит вас только в случае реальной угрозы. Как и антивирусу, хорошему файрволу необходимо время от времени обновляться. Неважно, автоматически или вручную, но апдейты должны быть регулярными. Однако файрвол – это все же не антивирус, так что его достаточно обновлять хотя бы раз в несколько месяцев. Брандмауэр не должен заметно снижать производительность системы – совсем избежать ее потерь, к сожалению, не удастся, но вполне возможно свести их к минимуму. Как правило, любой файрвол имеет настройки уровня контроля, от низкого, когда отсекаются только самые явные угрозы, до «параноидального», при котором весь трафик и память постоянно контролируются.

Также хороший firewall должен владеть информацией обо всех популярных приложениях и встроенных службах системы, нуждающихся в доступе в сеть или Интернет: вы не должны получать сообщения о том, что Internet Explorer или Microsoft Outlook пытаются подключиться к Интернету сразу после установки файрвола. Правильный firewall знает, что им доступ разрешен автоматически, и побеспокоит вас только в случае реальной угрозы. Как и антивирусу, хорошему файрволу необходимо время от времени обновляться. Неважно, автоматически или вручную, но апдейты должны быть регулярными. Однако файрвол – это все же не антивирус, так что его достаточно обновлять хотя бы раз в несколько месяцев. Брандмауэр не должен заметно снижать производительность системы – совсем избежать ее потерь, к сожалению, не удастся, но вполне возможно свести их к минимуму. Как правило, любой файрвол имеет настройки уровня контроля, от низкого, когда отсекаются только самые явные угрозы, до «параноидального», при котором весь трафик и память постоянно контролируются. Так вот, считается, что хороший файрвол может оказывать заметное влияние на производительность системы, только когда уровень защиты выше среднего. Однако тут многое зависит и от конфигурации компьютера, на котором он установлен, и от интенсивности работы с сетью. Также немаловажна качественная система протоколирования и предупреждения; пользователь должен иметь возможность настроить уровень угрозы, при котором необходимо привлечь его внимание. Еще файрвол обязан регистрировать важные события в журнале для их последующего анализа, однако тут тоже следует соблюдать принцип разумной достаточности информации.

Так вот, считается, что хороший файрвол может оказывать заметное влияние на производительность системы, только когда уровень защиты выше среднего. Однако тут многое зависит и от конфигурации компьютера, на котором он установлен, и от интенсивности работы с сетью. Также немаловажна качественная система протоколирования и предупреждения; пользователь должен иметь возможность настроить уровень угрозы, при котором необходимо привлечь его внимание. Еще файрвол обязан регистрировать важные события в журнале для их последующего анализа, однако тут тоже следует соблюдать принцип разумной достаточности информации.

| Настройка исключений во встроенном файрволе Windows XP |

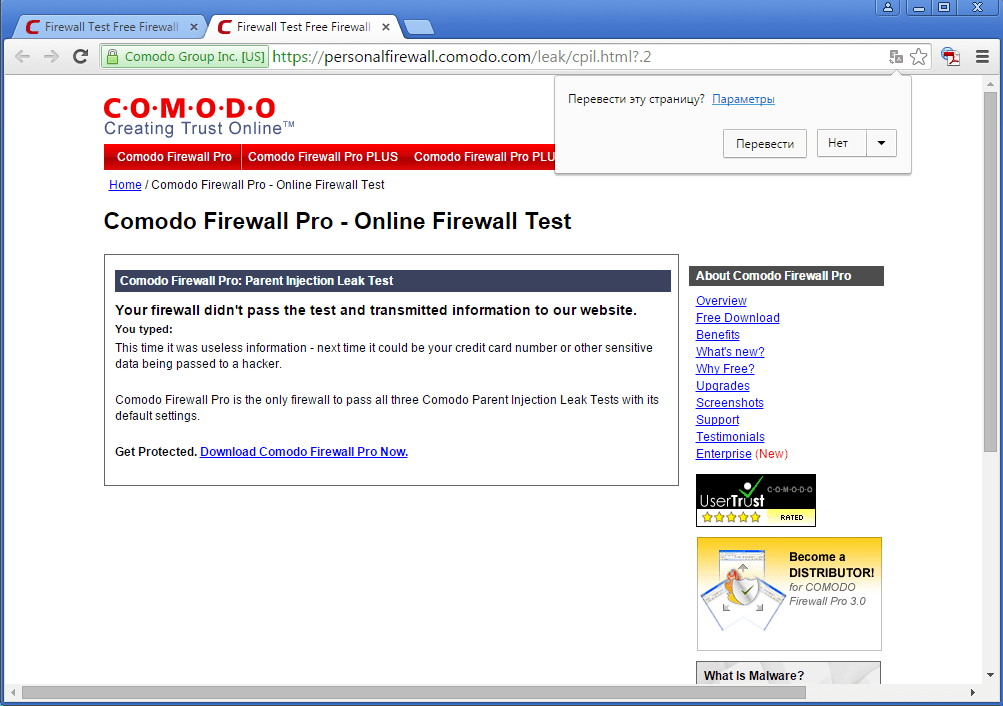

Поскольку далеко не все пользователи разбираются в вопросе на уровне профессионального системного администратора, то хороший брандмауэр обязан быть максимально простым в настройке и прозрачным в работе, очень приветствуется наличие у него хороших Мастеров настройки, максимально автоматизирующих весь процесс. Однако важно помнить, что «удобный firewall» не означает «надежный firewall». Как узнать, насколько ему можно доверять? Для этого предназначены так называемые leak tests (переводится как «тесты на проницаемость»). Это специальные программы, в основном действующие по принципу «троянских коней» и подобного ПО, т. е. пытающиеся отправить информацию с компьютера пользователя на удаленный ресурс в обход всех фильтров файрвола. Для обмана защиты может применяться ряд нестандартных технологий, к которым теоретически могут прибегать и злоумышленники, так что ценность файрвола, проваливающего эти тесты, стремится к нулю даже при прочих его достоинствах. Подробная информация, а также результаты их прохождения различными брандмауэрами содержатся на сайте www.firewallleaktester.com. При желании самому протестировать свой файрвол это можно сделать, например, на странице разработчика популярного файрвола Comodo – personalfirewall.comodo.com/onlinetest.html. Также стоит обратить внимание на неплохой пакет для тестирования Atelier Web Firewall Tester (AWFT) .

Однако важно помнить, что «удобный firewall» не означает «надежный firewall». Как узнать, насколько ему можно доверять? Для этого предназначены так называемые leak tests (переводится как «тесты на проницаемость»). Это специальные программы, в основном действующие по принципу «троянских коней» и подобного ПО, т. е. пытающиеся отправить информацию с компьютера пользователя на удаленный ресурс в обход всех фильтров файрвола. Для обмана защиты может применяться ряд нестандартных технологий, к которым теоретически могут прибегать и злоумышленники, так что ценность файрвола, проваливающего эти тесты, стремится к нулю даже при прочих его достоинствах. Подробная информация, а также результаты их прохождения различными брандмауэрами содержатся на сайте www.firewallleaktester.com. При желании самому протестировать свой файрвол это можно сделать, например, на странице разработчика популярного файрвола Comodo – personalfirewall.comodo.com/onlinetest.html. Также стоит обратить внимание на неплохой пакет для тестирования Atelier Web Firewall Tester (AWFT) .

Итак, файрвол выбран, как же теперь правильно его настроить? Четких рекомендаций на самом деле нет, все зависит от ваших потребностей в работе, однако в первую очередь нужно обратить внимание на уровень защиты – образно говоря, должно быть запрещено все, что не разрешено. По умолчанию очень часто брандмауэры, наоборот, настроены на режим «разрешено все, что не запрещено», что фактически сводит их ценность на нет. Поэтому база правил должна начинаться с установки, запрещающей любой трафик (режим полной блокировки), как входящий, так и исходящий. Затем можно по одному разрешать соединения с Интернетом, анализируя каждый конкретный запрос.

Напоследок

Важно помнить, что персональный файрвол не является панацеей, способной превратить ПК в неприступную крепость. Например, он может быть бессилен перед атакой, проводимой через различные уязвимости в программном обеспечении или даже ОС. Брандмауэр – всего лишь часть комплексной системы безопасности, а не единственный ее компонент. Задаваемые в нем правила должны соответствовать всей защите компьютера. И если на ПК находится совершенно секретная или очень дорогая информация, самый лучший способ оградить ее – не подключаться к Интернету вообще.

Задаваемые в нем правила должны соответствовать всей защите компьютера. И если на ПК находится совершенно секретная или очень дорогая информация, самый лучший способ оградить ее – не подключаться к Интернету вообще.

Что такое брандмауэр? Начальное руководство по брандмауэрам и тому, нужен ли он вам

Каждый веб-сайт нуждается в защите. Как и ваш персональный компьютер, онлайн-серверы могут быть атакованы. Вам нужен способ защититься от хакеров или других источников незаконного трафика. Вот где на помощь приходят брандмауэры.

Что такое брандмауэр? Это барьер между компьютером и «внешним миром».

Злоумышленники могут нанести ущерб вашему серверу, если вы оставите свой веб-сайт незащищенным, поэтому вы должны сделать все возможное, чтобы обезопасить свой сайт WordPress. Настройка брандмауэра должна быть одним из ваших первых дел.

Но существует множество различных типов брандмауэров, и вы можете не знать, с чего начать.

Давайте рассмотрим все типы брандмауэров, когда они вам понадобятся, и как настроить их на вашем сервере.

Что такое брандмауэр? Что делает брандмауэр?

Всякий раз, когда вы посещаете веб-сайт, вы в основном подключаетесь к другому компьютеру: веб-серверу. Но поскольку сервер — это всего лишь специализированный компьютер, он подвержен тем же атакам, что и ваш собственный ПК.

Небезопасно напрямую подключаться к другому устройству без какой-либо промежуточной защиты. Как только это соединение установлено, гораздо проще заразить другую сторону вредоносным ПО или запустить DDoS-атаку.

Для этого и нужен брандмауэр. Это посредник между вами и любыми другими устройствами, пытающимися подключиться к вам, или, в случае веб-сервера, между ним и сотнями или тысячами соединений, которые он устанавливает с другими каждый день.

Как именно работает брандмауэр?

Брандмауэры просто контролируют входящий и исходящий трафик на устройстве, сканируя любые признаки вредоносной активности. Если он обнаружит что-то подозрительное, он немедленно заблокирует его от достижения пункта назначения.

Большая система фильтрации для вашего компьютера или сервера.

Когда они были впервые разработаны, брандмауэры были очень простыми анализаторами пакетов, которые разрешали или блокировали входящий трафик на основе минимального набора предопределенных правил. Их было очень легко обойти.

В настоящее время они превратились в сложные элементы программирования, которые намного лучше предотвращают попытки вторжения и являются важной частью программного обеспечения для всех устройств.

Важно

Все сайты, размещенные на Kinsta, автоматически защищены нашей бесплатной интеграцией с Cloudflare, которая включает безопасный брандмауэр и защиту от DDoS. Кликните сюда, чтобы узнать больше.

Кликните сюда, чтобы узнать больше.

Вам может быть интересно: когда необходим брандмауэр? Он мне действительно нужен?

Брандмауэр требуется для любой машины, которая подключается к Интернету. Не только ваш компьютер, но и ваш веб-сервер, телефон, устройства IoT или все, что вы можете придумать, имеет возможность использовать Интернет.

Незащищенное устройство является легкой добычей для вторжений и инфекций.

Это может дать хакерам возможность захватить ваш компьютер, установить все, что они хотят, следить за тем, как вы вводите конфиденциальную информацию, такую как учетные данные банка, или даже просматривать вашу веб-камеру/камеру и слушать через ваш микрофон.

В случае с веб-сервером, если хакеру удастся пройти, он может испортить ваш сайт, внедрить вредоносное ПО, заражающее ваших посетителей, изменить ваши учетные данные администратора WordPress или полностью отключить ваш сайт.

Страница 404 Без брандмауэра ваш веб-сайт и даже ваши личные устройства уязвимы для DDoS-атак, вектора атаки, который отправляет тысячи или миллионы поддельных пакетов, чтобы перегрузить ваш сервер и вывести из строя ваш веб-сайт или Интернет.

Не убежден? Вот от чего брандмауэр может защитить вас или ваш сайт:

- Вторжения : Брандмауэры предотвращают несанкционированный доступ пользователей к вашему компьютеру или серверу удаленно и делают все, что они хотят.

- Вредоносное ПО : Злоумышленники, которым удалось проникнуть в систему, могут отправить вредоносное ПО, чтобы заразить вас или ваш сервер. Вредоносное ПО может украсть личную информацию, распространиться среди других пользователей или иным образом повредить ваш компьютер.

- Атаки грубой силы : Попытки хакеров попробовать сотни комбинаций имени пользователя и пароля, чтобы узнать ваши учетные данные администратора (или других пользователей).

- DDoS-атаки : брандмауэры (особенно брандмауэры веб-приложений) могут пытаться обнаружить приток поддельного трафика, который возникает во время DDoS-атаки.

Существует множество различных типов брандмауэров, каждый из которых предназначен для определенной ситуации. Некоторые лучше подходят для отдельных компьютеров, а другие предназначены для сетевой фильтрации.

Некоторые лучше подходят для отдельных компьютеров, а другие предназначены для сетевой фильтрации.

Все они работают по-разному и лучше блокируют определенные виды трафика. Если вам интересно, что вам следует искать, мы разберем все основные типы брандмауэров.

Вот краткое изложение: если вы не используете свой собственный стек серверов (предоставляя веб-сайту собственный Интернет), тип брандмауэра, о котором вам в основном нужно беспокоиться, — это персональные брандмауэры, программные брандмауэры и брандмауэры веб-приложений.

Эти три самые важные. Тем не менее, прочтите больше об остальных, если хотите лучше понять, как работает брандмауэр и как он развивался с годами.

Персональный брандмауэр Брандмауэры работают по-разному в зависимости от того, используются ли они отдельными компьютерами, целыми сетями (например, в офисе) или веб-серверами. Персональный брандмауэр предназначен для использования только на одном компьютере. Это брандмауэр, который предварительно устанавливается на компьютерах с Windows и Mac или вместе с антивирусным программным обеспечением.

Это брандмауэр, который предварительно устанавливается на компьютерах с Windows и Mac или вместе с антивирусным программным обеспечением.

Хотя он работает аналогично серверному брандмауэру — разрешая или запрещая соединения с другими устройствами, приложениями и IP-адресами на основе набора предопределенных правил — на самом деле он действует немного иначе.

Персональные брандмауэры могут защищать порты, которые вы используете для подключения к веб-сайтам и онлайн-приложениям (скрывая их, чтобы злоумышленники не могли видеть, что они открыты), защищать от атак, проникающих через сеть, предотвращать доступ людей к вашему компьютер и анализировать весь входящий и исходящий трафик.

Они также действуют как брандмауэры приложений, отслеживая активность приложений на вашем устройстве и не позволяя установить соединение с небезопасным или неизвестным программным обеспечением.

В наши дни получить персональный брандмауэр довольно просто. Если вы используете любую современную версию Windows, она уже должна быть запущена по умолчанию.

Компьютеры Mac также поставляются с одним из них, хотя вам нужно включить его самостоятельно. Для этого перейдите в «Системные настройки», нажмите «Безопасность и конфиденциальность», затем нажмите «Брандмауэр»:

Разверните свое приложение в Kinsta. Начните прямо сейчас с бесплатной пробной версии.

Запустите свои приложения Node.js, Python, Go, PHP, Ruby, Java и Scala (или почти что угодно, если вы используете свои собственные файлы Docker) в три простых шага!

Начать бесплатную пробную версию

Приложение брандмауэра в macOSАнтивирусное программное обеспечение часто также поставляется со своим собственным. Примером может служить антивирус Avast: его программный брандмауэр совместим с Windows и служит вторым уровнем защиты.

Также существуют платные сторонние персональные брандмауэры, но они могут конфликтовать с настройками по умолчанию.

Аппаратный и программный брандмауэр Брандмауэры бывают двух различных форм: аппаратные и программные брандмауэры. Программные брандмауэры — это загружаемые программы для вашего компьютера, которые контролируют все это с центральной панели управления. Аппаратные брандмауэры обеспечивают аналогичную функциональность, но они физически установлены в здании.

Программные брандмауэры — это загружаемые программы для вашего компьютера, которые контролируют все это с центральной панели управления. Аппаратные брандмауэры обеспечивают аналогичную функциональность, но они физически установлены в здании.

Возможно, вы этого не знаете, но у вас, вероятно, есть аппаратный брандмауэр в вашем доме: ваш маршрутизатор, устройство, которое позволяет вам подключаться к Интернету. Хотя это не совсем то же самое, что выделенное устройство аппаратного брандмауэра, оно предоставляет аналогичные функции мониторинга и разрешения или запрета соединений.

Как программные, так и аппаратные брандмауэры находятся между вашим компьютером и внешним миром, тщательно анализируя любые соединения, которые пытаются проскользнуть. Вы можете иметь один или оба из них, работающие в вашей сети.

Однако у аппаратных брандмауэров есть несколько недостатков. Их сложно настроить и они требуют постоянного обслуживания, поэтому обычно они не подходят для отдельных компьютеров или очень малых предприятий без ИТ-отдела. Они могут вызвать проблемы с производительностью, особенно в сочетании с программным брандмауэром. И они не подходят для блокировки приложений на устройстве или пользовательских ограничений.

Они могут вызвать проблемы с производительностью, особенно в сочетании с программным брандмауэром. И они не подходят для блокировки приложений на устройстве или пользовательских ограничений.

С другой стороны, аппаратный брандмауэр легко защитит всю вашу сеть компьютеров, тогда как установка для него программного обеспечения является более сложной задачей. И хотя злоумышленник может отключить программное обеспечение, если ему удастся войти, он не может вмешаться в физическое устройство.

Программные брандмауэры, как следует из их названия, лучше работают с программами на компьютере. Блокировка приложений, управление пользователями, создание журналов и мониторинг пользователей в вашей сети — их специализация. Их не так просто настроить для всей сети, но при установке на несколько устройств они обеспечивают более точное управление.

Брандмауэр с фильтрацией пакетов Самый простой тип брандмауэра и один из первых когда-либо разработанных — это брандмауэр с фильтрацией пакетов. Пакет — это данные, которыми обмениваются ваш компьютер и сервер. Когда вы щелкаете ссылку, загружаете файл или отправляете электронное письмо, вы отправляете пакет на сервер. И когда вы загружаете веб-страницу, она отправляет вам пакеты.

Пакет — это данные, которыми обмениваются ваш компьютер и сервер. Когда вы щелкаете ссылку, загружаете файл или отправляете электронное письмо, вы отправляете пакет на сервер. И когда вы загружаете веб-страницу, она отправляет вам пакеты.

Брандмауэр с фильтрацией пакетов анализирует эти пакеты и блокирует их на основе набора предопределенных правил. Например, вы можете заблокировать пакеты, исходящие с определенного сервера или IP-адреса, или те, которые пытаются достичь определенного пункта назначения на вашем сервере.

Недостаток: эти типы брандмауэров просты и их легко обмануть. Нет возможности применить расширенные правила. Если вы разрешите прохождение трафика через определенный порт, брандмауэр с фильтрацией пакетов пропустит что угодно, даже тот трафик, который для современных брандмауэров явно не является легитимным.

Единственный их плюс в том, что они настолько просты, что почти не влияют на производительность. Они не проверяют трафик, не сохраняют журналы и не выполняют никаких дополнительных функций. В наши дни следует избегать брандмауэров с фильтрацией пакетов или, по крайней мере, использовать их вместе с чем-то более продвинутым, поскольку есть гораздо лучшие решения.

В наши дни следует избегать брандмауэров с фильтрацией пакетов или, по крайней мере, использовать их вместе с чем-то более продвинутым, поскольку есть гораздо лучшие решения.

После простых фильтров пакетов без сохранения состояния появилась технология межсетевого экрана с отслеживанием состояния. Это было революционно, потому что вместо того, чтобы просто анализировать пакеты по мере их прохождения и отклонять на основе простых параметров, брандмауэры с отслеживанием состояния обрабатывают динамическую информацию и продолжают отслеживать пакеты по мере их прохождения по сети.

Простой брандмауэр с фильтрацией пакетов может блокировать только на основе статической информации, такой как IP-адрес или порт. Межсетевые экраны с отслеживанием состояния лучше обнаруживают и блокируют незаконный трафик, поскольку они распознают шаблоны и другие передовые концепции.

По сравнению с межсетевыми экранами без сохранения состояния их недостаток заключается в том, что они более интенсивны из-за хранения данных пакетов в памяти и более тщательного их анализа, а также ведения журналов того, что блокируется и что проходит. Но они гораздо лучшее решение.

Но они гораздо лучшее решение.

Хотя технология сохранения состояния все еще используется сегодня, ее одной уже недостаточно для эффективной защиты сети. Брандмауэры приложений и веб-приложений стали следующим большим шагом.

Традиционные брандмауэры контролируют только общий сетевой трафик. Они с трудом или полностью не могут обнаружить трафик, входящий или исходящий из приложения, службы или другого программного обеспечения. Брандмауэры приложений были разработаны для работы с этими программами, перехватывая попытки вторжения, которые используют уязвимости программного обеспечения для обхода старых брандмауэров.

Они также могут функционировать как система родительского контроля для бизнеса, полностью блокируя доступ к определенным приложениям и веб-сайтам.

Брандмауэры веб-приложений работают аналогично, но они контролируют веб-приложения, а не программы на компьютере. Примерами веб-приложений являются сторонние плагины форм или корзины покупок, которые иногда могут быть взломаны для отправки вредоносных программ на ваш сервер. Без WAF вы уязвимы для этих атак.

Без WAF вы уязвимы для этих атак.

Многие WAF основаны на облаке, что означает, что вам не нужно вносить какие-либо радикальные изменения в свой сервер для их настройки. Но они также могут существовать на аппаратном или серверном программном обеспечении.

Если вам нужен брандмауэр для защиты вашего веб-сайта, ищите облачный WAF, такой как Cloudflare или Sucuri. Их можно установить без необходимости возиться с чувствительными настройками веб-хостинга или настраивать дорогое оборудование.

Брандмауэр нового поколенияПоследний — брандмауэр нового поколения (NGFW), одно из самых последних изобретений этого поколения технологий безопасности. Эти инструменты корпоративного уровня, как и все вышеперечисленное, объединены в один. Глубокая фильтрация пакетов, предотвращение вторжений и мониторинг приложений — это лишь некоторые из их огромного набора сетевых функций.

Облачные брандмауэры следующего поколения существуют как онлайн-сервисы, но WAF гораздо более распространены и предоставляют аналогичные функции. Но если вам нужна абсолютно самая передовая из доступных технологий брандмауэра с полным набором средств защиты в одной программе, ищите NGFW.

Но если вам нужна абсолютно самая передовая из доступных технологий брандмауэра с полным набором средств защиты в одной программе, ищите NGFW.

Чтобы защитить себя и свой веб-сайт, вам нужен высококачественный брандмауэр, который защитит вас от злоумышленников.

Что касается персональных брандмауэров, обычно нет необходимости из кожи вон лезть, чтобы их получить. Встроенный брандмауэр Windows работает очень хорошо без какой-либо настройки. А между брандмауэром приложений, который часто поставляется с вашим антивирусным программным обеспечением, и фильтром пакетов на вашем маршрутизаторе, ваш компьютер обычно более чем защищен.

Просто убедитесь, что ваш брандмауэр активирован, у вас установлен хороший антивирус и правильно настроен маршрутизатор. То же самое можно сказать и о пользователях macOS.

Но что, если у вас есть сайт, который нуждается в защите?

Тогда это совсем другое. Существует не так много встроенных инструментов для вашей защиты, и часто вы сами должны защитить свой веб-сайт. Например, если вы используете WordPress, у вас нет брандмауэра или чего-либо еще для защиты вашего сервера, а плагины безопасности являются одним из наиболее распространенных вариантов.

Например, если вы используете WordPress, у вас нет брандмауэра или чего-либо еще для защиты вашего сервера, а плагины безопасности являются одним из наиболее распространенных вариантов.

Разработчики WordPress делают все возможное, чтобы оптимизировать код, но когда возникают уязвимости, у вас нет ничего, чтобы предотвратить вторжение.

Каждый сайт может извлечь выгоду из WAF. Онлайн-сервисы, такие как Sucuri, Wordfence, Cloudflare, могут настроить его на вашем сервере за считанные минуты.

Kinsta предлагает активные и пассивные меры для повышения безопасностиПомимо самостоятельной установки брандмауэра, вам следует выбрать веб-хостинг, который должным образом заботится о своих серверах. Слишком много дешевых хостингов не заботятся о безопасности, и это может вызвать огромные проблемы, если ваш сайт подвергнется критике.

Интеграция Kinsta с Cloudflare

Если ваш сайт размещен на Kinsta, вам не нужно беспокоиться о настройке WAF вручную. Все сайты в нашей инфраструктуре автоматически защищены нашей бесплатной интеграцией с Cloudflare, которая включает безопасный брандмауэр с настраиваемыми наборами правил и бесплатную защиту от DDoS. В дополнение к нашей интеграции с Cloudflare мы также реализуем другие меры безопасности, такие как обнаружение грубой силы, доступ к файлам только по SFTP, виртуальные машины Google Cloud Platform, комплексное обязательство по удалению вредоносных программ и многое другое.

Все сайты в нашей инфраструктуре автоматически защищены нашей бесплатной интеграцией с Cloudflare, которая включает безопасный брандмауэр с настраиваемыми наборами правил и бесплатную защиту от DDoS. В дополнение к нашей интеграции с Cloudflare мы также реализуем другие меры безопасности, такие как обнаружение грубой силы, доступ к файлам только по SFTP, виртуальные машины Google Cloud Platform, комплексное обязательство по удалению вредоносных программ и многое другое.

На современном персональном компьютере обычно не требуется многого, поскольку в большинстве операционных систем предустановлен брандмауэр. Что касается вашего веб-сайта, слишком много хостингов просто не заботятся о безопасности своих серверов, поэтому ваша задача — защитить себя.

Если вы ищете веб-хостинг с надежной инфраструктурой безопасности, который может поддерживать сайт любого размера, обратите внимание на Kinsta. С нашей бесплатной интеграцией с Cloudflare и гарантией безопасности вы знаете, что не станете жертвой взлома. И в тех редких случаях, когда они прорываются, мы предпримем шаги, чтобы избавиться от вредоносного ПО бесплатно.

И в тех редких случаях, когда они прорываются, мы предпримем шаги, чтобы избавиться от вредоносного ПО бесплатно.

Даже если вы выберете надежный хост, который уделяет большое внимание безопасности, рекомендуется установить брандмауэр веб-приложений в качестве второй линии защиты. Найдите хороший сервис, такой как Sucuri, или загрузите плагин безопасности WordPress, и все будет готово.

Получите все свои приложения, базы данных и сайты WordPress онлайн и под одной крышей. Наша многофункциональная высокопроизводительная облачная платформа включает в себя:

- Простая настройка и управление на панели инструментов MyKinsta

- Экспертная поддержка 24/7

- Лучшее оборудование и сеть Google Cloud Platform на базе Kubernetes для максимальной масштабируемости

- Интеграция Cloudflare корпоративного уровня для скорости и безопасности

- Глобальный охват аудитории до 35 центров обработки данных и 275 точек присутствия по всему миру

Начните с бесплатной пробной версии нашего хостинга приложений или хостинга баз данных. Ознакомьтесь с нашими планами или поговорите с отделом продаж, чтобы найти наиболее подходящий вариант.

Ознакомьтесь с нашими планами или поговорите с отделом продаж, чтобы найти наиболее подходящий вариант.

Что такое брандмауэр? — Сети Пало-Альто

Брандмауэр — это устройство сетевой безопасности, которое предоставляет или отклоняет сетевой доступ к потокам трафика между ненадежной зоной и доверенной зоной

Раньше межсетевые экраны с контролем состояния классифицировали трафик, просматривая только порт назначения (например, tcp/80 = HTTP). По мере того, как возникала потребность в осведомленности о приложениях, многие поставщики добавляли в свои брандмауэры с проверкой состояния и продавали это предложение как UTM (унифицированное управление угрозами). UTM не повысили безопасность, поскольку эти функции были встроены в брандмауэр, а не интегрированы изначально.

В отличие от UTM, брандмауэр нового поколения учитывает приложения и принимает решения на основе приложений, пользователей и контента. Его изначально интегрированная конструкция упрощает работу и повышает безопасность. Учитывая его успех, термин NGFW теперь стал синонимом брандмауэра.

Его изначально интегрированная конструкция упрощает работу и повышает безопасность. Учитывая его успех, термин NGFW теперь стал синонимом брандмауэра.

Видео по теме

Эволюция брандмауэра

К концу 2019 года 90% установленных корпоративных интернет-соединений будут защищены с помощью брандмауэров следующего поколения1.

NGFW предоставляет следующие возможности:

- Распознавание и защита идентификации пользователя: Функция идентификации пользователя на NGFW идентифицирует пользователей во всех местах, независимо от типа устройства и операционной системы. Однако проблема идентификации пользователей выходит за рамки классификации пользователей для отчетов о политике. Не менее важна защита личности пользователя. Отчет Verizon о расследовании утечек данных за 2017 год показал, что в 81% нарушений, связанных со взломом, использовались слабые и/или украденные учетные данные2.

Злоумышленники используют украденные учетные данные для доступа к организации, перемещения в горизонтальном направлении и повышения привилегий для неавторизованных приложений и данных. NGFW реализует такие возможности, как анализ на основе машинного обучения и многофакторную аутентификацию (MFA), чтобы предотвратить кражу учетных данных и последующее злоупотребление, а также сохранить личность пользователя.

Злоумышленники используют украденные учетные данные для доступа к организации, перемещения в горизонтальном направлении и повышения привилегий для неавторизованных приложений и данных. NGFW реализует такие возможности, как анализ на основе машинного обучения и многофакторную аутентификацию (MFA), чтобы предотвратить кражу учетных данных и последующее злоупотребление, а также сохранить личность пользователя. - Использование приложений, видимость и контроль: Пользователи получают доступ к различным типам приложений, включая приложения SaaS, с разных устройств и из разных мест. Некоторые из этих приложений санкционированы, некоторые разрешены, а третьи запрещены. Администраторы безопасности хотят иметь полный контроль над использованием этих приложений и устанавливать политику, разрешающую или контролирующую определенные типы приложений и запрещающую другие. NGFW обеспечивает полную видимость использования приложений, а также возможности для понимания и контроля их использования.

Например, разберитесь в использовании функций приложения, таких как потоковая передача аудио, удаленный доступ, публикация документов и т. д., а затем применяйте детальный контроль над использованием, например загрузку и публикацию в Facebook, совместное использование файлов в Box и передачу файлов.

Например, разберитесь в использовании функций приложения, таких как потоковая передача аудио, удаленный доступ, публикация документов и т. д., а затем применяйте детальный контроль над использованием, например загрузку и публикацию в Facebook, совместное использование файлов в Box и передачу файлов.

- Безопасный зашифрованный трафик: Большая часть корпоративного веб-трафика теперь зашифрована, и злоумышленники используют шифрование, чтобы скрыть угрозы от устройств безопасности. NGFW позволяет специалистам по безопасности расшифровывать вредоносный трафик для предотвращения угроз, в то же время сохраняя конфиденциальность пользователей — с предсказуемой производительностью.

- Обнаружение и предотвращение сложных угроз: Сегодня большинство современных вредоносных программ, включая варианты программ-вымогателей, используют передовые методы для передачи атак или эксплойтов через устройства и инструменты сетевой безопасности. NGFW использует системы, которые могут идентифицировать методы уклонения и автоматически противодействовать им.

Например, он использует несколько методов анализа для обнаружения неизвестных угроз, включая статический анализ с машинным обучением, динамический анализ и анализ «голого железа». Используя облачную архитектуру, обнаружение и предотвращение угроз может поддерживаться в массовом масштабе в сети, на конечных точках и в облаке.

Например, он использует несколько методов анализа для обнаружения неизвестных угроз, включая статический анализ с машинным обучением, динамический анализ и анализ «голого железа». Используя облачную архитектуру, обнаружение и предотвращение угроз может поддерживаться в массовом масштабе в сети, на конечных точках и в облаке. - Архитектура имеет значение: Поскольку количество необходимых функций безопасности продолжает увеличиваться, есть два варианта: добавить еще одно устройство безопасности или добавить функцию к существующему устройству. Когда NGFW построен на правильной архитектуре, можно добавить функцию в брандмауэр следующего поколения вместо добавления другого устройства безопасности. Этот тип интегрированного подхода предлагает преимущества и преимущества, которых нет у дискретных устройств.

- Гибкость развертывания: NGFW доступны как в физическом, так и в виртуальном форм-факторах, чтобы соответствовать различным сценариям развертывания и потребностям в производительности.

Они похожи на оригинальный веб-ресурс, но, как правило, имеют небольшое отличие в названии доменного имени. Брандмауэр не даст подключиться к такому ресурсу.

Они похожи на оригинальный веб-ресурс, но, как правило, имеют небольшое отличие в названии доменного имени. Брандмауэр не даст подключиться к такому ресурсу.

Злоумышленники используют украденные учетные данные для доступа к организации, перемещения в горизонтальном направлении и повышения привилегий для неавторизованных приложений и данных. NGFW реализует такие возможности, как анализ на основе машинного обучения и многофакторную аутентификацию (MFA), чтобы предотвратить кражу учетных данных и последующее злоупотребление, а также сохранить личность пользователя.

Злоумышленники используют украденные учетные данные для доступа к организации, перемещения в горизонтальном направлении и повышения привилегий для неавторизованных приложений и данных. NGFW реализует такие возможности, как анализ на основе машинного обучения и многофакторную аутентификацию (MFA), чтобы предотвратить кражу учетных данных и последующее злоупотребление, а также сохранить личность пользователя. Например, разберитесь в использовании функций приложения, таких как потоковая передача аудио, удаленный доступ, публикация документов и т. д., а затем применяйте детальный контроль над использованием, например загрузку и публикацию в Facebook, совместное использование файлов в Box и передачу файлов.

Например, разберитесь в использовании функций приложения, таких как потоковая передача аудио, удаленный доступ, публикация документов и т. д., а затем применяйте детальный контроль над использованием, например загрузку и публикацию в Facebook, совместное использование файлов в Box и передачу файлов. Например, он использует несколько методов анализа для обнаружения неизвестных угроз, включая статический анализ с машинным обучением, динамический анализ и анализ «голого железа». Используя облачную архитектуру, обнаружение и предотвращение угроз может поддерживаться в массовом масштабе в сети, на конечных точках и в облаке.

Например, он использует несколько методов анализа для обнаружения неизвестных угроз, включая статический анализ с машинным обучением, динамический анализ и анализ «голого железа». Используя облачную архитектуру, обнаружение и предотвращение угроз может поддерживаться в массовом масштабе в сети, на конечных точках и в облаке.