Файрвол как работает: Firewall (Брандмауэр) | StormWall

Фаервол для сайта | Вирусдай

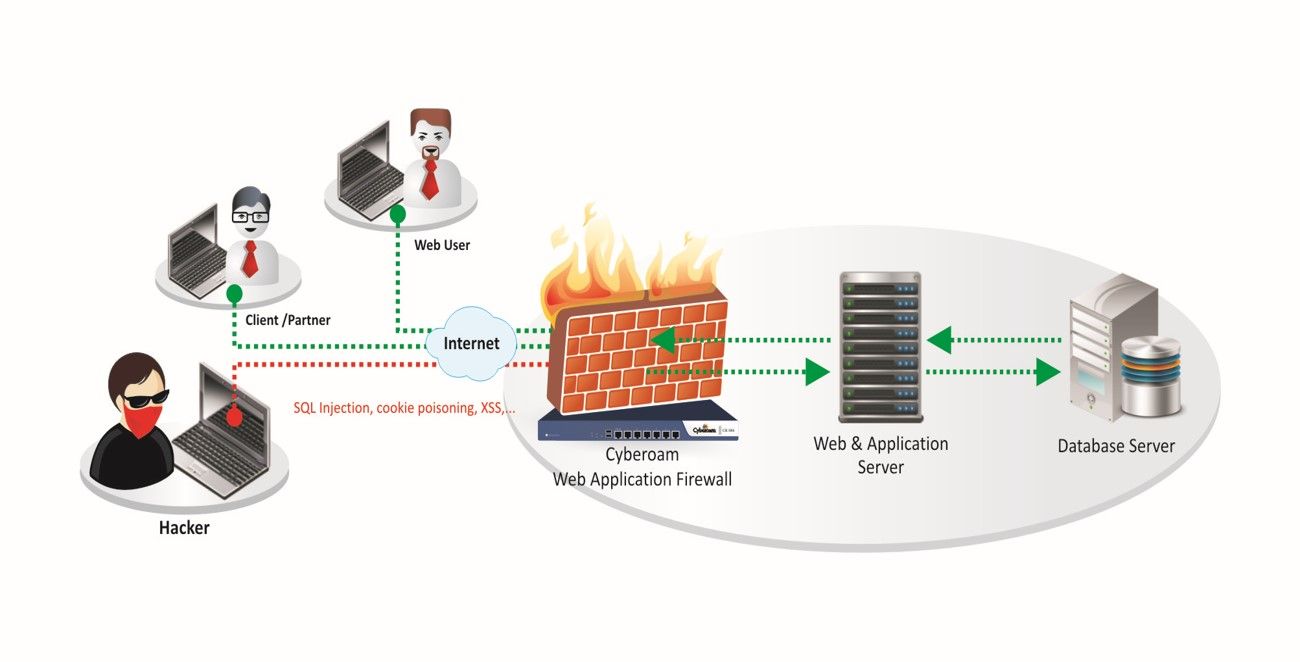

Фаервол для сайта (Web Application Firewall) разворачивается на вашем сайте автоматически, автоматически подключается к антивирусной сети Вирусдай и защищает ваши сайты от злоумышленников, вредоносных программ, грабинга контента, XSS/SQL инъекций, загрузки вредоносных файлов, подозрительной активности и попадания в черные списки.

Волшебство за 1 секунду!

Начать использовать фаервол легко. Просто переключите кноку фаервола в режим «Включено». Запуск произойдет автоматически.

Фаервол устанавливается и работает полностью автоматически, его использование повышает уровень защиты вашего ресурса. Решение разворачивается на вашем сайте и работает как щит. Фаервол обрабатывает каждый запрос к файлам CMS вашего сайта до того, как они попадут в систему управления содержимым. Блокировка запросов производится автоматически на основании комплексного анализа опасности действия. Фаервол постоянно подключен к нашим серверам и алгоритмы фильтрации им запросов постоянно улучшаются. Для корректной работы решения необходимо соединение с серверами сервиса. Если при установке происходит ошибка Вирусдай сообщит вам об этом.

Для корректной работы решения необходимо соединение с серверами сервиса. Если при установке происходит ошибка Вирусдай сообщит вам об этом.

Вирусдай Фаервол может быть установлен на следующие системы управления (CMS):

Joomla, WordPress, DLE, Drupal 6.x/7.x/8.x, ModX Evolution/Revolution, 1C Bitrix, Yii framework 2.x, OpenCart, CS.cart, NetCat, PrestaShop, HostCms, UMI.CMS, Amiro.CMS, Magento, CMS Made Simple, XenForo forum, CodeIgniter, PhpBB, Webasyst, Stressweb, DiafanCMS, Vtiger CRM, Koobi CMS, Simpla, VipBox(Engio), InstantCMS.

Круговая диаграмма.

Фаервол контролирует трафик к вашему сайту. Круговая диаграмма показывает разницу между числом заблокированных и пропущенных запросов. Посетители, чей запрос или действие были отклонены, увидят эран блокировки и рекомендации, которым нужно следовать.

Подробная статистика.

Операционный график показывает статистику отраженных и пропущенных запросов за последние 30 дней. Красная линия обозначает заблокированные запросы (реальный поток заблокированных действий). Зеленая — пропущенные запросы.

Красная линия обозначает заблокированные запросы (реальный поток заблокированных действий). Зеленая — пропущенные запросы.

Блокированные угрозы по типам.

Распределение угроз по их основным типам за последние 30 дней поможет вам наглядно увидеть картину преимущественной направленности атак на ваш ресурс и вредоносной активности. Диаграмма может содержать также обнаруженные, но не заблокированные подозрительные действия.

Подробные отчеты о заблокированных IP

Кликните на отчет по любому дню из списка. Посмотрите на число блокированных запросов с каждого IP адреса. Оцените все заблокрованные запросы с каждого IP и их параметры в подробностях отчета. Вы можете добавить в белый список или в черный список фаервола люобй IP адрес, просто кликнув на нужую иконку с ихображением щита.

Добавление IP в белый список

Фаервол дополнен автоматическим антивирусом для быстрого и точного устранения угроз на вашем сайте. Узнайте об антивирусе для сайтов Вирусдай, его возможностях и эффективности.

Антивирус для сайтов

Проверка параметров адаптера и брандмауэра — Win32 apps

Twitter LinkedIn Facebook Адрес электронной почты- Статья

Неправильно настроенный брандмауэр может привести к сбою приложений WSD.

Проверка параметров адаптера и брандмауэра

Убедитесь, что исключение сетевого обнаружения включено.

Убедитесь, что нет правил брандмауэра для конкретного приложения, блокирующих приложение.

Явно включите порты, используемые для обнаружения и обмена метаданными.

Отключите брандмауэр и повторно протестировать приложение.

Примечание

После выполнения этого шага брандмауэр должен быть снова включен.

Проверка включения исключения сетевого обнаружения

Если выполняются какие-либо WS-Discovery приложения, необходимо разрешить исключение брандмауэра обнаружения сети .

Включение исключения брандмауэра обнаружения сети

- Нажмите кнопку Пуск, нажмите кнопку Выполнить, а затем введитеfirewall.

cpl. Откроется приложение

cpl. Откроется приложение - Выберите Разрешить программу через брандмауэр Windows.

- На вкладке Исключения выберите поле Сетевое обнаружение проверка.

- Нажмите кнопку ОК , чтобы закрыть приложение брандмауэра.

Повторно протестировать программу после изменения брандмауэра. Если программа теперь работает успешно, причина проблемы определена и дальнейшие действия по устранению неполадок не нужны. В противном случае перейдите к следующему шагу.

Проверка правил брандмауэра для конкретных приложений

Расширенная настройка брандмауэра Windows может выполняться в оснастке управления (MMC) с именем

Разработчики могут использовать API брандмауэра Windows в режиме повышенной безопасности для создания правил брандмауэра, которые применяются к их приложениям WSD. В частности, метод Add интерфейса INetFwRules можно использовать для добавления нового правила брандмауэра. Если правила брандмауэра созданы неправильно, клиенты и узлы могут не видеть друг друга в сети.

В частности, метод Add интерфейса INetFwRules можно использовать для добавления нового правила брандмауэра. Если правила брандмауэра созданы неправильно, клиенты и узлы могут не видеть друг друга в сети.

Проверка правил брандмауэра для конкретного приложения

- Нажмите кнопку Пуск, нажмите кнопку Выполнить, а затем введите wf.msc.

- Найдите правила для конкретных приложений, которые могут блокировать трафик. Дополнительные сведения см. в разделе Брандмауэр Windows в режиме повышенной безопасности — средства диагностики и устранения неполадок.

- Удалите правила, относящиеся к приложениям.

Если правила для конкретного приложения не найдены, перейдите к следующему шагу. Если правило для конкретного приложения найдено и удалено, повторно протестировать программу после изменения брандмауэра. Если программа теперь работает успешно, причина проблемы определена и дальнейшие действия по устранению неполадок не нужны.

Включение портов, используемых для обнаружения и обмена метаданными

WS-Discovery использует UDP-порт 3702 для обмена сообщениями. Кроме того, TCP-порты 5357 и 5358 иногда используются для обмена метаданными. Эти порты можно явно открыть в брандмауэре с помощью процедур, описанных в разделе «Открытие порта в брандмауэре Windows».

Повторно протестировать программу после изменения брандмауэра. Если программа теперь работает успешно, причина проблемы определена и дальнейшие действия по устранению неполадок не нужны. В противном случае перейдите к следующему шагу.

Отключение брандмауэра

Брандмауэр Windows можно отключить для устранения предполагаемых проблем. Другие применимые брандмауэры (например, брандмауэр на маршрутизаторе) также можно отключить для устранения неполадок. Сведения о включении и отключении брандмауэра Windows см. в статье Включение и отключение брандмауэра Windows.

Повторно протестировать приложение после отключения всех применимых брандмауэров.

- Исключения, относящиеся к приложению, блокировали трафик. Проверьте правила брандмауэра для конкретного приложения, как описано выше.

- Устройство слишком долго отвечало на запросы UDP. Брандмауэр Windows может блокировать ответы UDP, которые возвращаются более чем через 4 секунды после отправки первоначального запроса. Продолжайте устранять неполадки, следуя процедурам, приведенным в разделе Использование универсального узла и клиента для обнаружения WS-UDP , чтобы узнать, воспроизводится ли проблема с узлом, который отвечает менее чем за 4 секунды.

Если приложение по-прежнему завершается сбоем после отключения брандмауэра, брандмауэр не вызывает сбой приложения. Повторно включите брандмауэры и продолжайте устранять неполадки, следуя процедурам, описанным в статье Использование универсального узла и клиента для обнаружения UDP WS.

Брандмауэры всегда следует повторно включать после завершения устранения неполадок.

Диагностические процедуры WSDAPI

начало работы с устранением неполадок WSDAPI

Брандмауэр

— работа, типы, функции и преимущества

Давайте заглянем дальше в этот блог и рассмотрим брандмауэр, его историю, работу брандмауэра, преимущества и недостатки брандмауэра, а также множество других захватывающих идей.

Подобно охраннику, брандмауэр проверяет и исследует соединения с вашим компьютером или сетью в соответствии с заданным набором правил. В то время как каждый компьютер имеет самую фундаментальную безопасность брандмауэра.

Темы, которые мы рассмотрим в этом блоге:

- Что такое брандмауэр?

- Зачем нужен брандмауэр?

- История брандмауэра

- Работа брандмауэра

- Функции брандмауэра

- Типы брандмауэра 9 0016

- Преимущества брандмауэра

- Ограничения брандмауэра

- Как использовать брандмауэр Защита?

- Заключение

Посмотрите видео о брандмауэре

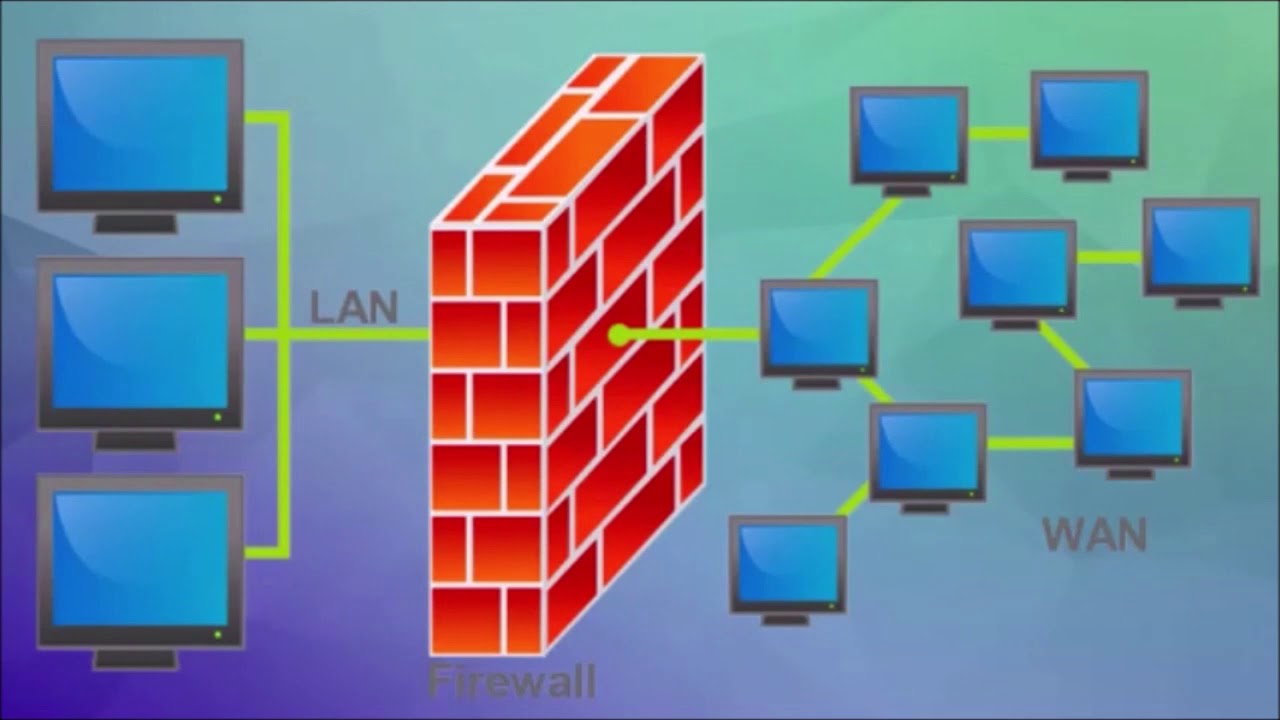

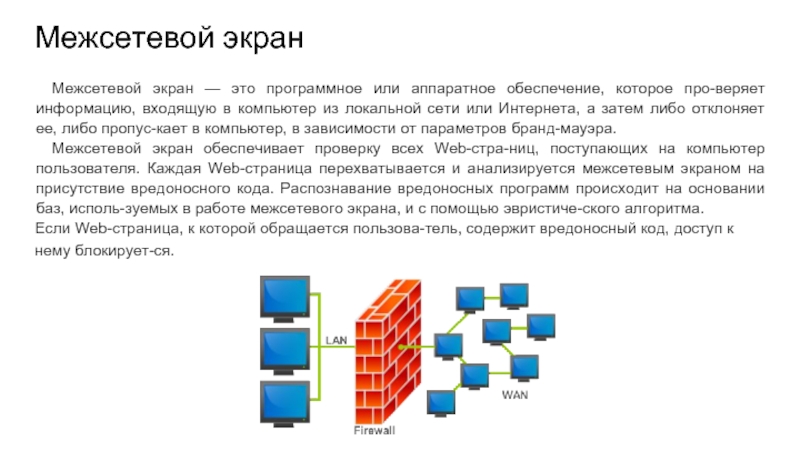

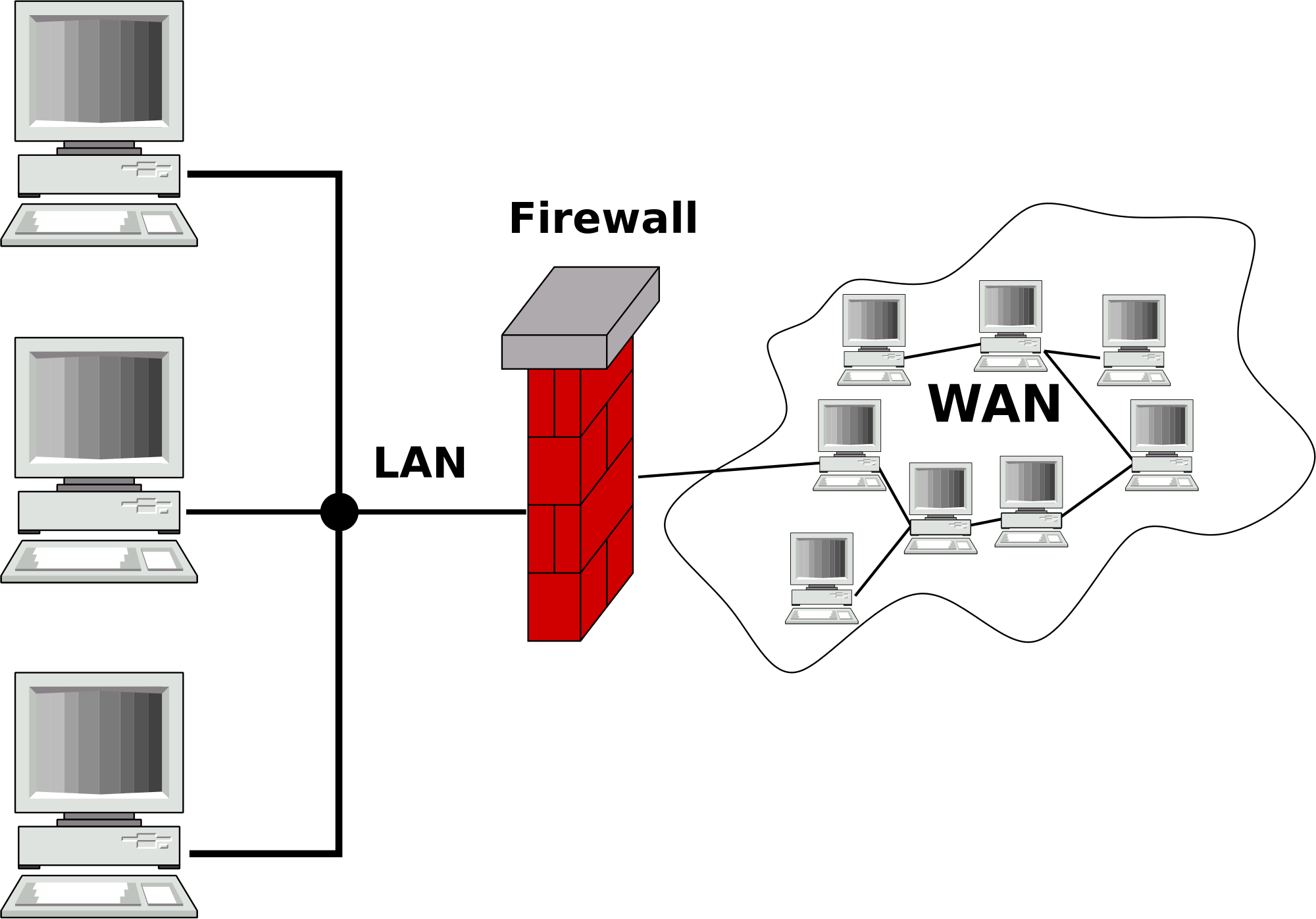

Брандмауэр играет решающую роль в качестве защитного барьера между компьютерной сетью и внешними сетями, такими как Интернет, гарантируя надежную сетевую безопасность. Он активно использует предварительно установленные правила безопасности для тщательного мониторинга и регулирования входящего и исходящего сетевого трафика. Изучая пакеты данных и применяя эти правила, брандмауэр активно стремится устранить несанкционированный доступ и эффективно нейтрализовать потенциальные угрозы, создаваемые вредоносными действиями.

Для достижения своих целей брандмауэр проверяет характеристики пакетов данных, включая IP-адреса источника и получателя, порты, протоколы и содержимое. На основе этих факторов он определяет, разрешать или блокировать пакеты. Такой подход позволяет брандмауэрам эффективно управлять сетевым трафиком и обеспечивать защиту от потенциальных угроз, таких как попытки несанкционированного доступа, проникновение вредоносных программ и другие киберриски.

Такой подход позволяет брандмауэрам эффективно управлять сетевым трафиком и обеспечивать защиту от потенциальных угроз, таких как попытки несанкционированного доступа, проникновение вредоносных программ и другие киберриски.

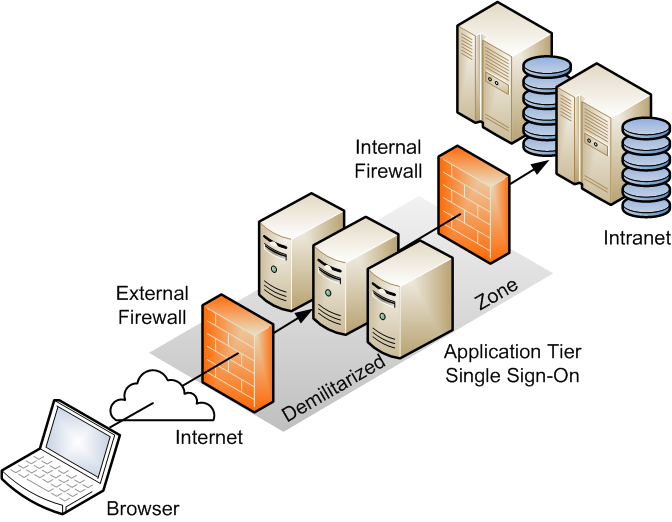

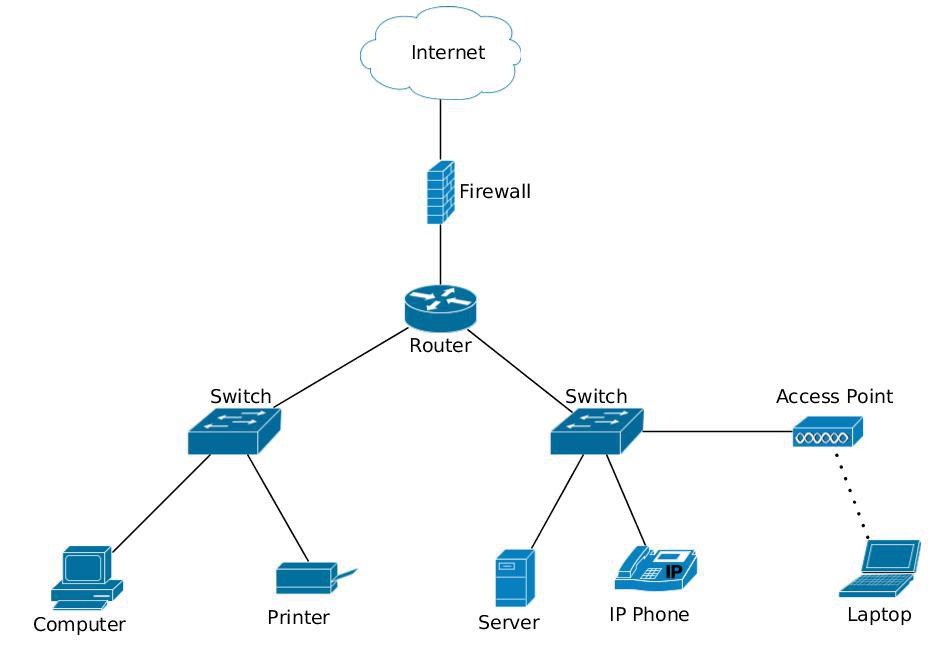

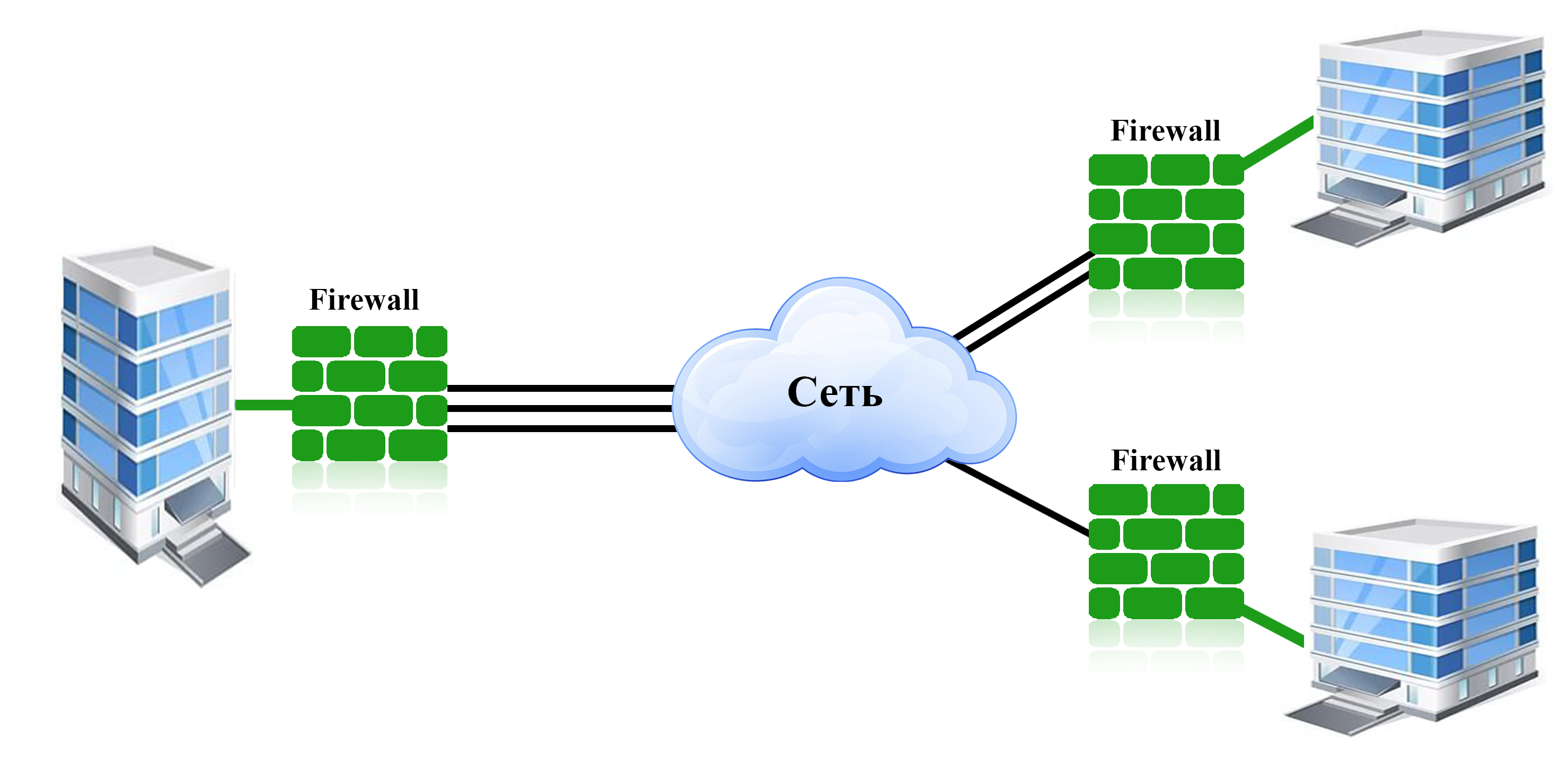

Брандмауэры могут быть развернуты в различных формах, таких как аппаратные устройства, программные приложения или их комбинация. Их можно стратегически разместить в сетевой инфраструктуре, в том числе по периметру сети, между сегментами сети или на отдельных устройствах. Такая гибкость позволяет организациям устанавливать несколько уровней защиты и создавать безопасные зоны в своей сетевой архитектуре.

Кроме того, брандмауэры предлагают дополнительные функции безопасности помимо контроля доступа. Например, преобразование сетевых адресов (NAT) позволяет нескольким устройствам в сети совместно использовать один общедоступный IP-адрес, повышая конфиденциальность и управление сетью. Кроме того, брандмауэры часто поддерживают виртуальные частные сети (VPN), обеспечивая безопасный удаленный доступ к сети, укрепляя конфиденциальность и обеспечивая зашифрованные каналы связи.

Получите 100% повышение!

Овладейте самыми востребованными навыками прямо сейчас!

Зачем нужен брандмауэр?Незащищенные сети уязвимы для любого трафика, пытающегося проникнуть в ваши системы. Сетевой трафик, будь то вредоносный или нет, всегда должен контролироваться.

Широкий спектр выгодных возможностей становится доступным при подключении персональных компьютеров к другим ИТ-системам или Интернету. Можно пожертвовать онлайн-технологиями и технологиями безопасности в обмен на несложную совместную работу, совместное использование ресурсов и повышенную креативность. Пользователи рискуют стать жертвами вредоносных программ, онлайн-мошенничества, кражи личных данных и взлома, если они подключат свои машины к сети или Интернету.

Как только злоумышленник узнает о вашей сети и устройствах, он может быстро найти их, получить к ним доступ и подвергнуть их постоянному риску. Круглосуточное подключение к Интернету увеличивает этот риск, поскольку к вашей сети можно получить доступ в любое время.

Фильтрация контента — еще одна функция брандмауэров. Например, школа может настроить брандмауэр, чтобы заблокировать доступ отдельных лиц к контенту для взрослых в своей сети. Точно так же в некоторых странах правительство поддерживает брандмауэр, который может запретить жителям доступ к определенным областям Интернета.

История брандмауэраИсторию брандмауэра можно проследить до первых дней компьютерных сетей и появления Интернета. Вот краткая история брандмауэров по годам:

- 1987: Первый коммерческий брандмауэр, называемый Raptor Firewall, был разработан Digital Equipment Corporation (DEC). Этот новаторский брандмауэр служил основным решением для фильтрации пакетов.

- 1992: Маркус Дж. Ранум был ответственным за создание инструментария брандмауэра, всеобъемлющего ресурса, включающего основные инструменты и программные компоненты, необходимые для создания брандмауэров.

- 1994: Компания Check Point Software Technologies выпустила широко используемый межсетевой экран FireWall-1, в котором реализована проверка состояния.

- 1995: Инженерная рабочая группа Интернета (IETF) опубликовала RFC 1858, первый стандарт для брандмауэров с фильтрацией IP-пакетов.

- 1998: Развитие технологии преобразования сетевых адресов (NAT) позволило нескольким устройствам в частной сети совместно использовать один общедоступный IP-адрес, расширив возможности брандмауэра.

- 1999: Появились системы обнаружения вторжений (IDS) и системы предотвращения вторжений (IPS), интегрированные в брандмауэры для обнаружения и реагирования на сетевые атаки в реальном времени.

- 2000: IETF выпустила RFC 2979, новый стандарт, определяющий требования к брандмауэрам, поддерживающим трансляцию сетевых адресов.

- 2004: Представлены брандмауэры нового поколения (NGFW), объединяющие традиционные функциональные возможности брандмауэра с дополнительными функциями, такими как осведомленность о приложениях, идентификация пользователей и фильтрация содержимого.

- 2010: Развитие облачных вычислений привело к разработке облачных брандмауэров или виртуальных брандмауэров, предназначенных для защиты виртуализированных сред и облачных приложений.

- 2020: Внедрение программно-определяемых сетей (SDN) и программно-определяемых брандмауэров (SDFW) позволило более гибко и масштабируемо развертывать брандмауэры в виртуализированных и облачных средах.

Вы заинтересованы? Ознакомьтесь с сертификационным курсом Intellipaat Ethical Hacking Training и запишитесь прямо сейчас!

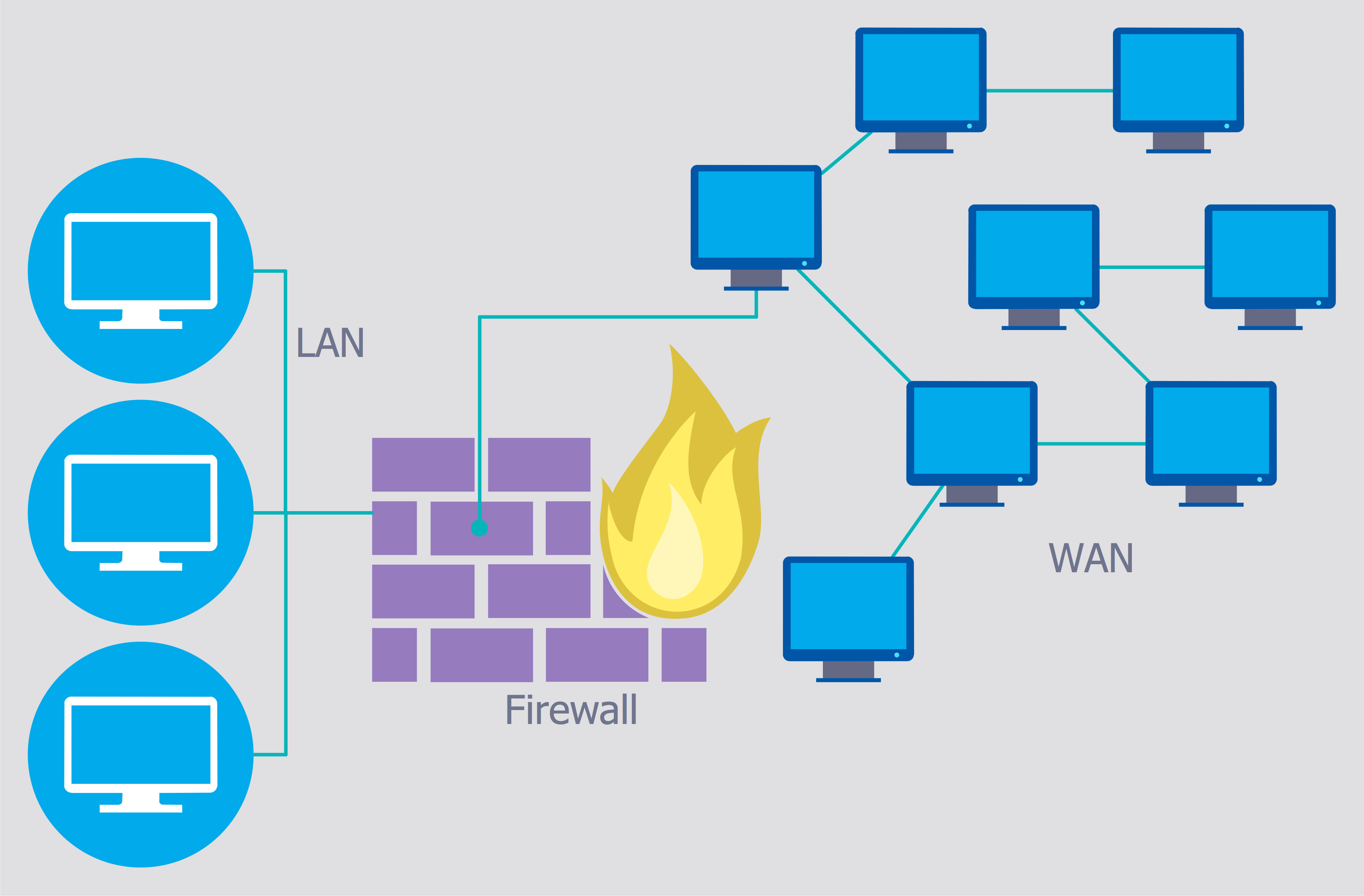

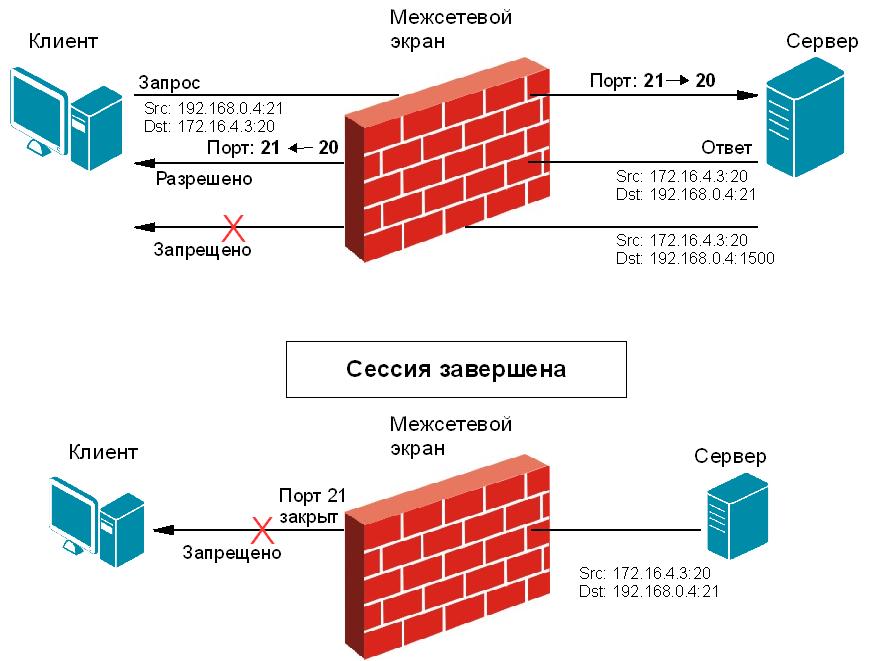

Работа брандмауэра Работа брандмауэра основана на его способности контролировать и управлять сетевым трафиком на основе предопределенных правил безопасности. Действуя как защитный барьер между компьютерной сетью и внешними сетями, такими как Интернет, брандмауэр тщательно проверяет весь входящий и исходящий сетевой трафик, включая пакеты данных, определяя, следует ли разрешить или запретить их.

Действуя как защитный барьер между компьютерной сетью и внешними сетями, такими как Интернет, брандмауэр тщательно проверяет весь входящий и исходящий сетевой трафик, включая пакеты данных, определяя, следует ли разрешить или запретить их.

Брандмауэры используют правила безопасности, определяющие допустимый сетевой трафик. Эти правила обычно основаны на таких факторах, как IP-адреса источника и получателя, номера портов, протоколы и конкретное содержимое пакетов данных. Когда пакеты данных проходят через брандмауэр, они проверяются в соответствии с этими определенными правилами. Брандмауэр оценивает характеристики каждого пакета, сравнивая их со своим набором правил, чтобы определить, должны ли они быть пропущены или заблокированы.

Применяя политики управления доступом, брандмауэры принимают решения относительно разрешения или отказа в доступе к сетевому трафику на основе результатов проверки пакетов. Авторизованный трафик, который соответствует правилам, получает разрешение, а несанкционированный или потенциально опасный трафик блокируется.

Брандмауэры часто включают функцию преобразования сетевых адресов (NAT), позволяющую нескольким устройствам в сети совместно использовать один общедоступный IP-адрес. Эта функция NAT обеспечивает дополнительный уровень безопасности, скрывая внутреннюю структуру сети.

Ведение журнала и аудит играют решающую роль в работе брандмауэра. Брандмауэры ведут журналы обрабатываемого ими сетевого трафика, фиксируя такие сведения, как исходный и конечный IP-адреса, порты, протоколы и действия, предпринятые брандмауэром (разрешить или заблокировать). Эти журналы бесценны для устранения неполадок, мониторинга сетевой активности и выявления потенциальных инцидентов безопасности.

Современные брандмауэры могут включать расширенные функции безопасности для усиления защиты. Эти функции могут включать в себя системы обнаружения и предотвращения вторжений (IDS/IPS), глубокую проверку пакетов (DPI), поддержку виртуальной частной сети (VPN), сканирование на наличие вредоносных программ и элементы управления для конкретных приложений.

Брандмауэры требуют постоянного мониторинга и обновлений, чтобы оставаться эффективными против возникающих угроз. Это влечет за собой обновление программного обеспечения брандмауэра и наборов правил безопасности, а также устранение новых уязвимостей и шаблонов атак.

Карьерный переход

Функции брандмауэраВот некоторые ключевые функции брандмауэра:

- Поддержка VPN: Брандмауэры часто предоставляют PN), обеспечивающий безопасный удаленный доступ к частным сетям через общедоступный Интернет. Они могут аутентифицировать и шифровать VPN-соединения, гарантируя, что конфиденциальные данные, передаваемые между удаленными пользователями и сетью, останутся в безопасности.

- Ведение журналов и аудит: Брандмауэры генерируют журналы, в которых записывается информация о сетевом трафике, такая как исходный и конечный IP-адреса, порты и метки времени. Эти журналы можно использовать для устранения неполадок, криминалистического анализа, аудита соответствия или мониторинга событий сетевой безопасности.

- Фильтрация содержимого: Некоторые брандмауэры включают возможности фильтрации содержимого для контроля и ограничения доступа к определенным типам веб-сайтов, приложений или категорий содержимого. Эта функция помогает организациям применять политики приемлемого использования и защищаться от потенциальных угроз или нежелательного контента.

- Управление пропускной способностью: Брандмауэры можно настроить для управления и распределения ресурсов пропускной способности сети. Они могут отдавать приоритет определенным типам трафика, таким как голос или видео, по сравнению с другими, чтобы обеспечить оптимальную производительность и предотвратить перегрузку сети.

- Защита от отказа в обслуживании (DoS): Брандмауэры могут помочь смягчить атаки типа «отказ в обслуживании», обнаруживая и блокируя чрезмерный или вредоносный трафик, направленный на перегрузку сетевых ресурсов. Они могут использовать различные методы, такие как ограничение скорости, формирование трафика или фильтрация пакетов, чтобы смягчить воздействие таких атак.

Пройдите эти вопросы интервью по этичному взлому и ответы на них, чтобы преуспеть на собеседовании.

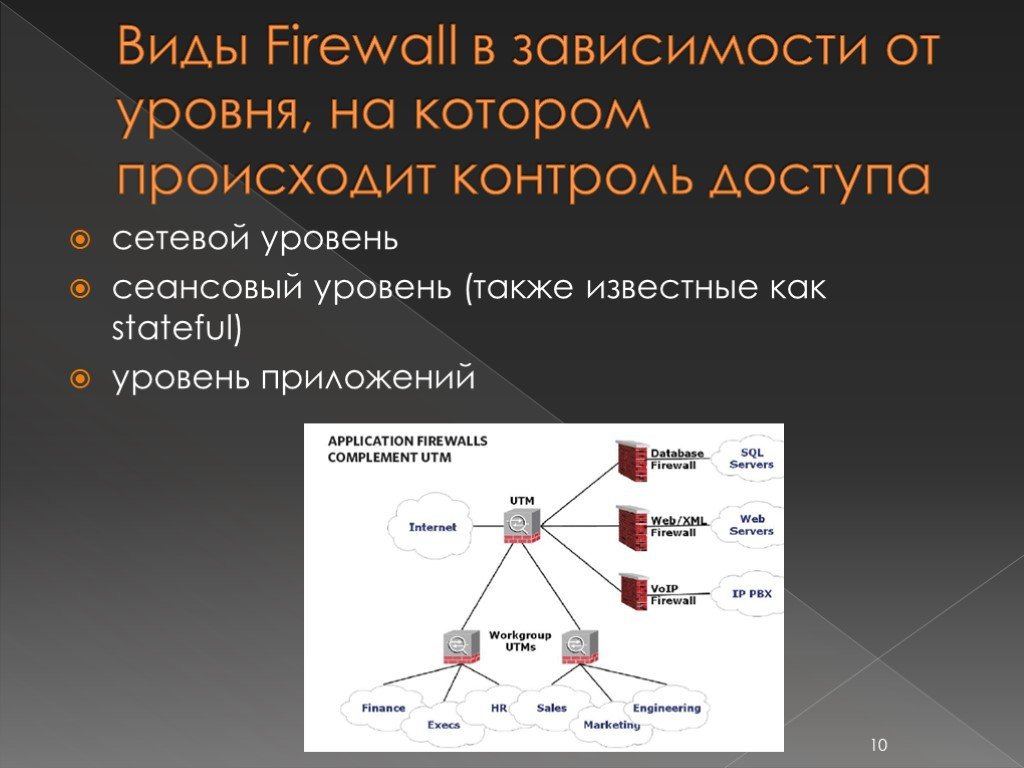

Типы брандмауэровБрандмауэры с отслеживанием состояния

Приложение с отслеживанием состояния в информатике — это приложение, в котором хранится информация о более ранних взаимодействиях и событиях. Вместо того, чтобы анализировать каждый пакет, межсетевой экран с отслеживанием состояния хранит информацию об открытых соединениях и использует эту информацию для оценки входящего и исходящего трафика.

Брандмауэры с отслеживанием состояния принимают решения, в значительной степени полагаясь на контекст. Например, если для исходящих пакетов соединения требуется определенный тип ответа, брандмауэр разрешит входящие пакеты для этого соединения только при условии, что они также содержат желаемый ответ.

Брандмауэр как услуга (FWaaS)

Более поздняя парадигма предоставления возможностей брандмауэра через облако — это брандмауэр как услуга (FWaaS). Другое название этой службы — «облачный брандмауэр».

Другое название этой службы — «облачный брандмауэр».

Подобно тому, как обычные брандмауэры ограждают внутреннюю сеть организации, FWaaS создает виртуальную стену вокруг облачных платформ, инфраструктуры и приложений. FWaaS часто более эффективен, чем традиционные брандмауэры, для защиты облачных и мультиоблачных активов.

Брандмауэры веб-приложений (WAF)

WAF помогают защитить онлайн-приложения от опасных пользователей, в то время как обычные брандмауэры защищают частные сети от вредоносных веб-приложений. Фильтруя и отслеживая HTTP-трафик между веб-приложением и Интернетом, WAF помогает защитить веб-приложения.

Обычно он защищает от таких атак, как межсайтовый скриптинг (XSS), включение файлов, внедрение SQL и межсайтовая подделка, среди прочих.

Брандмауэры следующего поколения (NGFW)

NGFW — это брандмауэры, которые сочетают в себе традиционные функции брандмауэра с рядом дополнительных функций для борьбы с угрозами на различных уровнях модели OSI.

NGFW проверяют пакеты значительно тщательнее, чем обычные брандмауэры. Глубокая проверка может, среди прочего, проверять полезные данные пакетов и приложения, к которым эти пакеты обращаются. Это позволяет брандмауэру применять правила фильтрации с большей точностью.

Брандмауэры на основе прокси

Эти посредники* между клиентами и серверами являются прокси. Клиенты подключаются к брандмауэру, который проверяет исходящие пакеты, прежде чем установить соединение с целью (веб-сервером).

Брандмауэр также перехватывает запрос веб-сервера, пытающегося отправить ответ клиенту, проверяет пакеты и затем передает ответ клиенту через другое соединение. Эффективным предотвращением прямого соединения между клиентом и сервером является брандмауэр на основе прокси.

Это руководство по этичному взлому поможет вам научиться этичному взлому с нуля.

Преимущества брандмауэра- Компьютеры защищены от вирусов, вредоносных программ и других разрушительных кодов с помощью брандмауэров.

Кроме того, если компьютер защищен брандмауэром, пользователь может безопасно выполнять свои офисные задачи.

Кроме того, если компьютер защищен брандмауэром, пользователь может безопасно выполнять свои офисные задачи. - Учитывая, что большинство угроз возникает через виртуальный трафик, это одно из важнейших преимуществ брандмауэров. Следовательно, если на вашем устройстве установлены брандмауэры. Если это так, он будет продолжать работать в фоновом режиме и проверять все сообщения.

- Даже если у вас нет технических знаний, вы все равно можете установить на свой компьютер брандмауэры. Кроме того, для развертывания брандмауэров не требуется помощь специалистов.

- Находясь в сети, пользователь ожидает полной конфиденциальности, однако некоторые непредвиденные обстоятельства могут сделать его неудобным в этом ожидании. В результате, если они используют брандмауэры в этой ситуации, это обеспечит поддержание их высокого уровня конфиденциальности.

- Некоторые хакеры получают несанкционированный доступ к компьютерам пользователей, чтобы заниматься незаконными действиями.

Они продолжают искать устройства, которые можно взломать, чтобы получить личную информацию, например номера кредитных карт.

Они продолжают искать устройства, которые можно взломать, чтобы получить личную информацию, например номера кредитных карт.

Курсы, которые могут вам понравиться

Ограничения брандмауэра- Для своих клиентов брандмауэры также имеют ряд недостатков, одним из которых является стоимость. Для предприятий покупка брандмауэров может быть дорогой, потому что они требуют оплаты.

- Несколько веб-сайтов с вирусами или вредоносными программами заблокированы брандмауэром. Хотя этот элемент может принести пользу своим пользователям, он часто вызывает проблемы у крупных предприятий.

- Средства безопасности, которые остаются активными в фоновом режиме компьютера, — это брандмауэры. Кроме того, производительность компьютера будет низкой, поскольку открыто несколько вкладок и включен брандмауэр.

- Вам следует установить антивирусное программное обеспечение, если на вашем компьютере уже установлен брандмауэр.

Чтобы выполнить тест на обнаружение вредоносных программ и избавиться от всех этих вирусов и вредоносных программ.

Чтобы выполнить тест на обнаружение вредоносных программ и избавиться от всех этих вирусов и вредоносных программ. - Несмотря на то, что в настоящее время малые предприятия чувствуют себя комфортно, покупая межсетевые экраны для своего компьютерного оборудования. Однако многим крупным фирмам требуется специализированный штат ИТ-специалистов, которые могут выполнять все задачи по обслуживанию брандмауэра.

Убедитесь, что ваш брандмауэр правильно настроен и обслуживается для обеспечения безопасности вашей сети и устройств. Вот несколько советов, которые помогут вам укрепить безопасность вашего брандмауэра:

- Как можно чаще обновляйте свои брандмауэры: Ваш брандмауэр обновляется для устранения всех недавно обнаруженных уязвимостей благодаря исправлениям встроенного ПО.

- Используйте антивирусную защиту: Чтобы защитить вашу систему от вирусов и других инфекций, вам также необходимо использовать антивирусное программное обеспечение в дополнение к брандмауэрам.

- Ограничить количество открытых хостов и портов; ограничить все входящие и исходящие соединения узким белым списком надежных IP-адресов.

Благодаря этому курсу вы теперь знаете, что такое брандмауэр и как он работает. Кроме того, вы узнали о многих видах брандмауэров и о том, как с ними работать. Кроме того, мы попытались объяснить историю и разницу между брандмауэром и антивирусом. В современную эпоху кибербезопасность является быстро развивающейся отраслью. Если вы хотите научиться этичному взлому для защиты сетей и устройств от хакеров, то вы попали по адресу.

Для получения дополнительной информации об этичном хакерстве посетите наше Сообщество этичного хакерства

Расписание курсов

Как работает брандмауэр?

Три компонента программного обеспечения составляют основу надежной системы безопасности на вашем домашнем ПК: антивирус, брандмауэр и менеджер паролей.

Из них брандмауэр часто вспоминают меньше всего, несмотря на его важность. Исчезновение брандмауэра из поля зрения общественности связано с тем, что Windows, macOS и почти все другие основные операционные системы имеют встроенный брандмауэр, поэтому меньше необходимости искать сторонний вариант. Однако любознательные умы могут задаться вопросом, как они работают, поэтому давайте посмотрим, как работает брандмауэр.

Что такое брандмауэр?

Брандмауэр — это система сетевой безопасности в вычислительной технике, которая отслеживает и фильтрует входящий и исходящий сетевой трафик. Брандмауэр также отвечает за блокировку или разрешение определенных пакетов данных в вашу сеть. Подобно стене, брандмауэр является барьером между вашей сетью и внешними источниками.

Как и антивирус, брандмауэр повышает безопасность системы. Однако брандмауэр сильно отличается от антивируса. Антивирус сканирует уже существующие файлы на наличие вирусов, а брандмауэр в первую очередь предотвращает проникновение вируса в систему.

Начало брандмауэра

Термин «брандмауэр» начинается с настоящих стен, построенных для предотвращения огня. Они все еще распространены сегодня в зданиях, которые имеют дело с опасными материалами. В случае взрыва или пожара брандмауэр предотвращает выход пламени из опасной зоны и распространение огня на остальную часть конструкции.

Термин был принят в конце 1980-х годов как способ описания любого программного или аппаратного обеспечения, которое защищает систему или сеть от Интернета в целом. Вредоносные программы, такие как червь Морриса, первый в мире компьютерный червь, продемонстрировали, как программное обеспечение может использовать подключение к Интернету и серьезно повреждать случайно выбранные системы.

В результате люди и организации, заботящиеся о безопасности, начали искать способы защитить себя от таких вредоносных программ. И дело не в том, что вредоносные программы, такие как черви и трояны, исчезли. Действительно, глобальная атака червя-вымогателя WannaCry является прекрасным примером того, как современные злоумышленники используют старые технологии.

Как работает брандмауэр?

Как мы установили ранее, брандмауэр отслеживает трафик, поступающий в сеть вашего компьютера. Они защищают ваш компьютер, выступая в качестве стены между вашей сетью и Интернетом. Брандмауэры проверяют источники пакетов данных и фильтруют вредоносный санкционированный рекламный сетевой трафик. Они также проводят глубокую проверку пакетов для обнаружения вредоносного трафика, который может попытаться обойти брандмауэр.

Какие существуют типы брандмауэров?

Существует пять типов межсетевых экранов в зависимости от режима работы и их особенностей. К ним относятся фильтры пакетов, шлюзы каналов, шлюзы уровня приложений, брандмауэры с контролем состояния и брандмауэры следующего поколения.

1. Фильтры пакетов

Ранние брандмауэры считывали только данные заголовка пакета, такие как адрес источника и адрес назначения. Затем на основе полученной информации могут быть предприняты действия. Это эффективно и быстро, но в некоторых отношениях может быть уязвимым.

Например, спуфинговые атаки могут быть очень эффективными против пакетного фильтра. Усовершенствованные версии брандмауэров с фильтром пакетов хранят данные о пакетах в памяти и могут изменять их поведение в зависимости от сетевых событий. Они известны как брандмауэры с отслеживанием состояния и «динамические» соответственно.

2. Контурные шлюзы

Контурные шлюзы работают не только с данными заголовков пакетов. Они также пытаются убедиться, что соединение, передающее пакеты, действительно. Для этого шлюз канала обращает внимание на пакетные данные и ищет изменения, такие как необычный исходный IP-адрес или порт назначения. Если соединение признано недействительным, его можно закрыть. Эти брандмауэры также автоматически отклоняют информацию, не запрошенную пользователем внутри брандмауэра.

3. Шлюзы прикладного уровня (ALG)

Эти межсетевые экраны обладают свойствами шлюзов каналов. Тем не менее, они углубляются в информацию, отправляемую через брандмауэр, и видят, как она связана с конкретными приложениями, службами и веб-сайтами. Например, шлюз прикладного уровня может просматривать пакеты, переносящие веб-трафик, и определять, с каких сайтов поступает этот трафик. Затем брандмауэр может блокировать данные с определенных сайтов по желанию администратора.

Например, шлюз прикладного уровня может просматривать пакеты, переносящие веб-трафик, и определять, с каких сайтов поступает этот трафик. Затем брандмауэр может блокировать данные с определенных сайтов по желанию администратора.

4. Брандмауэры Stateful Inspection

Брандмауэр с контролем состояния отслеживает состояние активного сетевого подключения и трафик в определенной сети. Он также анализирует входящие пакеты данных, их источники, IP-адреса и порты на наличие киберугроз и рисков.

предыдущие брандмауэры для создания всеобъемлющего брандмауэра, который отслеживает весь сетевой трафик и защищает от внутренних и внешних атак.

Программные брандмауэры, аппаратные брандмауэры и облачные брандмауэры

Брандмауэры также можно разделить на категории в соответствии с их структурой. Например, программный брандмауэр работает иначе, чем облачный брандмауэр.

Программные брандмауэры

Если на вашем компьютере установлен брандмауэр, это программный брандмауэр и, скорее всего, брандмауэр уровня приложений. Он сможет контролировать, как отдельные приложения получают доступ к Интернету, и блокировать определенные или неизвестные приложения в тот момент, когда они пытаются принять или отправить информацию.

Он сможет контролировать, как отдельные приложения получают доступ к Интернету, и блокировать определенные или неизвестные приложения в тот момент, когда они пытаются принять или отправить информацию.

Ваш персональный брандмауэр также является программным брандмауэром. Это означает, что его функции контролируются кодом, установленным на вашем компьютере. Преимущество этого очевидно — вы можете легко изменить настройки брандмауэра, когда захотите, и вы можете получить доступ к его интерфейсу, не входя в какой-либо отдельный элемент оборудования.

Однако программный брандмауэр может быть уязвимым, поскольку им можно манипулировать, если система, на которой он установлен, скомпрометирована. Например, если ваш компьютер каким-то образом был заражен вредоносным ПО, несмотря на ваш брандмауэр и другие меры безопасности, это вредоносное ПО может быть запрограммировано на обход брандмауэра или изменение его настроек. По этой причине программные брандмауэры никогда не бывают полностью безопасными.

Аппаратные брандмауэры

Для устранения этой уязвимости крупные организации обычно используют аппаратные брандмауэры в дополнение к программным брандмауэрам. Эти брандмауэры используются организациями с собственным сетевым отделом и включают тяжелое оборудование, способное самостоятельно отслеживать попытки сетевых инструкций. Часто они продаются как часть более крупной экосистемы безопасности компаниями, специализирующимися на решениях безопасности корпоративного уровня, такими как Cisco.

Аппаратные брандмауэры обычно не подходят для домашнего пользователя. Но альтернатива может уже сидеть у вас дома. Во-первых, каждый широкополосный маршрутизатор по своей природе действует как брандмауэр. Маршрутизатор действует как посредник для ваших компьютеров в Интернете. Соединения, отправленные на ваши компьютеры из Интернета, не отправляются им напрямую — они сначала отправляются на маршрутизатор. Затем он решает, куда эта информация должна идти, если куда-нибудь. Если маршрутизатор решает, что информация не была запрошена или информация отправляется на порт, который у маршрутизатора вообще не открыт, она удаляется.

Вот почему вам иногда приходится настраивать переадресацию портов на маршрутизаторе, чтобы некоторые игры работали. Маршрутизатор игнорирует пакеты, поступающие с игровых серверов. Однако это не настоящий брандмауэр, поскольку в нем нет проверки пакетов. Вместо этого это просто побочный эффект работы маршрутизатора.

Если вам нужен настоящий аппаратный брандмауэр, вы можете купить его по доступной цене. Cisco и Netgear производят маршрутизаторы для малого бизнеса, которые представляют собой небольшие устройства со встроенными функциями брандмауэра, предназначенные для подключения к Интернету всего нескольких компьютеров. Такое устройство обычно использует метод фильтрации пакетов или шлюза, поэтому вредоносное ПО на сетевом ПК не может легко обойти его.

Кроме того, базовый аппаратный брандмауэр полезен, если вы используете сервер, поскольку он может отслеживать атаки типа «отказ в обслуживании» и попытки вторжения. Не ожидайте, что ваш брандмауэр за 199 долларов сдержит Anonymous, но он может пригодиться, если SuCkAz555 заболел после того, как вы забанили его на своем сервере Minecraft.

Облачные брандмауэры

Недавним дополнением к типам брандмауэров, доступных для потребителей, являются облачные брандмауэры. Подобно программным брандмауэрам, облачные брандмауэры устраняют необходимость в аппаратном оборудовании. Они также очень адаптивны и просты в настройке. Облачные брандмауэры используют функцию «брандмауэр как услуга», которая позволяет вам полностью или частично перенести безопасность вашего брандмауэра в облако.

Защитите свой компьютер с помощью брандмауэра

Программные брандмауэры остаются важной частью защиты вашего домашнего компьютера. Windows имеет встроенный брандмауэр со времен XP, если вы просто хотите его использовать, и все основные операционные системы поставляются с той или иной формой встроенного брандмауэра. Есть много других вариантов брандмауэра, которые вы можете использовать для повышения безопасности, но в большинстве случаев и для большинства пользователей встроенный брандмауэр будет работать просто отлично.

cpl. Откроется приложение

cpl. Откроется приложение

Кроме того, если компьютер защищен брандмауэром, пользователь может безопасно выполнять свои офисные задачи.

Кроме того, если компьютер защищен брандмауэром, пользователь может безопасно выполнять свои офисные задачи. Они продолжают искать устройства, которые можно взломать, чтобы получить личную информацию, например номера кредитных карт.

Они продолжают искать устройства, которые можно взломать, чтобы получить личную информацию, например номера кредитных карт. Чтобы выполнить тест на обнаружение вредоносных программ и избавиться от всех этих вирусов и вредоносных программ.

Чтобы выполнить тест на обнаружение вредоносных программ и избавиться от всех этих вирусов и вредоносных программ.