Файрвол как работает: Firewall (Брандмауэр) — для чего он нужен и как работает

Как устроен великий китайский файрвол

Mark Schiefelbein / AP

Чистый воздух и свободный интернет – такие первые впечатления обычно складывались у китайцев, впервые приехавших в Москву. Воздух в российской столице действительно по сравнению с многими китайскими городами просто прекрасен. Да и китайский файрвол еще несколько лет назад для большинства россиян казался чем-то диковинным, если не сказать диким. Однако теперь ситуация меняется, и сейчас, как никогда, полезно посмотреть на китайский опыт, чтобы понять, до чего может раскрутиться маховик интернет-цензуры.

Блокировку Telegram многие российские СМИ называют беспрецедентной по своим масштабам: за первые дни в реестре Роскомнадзора появилось более 18 млн заблокированных IP-адресов. Происходит это потому, что мессенджер использует в своей работе глобальные платформы облачного хостинга Google Cloud Platform и Amazon Web Services. Это позволяет мессенджеру все время менять IP-адреса, а Роскомнадзор, соответственно, последовательно их блокирует.

В российской истории таких масштабных блокировок IP-адресов действительно не было. Но Китай со своим файрволом уже давно это все прошел. Еще на конец 2016 г. в КНР было заблокировано почти 1,3 млн интернет-сайтов, в том числе Facebook, YouTube и Google.

Поэтому в ситуации с Telegram пугает не столько факт блокировки мессенджера, сколько сама тенденция к ужесточению цензуры в интернете. Если посмотреть на китайский опыт, то можно понять, что такая тенденция может в конечном итоге привести к построению тотальной цифровой диктатуры, которая выходит далеко за рамки простых блокировок нежелательных для властей интернет-ресурсов.

Китайский файрвол заработал по всей стране еще в начале 2000-х. Правда, тогда система была крайне неэффективна и файрвол легко можно было обойти с помощью VPN. Был даже курьезный случай, когда разработчик всей системы файрвола Фан Биньсин читал доклад и ему нужно было открыть ссылку из презентации. Но страница не открылась как запрещенная. Тогда Фан на глазах у удивленной публики запустил VPN и открыл нужный сайт.

Параллельно разрабатывалась программа «Золотой щит» – система регистрации реальных имен интернет-пользователей и комплексного взаимодействия между различными китайскими провайдерами и полицейскими структурами для обеспечения лучшего контроля над населением. Так, провайдеры домашнего интернета и интернет-кафе уже много лет дают доступ в интернет только при предъявлении паспорта.

Но вся эта система перестала быть эффективной с широким распространением смартфонов. Сейчас в Китае более 700 млн человек выходят в интернет со смартфонов, причем используют для этого точки доступа бесплатного WiFi, что затрудняет отслеживание активности конкретного пользователя в интернете. Хотя сейчас во многих местах подключиться к бесплатной WiFi-сети можно, только зарегистрировав мобильный номер, остаются еще сети без регистрации – они также не позволяют просматривать запрещенный контент, но в них сложно вычленить среди общего трафика логи конкретных пользователей. Это дало повод для нового усиления госконтроля в интернете.

Так, летом прошлого года в силу вступил закон о кибербезопасности КНР. Он предписывает всем организаторам распространения информации в интернете, а также любым компаниям, в том числе зарубежным, хранить данные китайских пользователей на территории КНР, передавая таким образом властям безграничный контроль над большими данными. Именно поэтому компания Apple, например, чтобы не потерять китайский рынок, согласилась передать ключи шифрования и данные пользователей китайского iCloud местной компании Cloud Big Data Industry, расположенной в провинции Гуйчжоу. С октября прошлого года вступили в силу новые правила по деанонимизации интернета, выпущенные Государственной канцелярией по делам интернет-информации. Они, в частности, обязывают организаторов распространения информации, администрацию блогов и соцсетей удалять любой контент, оставленный анонимными пользователями. Кроме того, они запрещают регистрировать новые аккаунты пользователей без удостоверения личности. Таким образом, зарегистрировать анонимный или вымышленный аккаунт в соцсетях или на форумах или же открыть анонимный канал в мессенджере уже не получится.

Правила регистрации в соцсетях и на форумах уже вышли боком некоторым китайцам. Например, WSJ сообщала об аресте блогера Ван Цзянфэна просто за то, что он иронизировал в группе WeChat (китайский аналог WhatsApp) над председателем КНР Си Цзиньпином. А другой пользователь – У Сянъян – получит пять лет тюрьмы за то, что продавал свой сервис VPN, помогающий обходить блокировки.

Закрытие неблагонадежных сервисов сопровождается публичным раскаянием провинившихся. Так, популярный китайский юмористический сервис интернет-мемов Neihan Duanzi был закрыт под предлогом того, что публикуемый там контент (например, сравнения Си с Винни-Пухом или паровым пирожком) не соответствовал нормам морали и «коренным социалистическим ценностям» Китая. Чжан Имин, основатель платформы новостного агрегатора Toutiao, в которую входит сервис Neihan Duanzi, принес публичные извинения. В своем покаянии он заявил, что в погоне за сиюминутной выгодой и технологиями не думал о самом главном – коренных социалистических ценностях – и пообещал, что больше не будет совершать политических ошибок.

Чжан Имин, основатель платформы новостного агрегатора Toutiao, в которую входит сервис Neihan Duanzi, принес публичные извинения. В своем покаянии он заявил, что в погоне за сиюминутной выгодой и технологиями не думал о самом главном – коренных социалистических ценностях – и пообещал, что больше не будет совершать политических ошибок.

Формально все эти меры принимаются ради противодействия терроризму, экстремизму, поддержания общественного порядка и стабильности, поэтому полномочия силовых структур в сфере контроля за интернетом весьма обширны и расширяются. В апреле министерство общественной безопасности КНР (аналог российского МВД) выпустило проект правил контроля за безопасностью в интернете, согласно которым сотрудники правоохранительных структур могут свободно заходить в служебные помещения и получать доступ к оборудованию организаторов распространения информации в интернете, поставщиков интернет-сервисов и провайдеров. Они могут проверять, проводит ли компания идентификацию и регистрацию пользователей по удостоверению личности, хранит ли она эти данные и логи активности пользователей в сети, достаточно ли в компании сотрудников для постоянного мониторинга контента, чтобы не допустить распространение нежелательной или нелегальной информации.

Но одними запретами в Китае не ограничиваются. По логике китайских властей, законопослушность должна быть выгодна: к 2020 г. в Китае должна быть повсеместно введена так называемая система социального кредита – система оценок благонадежности всех граждан. На рейтинги благонадежности помимо кредитной истории и информации из правоохранительных и судебных структур будет влиять и поведение человека в интернете, характер его постов в соцсетях и потребляемый контент. Признание неблагонадежным означает различные административные препоны вроде запрета на покупку авиабилетов, невозможности устроиться на госслужбу или определить ребенка в престижную школу.

Дело даже не в самих ограничениях. Вся система интернет-цензуры в Китае и связанного с ней законодательства построена так, чтобы люди и компании не просто не могли обойти установленные государством преграды, а чтобы ни у кого даже мысли не возникало сделать что-то неблагонадежное: так развивается самоцензура. Как заявил председатель Си, «нужно совершенствовать как механизмы поощрения законопослушных и добросовестных граждан, так и механизмы наказания тех, кто нарушает закон и утратил доверие, чтобы человек просто не осмеливался, просто не мог потерять доверие». Такая система, конечно, гораздо эффективнее простой блокировки сайтов или мессенджера.

Автор — китаист

Новости СМИ2

Отвлекает реклама? С подпиской вы не увидите её на сайтеЧто такое межсетевой экран (сетевой брандмауэр)?

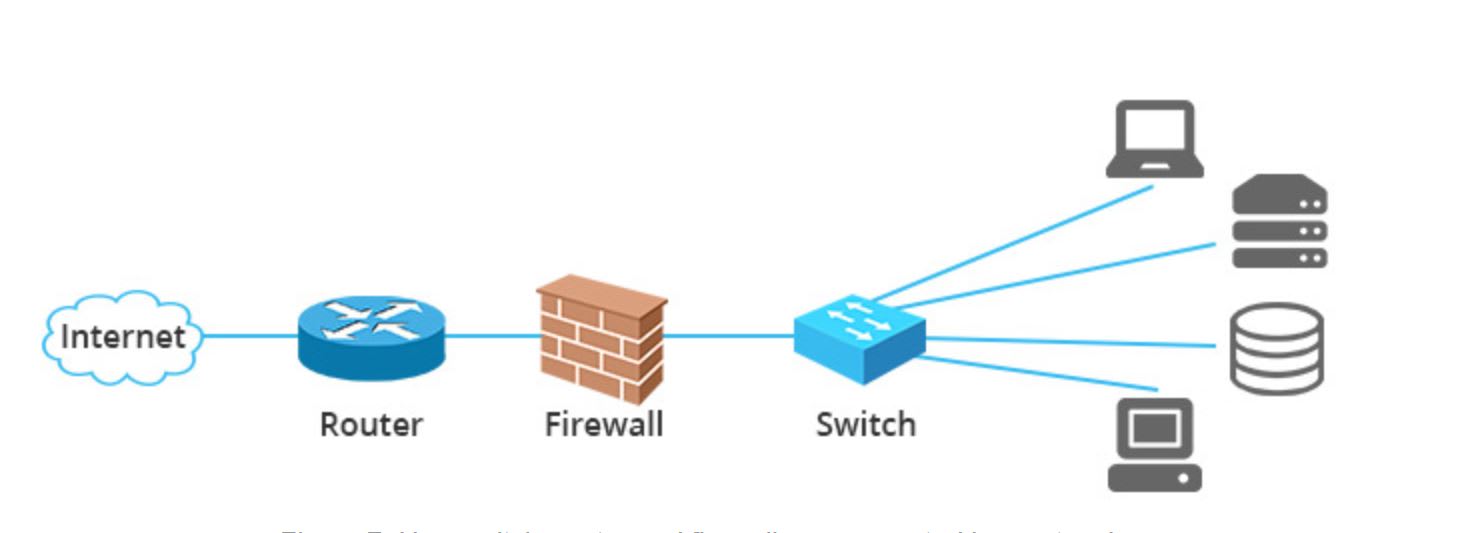

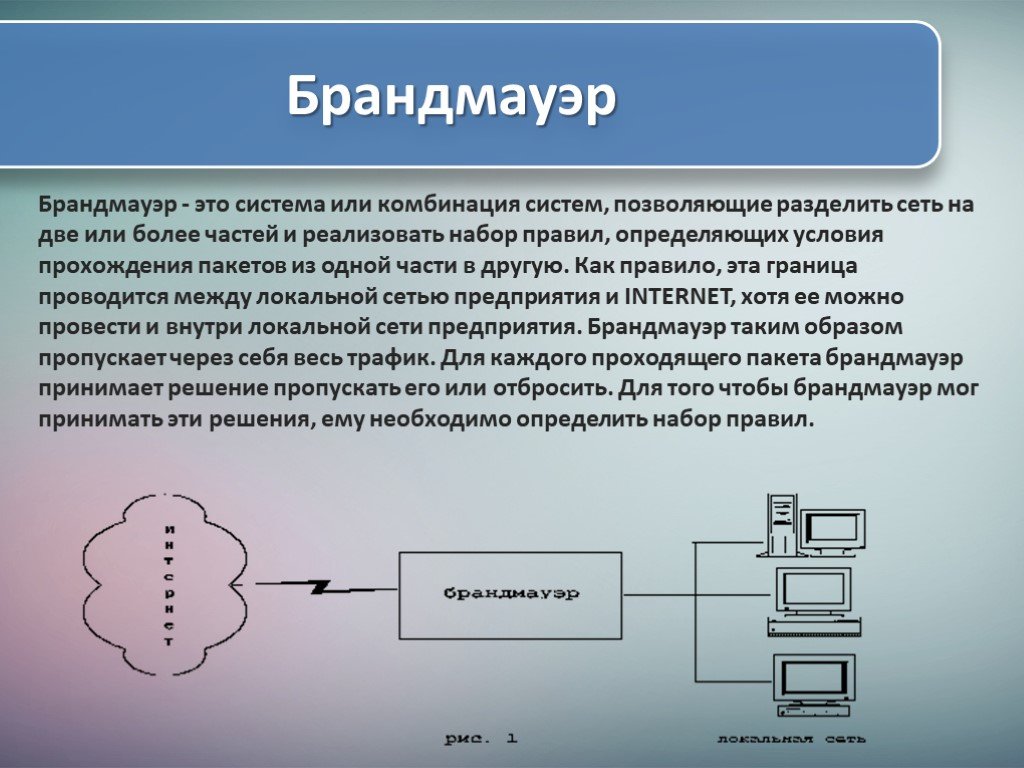

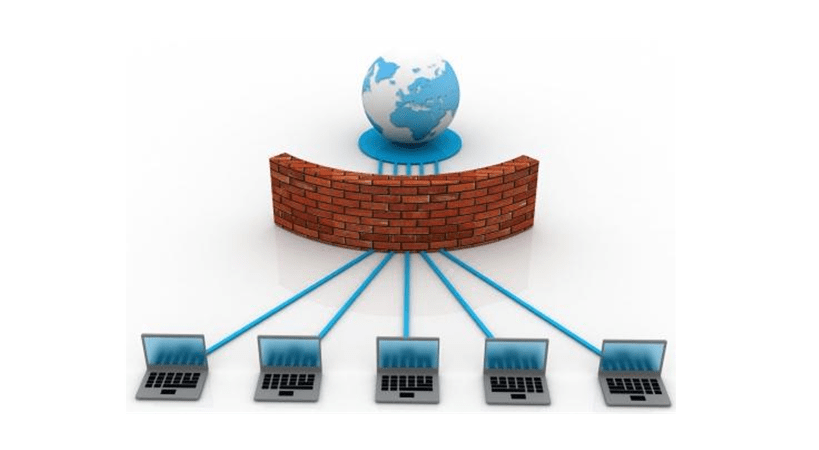

Межсетевой экран (брандмауэр) — это решение сетевой безопасности, которое защищает вашу сеть от нежелательного трафика.

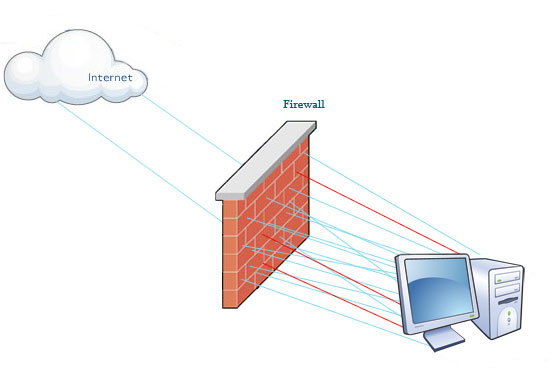

Брандмауэры основаны на простой идее о том, что сетевой трафик из менее безопасной среды должен быть авторизирован и проверен перед переходом в более безопасную среду. Это предотвращает попадание неавторизованных пользователей, устройств и приложений в защищенную сетевую среду или сегмент. Без брандмауэров компьютеры и устройства в вашей сети уязвимы для хакеров и делают вас легкой целью для атак.

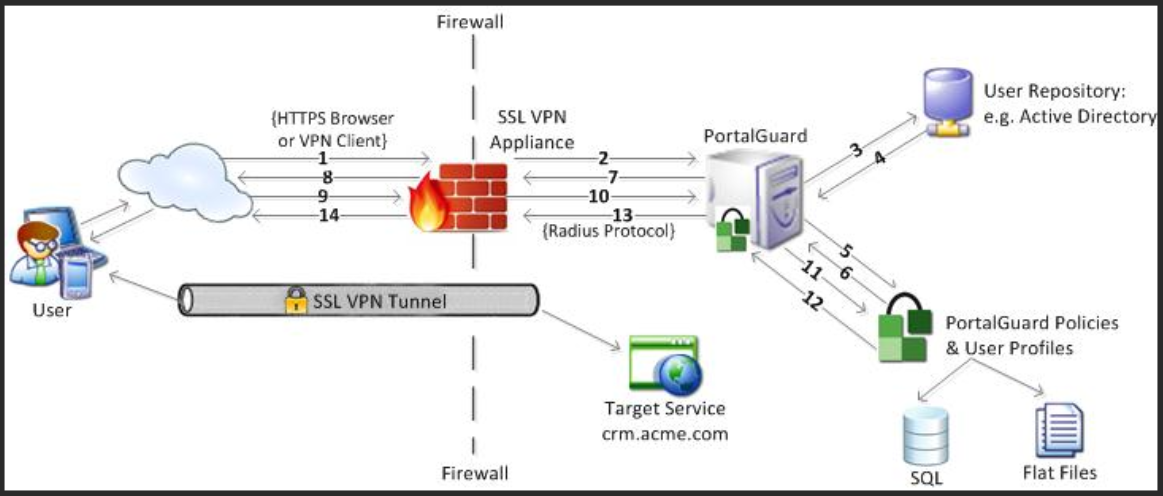

Хотя усовершенствованный межсетевой экран (брандмауэр) уже не может в одиночку защитить сеть от современного спектра киберугроз, эти устройства по-прежнему считаются основополагающим элементом для создания надлежащей системы кибербезопасности. Являясь частью первой линии защиты от кибератак, брандмауэры обеспечивают необходимый контроль и фильтрацию всего трафика, включая исходящий трафик, трафик прикладного уровня, онлайн-транзакции, связь и подключение — например, IPSec или SSL VPN — а также динамические рабочие процессы. Правильная конфигурация брандмауэра также имеет важное значение, поскольку функции по умолчанию могут не обеспечивать максимальную защиту от кибератак.

Правильная конфигурация брандмауэра также имеет важное значение, поскольку функции по умолчанию могут не обеспечивать максимальную защиту от кибератак.

По мере усложнения цифрового пространства за счет увеличения количества устройств, пользователей и приложений, проходящих через периметр сети – особенно из-за растущего объема IoT и устройств конечных пользователей – и снижения общего централизованного контроля со стороны ИТ-отделов и служб безопасности, компании становятся гораздо более уязвимыми для кибератак. Поэтому очень важно понимать, как работают брандмауэры, какие существуют типы брандмауэров, и какие из них лучше всего подходят для защиты тех или иных областей вашей сети.

Изначально брандмауэры были разделены на два лагеря: прокси и брандмауэры с контролем состояния соединений. Со временем проверка состояния соединений стала более сложной, а производительность прокси-брандмауэров стала слишком низкой. Поэтому сегодня почти все брандмауэры имеют функцию контроля состояния соединений и делятся на два общих типа: межсетевые экраны и межсетевые экраны узлов.

Брандмауэры на базе хоста или компьютерные брандмауэры защищают только один компьютер или «хост» и обычно устанавливаются на домашних или персональных устройствах, нередко являясь частью операционной системы. Иногда, однако, эти брандмауэры могут использоваться и в корпоративной инфраструктуре для обеспечения дополнительного уровня защиты. Учитывая тот факт, что межсетевые экраны узлов должны устанавливаться и обслуживаться индивидуально на каждом устройстве, потенциал их масштабирования ограничен.

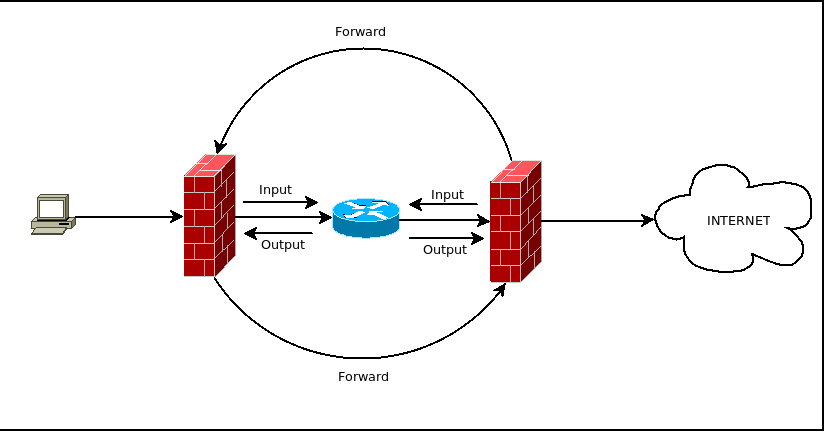

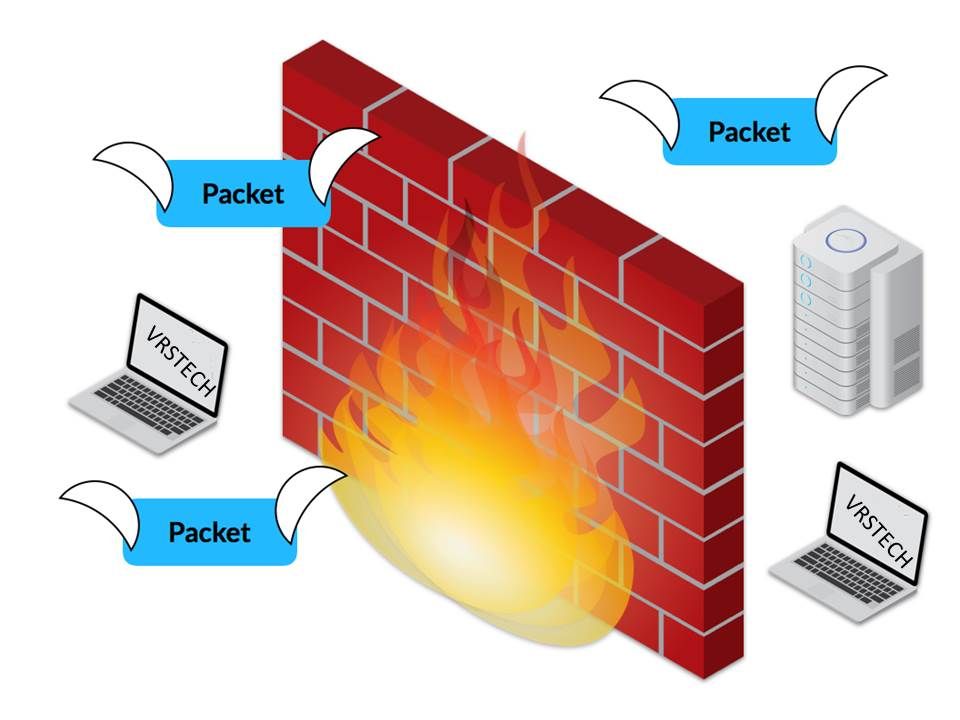

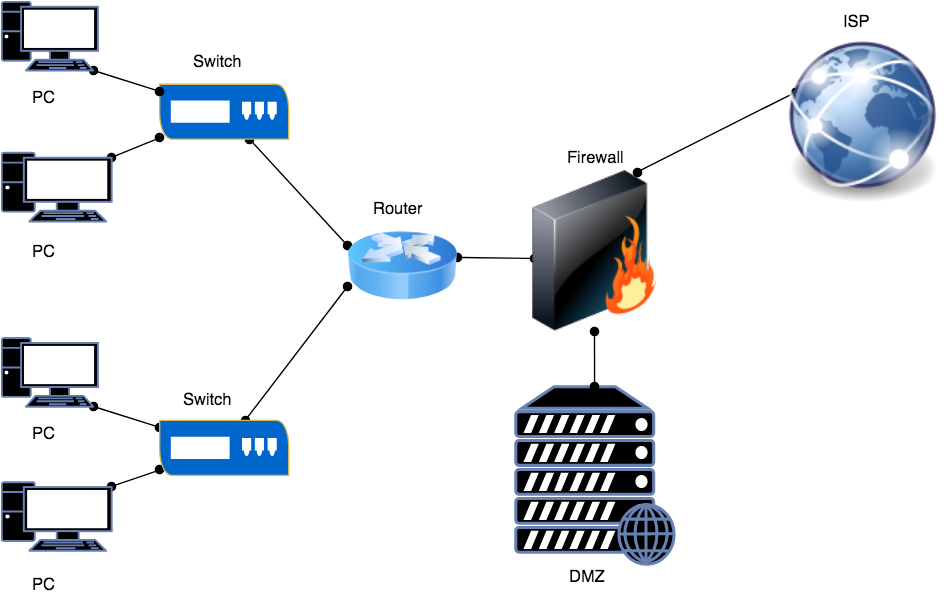

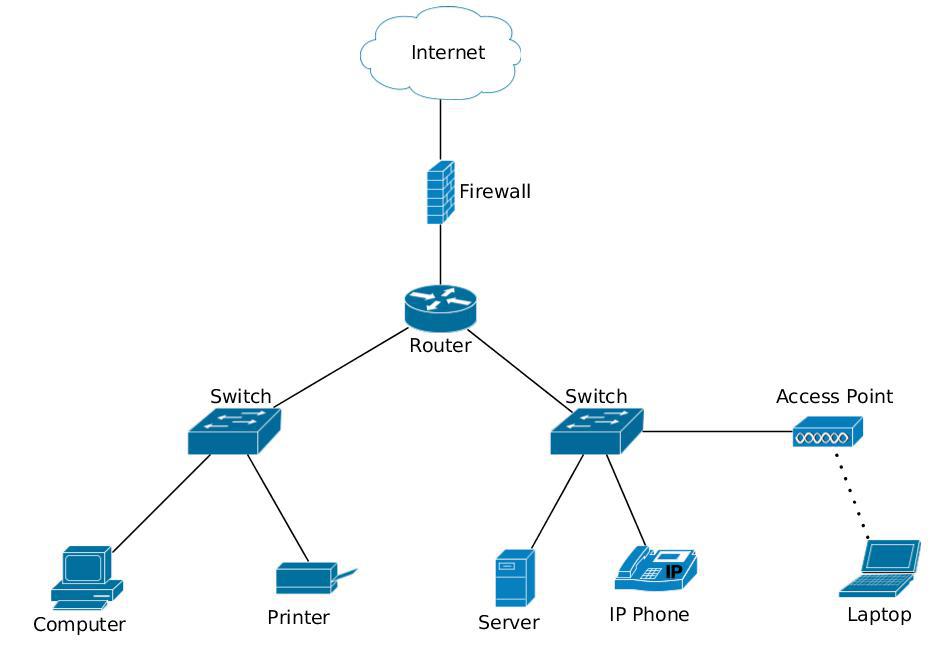

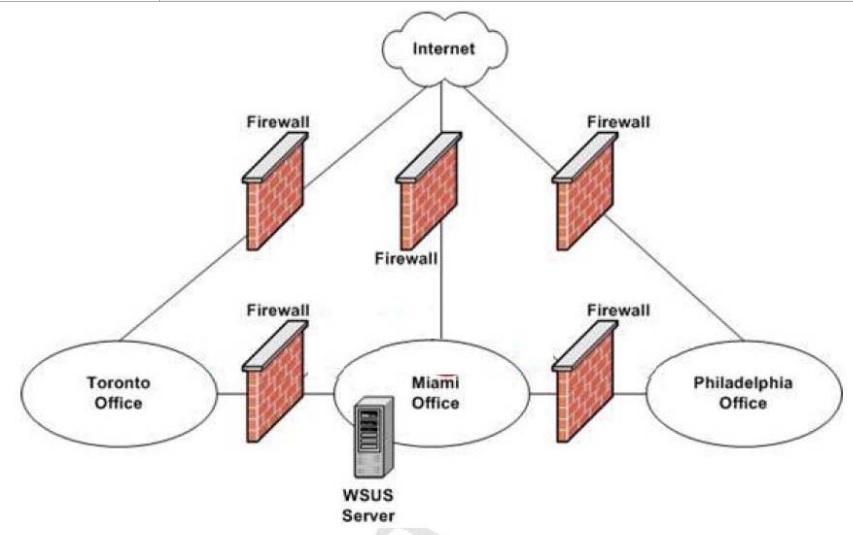

С другой стороны, межсетевые экраны защищают все устройства и трафик, проходящие через точку разграничения, что обеспечивает широкие возможности масштабирования. Как следует из названия, межсетевой экран функционирует на сетевом уровне, уровнях OSI 3 и 4, сканируя трафик между внешними источниками и локальной сетью (LAN) или трафик, проходящий между различными сегментами внутри сети. Они размещаются на периметре сети или сегмента сети в качестве первой линии обороны и контролируют трафик, выполняя глубокую проверку и фильтрацию пакетов. Если содержимое пакетов не соответствует ранее выбранным критериям согласно правилам, созданным администратором сети или группой безопасности, брандмауэр отклоняет и блокирует этот трафик.

Если содержимое пакетов не соответствует ранее выбранным критериям согласно правилам, созданным администратором сети или группой безопасности, брандмауэр отклоняет и блокирует этот трафик.

Без межсетевого экрана сетевая безопасность подвергается риску, и ваша организация открыта для злоумышленников, которые могут украсть или взломать ваши данные или заразить вашу сеть вредоносным ПО. В Интернете брандмауэр необходим для обеспечения эффективного мониторинга всего трафика. В противном случае интернет-трафик может беспрепятственно входить в сеть и выходить из нее, даже если он несет вредоносные угрозы.

Межсетевые экраны являются основополагающими компонентами инфраструктуры безопасности организации. Их основной задачей является мониторинг входящего и исходящего трафика и либо его разрешение, либо блокирование. Они помогают защитить сеть от таких угроз, как:

- Вредоносное ПО

- Эксплойты

- Вредоносные веб-сайты

Некоторые непосредственные последствия нарушения в работе брандмауэра — это перебои в работе всей компании, что приводит к потере производительности. Долгосрочные проблемы включают утечку данных и ущерб репутации.

Долгосрочные проблемы включают утечку данных и ущерб репутации.

Помимо сетевых и межсетевых экранов узлов, существует еще несколько типов, о которых также необходимо знать. К таким типам межсетевых экранов относятся:

Межсетевой экран веб-приложений (WAF)

Межсетевые экраны унифицированного управления угрозами

Межсетевые экраны трансляции сетевых адресов

Межсетевой экран внутренней сегментной адресации (ISFW)

Межсетевой экран следующего поколения (NGFW)

Межсетевые экраны веб-приложений

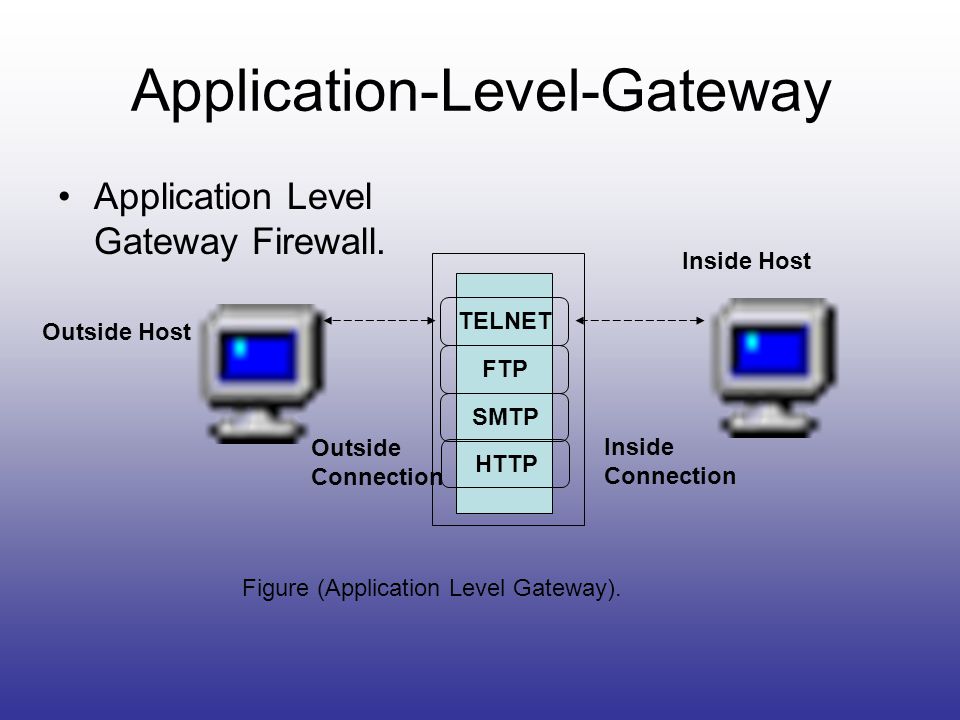

Межсетевой экран веб-приложений работает на другом уровне, чем сетевой брандмауэр, проверяя входящий трафик на соблюдение протоколов Межсетевых соединений открытых систем (OSI) уровней 5–7. Уровень 5, уровень сеанса, обеспечивает механизм для открытия, закрытия и управления сеансами между прикладными процессами конечного пользователя. Уровень 6 отвечает за доставку и форматирование информации на прикладном уровне для дальнейшей обработки или отображения. А уровень 7 позволяет пользователю напрямую взаимодействовать с программным приложением.

А уровень 7 позволяет пользователю напрямую взаимодействовать с программным приложением.

Межсетевые экраны веб-приложений создают дополнительный уровень защиты, проверяя и обеспечивая целостность всего веб-трафика и трафика приложений. Подобные брандмауэры имеют преимущества, поскольку они проверяют не только сетевой адрес и номер порта входящего трафика, но и позволяют глубже оценить угрозы, исходящие от прикладных протоколов (таких как HTTP и FTP). Они также имеют возможности ведения журналов, которые бесценны для специалистов по безопасности, расследующих инциденты в сфере безопасности.

Брандмауэр UTM

Межсетевые экраны единой системы управления угрозами (UTM) предлагают современный подход к обеспечению безопасности, объединяя несколько важнейших функций безопасности на одной приборной панели. Эти межсетевые экраны сочетают в себе элементы позиционного инспекционного брандмауэра с другими ключевыми элементами безопасности, такими как антивирусы, системы предотвращения вторжений (IPS), антиспам, виртуальные частные сети (VPN) и многое другое. Брандмауэры UTM обычно развертываются как единое решение безопасности, обеспечивающее несколько функций безопасности. Благодаря многоуровневому использованию средств защиты в сети организации службы безопасности обеспечивают полную безопасность и более надежную защиту от киберугроз.

Брандмауэры UTM обычно развертываются как единое решение безопасности, обеспечивающее несколько функций безопасности. Благодаря многоуровневому использованию средств защиты в сети организации службы безопасности обеспечивают полную безопасность и более надежную защиту от киберугроз.

Брандмауэры UTM упрощают работу специалистов по безопасности, которым поручено защищать и оборонять свои сети при ограниченном штате сотрудников или ресурсах. Не только крупные предприятия, но даже малые и средние компании (SMB), которые сталкиваются со множеством поставщиков сетевого оборудования со своими собственными системами безопасности, могут обеспечить общую безопасность в координации друг с другом, тем самым уменьшая сложность и дополнительные расходы. С брандмауэром UTM вам требуется всего одна служба безопасности — даже при наличии нескольких филиалов, которые необходимо обеспечить защитой.

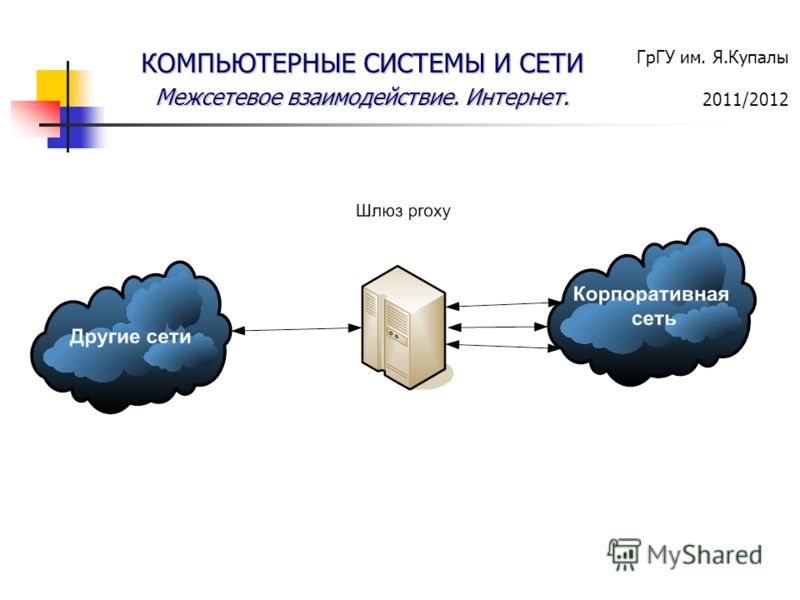

Межсетевые экраны трансляции сетевых адресов

Межсетевые экраны трансляции сетевых адресов (NAT) направляют трафик устройств через единый шлюз в Интернет. Как правило, они не обеспечивают проверку трафика, а просто работают над тем, чтобы скрыть внутреннюю сеть от внешних устройств и сохранить ограниченное количество IP-адресов, используя один IP-адрес для внешних соединений, а затем используя широкий набор доступных внутренних адресов для управления трафиком. Шлюзы NAT часто устанавливаются на маршрутизаторе Wi-Fi, но иногда они также устанавливаются с помощью служб VPN.

Как правило, они не обеспечивают проверку трафика, а просто работают над тем, чтобы скрыть внутреннюю сеть от внешних устройств и сохранить ограниченное количество IP-адресов, используя один IP-адрес для внешних соединений, а затем используя широкий набор доступных внутренних адресов для управления трафиком. Шлюзы NAT часто устанавливаются на маршрутизаторе Wi-Fi, но иногда они также устанавливаются с помощью служб VPN.

Межсетевые экраны внутренней сегментации

Межсетевые экраны внутренней сегментации (ISFW) расположены в стратегических точках внутренней сети — перед определенными серверами, содержащими ценную интеллектуальную собственность, или набором устройств или веб-приложений, расположенных в облаке — для обеспечения мгновенной «видимости» трафика, проходящего в и из заранее определенных областей сети. Они также предназначены для упреждающей сегментации, работая совместно с решениями типа Network Access Control (NAC), для динамического назначения новых устройств и рабочих процессов в определенные сегменты сети на основе различных критериев.

Межсетевой экран следующего поколения (NGFW)

Межсетевой экран следующего поколения (NGFW) аналогичен межсетевому экрану UTM, предназначенному для блокировки современных угроз. Они сочетают в себе функциональность и возможности брандмауэров предыдущего поколения, например проверку состояния, с методами и технологиями, учитывающими постоянно меняющийся характер угроз. Это особенно важно, поскольку киберпреступники становятся все более изощренными в методах атак, повышая уровень риска для сетей и хранящихся в них данных и устройств.

Решение Fortinet FortiGate NGFW превосходит отраслевые стандарты, обеспечивая превосходную защиту, что было отмечено в 10-й раз в «Магическом квадранте» компании Gartner для межсетевых экранов. Решения FortiGate объединяют все различные межсетевые экраны в единую интегрированную платформу, включая новую функциональность SD-WAN. Ее единая панель управления предлагает упрощенный интерфейс для широкого спектра сценариев использования, а также гибкое развертывание на всех периферийных участках сети. Подход Fortinet к построению сетей с учетом требований безопасности позволяет встроить защиту в каждый компонент сети начиная с самого нижнего уровня.

Подход Fortinet к построению сетей с учетом требований безопасности позволяет встроить защиту в каждый компонент сети начиная с самого нижнего уровня.

Похожие статьи

Доступно больше ресурсов

ТЕХНИЧЕСКИЙ ДОКУМЕНТ: «Подробнее о корпоративных межсетевых экранах»

AmigoCloud

Building Security and High Availability for Complex, Cloud-based Geospatial Analysis

Межсетевой экран следующего поколения FortiGate

Как работает брандмауэр?

Три компонента программного обеспечения составляют основу надежной системы безопасности на вашем домашнем ПК: антивирус, брандмауэр и менеджер паролей.

Из них брандмауэр часто вспоминают меньше всего, несмотря на его важность. Исчезновение брандмауэра из поля зрения общественности связано с тем, что Windows, macOS и почти все другие основные операционные системы имеют встроенный брандмауэр, поэтому меньше необходимости искать сторонний вариант. Однако любознательные умы могут задаться вопросом, как они работают, поэтому давайте посмотрим, как работает брандмауэр.

Что такое брандмауэр?

Брандмауэр — это система сетевой безопасности в вычислительной технике, которая отслеживает и фильтрует входящий и исходящий сетевой трафик. Брандмауэр также отвечает за блокировку или разрешение определенных пакетов данных в вашу сеть. Подобно стене, брандмауэр является барьером между вашей сетью и внешними источниками.

Как и антивирус, брандмауэр повышает безопасность системы. Однако брандмауэр сильно отличается от антивируса. Антивирус сканирует уже существующие файлы на наличие вирусов, а брандмауэр в первую очередь предотвращает проникновение вируса в систему.

Начало брандмауэра

Термин «брандмауэр» начинается с реальных стен, построенных для предотвращения пожара. Они все еще распространены сегодня в зданиях, которые имеют дело с опасными материалами. В случае взрыва или пожара брандмауэр предотвращает выход пламени из опасной зоны и распространение огня на остальную часть конструкции.

Термин был принят в конце 1980-х годов как способ описания любого программного или аппаратного обеспечения, которое защищает систему или сеть от Интернета в целом. Вредоносные программы, такие как червь Морриса, первый в мире компьютерный червь, продемонстрировали, как программное обеспечение может использовать подключение к Интернету и серьезно повреждать случайно выбранные системы.

В результате люди и организации, заботящиеся о безопасности, начали искать способы защитить себя от таких вредоносных программ. И дело не в том, что вредоносные программы, такие как черви и трояны, исчезли. Действительно, глобальная атака червя-вымогателя WannaCry является прекрасным примером того, как современные злоумышленники используют старые технологии.

Как работает брандмауэр?

Как мы установили ранее, брандмауэр отслеживает трафик, поступающий в сеть вашего компьютера. Они защищают ваш компьютер, выступая в качестве стены между вашей сетью и Интернетом. Брандмауэры проверяют источники пакетов данных и фильтруют вредоносный санкционированный рекламный сетевой трафик. Они также проводят глубокую проверку пакетов для обнаружения вредоносного трафика, который может попытаться обойти брандмауэр.

Какие существуют типы брандмауэров?

Существует пять типов межсетевых экранов в зависимости от режима работы и их особенностей. К ним относятся фильтры пакетов, шлюзы каналов, шлюзы уровня приложений, брандмауэры с контролем состояния и брандмауэры следующего поколения.

1. Пакетные фильтры

Ранние брандмауэры считывали только данные заголовка пакета, такие как адрес источника и адрес назначения. Затем на основе полученной информации могут быть предприняты действия. Это эффективно и быстро, но в некоторых отношениях может быть уязвимым.

Атаки спуфинга, например, могут быть очень эффективны против фильтра пакетов. Усовершенствованные версии брандмауэров с фильтром пакетов хранят данные о пакетах в памяти и могут изменять их поведение в зависимости от сетевых событий. Они известны как брандмауэры с отслеживанием состояния и «динамические» соответственно.

2. Шлюзы каналов

ШлюзыCircuit Gateway работают не только с данными заголовков пакетов. Они также пытаются убедиться, что соединение, передающее пакеты, действительно. Для этого шлюз канала обращает внимание на пакетные данные и ищет изменения, такие как необычный исходный IP-адрес или порт назначения. Если соединение признано недействительным, его можно закрыть. Эти брандмауэры также автоматически отклоняют информацию, не запрошенную пользователем внутри брандмауэра.

3. Шлюзы прикладного уровня (ALG)

Эти брандмауэры обладают свойствами шлюзов каналов. Тем не менее, они углубляются в информацию, отправляемую через брандмауэр, и видят, как она связана с конкретными приложениями, службами и веб-сайтами. Например, шлюз прикладного уровня может просматривать пакеты, переносящие веб-трафик, и определять, с каких сайтов поступает этот трафик. Затем брандмауэр может блокировать данные с определенных сайтов по желанию администратора.

Например, шлюз прикладного уровня может просматривать пакеты, переносящие веб-трафик, и определять, с каких сайтов поступает этот трафик. Затем брандмауэр может блокировать данные с определенных сайтов по желанию администратора.

4. Брандмауэры Stateful Inspection

Брандмауэр с отслеживанием состояния отслеживает состояние активного сетевого подключения и трафик в определенной сети. Он также анализирует входящие пакеты данных, их источники, IP-адреса и порты на наличие киберугроз и рисков

.5. Межсетевые экраны нового поколения (NGFW)

Последний тип брандмауэров, брандмауэры следующего поколения, сочетают в себе все функции предыдущих брандмауэров для создания всеобъемлющего брандмауэра, который отслеживает весь сетевой трафик и защищает от внутренних и внешних атак.

Программные брандмауэры, аппаратные брандмауэры и облачные брандмауэры

Межсетевые экраны также можно разделить на категории в соответствии с их структурой. Например, программный брандмауэр работает иначе, чем облачный брандмауэр.

Программные брандмауэры

Если на вашем компьютере установлен брандмауэр, это программный брандмауэр и, скорее всего, брандмауэр уровня приложений. Он сможет контролировать, как отдельные приложения получают доступ к Интернету, и блокировать определенные или неизвестные приложения в тот момент, когда они пытаются принять или отправить информацию.

Ваш персональный брандмауэр также является программным брандмауэром. Это означает, что его функции контролируются кодом, установленным на вашем компьютере. Преимущество этого очевидно — вы можете легко изменить настройки брандмауэра, когда захотите, и вы можете получить доступ к его интерфейсу, не входя в какой-либо отдельный элемент оборудования.

Однако программный брандмауэр может быть уязвимым, поскольку им можно манипулировать, если система, на которой он установлен, скомпрометирована. Например, если ваш компьютер каким-то образом был заражен вредоносным ПО, несмотря на ваш брандмауэр и другие меры безопасности, это вредоносное ПО может быть запрограммировано на обход брандмауэра или изменение его настроек. По этой причине программные брандмауэры никогда не бывают полностью безопасными.

По этой причине программные брандмауэры никогда не бывают полностью безопасными.

Аппаратные брандмауэры

Для устранения этой уязвимости крупные организации обычно используют аппаратные брандмауэры в дополнение к программным брандмауэрам. Эти брандмауэры используются организациями с собственным сетевым отделом и включают тяжелое оборудование, способное самостоятельно отслеживать попытки сетевых инструкций. Часто они продаются как часть более крупной экосистемы безопасности компаниями, специализирующимися на решениях безопасности корпоративного уровня, такими как Cisco.

Аппаратные брандмауэры обычно не подходят для домашнего пользователя. Но альтернатива может уже сидеть у вас дома. Во-первых, каждый широкополосный маршрутизатор по своей природе действует как брандмауэр. Маршрутизатор действует как посредник для ваших компьютеров в Интернете. Соединения, отправленные на ваши компьютеры из Интернета, не отправляются им напрямую — они сначала отправляются на маршрутизатор. Затем он решает, куда эта информация должна идти, если куда-нибудь. Если маршрутизатор решает, что информация не была запрошена или информация отправляется на порт, который у маршрутизатора вообще не открыт, она удаляется.

Затем он решает, куда эта информация должна идти, если куда-нибудь. Если маршрутизатор решает, что информация не была запрошена или информация отправляется на порт, который у маршрутизатора вообще не открыт, она удаляется.

Вот почему вам иногда приходится настраивать переадресацию портов на маршрутизаторе, чтобы некоторые игры работали. Маршрутизатор игнорирует пакеты, поступающие с игровых серверов. Однако это не настоящий брандмауэр, поскольку в нем нет проверки пакетов. Вместо этого это просто побочный эффект работы маршрутизатора.

Если вам нужен настоящий аппаратный брандмауэр, вы можете купить его по доступной цене. Cisco и Netgear производят маршрутизаторы для малого бизнеса, которые представляют собой небольшие устройства со встроенными функциями брандмауэра, предназначенные для подключения к Интернету всего нескольких компьютеров. Такое устройство обычно использует метод фильтрации пакетов или шлюза, поэтому вредоносное ПО на сетевом ПК не может легко обойти его.

Кроме того, базовый аппаратный брандмауэр полезен, если вы используете сервер, поскольку он может отслеживать атаки типа «отказ в обслуживании» и попытки вторжения. Не ожидайте, что ваш брандмауэр за 199 долларов сдержит Anonymous, но он может пригодиться, если SuCkAz555 заболел после того, как вы забанили его на своем сервере Minecraft.

Облачные брандмауэры

Недавним дополнением к типам брандмауэров, доступных для потребителей, являются облачные брандмауэры. Подобно программным брандмауэрам, облачные брандмауэры устраняют необходимость в аппаратном оборудовании. Они также очень адаптивны и просты в настройке. Облачные брандмауэры используют функцию «брандмауэр как услуга», которая позволяет вам полностью или частично перенести безопасность вашего брандмауэра в облако.

Защитите свой компьютер с помощью брандмауэра

Программные брандмауэры остаются важной частью защиты вашего домашнего компьютера. Windows имеет встроенный брандмауэр со времен XP, если вы просто хотите его использовать, и все основные операционные системы поставляются с той или иной формой встроенного брандмауэра. Есть много других вариантов брандмауэра, которые вы можете использовать для повышения безопасности, но в большинстве случаев и для большинства пользователей встроенный брандмауэр будет работать просто отлично.

Есть много других вариантов брандмауэра, которые вы можете использовать для повышения безопасности, но в большинстве случаев и для большинства пользователей встроенный брандмауэр будет работать просто отлично.

Если вы находитесь за маршрутизатором и используете программный брандмауэр, вы достаточно хорошо защищены. Основной способ взлома — это загрузка вредоносных программ, которые обходят вашу систему, включая брандмауэр.

Как работают брандмауэры : TechWeb : Бостонский университет

Что такое брандмауэр?

Брандмауэр вокруг компьютера или сети похож на стену вокруг замка или города. Он защищает компьютер или сеть, ограничивая точки доступа и предоставляя критерии, которые должны быть соблюдены, прежде чем будет разрешен вход.

В физическом мире охранник может принимать решения, основываясь на том, куда человек пытается пойти, откуда он пришел или на том и другом, прежде чем принять его. Брандмауэр работает аналогично, просматривая каждые пакет данных, чтобы определить, откуда он пришел и куда направляется, или и то, и другое, и решить, должен ли пакет быть принят и разрешено продолжить свой путь, или он должен быть отклонен или отброшен . Как и в реальном мире, отклоненный пакет выводится из шлюза и отправляется обратно туда, откуда он пришел. В отличие от реального мира, отброшенный пакет просто перестает существовать.

Как и в реальном мире, отклоненный пакет выводится из шлюза и отправляется обратно туда, откуда он пришел. В отличие от реального мира, отброшенный пакет просто перестает существовать.

Брандмауэр может быть реализован как аппаратное устройство (например, брандмауэр Linksys или Netgear, который можно купить в магазине электроники) или как программное обеспечение, такое как брандмауэр Windows или брандмауэр MacOS. Пользователи Unix и Linux могут быть знакомы с брандмауэром iptables.

Что такое политика или набор правил брандмауэра?

Брандмауэр определяет, какие пакеты следует принимать, отклонять или отбрасывать на основе его политики. Большинство брандмауэров только принимают или отбрасывают; отклонение пакета возможно, но редко. Отклонение пакетов часто пропускается, потому что отклоненный пакет будет использовать больше полосы пропускания на обратном пути, а также потому, что исходная система будет считать, что если она не получит ответа от удаленной системы, что пакет был отброшен, и будет действовать соответствующим образом (попробуйте еще раз). или отказаться).

или отказаться).

Когда кто-то решает внедрить брандмауэр, он обычно хорошо представляет, что он должен делать. Например, брандмауэр должен разрешать трафик на мой веб-сервер, но должен запрещать весь другой трафик. Это утверждение является примером политики брандмауэра . Человек, реализующий эту политику в брандмауэре, иногда называемый администратором брандмауэра, преобразует эту политику в серию технических утверждений, называемых набором правил, которые сообщают аппаратному или программному обеспечению, что делать.

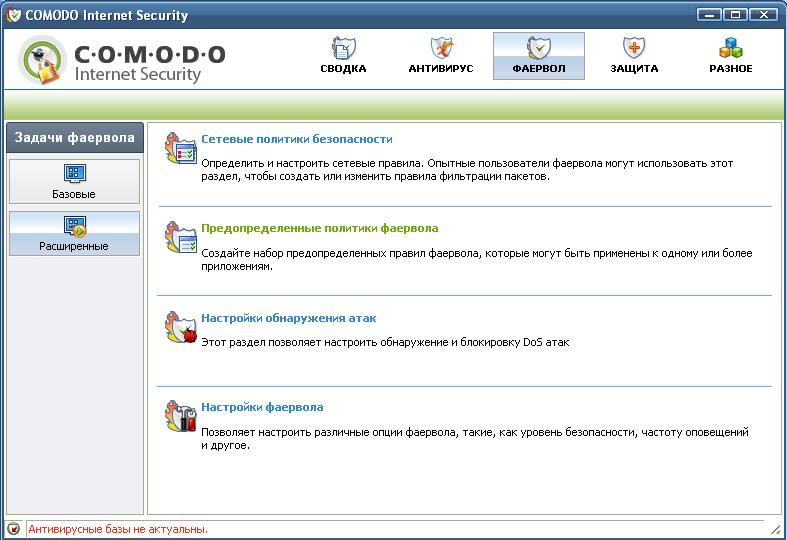

Брандмауэры имеют настройку по умолчанию, и эта настройка по умолчанию обычно запрещает весь трафик. Брандмауэр Windows ведет себя таким образом. Пользователи Windows, которые активировали брандмауэр Windows, могут быть знакомы с появлением диалогового окна с вопросом, можно ли разрешить приложению принимать соединение в сети. Если это разрешено, программное обеспечение брандмауэра Windows добавляет в набор правил правило, указывающее, что трафик к этому приложению должен быть разрешен. Через панель управления брандмауэра Windows вы можете добавлять и удалять правила из брандмауэра.

Через панель управления брандмауэра Windows вы можете добавлять и удалять правила из брандмауэра.

Написание правила брандмауэра

Панель управления брандмауэра Windows и другие подобные графические интерфейсы пользователя пытаются скрыть сложность написания правила брандмауэра. В Бостонском университете сотрудники службы безопасности IS&T могут помочь вам написать правила для программного обеспечения брандмауэра Unix или Linux, которому не хватает более простого графического интерфейса, или когда вам нужна помощь в создании политики, которая является более сложной, чем позволяет интерфейс.

Вкратце можно сказать, что большая часть трафика, достигающего вашего брандмауэра, будет трафиком Интернет-протокола (IP), использующим один из трех основных протоколов транспортного уровня: TCP, UDP или ICMP. Все три типа имеют исходный адрес и адрес назначения, однозначно определяющие компьютер, который отправил или должен получить пакет данных. И TCP, и UDP также имеют номера портов , число от 0 до 65 535, которое помогает определить приложение, инициировавшее подключение. Например, большинство веб-серверов используют TCP-порт 80, поэтому пакет, направляемый на веб-сервер, должен иметь адрес назначения веб-сервера и номер порта назначения 80. ICMP не использует номера портов, вместо этого имеет код типа, который определяет цель пакета. ICMP обычно используется для отладки сетевых проблем или информирования систем о проблеме. Если вы когда-либо использовали ping , вы сгенерировали пакеты ICMP.

Например, большинство веб-серверов используют TCP-порт 80, поэтому пакет, направляемый на веб-сервер, должен иметь адрес назначения веб-сервера и номер порта назначения 80. ICMP не использует номера портов, вместо этого имеет код типа, который определяет цель пакета. ICMP обычно используется для отладки сетевых проблем или информирования систем о проблеме. Если вы когда-либо использовали ping , вы сгенерировали пакеты ICMP.

Вы также можете знать, что пакеты TCP имеют флаги , которые указывают состояние соединения между двумя хостами. Эти флаги имеют такие имена, как SYN, FIN, ACK и RST. Пакет, предназначенный для инициации соединения, будет иметь только флаг SYN. Вся последующая связь между двумя системами будет иметь флаг ACK. Брандмауэры могут быть настроены на поиск пакетов, для которых установлен только флаг SYN, и рассматривать их как новые соединения, где предполагается, что пакеты с флагом ACK являются частью существующего соединения. Это имеет значение для безопасности, поскольку отправитель пакета может контролировать, какие флаги присутствуют, но это может быть эффективным первым проходом при идентификации новых и существующих соединений.

Необходимо многое знать о сетевых коммуникациях, и для написания сложных правил брандмауэра может потребоваться кое-что узнать об этом. Мы предоставили несколько ссылок для людей, которые хотят узнать больше.

- Обзор работы брандмауэров с сайта howstuffworks.com

- Некоторая дополнительная информация о брандмауэрах от Принстонского университета

- Объяснение Майкрософт трехэтапного рукопожатия TCP

- 7-уровневая модель OSI согласно wikipdeia

- Обсуждение аномальных типов IP-трафика на сайте SecurityFocus.com

В чем разница между брандмауэром на основе хоста и сетевым брандмауэром?

Брандмауэр на базе хоста устанавливается на отдельный компьютер для защиты от действий, происходящих в его сети. Политика может влиять на то, какой трафик компьютер принимает из Интернета, из локальной сети или даже от самого себя.

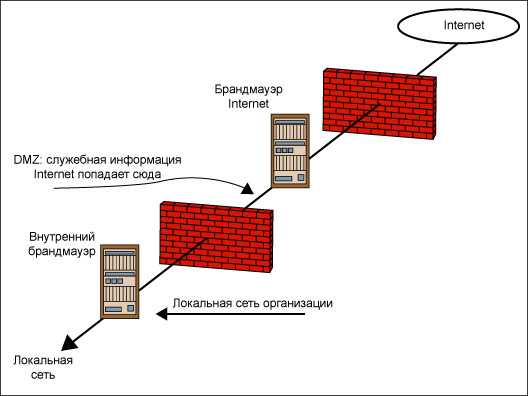

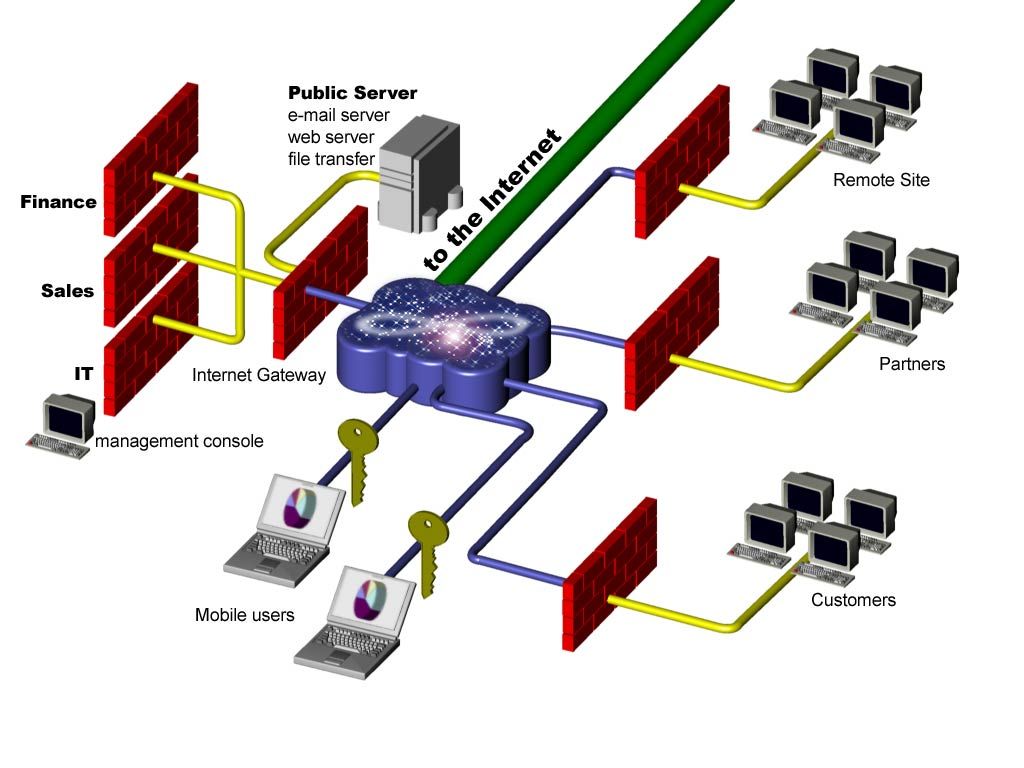

Сетевой брандмауэр реализуется в указанной точке сетевого пути и защищает все компьютеры на «внутренней» стороне брандмауэра от всех компьютеров на «внешней» стороне брандмауэра. Сетевые брандмауэры могут быть установлены на периметр или край сети для защиты корпорации от хостов в Интернете или внутри для защиты одного сегмента сообщества от другого, например, для отделения корпоративных и жилых систем или исследовательских систем от систем маркетинга . Сетевой брандмауэр не может защитить один компьютер от другого в той же сети или любой компьютер от самого себя.

Сетевые брандмауэры могут быть установлены на периметр или край сети для защиты корпорации от хостов в Интернете или внутри для защиты одного сегмента сообщества от другого, например, для отделения корпоративных и жилых систем или исследовательских систем от систем маркетинга . Сетевой брандмауэр не может защитить один компьютер от другого в той же сети или любой компьютер от самого себя.

Что такое межсетевой экран с отслеживанием состояния?

Брандмауэр с отслеживанием состояния — это больше, чем часовой на границе, который проверяет каждый пакет по мере его прохождения. Чтобы сохранять состояние, брандмауэр также хранит исторические записи трафика и, таким образом, может принимать более сложные решения о том, следует ли принимать исследуемый пакет.

Например, в трехстороннем рукопожатии TCP для первого пакета от клиента к серверу должен быть установлен только флаг SYN. Первый ответ сервера будет иметь установленные флаги SYN и ACK (также известный как пакет SYN-ACK). Третий пакет клиента и все последующие пакеты не будут иметь установленного флага SYN. Зная, как работает протокол, межсетевой экран с отслеживанием состояния может определить, что проверяется пакет SYN-ACK, для которого не было пакета SYN, и отклонить его. Брандмауэры с отслеживанием состояния также могут создавать записи внутреннего состояния для сеансов UDP и обрабатывать другие типы и виды трафика. Эти брандмауэры, как правило, не такие легкие, как брандмауэры без отслеживания состояния, но могут управлять гораздо более сложными правилами.

Третий пакет клиента и все последующие пакеты не будут иметь установленного флага SYN. Зная, как работает протокол, межсетевой экран с отслеживанием состояния может определить, что проверяется пакет SYN-ACK, для которого не было пакета SYN, и отклонить его. Брандмауэры с отслеживанием состояния также могут создавать записи внутреннего состояния для сеансов UDP и обрабатывать другие типы и виды трафика. Эти брандмауэры, как правило, не такие легкие, как брандмауэры без отслеживания состояния, но могут управлять гораздо более сложными правилами.

Что такое брандмауэр приложений?

Брандмауэр приложений — это специальный брандмауэр, специально закодированный для типа проверяемого трафика. Наиболее широко разработанным брандмауэром приложений является брандмауэр веб-приложений. Брандмауэр веб-приложения меньше заботится об адресах источника и получателя и фокусируется на фактических данных в пакете, чтобы проверить, соответствуют ли запросы, отправляемые на веб-сервер, и ответы, выдаваемые с веб-сервера, его правилам.