Файрвол и брандмауэр одно и тоже: Что такое брандмауэр и какие функции он выполняет

Что такое брандмауэр и какие функции он выполняет

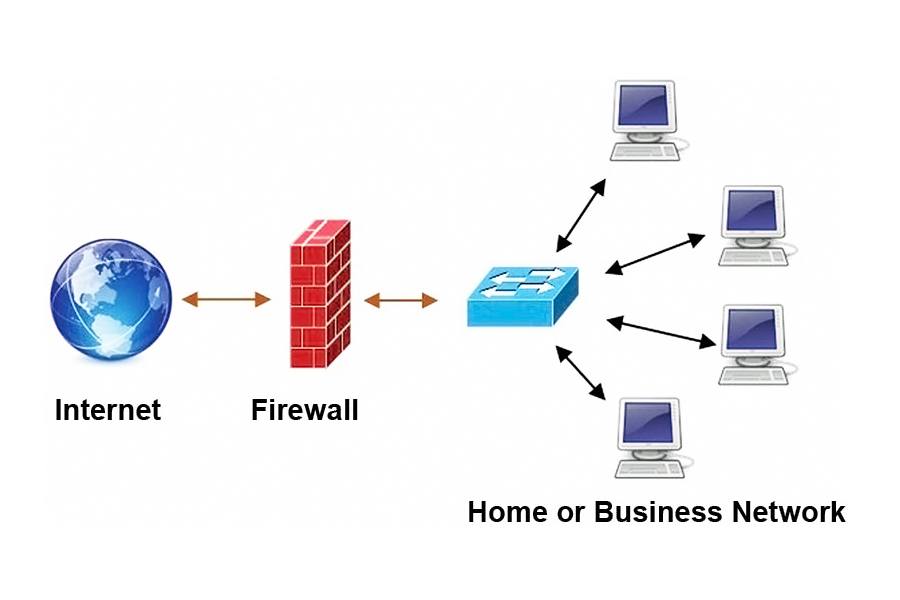

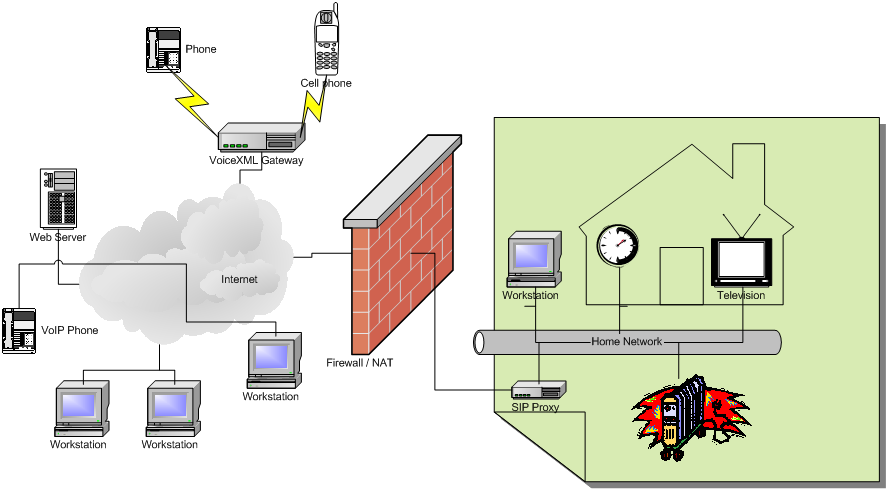

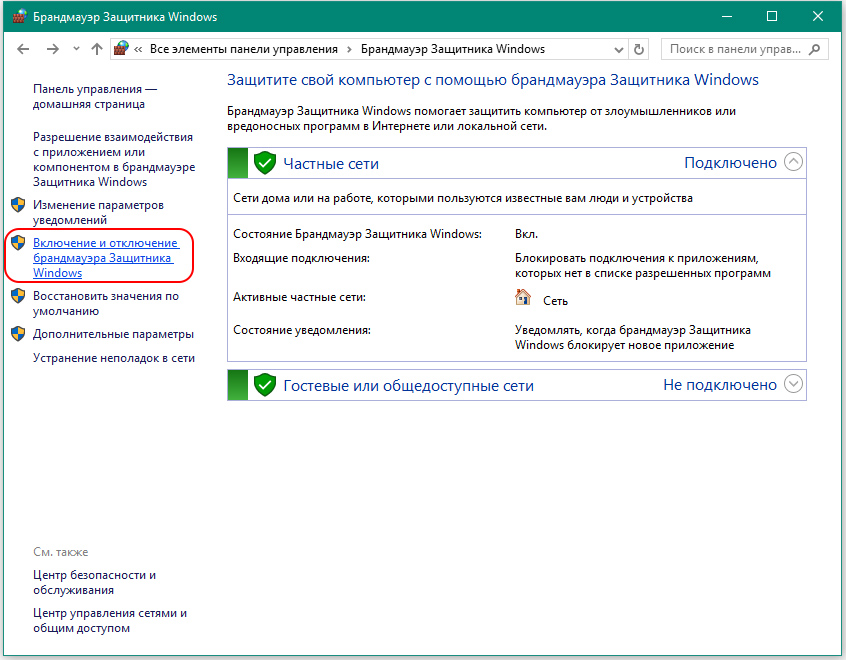

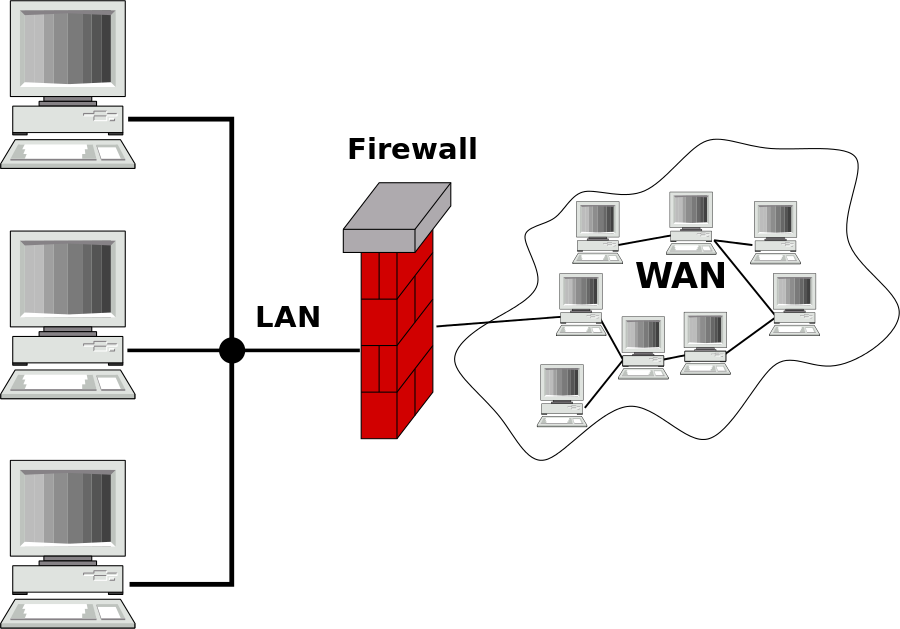

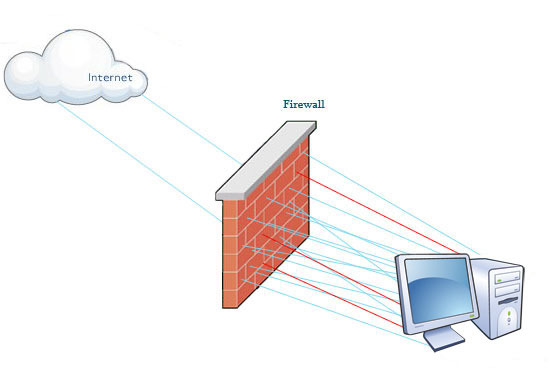

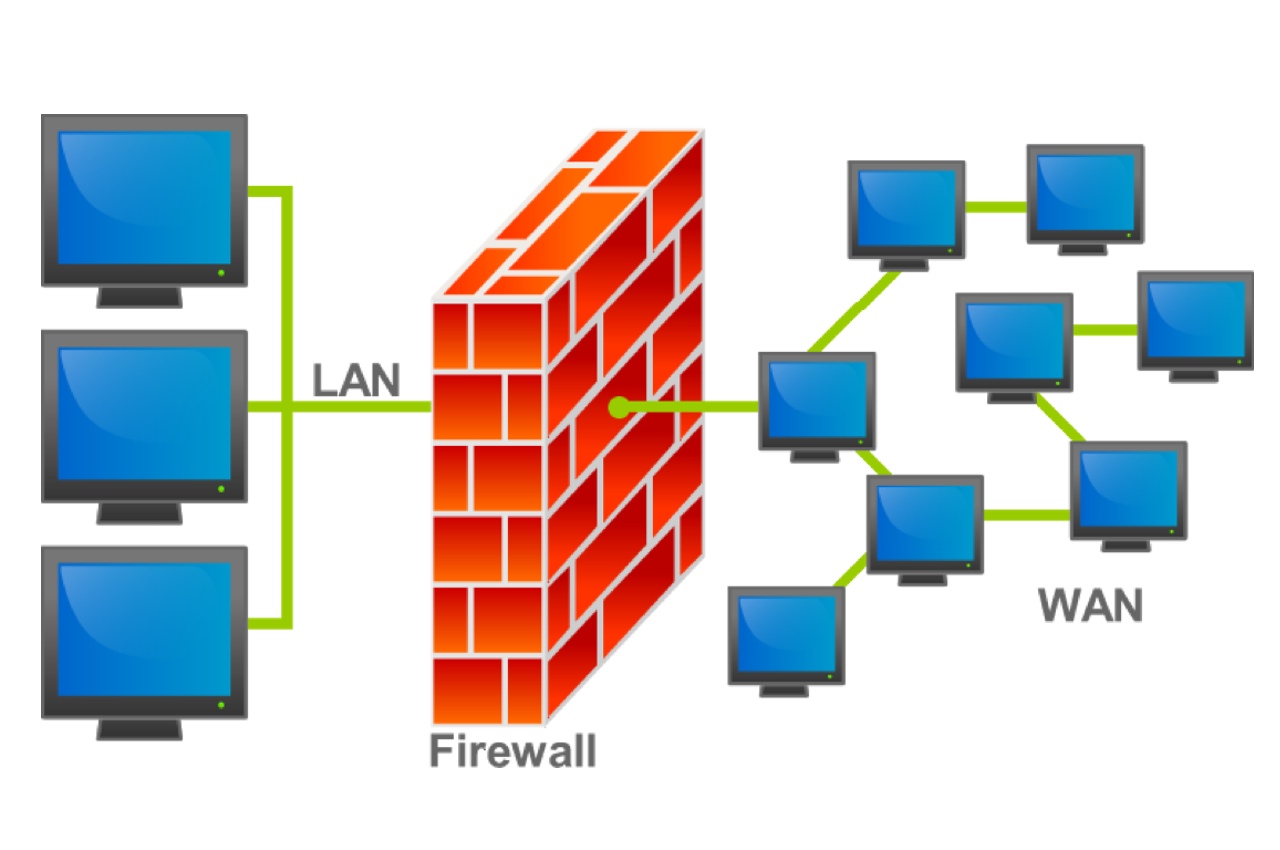

Брандмауэр — это защитный экран между глобальным интернетом и локальной компьютерной сетью организации. Он выполняет функцию проверки и фильтрации данных, поступающих из интернета. В зависимости от настроек брандмауэр может пропустить их или заблокировать (например, если обнаружит «червей», вирусы и хакерскую атаку).

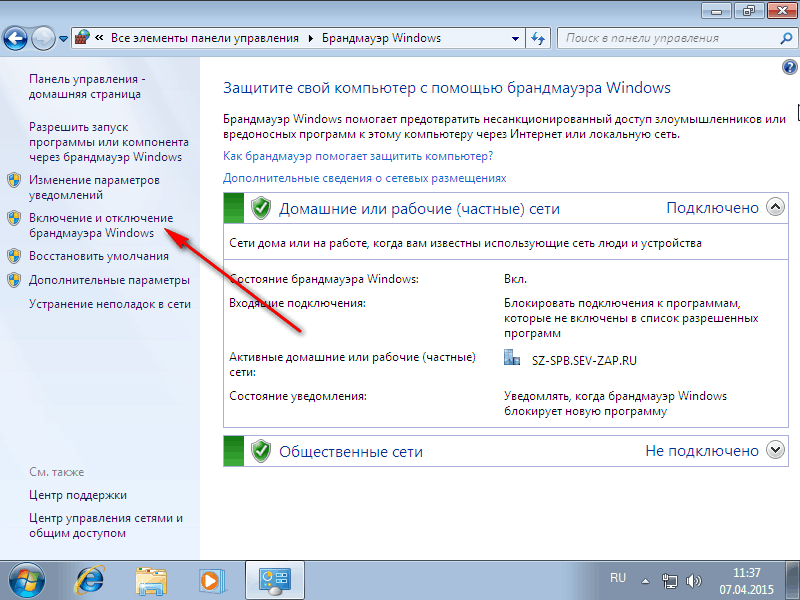

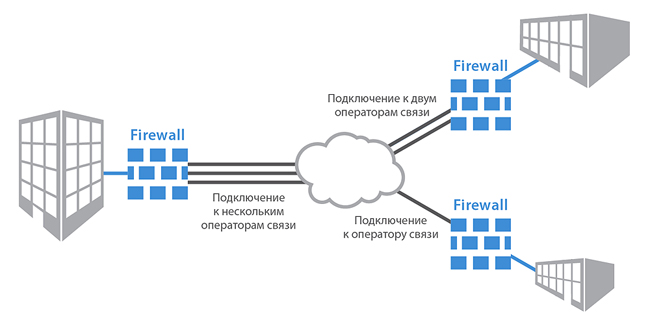

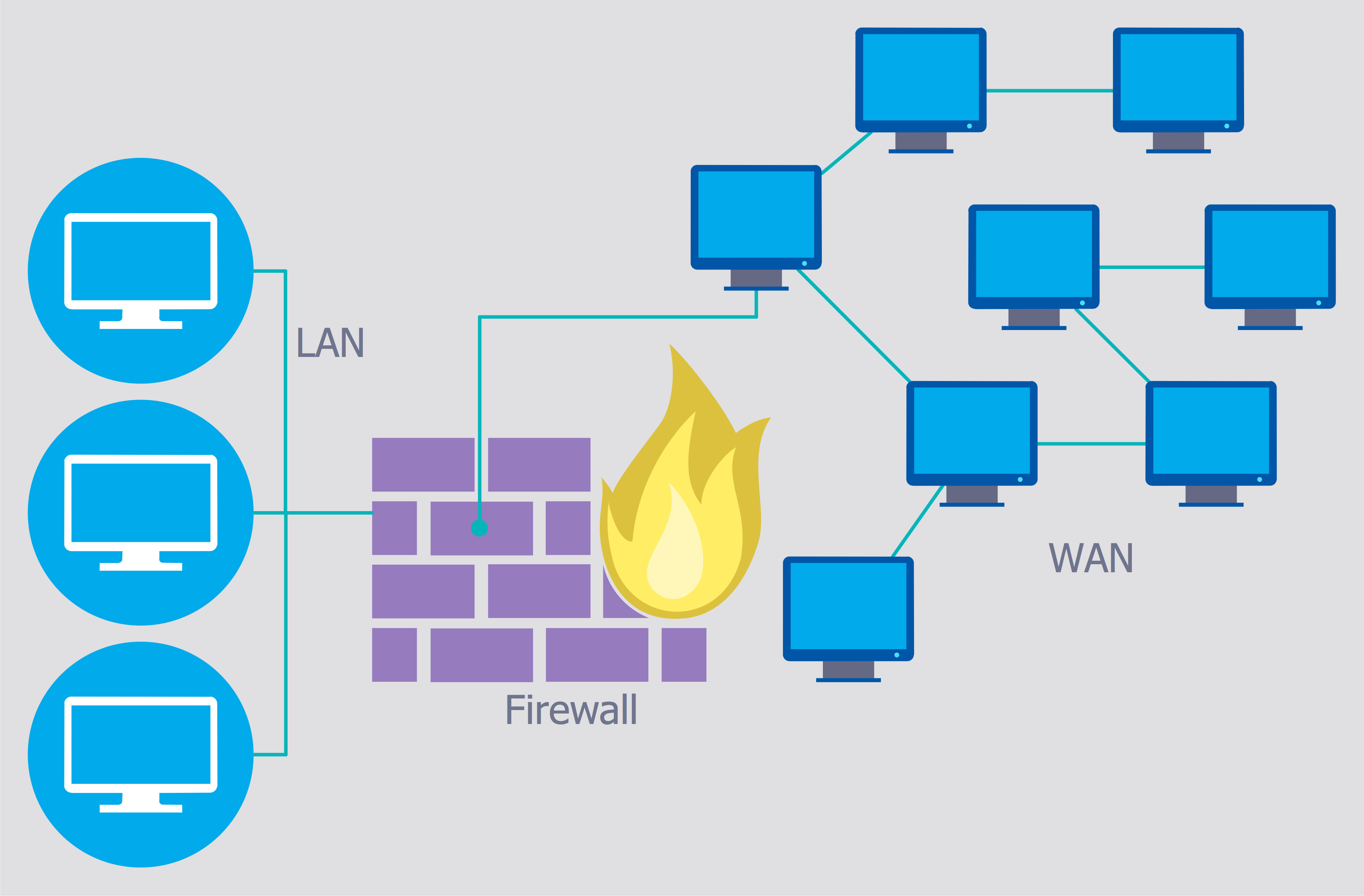

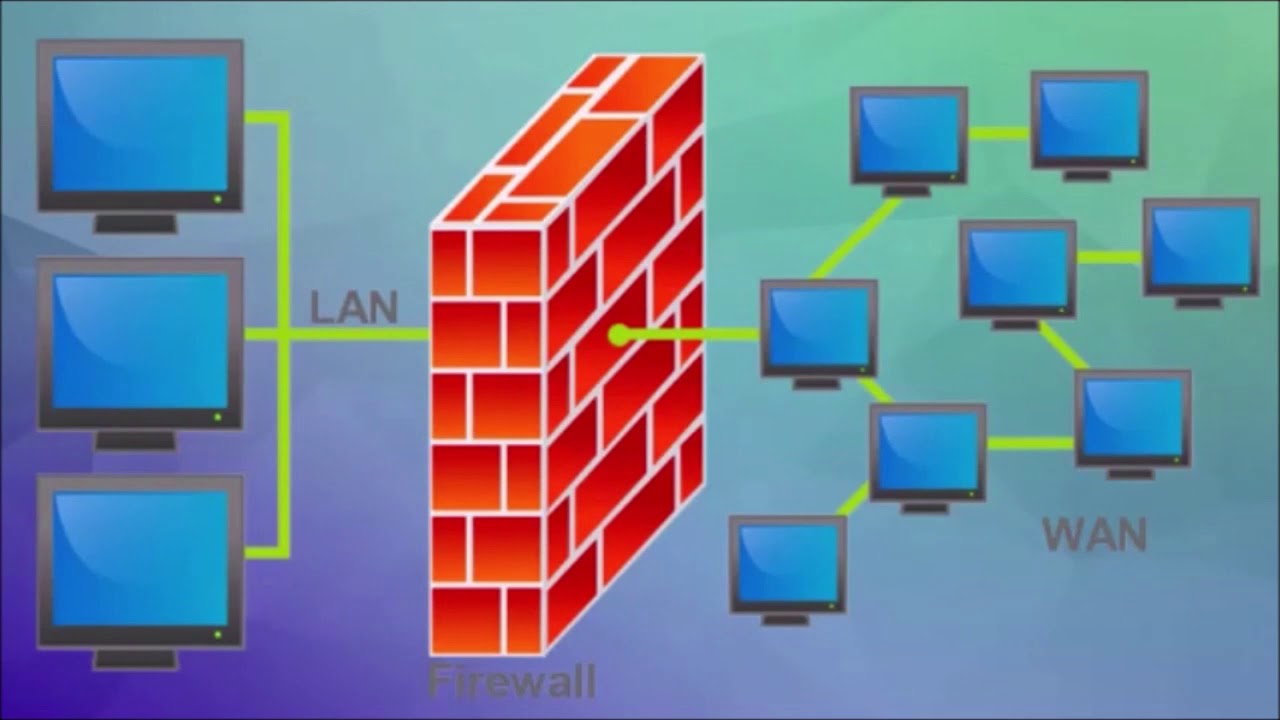

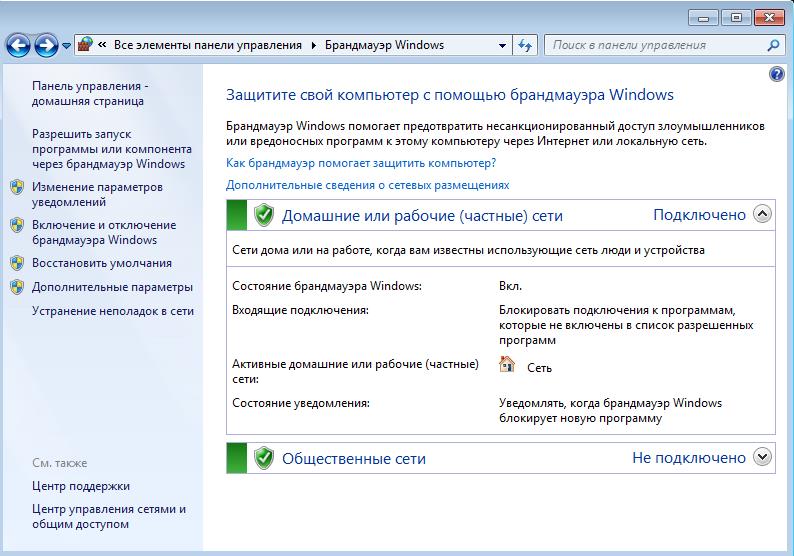

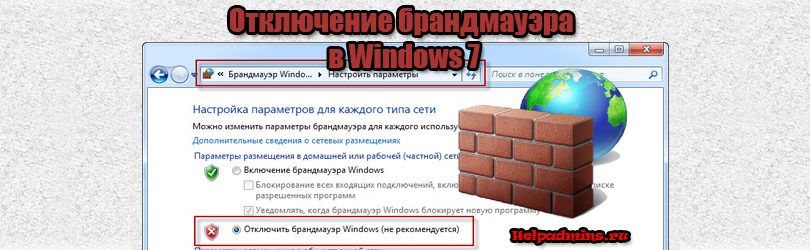

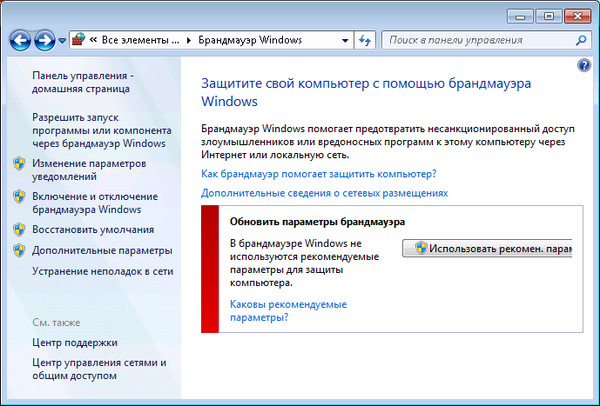

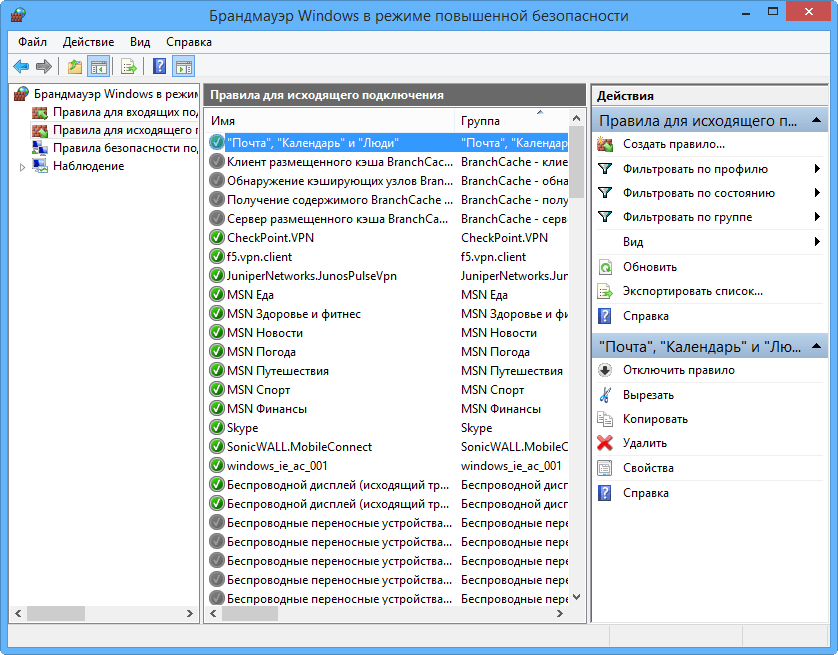

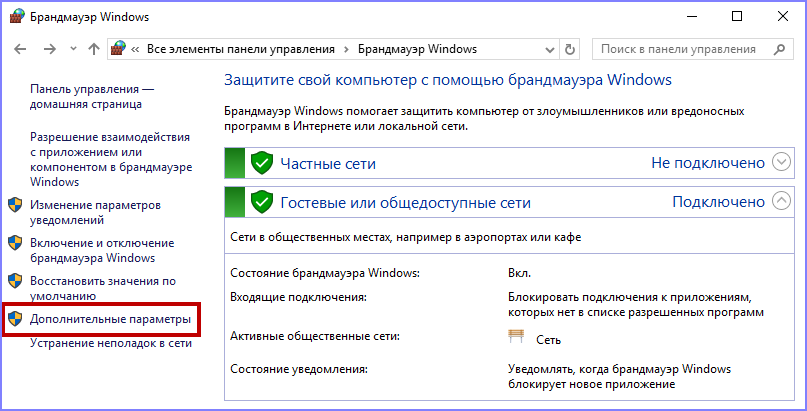

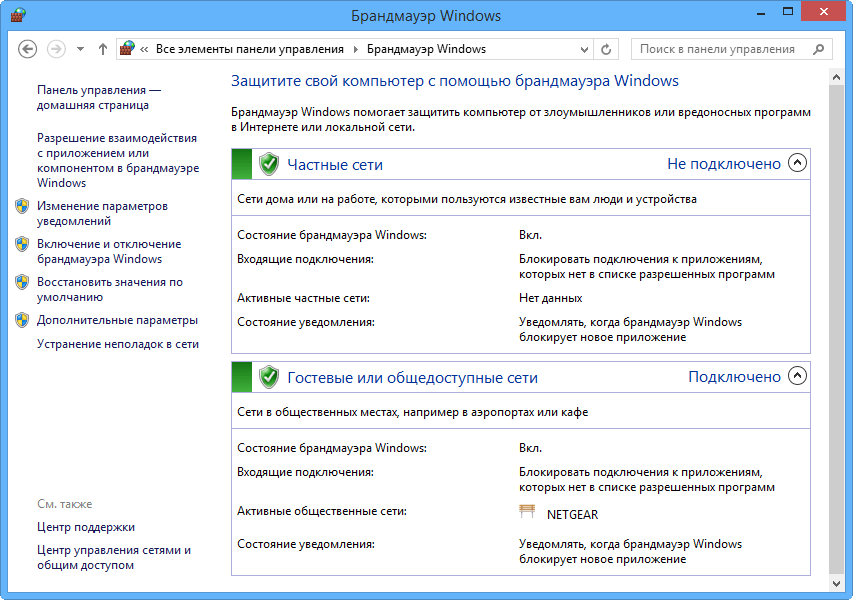

Нужно различать сетевой брандмауэр (или, по-другому, сетевой экран) и брандмауэр, встроенный в операционную систему Windows. В первом случае решение устанавливается на границе (физической или логической) компьютерной инфраструктуры организации и защищает все ПК, подключенные к локальной сети. Это может быть как программное, так и программно-аппаратное решение. Во втором случае это программа, работающая для защиты отдельно взятого компьютера пользователя.

Иногда в ответе на вопрос «Что такое брандмауэр?» можно слышать такие термины, как «файрвол» и «межсетевой экран». В чем же отличие между ними? Отличий нет, это слова-синонимы.

Брандмауэр — это лишь одна из опций универсального шлюза безопасности, который включает в себя целый ряд функций.

Например, Traffic Inspector Next Generation — это универсальный шлюз безопасности с межсетевым экраном для контроля и защиты интернет-доступа в корпоративных компьютерных сетях. Он обеспечивает защищенное подключение к интернету и антивирусную защиту, предотвращает доступ в корпоративную сеть извне, блокирует вредные сайты, ведет учет сетевого трафика.

Каким организациям может быть полезен брандмауэр

- Школам и другим учебным заведениям для соблюдения закона № 436-ФЗ «О защите детей от информации, причиняющей вред их здоровью и развитию» и закона № 149-ФЗ «Об информации, информационных технологиях и о защите информации».

Особенно будет полезна функция блокировки сайтов из черного списка Роскомнадзора и ограничение доступа к опасным ресурсам, таким как социальные сети, сайты, содержащие похабные видеоролики, игровые порталы и пр.

Особенно будет полезна функция блокировки сайтов из черного списка Роскомнадзора и ограничение доступа к опасным ресурсам, таким как социальные сети, сайты, содержащие похабные видеоролики, игровые порталы и пр. - Госструктурам, если только решение обладает сертификатом ФСТЭК России.

- Кафе, ресторанам и другим заведениям, раздающим своим посетителям Wi-Fi. По закону РФ пользователь должен быть идентифицирован в сети. Именно поэтому в Traffic Inspector Next Generation реализована SMS-идентификация клиентов.

- Гостиницам и мотелям, поскольку одна из функций сетевого шлюза — распределение трафика между пользователями таким образом, чтобы никто из них не мог «перетянуть» на себя больше положенного, скачивая фильмы или игры и не давая тем самым пользоваться интернетом другим людям.

- Организациям, которые следят за тем, чтобы сотрудники не отвлекались на непрофильные дела. Например, Traffic Inspector Next Generation могет блокировать приложения вроде Skype и BitTorrent, ресурсы, не имеющие никакого отношения к работе, а также рекламу на сайтах и другой вредный контент.

Как установить брандмауэр

Для начала следует определиться, какое решение необходимо — чисто программное (обычно используется в небольших организациях с численностью до 100 человек) или программно-аппаратное (до 1000 и более сотрудников).

Сравнение программного и программно-аппаратного UTM-решения

Traffic Inspector | Traffic Inspector Next Generations | |

Тип | Программный многофункциональный межсетевой экран | Программно-аппаратный универсальный шлюз безопасности (UTM) |

Операционная система | Microsoft Windows | FreeBSD |

Способы применения | Применяется на логической границе сети | Применяется как на логической, так и на физической границе сети |

Шейпер (управление скоростью интернета у клиента) | + | + |

Антивирусная проверка трафика | + | + |

Блокировка контента и вредных сайтов | + | + |

Система обнаружения / предотвращения вторжений | + | + |

Отчетность | + | + |

SMS-аутентификация | + | + |

Минимальное количество лицензий | 5 | 100 |

Варианты количества пользователей (лицензий) | 5, 10, 15, 20, 25, 30, 40, 50, 70 и более | до 100, от 100 до 500, от 500 до 1000, более 1000 |

Полезные ссылки | Узнать подробнее про Traffic InspectorУстановка: прочитать инструкцию | Узнать подробнее про Traffic Inspector Next GenerationИнструкция по установке |

Проверьте работу Traffic Inspector Next Generation в своей сети.

Бесплатно в течение 30 дней.

Попробовать бесплатно

Подпишитесь на рассылку Смарт-Софт и получите скидку на первую покупку

За подписку мы также пришлем вам white paper «Основы кибербезопасности в коммерческой компании».

Email*

Подписаться

Возможности программных и аппаратных файрволов / Хабр

Создание защищенной системы — задача комплексная. Одна из мер обеспечения безопасности — использование межсетевых экранов (они же брандмауэры и файрволы). Как все мы знаем, брандмауэры бывают программными и аппаратными. Возможности и первых, и вторых — не безграничны. В этой статье мы попробуем разобраться, что могут брандмауэры обоих типов, а что им не под силу.

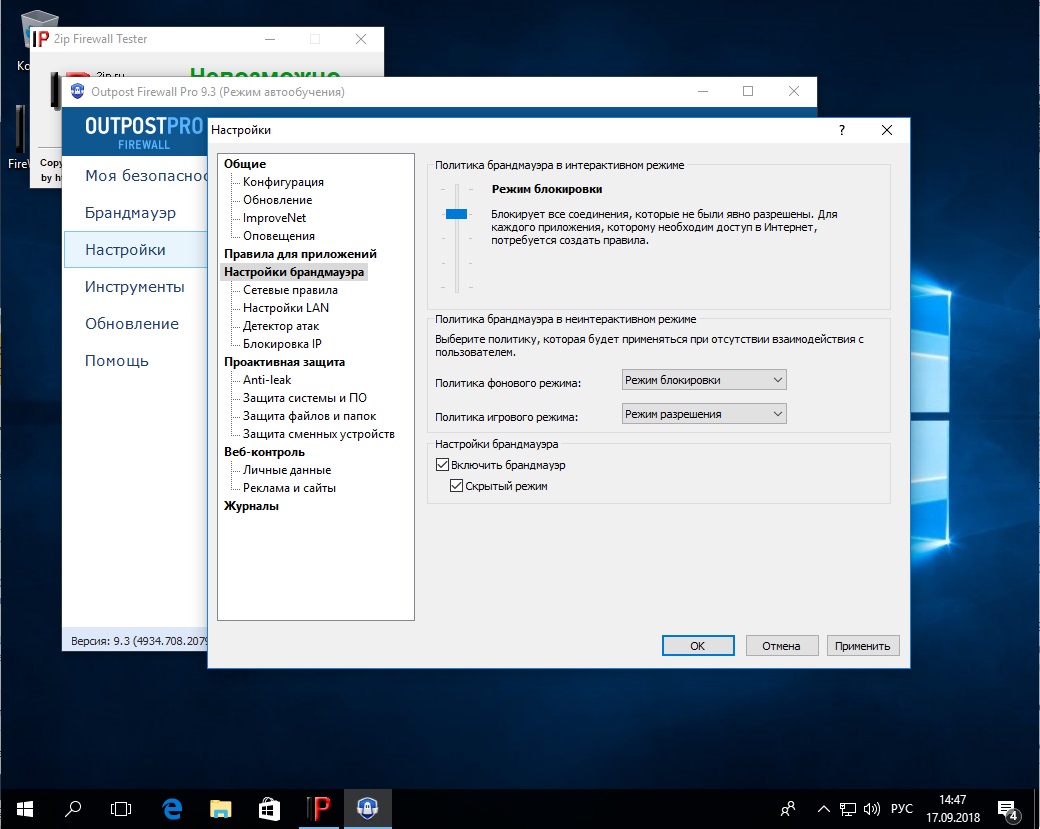

Программные и аппаратные файрволы

Первым делом нужно поговорить, что является программным, а что — аппаратным решением. Все мы привыкли, что если покупается какая-то «железка», то это решение называется аппаратным, а если коробочка с ПО, то это признак программного решения. На наш взгляд, разница между аппаратным и программным решением довольно условна. Что представляет собой железная коробочка? По сути, это тот же компьютер, пусть с другой архитектурой, пусть с немного ограниченными возможностями (к нему нельзя подключить клавиатуру и монитор, он «заточен» под выполнение одной функции), на который установлено ПО. ПО — это какой-то вариант UNIX-системы с «веб-мордой». Функции аппаратного брандмауэра зависят от используемого фильтра пакетов (опять-таки — это ПО) и самой «веб-морды». Все аппаратные брандмауэры можно «перепрошить», то есть по сути, просто заменить ПО. Да и с настоящей прошивкой (которая в старые-добрые времена выполнялась с помощью программатора) процесс обновления «прошивки» на современных устройствах имеет мало что общего. Просто на «флешку» внутри «железки» записывается новое ПО. Программный брандмауэр — это ПО, которое устанавливается на уже имеющийся самый обычный компьютер, но в случае с аппаратным брандмауэром — без ПО никак, а в случае с программным — без «железа» никак.

На наш взгляд, разница между аппаратным и программным решением довольно условна. Что представляет собой железная коробочка? По сути, это тот же компьютер, пусть с другой архитектурой, пусть с немного ограниченными возможностями (к нему нельзя подключить клавиатуру и монитор, он «заточен» под выполнение одной функции), на который установлено ПО. ПО — это какой-то вариант UNIX-системы с «веб-мордой». Функции аппаратного брандмауэра зависят от используемого фильтра пакетов (опять-таки — это ПО) и самой «веб-морды». Все аппаратные брандмауэры можно «перепрошить», то есть по сути, просто заменить ПО. Да и с настоящей прошивкой (которая в старые-добрые времена выполнялась с помощью программатора) процесс обновления «прошивки» на современных устройствах имеет мало что общего. Просто на «флешку» внутри «железки» записывается новое ПО. Программный брандмауэр — это ПО, которое устанавливается на уже имеющийся самый обычный компьютер, но в случае с аппаратным брандмауэром — без ПО никак, а в случае с программным — без «железа» никак.

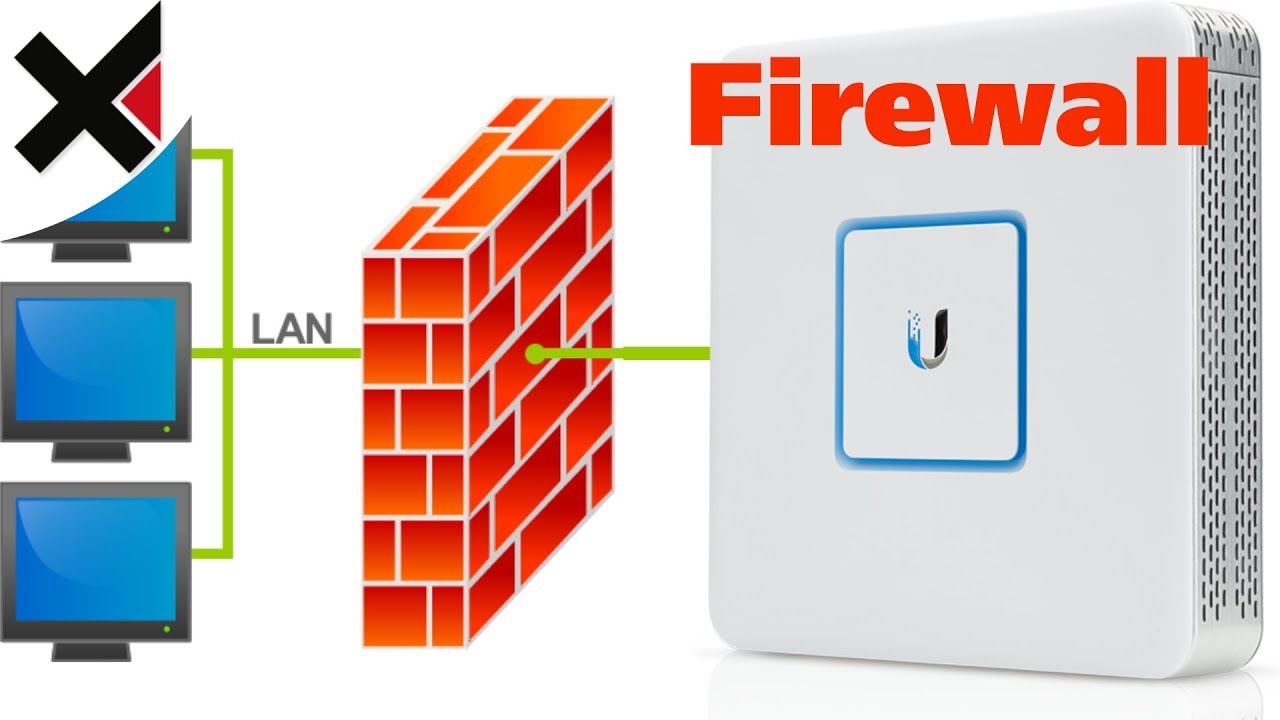

Наибольшая разница между программным и аппаратным брандмауэром даже отнюдь не функциональность. Никто не мешает выбрать аппаратный брандмауэр с нужными функциями. Разница в способе использования. Как правило, программный брандмауэр устанавливается на каждый ПК сети (на каждый сервер и на каждую рабочую станцию), а аппаратный брандмауэр обеспечивает защиту не отдельного ПК, а всей сети сразу. Конечно, никто не помешает вам установить аппаратный брандмауэр для каждого ПК, но все упирается в деньги. Учитывая стоимость «железок», вряд ли вам захочется защищать каждый ПК аппаратный брандмауэром.

Преимущества аппаратных брандмауэров

У «железных» межсетевых экранов наблюдаются следующие преимущества:

- Относительная простота развертывания и использования. Подключил, включил, задал параметры через веб-интерфейс и забыл о его существовании. Впрочем, современные программные межсетевые экраны поддерживают развертывание через ActiveDirectory, на которое тоже не уйдет много времени.

- Размеры и энергопотребление. Как правило, аппаратные брандмауэры имеют более скромные размеры и меньшее энергопотребление. Не всегда, правда, энергопотребление играет роль, а вот размеры важны. Одно дело небольшая компактная коробочка, другое — огромный «системник».

- Производительность. Обычно производительность у аппаратного решения выше. Хотя бы потому, что аппаратный межсетевой экран занимается только своей непосредственной функцией — фильтрацией пакетов. На нем не запущены какие-либо сторонние процессы и службы, как это часто бывает в случае с программными брандмауэрами. Вот представьте, что вы организовали программный шлюз (с функциями межсетевого экрана и NAT) на базе сервера с Windows Server. Вряд ли вы будете выделять целый сервер только под брандмауэр и NAT. Это нерационально. Скорее всего, на нем будут запущены и другие службы — тот же AD, DNS и т.

- Надежность. Считается, что аппаратные решения более надежны (именно по причине того, что на них редко когда выполняются сторонние службы). Но никто вам не мешает выделить отдельный системник (пусть даже не самый современный), установить на него ту же FreeBSD (одна из самых надежных в мире операционных систем) и настроить правила брандмауэра. Думаю, надежность такого решения будет не ниже, чем в случае с аппаратным файрволом. Но такая задача требует повышенной квалификации администратора, именно поэтому ранее было отмечено, что аппаратные решения более просты в использовании.

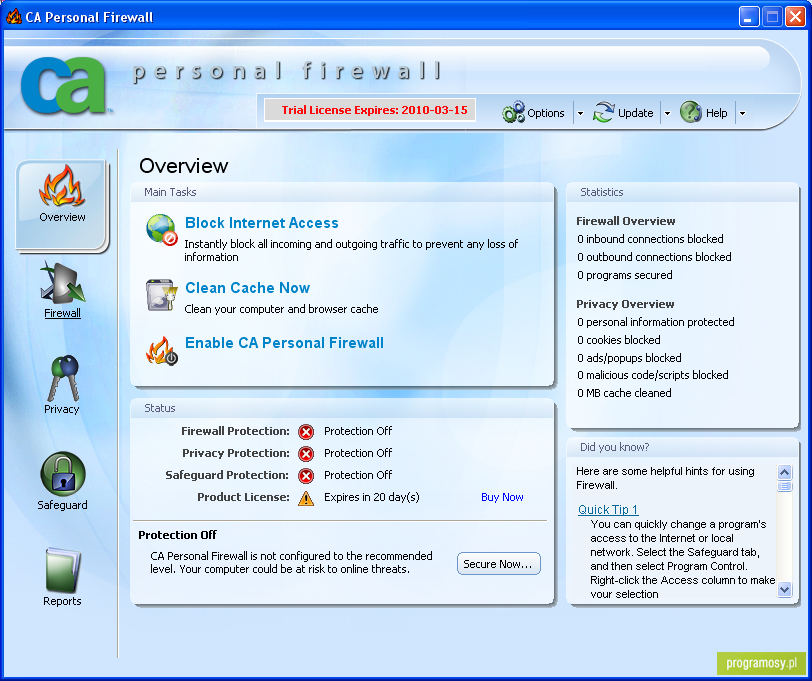

Преимущества программных межсетевых экранов

К преимуществам программных решений относятся:

- Стоимость. Цена программного межсетевого экрана обычно ниже «железки». За цену среднего аппаратного решения можно защитить всю сеть программным брандмауэром.

- Возможность защиты сети изнутри. Не всегда угрозы исходят извне.

Внутри локальной сети есть множество угроз. Атаки могут исходить с внутренних компьютеров. Инициировать атаку может любой пользователь LAN, например, недовольный компанией. Как уже отмечалось, можно, конечно, использовать отдельный аппаратный маршрутизатор для защиты каждого отдельного узла, но на практике нам таких решений не встречались. Уж больно они нерациональны.

Внутри локальной сети есть множество угроз. Атаки могут исходить с внутренних компьютеров. Инициировать атаку может любой пользователь LAN, например, недовольный компанией. Как уже отмечалось, можно, конечно, использовать отдельный аппаратный маршрутизатор для защиты каждого отдельного узла, но на практике нам таких решений не встречались. Уж больно они нерациональны. - Возможность разграничения сегментов локальной сети без выделения подсетей. В большинстве случаев к локальной сети подключаются компьютеры разных отделов, например, бухгалтерии, финансового отдела, IT-отдела и т.д. Не всегда эти компьютеры должны взаимодействовать между собой. Как выполнить разграничение ИСПДн? Первое решение заключается в создании нескольких подсетей (например, 192.168.1.0, 192.168.2.0 и т.д.) и настройке надлежащим образом маршрутизации между этими подсетями. Нельзя сказать, что решение очень сложное, но все же сложнее, чем использование программного файрвола. Да и не всегда можно выделить подсети по тем или иным причинам.

Второе решение заключается в использовании межсетевого экрана, предназначенного именно для защиты ИСПДн (не во всех программных межсетевых экранах легко разграничить ИСПДн). В этом случае даже в самой большой сети вы выполните разграничение ИСПДн за считанные минуты, и вам не придется возиться с настройкой маршрутизации.

Второе решение заключается в использовании межсетевого экрана, предназначенного именно для защиты ИСПДн (не во всех программных межсетевых экранах легко разграничить ИСПДн). В этом случае даже в самой большой сети вы выполните разграничение ИСПДн за считанные минуты, и вам не придется возиться с настройкой маршрутизации. - Возможность развертывания на существующих серверах. Нет смысла покупать еще одну «железку», если есть достаточный компьютерный парк. Достаточно на одном из серверов развернуть межсетевой экран и настроить NAT и машрутизацию. Обычно обе эти операции выполняются посредством графического интерфейса межсетевого экрана и реализуются посредством нескольких щелчков мышью в нужных местах.

- Расширенный функционал. Как правило, функционал программных межсетевых экранов шире, чем у их аппаратных собратьев. Так, некоторые межсетевые экраны предоставляют функции балансировки нагрузки, IDS/IPS и тому подобные полезные вещи, позволяющие повысить общую безопасность системы обработки данных.

Да, такие функции есть не у всех программных брандмауэров, но ничто и никто не мешает вам выбрать межсетевой экран, соответствующий вашим нуждам. Конечно, такие функции есть и у некоторых аппаратных комплексов. Например, StoneGate IPS — предоставляет функционал системы предотвращения вторжений, но стоимость таких решений не всегда понравится руководству предприятия. Также есть и аппаратные балансировщики нагрузки, но они стоят еще дороже, чем аппаратные IPS.

Да, такие функции есть не у всех программных брандмауэров, но ничто и никто не мешает вам выбрать межсетевой экран, соответствующий вашим нуждам. Конечно, такие функции есть и у некоторых аппаратных комплексов. Например, StoneGate IPS — предоставляет функционал системы предотвращения вторжений, но стоимость таких решений не всегда понравится руководству предприятия. Также есть и аппаратные балансировщики нагрузки, но они стоят еще дороже, чем аппаратные IPS.

О недостатках писать не станем — они следуют из преимуществ. Преимущества одного вида брандмауэров обычно являются недостатками другого вида. Например, к недостаткам аппаратных решений можно отнести стоимость и невозможность защиты локальной сети изнутри, а к недостаткам программных — сложность развертывания и использования (хотя, как было отмечено, все относительно).

Правда, есть один недостаток аппаратных межсетевых экранов, о котором стоит упомянуть. Как правило, у всех аппаратных межсетевых экранов есть кнопка сброса, нажав которую можно вернуть параметры по умолчанию. Для нажатия этой кнопки не нужно обладать какой-то особой квалификацией. А вот, чтобы изменить параметры программного межсетевого экрана, нужно, как минимум, получить права администратора. Нажав одну кнопку, недовольный сотрудник может нарушить безопасность всего предприятия (или оставить предприятие без доступа к Интернету, что даже лучше). Поэтому при использовании аппаратных решений нужно более ответственно подойти к вопросам физической безопасности самих устройств.

Для нажатия этой кнопки не нужно обладать какой-то особой квалификацией. А вот, чтобы изменить параметры программного межсетевого экрана, нужно, как минимум, получить права администратора. Нажав одну кнопку, недовольный сотрудник может нарушить безопасность всего предприятия (или оставить предприятие без доступа к Интернету, что даже лучше). Поэтому при использовании аппаратных решений нужно более ответственно подойти к вопросам физической безопасности самих устройств.

Битва брандмауэров

Далее мы попытаемся понять, какой брандмауэр обеспечивает лучшую защиту: программный или аппаратный. В качестве аппаратного будет выступать встроенный в маршрутизатор от TP-Link межсетевой экран. В качестве программного —

Киберсейф Межсетевой экран.

Для теста брандмауэров мы будем использовать утилиты с сайта

www.testmypcsecurity.com, а именно Jumper, DNStester и CPIL Suite (разработка компании Comodo). Сразу предупреждаем: в отличие от сертифицированных инструментов вроде XSpider эти утилиты используют те же методы, что и вредоносные программы, работу которых они симулируют. Именно поэтому на время тестирования (если вы хотите повторить результаты) все средства антивирусной защиты должны быть деактивированы.

Именно поэтому на время тестирования (если вы хотите повторить результаты) все средства антивирусной защиты должны быть деактивированы.

Можно было бы, конечно, рассмотреть XSpider, но данный тест был бы слишком скучным и неинтересным для конечного читателя. Да и кто может представить себе злоумышленника, который использует сертифицированный сканер?

Вкратце об утилитах:

- Jumper — позволяет обойти брандмауэр, используя методы «DLL injection» и «thread injection».

- DNS Tester — использует рекурсивный DNS-запрос, чтобы обойти брандмауэр.

- CPIL Suite — набор тестов (3 теста) от компании Comodo.

Все эти утилиты будут запускаться изнутри, то есть непосредственно с тестируемых компьютеров. А вот снаружи мы будем сканировать старым-добрым nmap.

Итак, у нас есть два компьютера. Оба подключены к Интернету. Один подключается через аппаратный межсетевой экран (работающий на базе маршрутизатора TP-Link) и на нем не установлены ни программный брандмауэр, ни антивирус. Второй компьютер подключен к Интернету непосредственно и защищен программным межсетевым экраном КиберСейф. На первом компьютере установлена Windows 7, на втором — Windows Server 2008 R2.

Второй компьютер подключен к Интернету непосредственно и защищен программным межсетевым экраном КиберСейф. На первом компьютере установлена Windows 7, на втором — Windows Server 2008 R2.

Тест 1: Jumper

Jumper, запущенный с правами администратора (чего греха таить, с такими правами работают множество пользователей), успешно выполнил свою задачу в Windows 7 (рис. 1). Ничто не могло ему помешать — ведь на нашей системе не было установлено ни одно средство защиты, ни антивирус, ни брандмауэр, ни IDS/IPS, а аппаратному брандмауэру все равно, что происходит на клиентских компьютерах. Он никак не может повлиять на происходящее.

Рис. 1. Jumper в Windows 7

Ради справедливости нужно отметить, что если бы пользователь работал не справами администратора, то у Jumper ничего бы не вышло.

В Windows Server 2008 Jumper даже не запустился, но это не заслуга межсетевого экрана, а самой операционной системы. Поэтому здесь между межсетевыми экранами — паритет, поскольку защита от данной уязвимости может быть обеспечена средствами самой операционной системы.

Тест 2. DNStester

Цель данного теста — отправить рекурсивный DNS-запрос. По умолчанию, начиная с Windows 2000, служба Windows DNS Client принимает обращения по всем запросам DNS и управляет ими. Таким образом, все DNS-запросы от всех приложений в системе будут отправлены клиенту DNS (SVCHOST.EXE). Сам DNS-запрос делает непосредственно DNS-клиент. DNStester использует рекурсивный запрос DNS, чтобы обойти брандмауэр, другими словами, служба обращается сама к себе.

Рис. 2. Тест не пройден

Если настройки брандмауэра оставить по умолчанию, то с данным тестом не справились, ни программный, ни аппаратный брандмауэр. Понятно, что аппаратному брандмауэру все равно, что происходит на рабочей станции, поэтому рассчитывать, что он защитит систему от этой уязвимости, не приходится. Во всяком случае, с дефолтными настройками (а они практически не изменялись).

Но это не говорит о том, что Киберсейф Межсетевой экран — плохой брандмауэр. При повышении уровня безопасности до третьего, тест был полностью пройден (см. рис. 3). Программа сообщила об ошибке в DNS-запросе. Чтобы убедиться, что это не заслуга Windows Server 2008 тест был повторен на машине с Windows 7.

рис. 3). Программа сообщила об ошибке в DNS-запросе. Чтобы убедиться, что это не заслуга Windows Server 2008 тест был повторен на машине с Windows 7.

Рис. 3. Тест пройден (DNStest)

Ради справедливости нужно отметить, что если на компьютере установлен антивирус, то, скорее всего, данное приложение будет помещено в карантин, но все же один запрос оно успеет отправить (рис. 4).

Рис. 4. Антивирус Comodo заблокировал нежелательное приложение

Тест 3. Набор тестов от Comodo (CPIL)

Итак, аппаратный брандмауэр с дефолтными настройками провалил все три теста CPIL (если щелкнуть по надписи Tell me more about Test, появится окошко, объясняющее принцип теста). Но провалил он их как-то странно. Прохождение теста подразумевает такую последовательность действий:

- Нужно ввести передаваемые данные. Нами вводились значения 1, 2, 3 для тестов 1, 2 и 3 соответственно.

- Затем нажать одну из кнопок вызова теста (рис. 5)

Рис. 5. CPIL Test Suite

5. CPIL Test Suite

После этого должен был открыться браузер с результатами теста. Кроме сообщения о том, что тест провален, страница результатов должна была отображать введенное нами значение, которое передавалось сценарию в качестве GET-параметра (см. рис. 6). Видно, что значение (2 в адресной строке) таки было передано, но сценарий его не отобразил. Ошибка в сценарии Comodo? Ошибаются, конечно, все, но доверия к этому тесту у нас поубавилось.

Рис. 6. Результат теста (аппаратный брандмауэр)

А вот при использовании программного брандмауэра тесты CPIL даже не запустились. При нажатии кнопок 1 — 3 ничего не произошло (рис. 7). Неужели это заслуга Windows Server 2008, а не брандмауэра? Мы решили это проверить. Поэтому на компьютер с Windows 7, защищенный аппаратным брандмауэром, был установлен Киберсейф Межсетевой экран. А вот в Windows 7 утилите удалось-таки прорвать оборону файрвола. Первый и третий тест были пройдены, а вот при нажатии кнопки Test 2 нам пришлось созерцать окно браузера Chrome, подобное изображенному на рис. 6.

6.

Рис. 7. При нажатии на кнопку ничего не происходит (видно, что антивирус отключен)

Рис. 8. Тесты 1 и 3 пройдены

Тест 4. Сканирование извне

До этого мы пытались прорваться через брандмауэр изнутри. Сейчас же попробуем просканировать защищаемые брандмауэром системы. Сканировать будем сканером nmap. В результатах аппаратного брандмауэра никто не сомневался — все закрыто и невозможно даже определить тип тестируемой системы (рис. 9 и 10). На всех последующих иллюстрациях IP-адреса скрыты, поскольку являются постоянными — дабы ни у кого не было желания повторить тест на наших адресах.

Рис. 9. Сканирование аппаратного брандмауэра

Рис. 10. Сканирование аппаратного брандмауэра (детали хоста)

Теперь попробуем просканировать систему, защищенную программным межсетевым экраном. Понятное дело, по умолчанию программный межсетевой экран будет пропускать все и вся (рис. 11).

Рис. 11. Открытые порты (программный межсетевой экран, настройки по умолчанию)

Рис. 12. Определен тип системы (программный межсетевой экран, настройки по умолчанию)

12. Определен тип системы (программный межсетевой экран, настройки по умолчанию)

Когда же настраиваются правила, то все встает на свои места (рис. 13). Как видите, программный брандмауэр обеспечивает безопасность защищаемой системы ничем не хуже, чем его «железный» коллега.

Рис. 13. Открытых портов нет

Атаки по локальной сети

Почему так важно обеспечить защиту внутри локальной сети? Многие администраторы ошибочно не уделяют внимание защите изнутри, а зря. Ведь внутри локальной сети можно реализовать множество атак. Рассмотрим некоторые из них.

ARP-атака

Перед соединением с сетью компьютер отправляет ARP-запрос, позволяющий узнать, не занят ли IP-адрес компьютера. Когда в локальной сети есть несколько Windows-машин с одним IP-адресом, то пользователь видит окошко с сообщением о том, что IP-адрес занят (используется другим компьютером). Windows о занятости IP-адреса узнает посредством протокола ARP.

ARP-атака заключается в том, что злоумышленник флудит машины, которые работают под управлением Windows. Причем на каждый компьютер будут отправлены сотни запросов, в результате пользователь будет не в силе закрыть постоянно всплывающие окна и будет вынужден, как минимум перезагрузить компьютер.

Причем на каждый компьютер будут отправлены сотни запросов, в результате пользователь будет не в силе закрыть постоянно всплывающие окна и будет вынужден, как минимум перезагрузить компьютер.

Ситуация мало приятная. Но наличие брандмауэра на рабочей станции позволит свести на нет все старания злоумышленника.

DoS-атаки, в том числе различные флуд-атаки

DoS-атаки (атаки на отказ) возможны не только в Интернете, но и в локальных сетях. Отличаются лишь методы таких атак. Природа DoS-атак может быть любой, однако, бороться с ними без брандмауэра, который был бы установлен на каждой машине локальной сети, невозможно.

Один из видов DoS-атаки, который может с успехом применяться в локальной сети — это ICMP-флуд. Брандмауэр КиберСейф Межсетевой экран содержит выделенные средства для борьбы с этим видом атак (рис. 14). Также он содержит средства

балансировки нагрузки на сервер, что также может помочь в борьбе с DoS-атаками.

Рис. 14. ICMP безопасность (КиберСейф Межсетевой экран)

Подробнее о DOS-атаках вы можете прочитать в статье «Как защитить себя от DoS/DDoS-атак».

Смена MAC-адреса

В локальной сети компьютеры идентифицируются не только по IP-адресу, но и по MAC-адресу. Некоторые администраторы разрешают доступ к определенным ресурсам по MAC-адресу, поскольку IP-адреса, как правило, динамические и выдаются DHCP. Такое решение не очень себя оправдывает, поскольку MAC-адрес очень легко сменить. К сожалению, защититься от смены MAC-адреса с помощью брандмауэра не всегда возможно. Не каждый брандмауэр отслеживает изменение MAC-адреса, поскольку обычно привязан к IP-адресам. Здесь самое эффективное решение — использование коммутатора, позволяющего сделать привязку MAC-адреса к конкретному физическому порту коммутатора. Обмануть такую защиту практически невозможно, но и стоит она немало. Правда, есть и программные способы

борьбы со сменой MAC-адреса, но они менее эффективны. Если вам интересен брандмауэр, который умеет распознавать подмену MAC-адреса, то обратите внимание на

Kaspersky Internet Security 8.0. Правда, последний умеет распознавать подмену MAC-адреса только шлюза. Но зато он полноценно распознает подмену IP-адреса компьютера и IP-флуд.

Но зато он полноценно распознает подмену IP-адреса компьютера и IP-флуд.

Подмена IP-адреса

В сетях, где доступ к ресурсам ограничивается по IP-адресам, злоумышленник может сменить IP-адрес и получить доступ к защищаемому ресурсу. При использовании брандмауэра Киберсейф Межсетевой экран такой сценарий невозможен, поскольку нет привязки к IP-адресам даже у самого брандмауэра. Даже если изменить IP-адрес компьютера, то он все равно не войдет в состав ИСПДн, в которую стремиться проникнуть злоумышленник.

Routing-атаки

Данный вид атак основан на отправке жертве «фальшивых» ICMP-пакетов. Суть этой атаки в подмене адреса шлюза — жертве отправляется ICMP-пакет, сообщающий более короткий маршрут. Но на самом деле пакеты будут проходить не через новый маршрутизатор, а через компьютер злоумышленника. Как уже было отмечено ранее, Киберсейф Межсетевой экран обеспечивает безопасность ICMP. Аналогично, можно использовать и другие межсетевые экраны.

Существует и множество других атак в локальных сетях — и снифферы, и различные атаки с использованием DNS. Как бы там ни было, а использование программных брандмауэров, установленных на каждой рабочей станции, позволяет существенно повысить безопасность.

Как бы там ни было, а использование программных брандмауэров, установленных на каждой рабочей станции, позволяет существенно повысить безопасность.

Выводы

Защита информационной системы должна быть комплексной — это и программные, и аппаратные брандмауэры, и антивирусы, и правильная настройка самой системы. Что же касается нашего противостояния между программными и аппаратными брандмауэрами, то первые эффективно использовать для защиты каждого узла сети, а последние — для защиты всей сети в целом. Аппаратный брандмауэр не может обеспечить защиту каждой отдельной рабочей станции, бессилен при атаках внутри сети, а также не может выполнить разграничение ИСПДн, которое необходимо выполнять в контексте защиты персональных данных.

Настройка Firewall в Mikrotik — Блог компании Селектел

Николай Рубанов

Старший технический писатель

RouterOS — сетевая ОС, изначально предназначенная для устройств RouterBoard латвийской компании Mikrotik, но в дальнейшем перекочевавшая на x86 и в облака (версия Cloud Hosted Router). В этой статье поговорим о том, как грамотно настроить межсетевой экран в этой ОС.

В этой статье поговорим о том, как грамотно настроить межсетевой экран в этой ОС.

Безопасность периметра локальной сети — одна из приоритетных задач любого системного администратора и в компании Mikrotik это прекрасно понимают. Так что как только вы включили устройство на RouterBoard с настройками по умолчанию — там уже будет некоторое количество преднастроенных правил. В случае Mikrotik CHR — по умолчанию правил не будет, но Mikrotik настоятельно рекомендует их настроить.

Сразу оговоримся, что в рамках этой статьи мы будет пользоваться исключительно интерфейсом командной строки (CLI) и облачной версией RouterOS CHR. Логика настройки точно такая же, как и при использовании WinBox или WebFig, но предпочтительнее изначально пользоваться CLI.

Немного теории: настройка firewall

Одним из базовых понятий настройки файервола Mikrotik является цепочка (chain). По умолчанию их 3, но есть возможность и создания собственных цепочек:

- Цепочка INPUT — входящий трафик, приходящий на маршрутизатор.

- Цепочка OUTPUT — исходящий трафик, создаваемый маршрутизатором.

- Цепочка FORWARD — трафик, проходящий сквозь через маршрутизатор.

Если к нам должен прийти какой-либо трафик извне, например, из интернета, то мы его будем обрабатывать цепочкой INPUT. Чтобы обработать правилами трафик, уходящий наружу (например, в тот же интернет), задействуем цепочку OUTPUT. Если же наш маршрутизатор не находится на границе сети, а служит промежуточным узлом между сетями, то тогда для обработки трафика применяем цепочку FORWARD.

Причем тут странное название «цепочка»? Все элементарно. Все создаваемые правила обработки действуют не вместе, а строго по очереди одно за другим. Точно также, как формируется цепь — одно звено следует за другим. Именно поэтому списки правил стали именовать «цепочками».

Теперь коснемся статусов соединения. Каждое соединение условно можно разделить на 4 категории:

Каждое соединение условно можно разделить на 4 категории:

- New — исходя из названия ясно, что это новое соединение, а не одно из существующих.

- Established — соединение установлено, по нему можно передавать пакеты данных.

- Related — соединение, которое относится уже к какому-либо из существующих, но используемое в иных целях. Пока не будем заострять на этом внимание, чтобы не усложнять.

- Invalid — некорректное соединение, то есть маршрутизатор понятия не имеет, что это за соединение и как его обрабатывать.

И сразу к практике: фильтрация

Открываем консольный интерфейс и посмотрим на существующие правила:

[admin@MikroTik] > ip firewall filter print

Flags: X - disabled, I - invalid, D - dynamicПока что правил нет, отображается только «легенда» про флаги. Переходим в раздел настройки фильтров:

[admin@MikroTik] > ip firewall filter

[admin@MikroTik] /ip firewall filter>Полезный чит-код: узнать все варианты команд в любом разделе можно, нажав клавишу со знаком вопроса «?«

Теперь создадим несколько правил и расскажем для чего они нужны:

add action=accept chain=input comment="default configuration" connection-state=established,relatedЭту команду можно читать прямо дословно. Разберем прямо по пунктам:

Разберем прямо по пунктам:

- add action=accept — принимать пакеты.

- chain=input — правило будет работать в цепочке входящего трафика.

- comment=»default configuration» — это просто комментарий-напоминалка, в нашем случае указываем, что это конфигурация по умолчанию, но можно вообще этот параметр не указывать.

- connection-state=established,related — указываем какие статусы соединения будем принимать.

Таким образом эта длинная команда всего лишь превращается во вполне логичную фразу «Принимать извне все пакеты со статусом соединения Established и Related». Это правило позволяет четко указать маршрутизатору что если из внешней сети прилетают соединения с указанными статусами, то их следует принять.

Теперь переходим к следующему правилу, рекомендуемому Mikrotik:

add action=accept chain=input src-address-list=allowed_to_routerТут мы заострим внимание только на параметре src-address-list=allowed_to_router. При обработке трафика мы можем формировать различные списки IP-адресов. Каждый список будет иметь имя. Так что дословный «перевод» этого правила всего лишь «Принять пакеты, если IP-адрес с которого обращаются, есть в списке allowed_to_router. Нам это правило пригодится для дальнейшего формирования списка разрешенных IP-адресов.

При обработке трафика мы можем формировать различные списки IP-адресов. Каждый список будет иметь имя. Так что дословный «перевод» этого правила всего лишь «Принять пакеты, если IP-адрес с которого обращаются, есть в списке allowed_to_router. Нам это правило пригодится для дальнейшего формирования списка разрешенных IP-адресов.

Еще небольшое пояснение. Из-за того, что правила в цепочке обрабатываются одно за другим, то вначале следует прописывать разрешающие правила, а только после этого запрещающие.

Теперь следующее правило, оно достаточно спорное. Мы разрешим маршрутизатору отвечать на команду ping, приходящую извне. С одной стороны — это потенциально раскрывает то, что на нашем IP-адресе есть действующее устройство, а с другой это часто требуется для организации мониторинга. У нас в Selectel, к примеру есть услуга «Мониторинг состояния сервисов», которая позволяет отслеживать доступность любого хоста из разных стран мира. Если вам нужно, отключить ping, то в action надо прописать не accept, а drop.

Если вам нужно, отключить ping, то в action надо прописать не accept, а drop.

add action=accept chain=input protocol=icmpТут все просто — эта команда разрешает принимать извне и обрабатывать ICMP-пакеты. И завершающая команда:

add action=drop chain=inputЭтим в финале цепочки INPUT мы будем отбрасывать (дропать) все оставшиеся пакеты, не подпадающие под правила выше. Посмотрим как у нас сформировались правила:

[admin@MikroTik] /ip firewall filter> print

Flags: X - disabled, I - invalid, D - dynamic

0 ;;; default configuration

chain=input action=accept connection-state=established,related

1 chain=input action=accept src-address-list=allowed_to_router

2 chain=input action=accept protocol=icmp

3 chain=input action=dropРассмотрим как же это работает. Представим, что мы пингуем маршрутизатор извне. Это выглядит примерно так:

- Прилетел снаружи ICMP-пакет.

Машрутизатор смотрит в правило номер 0 — есть ли уже установившееся соединение. Если нас пингуют впервые, то статус соединение будет New, а не Established или Related. Так что правило не срабатывает.

Машрутизатор смотрит в правило номер 0 — есть ли уже установившееся соединение. Если нас пингуют впервые, то статус соединение будет New, а не Established или Related. Так что правило не срабатывает. - Смотрим дальше — есть ли IP-адрес с которого пришел пакет в списке allowed_to_router. Поскольку мы этот список еще не формировали, то его еще не существует и, следовательно, правило также не срабатывает.

- Наконец доходим до правила 2, которое однозначно говорит маршрутизатору, что следует принять (Accept) и обработать по протоколу ICMP данный пакет. Маршрутизатор отвечает на ICMP-пакет соответствующим эхо-ответом. До четвертого правила пакет уже не добирается, т.к. процедура обработки фактически завершена.

Рассмотрим еще один случай. На этот раз к нам на маршрутизатор извне прилетел некий неизвестный UDP-пакет с данными. Как будет действовать маршрутизатор:

- Смотрим правило 0.

Существующего Established или Related соединения у нас нет, поэтому правило не срабатывает.

Существующего Established или Related соединения у нас нет, поэтому правило не срабатывает. - Правило 1 — смотрим в список разрешенных адресов allowed_to_router, но там пусто. Еще одно правило не сработало.

- Дошли до правила 2 — является ли пришедший пакет ICMP-пакетом. Нет, не является, так что правило не срабатывает.

- И вот мы дошли до конца цепочки INPUT, где нас поджидает «правило-вышибала”. Поскольку у правила chain=input action=drop нет условий для срабатывания, то оно по умолчанию срабатывает всегда и наш неизвестный UDP-пакет дропается и перестает существовать.

Надеемся, что столь подробный разбор логики немного прояснил как именно работает файервол в Mikrotik RouterOS, поэтому приступим к дальнейшей настройке. Сформируем список разрешенных адресов. Для этого вернемся в главное меню, нажав символ / и подтвердив нажатием клавиши Enter. Теперь перейдем в раздел консольного интерфейса Mikrotik – ip firewall и посмотрим какие адресные списки у нас существуют:

[admin@MikroTik] > ip firewall address-list

[admin@MikroTik] /ip firewall address-list> print

Flags: X - disabled, D - dynamic

# LIST ADDRESS CREATION-TIME TIMEOUTКак видим, список пока пустой. Добавим туда адреса из стандартной локальной подсети 192.168.88.0/24 за исключением 192.168.88.1 (адрес маршрутизатора). Эта подсеть обычно используется по умолчанию на устройствах Mikrotik и именно ее чаще всего используют для раздачи адресов в локальной сети. Выполним добавление:

Добавим туда адреса из стандартной локальной подсети 192.168.88.0/24 за исключением 192.168.88.1 (адрес маршрутизатора). Эта подсеть обычно используется по умолчанию на устройствах Mikrotik и именно ее чаще всего используют для раздачи адресов в локальной сети. Выполним добавление:

add address=192.168.88.2-192.168.88.254 list=allowed_to_routerКоманда максимально проста для понимания мы говорим, что нам нужно добавить адреса 192.168.88.2-192.168.88.254 в список с именем allowed_to_router. Подразумевается то, что если списка с таким именем не существует, то при выполнении команды он будет создан. Проверим:

[admin@MikroTik] /ip firewall address-list> print

Flags: X - disabled, D - dynamic

# LIST ADDRESS CREATION-TIME TIMEOUT

0 allowed_to_router 192.168.88. 2-192.168.88.254 feb/05/2021 13:01:55

2-192.168.88.254 feb/05/2021 13:01:55Теперь, когда файервол в цепочке INPUT дойдет до правила номер 1, то в случае поступления данных с IP-адресом отправителя из диапазона 192.168.88.2-192.168.88.254 — правило сработает и маршрутизатор будет знать, что данные следует принять. Этим мы будем пользоваться для обращений к маршрутизатору из локальной сети.

Разделяем и властвуем

Списки адресов — крайне полезная штука при настройке файервола. Тут важно следовать стандартам, разработанным такой крутой организацией, как IETF (Internet Engineering Task Force) — Инженерный совет Интернета. Это международное сообщество с конца 80-х годов занимается развитием протоколов и архитектуры интернета.

Результаты работы IEFT публикуются в виде RFC (Request for Comments) — информационных документов, содержащих в себе детальное описание спецификаций и стандартов. Этих документов уже создано несколько тысяч, все они представлены на английском языке. Один из них поможет нам корректно сформировать списки адресов, а именно RFC6890.

Один из них поможет нам корректно сформировать списки адресов, а именно RFC6890.

Наша задача при настройке файервола четко разделить адреса, относящиеся к локальному сегменту и адреса глобальной сети интернет. Именно их мы возьмем из RFC и пропишем в нашем маршрутизаторе списком с названием not_in_internet. В дальнейшем это поможет нам сформировать правила в которых будут абстракции «это адрес из интернета» и «это адрес не из интернета».

Поочередно выполняем команды, создавая и дополняя список not_in_internet, помимо всего прочего указывая в комментарии номер RFC, которым мы руководствовались:

add address=0.0.0.0/8 comment=RFC6890 list=not_in_internetadd address=172.16.0.0/12 comment=RFC6890 list=not_in_internetadd address=192.168.0.0/16 comment=RFC6890 list=not_in_internetadd address=10.0.0.0/8 comment=RFC6890 list=not_in_internetadd address=169. 254.0.0/16 comment=RFC6890 list=not_in_internet

254.0.0/16 comment=RFC6890 list=not_in_internetadd address=127.0.0.0/8 comment=RFC6890 list=not_in_internetadd address=198.18.0.0/15 comment=RFC6890 list=not_in_internetadd address=192.0.0.0/24 comment=RFC6890 list=not_in_internetadd address=192.0.2.0/24 comment=RFC6890 list=not_in_internetadd address=198.51.100.0/24 comment=RFC6890 list=not_in_internetadd address=203.0.113.0/24 comment=RFC6890 list=not_in_internetadd address=100.64.0.0/10 comment=RFC6890 list=not_in_internetadd address=240.0.0.0/4 comment=RFC6890 list=not_in_internetЕсть еще две важные подсети, которые тоже стоит добавить в этот список. Первая подсеть — это 224.0.0.0/4. Эта подсеть зарезервирована для технологии многоадресного вещания (мультикаст) и это зафиксировано в соответствующем RFC2780. Вторая подсеть специфична для переходного механизма 6to4, позволяющего передавать IPv6 трафик через IPv4 сети. Этот механизм реализован в подсети 192.88.99.0/24, что также зафиксировано в отдельном RFC3068.

Вторая подсеть специфична для переходного механизма 6to4, позволяющего передавать IPv6 трафик через IPv4 сети. Этот механизм реализован в подсети 192.88.99.0/24, что также зафиксировано в отдельном RFC3068.

add address=224.0.0.0/4 comment=Multicast_RFC2780 list=not_in_internetadd address=192.88.99.0/24 comment="6to4_RFC 3068" list=not_in_internetТеперь, когда мы все сделали «по фен-шую», у нас есть список всех адресов, которые будут опознаваться как локальные, т.е. пришедшие не из интернета. Проверим:

[admin@MikroTik] /ip firewall address-list> print

Flags: X - disabled, D - dynamic

# LIST ADDRESS CREATION-TIME TIMEOUT

0 allowed_to_router 192.168.88.2-192.168.88.254 feb/05/2021 13:01:55

1 ;;; RFC6890

not_in_internet 0.0.0.0/8 feb/05/2021 13:43:03

2 ;;; RFC6890

not_in_internet 172. 16.0.0/12 feb/05/2021 13:43:03

3 ;;; RFC6890

not_in_internet 192.168.0.0/16 feb/05/2021 13:43:03

4 ;;; RFC6890

not_in_internet 10.0.0.0/8 feb/05/2021 13:43:03

5 ;;; RFC6890

not_in_internet 169.254.0.0/16 feb/05/2021 13:43:03

6 ;;; RFC6890

not_in_internet 127.0.0.0/8 feb/05/2021 13:43:03

7 ;;; RFC6890

not_in_internet 198.18.0.0/15 feb/05/2021 13:43:03

8 ;;; RFC6890

not_in_internet 192.0.0.0/24 feb/05/2021 13:43:03

9 ;;; RFC6890

not_in_internet 192.0.2.0/24 feb/05/2021 13:43:03

10 ;;; RFC6890

not_in_internet 198.51.100.0/24 feb/05/2021 13:43:03

11 ;;; RFC6890

not_in_internet 203.

16.0.0/12 feb/05/2021 13:43:03

3 ;;; RFC6890

not_in_internet 192.168.0.0/16 feb/05/2021 13:43:03

4 ;;; RFC6890

not_in_internet 10.0.0.0/8 feb/05/2021 13:43:03

5 ;;; RFC6890

not_in_internet 169.254.0.0/16 feb/05/2021 13:43:03

6 ;;; RFC6890

not_in_internet 127.0.0.0/8 feb/05/2021 13:43:03

7 ;;; RFC6890

not_in_internet 198.18.0.0/15 feb/05/2021 13:43:03

8 ;;; RFC6890

not_in_internet 192.0.0.0/24 feb/05/2021 13:43:03

9 ;;; RFC6890

not_in_internet 192.0.2.0/24 feb/05/2021 13:43:03

10 ;;; RFC6890

not_in_internet 198.51.100.0/24 feb/05/2021 13:43:03

11 ;;; RFC6890

not_in_internet 203. 0.113.0/24 feb/05/2021 13:43:03

12 ;;; RFC6890

not_in_internet 100.64.0.0/10 feb/05/2021 13:43:03

13 ;;; RFC6890

not_in_internet 240.0.0.0/4 feb/05/2021 13:43:03

14 ;;; Multicast_RFC2780

not_in_internet 224.0.0.0/4 feb/05/2021 13:43:12

15 ;;; 6to4_RFC3068

not_in_internet 192.88.99.0/24 feb/05/2021 13:43:12

0.113.0/24 feb/05/2021 13:43:03

12 ;;; RFC6890

not_in_internet 100.64.0.0/10 feb/05/2021 13:43:03

13 ;;; RFC6890

not_in_internet 240.0.0.0/4 feb/05/2021 13:43:03

14 ;;; Multicast_RFC2780

not_in_internet 224.0.0.0/4 feb/05/2021 13:43:12

15 ;;; 6to4_RFC3068

not_in_internet 192.88.99.0/24 feb/05/2021 13:43:12

Теперь, используя эти листы, создадим еще правила уже в цепочке FORWARD, которые защитят устройства в локальной сети от различных посягательств. Возвращаемся в раздел с правилами:

/ip firewall filterПервым правилом мы сделаем так, чтобы наш файервол не срабатывал, когда имеет дело с уже установленными соединениями, это лишь тратит ресурсы маршрутизатора и никоим образом не помогает в обеспечении безопасности:

add action=fasttrack-connection chain=forward comment=FastTrack connection-state=established,relatedОбрабатываем установленные соединения в цепочке Forward:

add action=accept chain=forward comment="Established, Related" connection-state=established,relatedОтбрасываем «битые» соединения:

add action=drop chain=forward comment="Drop invalid" connection-state=invalid log=yes log-prefix=invalidОтбрасываем пакеты, исходящие из локальной сети к частным IP-адресам и фиксируем срабатывание правила в логах:

add action=drop chain=forward comment="Drop tries to reach not public addresses from LAN" dst-address-list=not_in_internet in-interface=bridge1 log=yes log-prefix=!public_from_LAN out-interface=!bridge1Отбрасываем входящие пакеты, которые не подходят для NAT и фиксируем срабатывание:

add action=drop chain=forward comment="Drop incoming packets that are not NATted" connection-nat-state=!dstnat connection-state=new in-interface=ether1 log=yes log-prefix=!NATОтбрасывать пакеты из сети интернет, пришедшие не с публичных IP-адресов и заносить информацию в лог:

add action=drop chain=forward comment="Drop incoming from internet which is not public IP" in-interface=ether1 log=yes log-prefix=!public src-address-list=not_in_internetОтбрасывать пакеты из локальной сети, не имеющие IP-адресов этой локальной сети, и также отправляем сообщение в лог:

add action=drop chain=forward comment="Drop packets from LAN that do not have LAN IP" in-interface=bridge1 log=yes log-prefix=LAN_!LAN src-address=!192. 168.88.0/24

168.88.0/24Защита от атак перебором

Брутфорс-атаки давно стали повседневностью. Десятки тысяч ботов регулярно сканируют весь интернет в поисках открытых портов SSH и затем начинают весьма активно «стучаться» на внешний интерфейс и перебирать пароли в попытке захватить контроль над подключенным устройством. У тех, кто контролирует эти сети есть весьма обширные словари паролей, использующие как дефолтные реквизиты доступа большинства устройств.

Но даже если вы задали сложный пароль — это еще не гарантирует безопасности. Длительная атака перебором способна сломать этот барьер защиты, поэтому проще всего пресекать попытки злоумышленников сразу, как только замечен процесс перебора. Настройка правил firewall у устройств Mikrotik достаточно тривиальна:

Вначале создадим правило firewall по которому все входящие соединения с IP-адресов, находящихся в списке ssh_blacklist будут сбрасываться:

add chain=input protocol=tcp dst-port=22 src-address-list=ssh_blacklist action=drop comment="Drop SSH brutforce" disabled=noТеперь сформируем сам список ssh_blacklist. Любой имеет право на ошибку, поэтому если легитимный пользователь три раза ошибся во вводе пароля — это нормально. Так что позволим пользователю сделать 3 ошибки с интервалом в 1 минуту. Большее количество будет свидетельствовать о переборе паролей и IP-адрес атакующего будет попадать в черный список и включается блокировка на 10 дней.

Любой имеет право на ошибку, поэтому если легитимный пользователь три раза ошибся во вводе пароля — это нормально. Так что позволим пользователю сделать 3 ошибки с интервалом в 1 минуту. Большее количество будет свидетельствовать о переборе паролей и IP-адрес атакующего будет попадать в черный список и включается блокировка на 10 дней.

Так что нам потребуется создать еще три списка IP-адресов. Первый назовем ssh_stage1. Как только создается новое соединение на порт SSH мы вносим IP-адрес источника в список. При этом задаем удаление через 1 минуту. Это гарантирует нам то, что если соединение прошло успешно — IP-адрес будет удален из списка.

add chain=input protocol=tcp dst-port=22 connection-state=new action=add-src-to-address-list address-list=ssh_stage1 address-list-timeout=1m comment="Stage1" disabled=noЕсли даже пользователь ошибся, то ничего страшного, однако если он попробует в течение этой минуты еще раз подключиться, то его адрес мы закидываем во второй список ssh_stage2 из первого списка ssh_stage1.

add chain=input protocol=tcp dst-port=22 connection-state=new src-address-list=ssh_stage1 action=add-src-to-address-list address-list=ssh_stage2 address-list-timeout=1m comment="Stage2" disabled=noЕсли пользователь ошибется второй раз, то закидываем IP-адрес источника из списка ssh_stage2 в список ssh_stage3.

add chain=input protocol=tcp dst-port=22 connection-state=new src-address-list=ssh_stage2 action=add-src-to-address-list address-list=ssh_stage3 address-list-timeout=1m comment="" disabled=noТретья ошибочная попытка приводит к копированию IP из списка ssh_stage3 в список ssh_blacklist и все входящие соединения с этого IP будут заблокированы сроком на 10 дней.

add chain=input protocol=tcp dst-port=22 connection-state=new src-address-list=ssh_stage3 action=add-src-to-address-list address-list=ssh_blacklist address-list-timeout=10d comment="" disabled=noДля разблокировки адреса будет достаточно его удалить из черного списка.

NAT: базовая настройка и проброс портов

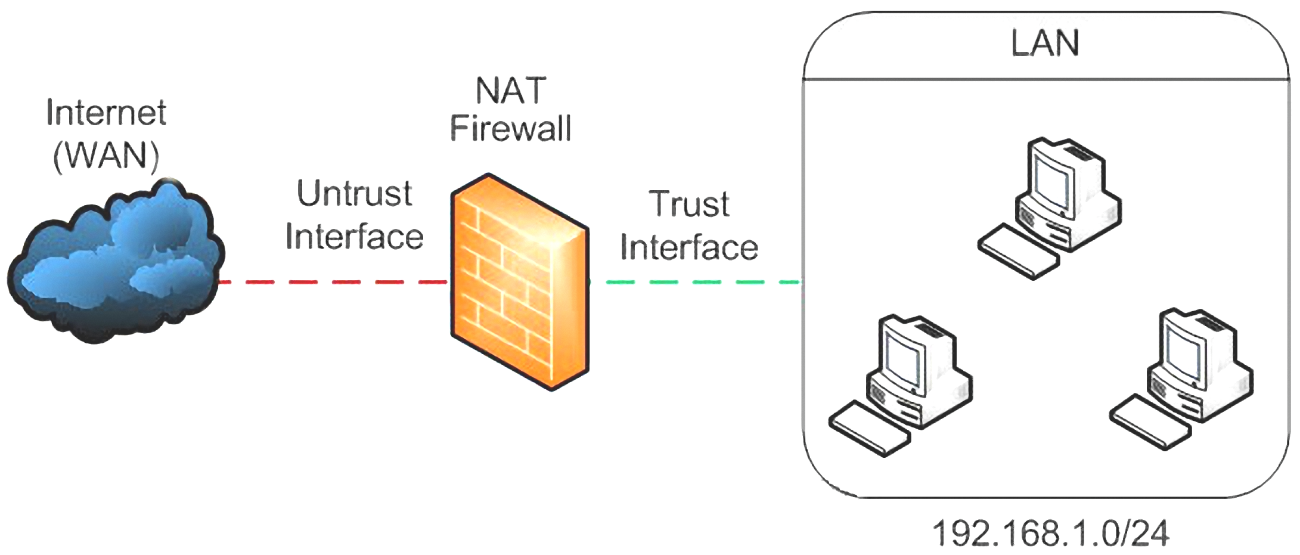

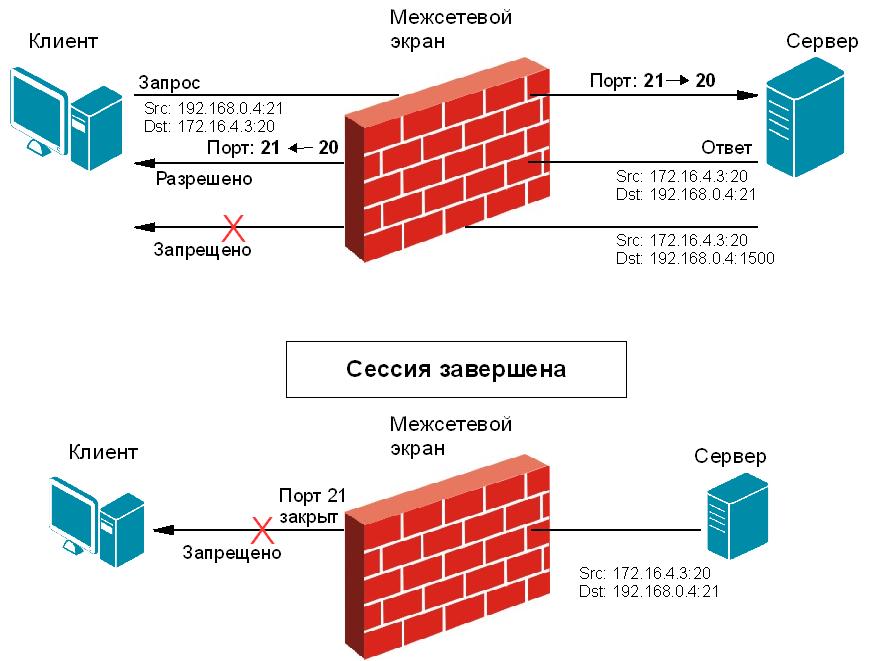

Технология трансляции сетевых адресов (NAT — Network Address Translation) используется во многих случаях. Чаще всего с ней можно встретиться при организации широкополосного доступа к сети интернет. Смысл технологии в том, чтобы дать возможность выходить в сеть множеству устройств, используя всего лишь один внешний IP-адрес.

Все устройства в этом случае будут иметь локальные IP-адреса, например, 192.168.XXX.XXX. Когда устройство запрашивает какой-либо внешний ресурс, то маршрутизатор точно знает от какого адреса в локальной сети пришел запрос и соответственно знает куда направлять обратный поток данных. Но если из внешней сети придет какой-либо запрос, то маршрутизатор его отбросит, поскольку не знает какому устройству в локальной сети его направить.

Решением проблемы является так называемый проброс портов (Port Forwarding). Создавая правило проброса портов мы даем маршрутизатору указания какому устройству перенаправить запрос извне. На логическом уровне подобный запрос может выглядеть как «Если на порт XXX придет TCP-запрос, то перенаправь его на локальный адрес 192.168.XXX.XXX на порт YYY». Давайте посмотрим 2 способа как нам настроить NAT на Mikrotik.

На логическом уровне подобный запрос может выглядеть как «Если на порт XXX придет TCP-запрос, то перенаправь его на локальный адрес 192.168.XXX.XXX на порт YYY». Давайте посмотрим 2 способа как нам настроить NAT на Mikrotik.

Способ 1. Когда выходной IP-адрес может меняться

Изначально Mikrotik ничего о нашем намерении использовать NAT не знает. Для начала укажем, что хотим все пакеты, пришедшие из локальной сети выводились во внешнюю сеть через общий IP-адрес:

ip firewall nat add chain=srcnat out-interface=ether1 action=masqueradeгде ether1 — интерфейс, смотрящий в интернет. Также можно задать не один выходной интерфейс, а сразу несколько, заранее сформировав список out-interface-list.

Этот способ наиболее простой и удобный для пользователей с динамическим IP-адресом.

Способ 2. Когда выходной IP-адрес статический и не меняется

Теперь еще один вариант организации NAT. Рассмотрим пример:

Рассмотрим пример:

ip firewall nat add chain=srcnat out-interface=ether1 action=src-nat to-addresses=XXX.XXX.XXX.XXXгде XXX.XXX.XXX.XXX — статический IP-адрес, а ether1 — выходной интерфейс.

Теперь переходим к пробросу портов. Для примера предположим, что у нас в локальной сети 192.168.88.0/24 есть небольшой сервер по адресу 192.168.88.10 с поднятым SSH. Нам нужно подключаться к серверу удаленно, используя номер порта 1122. Для этого выполним проброс портов, созданием правила:

ip firewall nat add chain=dstnat in-interface=ether1 protocol=tcp dst-port=1122 action=dst-nat to-addresses=192.168.88.10 to-ports=22Почему мы взяли такой странный номер порта 1122? Все просто — чтобы затруднить злоумышленникам нахождение номера порта и последующего перебора реквизитов. Таким образом, мы создали правило, однозначно позволяющее маршрутизатору понять, что все TCP-пакеты, пришедшие на порт 1122 следует переадресовывать на локальный адрес 192. 168.88.10 на порт 22.

168.88.10 на порт 22.

Вместо заключения

Мы рассмотрели основные команды для выстраивания базовой защиты для устройств на базе RouterBoard, а также облачной версии Mikrotik CHR и взглянули на то, как можно парой команд настроить NAT. Разумеется, для каждого неиспользуемого сервиса можно закрыть доступ извне, исходя из используемых портов, протоколов и типа трафика.

Угроз безопасности с каждым днем становится все больше и каждая из них заслуживает внимания и адекватного ответа.

Распределенный файрволл, или DFW (Distributed Firewall) — «ИТ-ГРАД»

Распределенный файервол, или DFW (Distributed Firewall), – популярная функция NSX. С выходом vCloud Director 8.20 инструмент стал доступен клиентам вместе с новым интерфейсом HTML5 и API. Управление файерволом осуществляется на уровне Org vDC.

Использование опции Manage Firewall для управления DFW

Если кликнуть по ссылке Manage Firewall в свойствах виртуального ЦОД, откроется окно управления DFW, которое выглядит так:

Окно управления Distributed Firewall

Как сказано в официальной документации, Distributed Firewall представляет собой брандмауэр, реализованный на уровне ядра гипервизора, который обеспечивает контроль сети и виртуализированных нагрузок. Здесь можно создавать политики на основе объектов VMware vCenter, таких как дата-центры, кластеры, виртуальные машины, используя в том числе комбинации из IP-адреса или наборов IP-адресов, VLAN, VXLAN, групп безопасности, включая объекты Active Directory. Правила брандмауэра работают на уровне отдельно взятой виртуальной машины и не зависят от сетевой топологи, что обеспечивает постоянный контроль доступа, даже когда ВМ переходит в режим работы vMotion. Такая «нативность» с гипервизором дает файерволу большие преимущества, поскольку обеспечивается максимальная пропускная способность и более высокая консолидация рабочих нагрузок на физических серверах. Кроме того, файервол поддерживает масштабируемую архитектуру, благодаря чему при добавлении в ЦОД новых узлов автоматически увеличивается пропускная способность брандмауэра.

Здесь можно создавать политики на основе объектов VMware vCenter, таких как дата-центры, кластеры, виртуальные машины, используя в том числе комбинации из IP-адреса или наборов IP-адресов, VLAN, VXLAN, групп безопасности, включая объекты Active Directory. Правила брандмауэра работают на уровне отдельно взятой виртуальной машины и не зависят от сетевой топологи, что обеспечивает постоянный контроль доступа, даже когда ВМ переходит в режим работы vMotion. Такая «нативность» с гипервизором дает файерволу большие преимущества, поскольку обеспечивается максимальная пропускная способность и более высокая консолидация рабочих нагрузок на физических серверах. Кроме того, файервол поддерживает масштабируемую архитектуру, благодаря чему при добавлении в ЦОД новых узлов автоматически увеличивается пропускная способность брандмауэра.

Сравнение брандмауэров

Отметим, что в vCloud Director 8.20 можно работать с пограничным шлюзом (Edge gateway) и распределенным (Distributed) файерволом. Чтобы уловить разницу между ними, рассмотрим отдельные примеры.

Чтобы уловить разницу между ними, рассмотрим отдельные примеры.

Пример с несколькими Org vDC

Пограничный шлюз на уровне Org vDC

На рисунке выше показаны два Org vDC с разной сетевой топологией. Org vDC 1 использует Org vDC Edge Gateway, который, помимо функции файервола, выполняет другие сетевые службы (балансировка нагрузки, VPN, NAT, маршрутизация и т. д.). Обратите внимание, что на этом уровне брандмауэр отслеживает только те пакеты, которые маршрутизируются через пограничный шлюз.

Пограничный шлюз на уровне vApp

Спустившись на уровень ниже, мы видим контейнеры vApps с vApp Edges. Они отвечают за маршрутизацию, межсетевое экранирование и NAT между маршрутизируемой сетью vApp и сетью Org vDC.

Распределенный файервол

Распределенный файервол же работает на уровне vNIC виртуальных машин. Это означает, что здесь реализуется проверка входящего/исходящего трафика ВМ и нет зависимости от топологии сети.

Особенности прав доступа в Distributed Firewall

В vCloud Director 8.20 появились новые права доступа, связанные с распределенным файерволом:

- управление распределенным брандмауэром;

- настройка правил распределенного брандмауэра;

- просмотр правил распределенного брандмауэра;

- включение/выключение распределенного брандмауэра.

Последнее право по умолчанию распространяется на системных администраторов, при этом провайдер облачных услуг контролирует, кому из клиентов разрешать использовать DFW. С учетом этих возможностей распределенный файервол может предоставляться как услуга с добавленной стоимостью. Поставщик выборочно включает DFW для отдельных Org vDC, после чего клиент самостоятельно настраивает и работает с брандмауэром.

Как создать новое правило в DFW

Прежде чем использовать портал vCloud Director для работы с распределенным файерволом, необходимо активировать (включить) распределенный брандмауэр на уровне организации виртуального ЦОД.

Окно включения Distributed Firewall

Важный момент! Правила, создаваемые в DFW, по умолчанию применяются к виртуальному ЦОД организации.

Обзор свойств правила

В поле Applied To можно изменять критерии применимости. При этом в свойствах правила может присутствовать несколько объектов, что позволяет сократить общее количество создаваемых правил. Например, если необходимо разрешить трафик http в сети internal1, internal2, internal3, достаточно создать одно правило, в котором будут определены рассматриваемые сети, вместо создания трех отдельных строк.

Создаем новое правило. Для этого открываем vCloud Director, кликаем по Org vDC, в контекстном меню выбираем Manage Firewall – открывается отдельное окно распределенного брандмауэра.

Пример Default Allow Rule, созданного по умолчанию

Далее необходимо определиться с типом правила. Обратите внимание, что на закладке General можно создавать правила Layer 3, а на закладке Ethernet – правила Layer 2. Чтобы добавить правило на уровень ниже существующего, щелкните по строке правила, а затем нажмите кнопку «+». Новая строка появится ниже выбранного правила. Если же на странице Distributed Firewall присутствует единственное правило, созданное по умолчанию (Default Allow Rule), любое вновь создаваемое правило будет размещаться на уровень выше.

Чтобы добавить правило на уровень ниже существующего, щелкните по строке правила, а затем нажмите кнопку «+». Новая строка появится ниже выбранного правила. Если же на странице Distributed Firewall присутствует единственное правило, созданное по умолчанию (Default Allow Rule), любое вновь создаваемое правило будет размещаться на уровень выше.

Пример создания нового правила

Строка любого правила содержит поля Source, Destination и Service, в которых при создании автоматически прописывается значение Any, а само правило определяет разрешающее действие. Эти значения можно изменить при необходимости. Обратите внимание, что правило содержит поле Name, которое не должно быть пустым. В ячейках Source и Destination указываются отдельно взятые IP-адреса, IP-диапазоны или значения в формате CIDR.

Пример редактирования полей правила

Кликнув по значку «+» в ячейке Source или Destination, можно добавить новый объект – сеть организации vDC, виртуальную машину, указать IP-диапазон, а также использовать фильтры.

Пример выбора объектов в свойствах правила DFW

Изменения, вносимые в правилах DFW, необходимо сохранять. Для этого используется кнопка Save changes.

Заключение

В этой статье мы познакомились с особенностями работы распределенного брандмауэра, обозначили разницу между Edge Gateway и Distributed Firewall, а также научились создавать правила. Следите за новыми материалами первого блога о корпоративном IaaS. В следующей статье расскажем о порядке применения правил, рассмотрев конкретные кейсы, и научимся вносить изменения в уже существующую конфигурацию.

Глава 8. Межсетевой экран Proxmox

Межсетевой экран Proxmox VE является функционалом безопасности, который делает возможным быструю и

эффективную защиту виртуальной среды как внутреннего, так и внешнего сетевого обмена. Усиливая действие такого

межсетевого экрана мы можем защищать ВМ, узлы хоста, или даже весь кластер путём создания правил межсетевого

экрана. Создавая правила на уровне виртуальной машины мы можем предоставлять полную изоляцию ВМ для сетевого

обмена ВМ, включая обмен ВМ с внешней сетью. До появления межсетевого экрана Proxmox VE безопасность и

изоляция были невозможны на уровне гипервизора, мы охватим следующие темы межсетевого экрана Proxmox VE:

Создавая правила на уровне виртуальной машины мы можем предоставлять полную изоляцию ВМ для сетевого

обмена ВМ, включая обмен ВМ с внешней сетью. До появления межсетевого экрана Proxmox VE безопасность и

изоляция были невозможны на уровне гипервизора, мы охватим следующие темы межсетевого экрана Proxmox VE:

Обзор межсетевого экрана Proxmox VE

Настройка правил межсетевого экрана всего кластера

Настройка правил межсетевого экрана определённого хоста

Настройка правил межсетевого экрана конкретной ВМ

Интеграция IPS Suricata

Включение межсетевого экрана IPv6

CLI команды межсетевого экрана

Обзор межсетевого экрана Proxmox VE

Межсетевой экран Proxmox VE усиливает действие iptables по защищённости каждого узла Proxmox.

Iptables являются приложением, которое позволяет вам управлять таблицами правил для межсетевого экрана

ядра Linux. Все правила и настройки межсетевого экрана сохраняются в файловой системе вашего кластера

Proxmox, тем самым делая доступной распределённый межсетевой экран в кластере вашем Proxmox. Предоставляемая

Proxmox на каждом узле предваряющая межсетевой экран служба считывает все правила и настройки из файловой системы

кластера и автоматически приводит в соответствие ваши локальные iptables. Правила могут быть полностью созданы

и поддержаны GUI или CLI Proxmxox. Межсетевой экран Proxmox может быть использован на месте виртуального

межсетевого экрана всего кластера.

Все правила и настройки межсетевого экрана сохраняются в файловой системе вашего кластера

Proxmox, тем самым делая доступной распределённый межсетевой экран в кластере вашем Proxmox. Предоставляемая

Proxmox на каждом узле предваряющая межсетевой экран служба считывает все правила и настройки из файловой системы

кластера и автоматически приводит в соответствие ваши локальные iptables. Правила могут быть полностью созданы

и поддержаны GUI или CLI Proxmxox. Межсетевой экран Proxmox может быть использован на месте виртуального

межсетевого экрана всего кластера.

| Замечание | |

|---|---|

Хотя межсетевой экран Proxmox и предоставляет исключительную защищённость, вам настоятельно

рекомендуется иметь физический межсетевой экран для всей сетевой среды. Этот межсетевой экран также

называется граничным межсетевым экраном, поскольку располагается в вашей главной входной точке

в Интернет. |

Компоненты межсетевого экрана Proxmox VE

Существуют различные создающие межсетевой экран Proxmox VE компоненты. Для эффективной реализации межсетевого экрана в кластере Proxmox важно знать все компоненты и их функции.

Зоны

Области защиты межсетевым экраном Proxmox делятся на следующие три логические зоны:

Datacenter: правила в этой зоне определяют обмен в сторону всех хостов и гостевых машин и от них.

Host: правила в этой зоне определяют обмен к- и от- кластеру и узлам Proxmox.

VM: правила этой зоны определяют обмен к каждой ВМ и от неё.

Все правила зон центра данных и хоста выстраиваются в каскад. Это означает, что правило созданное в зоне

центра данных будет применяться ко всем хостам или узлам, а также ко всем ВМ. В то время, как созданные в зоне

хоста правила будут применяться ко всем ВМ на этом хосте или узле Proxmox, следует предпринимать

предосторожности при создании правил в зоне хоста для определённых ВМ. Это обусловлено тем, что при миграции

такой ВМ на другой узел данные правила с предыдущего узла не будут применяться на новом узле для мигрировавшей

ВМ. Такие правила уровня хоста должны быть созданы на новом хосте и только после этого они могут быть

применены к данным ВМ. Создаваемые для ВМ правила применяются только к этой ВМ. Не существует никаких каскадов

для вашей зоны ВМ.

Группы безопасности

Это средство группировки некоторых правил межсетевого экрана в одно правило. Оно очень полезно когда то же самое множество правил применяется к различным ВМ. Например, мы можем создать группу безопасности с названием webserver и добавить множество правил для открытия портов, таких как 21, 22,80, 443 и тому подобных. Затем мы можем применять эти Security Groups для любых ВМ, используемых в качестве веб сервера. Аналогично, мы можем создать группу безопасности для открытия портов только для электронной почты. Следующий снимок экрана отображает пример группы безопасности вебсервера с правилами открытия портов для FTP, SSH, HTTP и HTTPS:

| Замечание | |

|---|---|

Следует отметить, что Security Groups создаются только в зонах центра данных. |

Создаваемая в зоне центра данных Security Groups может быть применена в любых зонах. Группы безопасности делают более простым создание правил для множества узлов или виртуальных машин. Подробности о создании групп безопасности и управлении ими будут объяснены в этой главе позже.

IPSet

Иногда бывает необходимо создать правила межсетевого экрана для ограничения или разрешения обмена исключительно на основании IP адресов. IPSet позволяет нам создавать правила, котороые могут применяться ко множеству IP адресов или подсетей IP. Например, мы можем создать IPSet чтобы разрешить доступ к GUI Proxmox только с ограниченных IP адресов. Следующий снимок отображает пример IPSet для разрешения доступа к вашему proxmoxgui только с трёх адресов:

Мы можем создавать правила основываясь на индивидуальных IP или на целых подсетях с пименением формата

CIDR в своих правилах.

| Замечание | |

|---|---|

Все правила IPSet могут создаваться как в зонах центра данных, так и ВМ, поскольку блоки диалога в них также идентичны. Созданный в зоне центра данных IPSet может применяться ко всем хостам и ВМ в данном кластере. Однако, IPSet, созданный в зоне ВМ, может применяться только для этой ВМ. |

Другим хорошим примером использования IPSet является создание чёрных и белых списков IP адресов в зонах центра данных. Белый список делает возможным обмен, в то время как чёрный список блокирует доступ к указанным IP адресам. Подробности создания IPSet и управления ими будут обсуждены позднее в данной главе.

Правила

Правила являются сердцевиной настройки межсетевого экрана. Правила определяют поток и тип обмена, который

будет разрешён или запрещён в данной зоне. Существуют два направления в которых может идти сетевой обмен:

Правила определяют поток и тип обмена, который

будет разрешён или запрещён в данной зоне. Существуют два направления в которых может идти сетевой обмен:

IN: имеет отношение ко входящему обмену, приходящему откуда угодно в любые зоны

OUT: относится к исходящему из любых зон обмену куда угодно

Существует три вида действий, которые могут быть применены правилом межсетевого экрана:

ACCEPT: разрешает обмен пакетами

REJECT: пакеты отвергаются, после чего их отправителю отсылается уведомление об отказе в приёме

DENY: пакеты обмена принимаются, а затем молча сбрасываются без каких- либо уведомлений их отправителю

Обычное правило будет содержать направление обмена, применяемое к этому обмену действие и на какой порт или протокол оно оказывает воздействие. Следующий снимок экрана отображает правило для блокирования обмена с портом

Следующий снимок экрана отображает правило для блокирования обмена с портом 80 и разрешение обмена для порта 443 для некоторого примера ВМ в нашем

кластере.

Протоколы

В межсетевом экране Proxmox мы можем создавать правила основываясь на различных сетевых протоколах, таких как TCP, UDP, ICMP и тому подобные. В зависимости от требований приложений, могут быть необходимы различные выборы протоколов. Например, если мы хотим разрешить для зоны ping, нам необходимо создать правило с таким протоколом ICMP. Предварительно определённые протоколы доступны для выбора в блоки диалога, что отображает следующий снимок экрана:

Макросы

Макросы являются предварительно созданными настройками порта для большинства известных служб, например,

HTTP, SSH, FTP, Telnet, MySQL, NTP, OpenVPN и тому подобных. Каждый макрос имеет предопределённый протокол

и номер порта. Поэтому, при выборе макроса на не нужно определять протокол или номер порта. Фактически,

когда мы выбираем Macro при помощи ниспадающего

меню, блок диалога Proxmox автоматически запрещает все текстовые блоки протокола и порта, как это отображается

на следующем снимке экрана:

Поэтому, при выборе макроса на не нужно определять протокол или номер порта. Фактически,

когда мы выбираем Macro при помощи ниспадающего

меню, блок диалога Proxmox автоматически запрещает все текстовые блоки протокола и порта, как это отображается

на следующем снимке экрана:

| Совет | |

|---|---|

Если нам нужно ввести индивидуальный порт для любого правила, тогда выбор макросов не работает. Нам придётся вручную определять номер порта и соответствующий протокол для данного правила. |

Следующий снимок экрана показывает ниспадающее меню Macro в блоке диалога Rule:

К функциям межсетевого экрана можно осуществить доступ через закладку firewall о всех трёх зонах, таких как Datacenter, Host, или Nodes, а также на виртуальных машинах, причём как KVM, так и

LXC.

Службы pve-firewall и pvefw-logger

Существуют две службы, которые делают доступным межсетевой экран Proxmox:

pve-firewall: это самая главная служба для выполнения межсетевого экрана и обновления правил iptablesPvefw-logger: отвечает за регистрацию всего обмена межсетевого экрана когда регистрация включена

Служба pve-firewall запускается

автоматически после перезагрузки узла. Мы также можем осуществлять запуск, останов и перезапуск данной

службы вручную с использованием следующих команд:

# pve-firewall start

# pve-firewall stop

# pve-firewall restart

Для проверки состояния службы межсетевого экрана мы можем воспользоваться следующей командой:

# pve-firewall status

В случае, если в работе межсетевого экрана отсутствуют какие- либо проблемы, её вывод будет таким:

Status: enabled/running

Хотя межсетевой экраном Proxmox можно полностью управлять через GUI Proxmox, временами может потребоваться

намеренный доступ к правилам через CLI в случае, когда некий кластер заблокирован из- за неправильной настройки

правил межсетевого экрана. Все настройки и правила межсетевого экрана следуют одному и тому же формату

именования с расширением .fw. Настройки межсетевого экрана и файлы

правил хранятся в двух различных каталогах для всех ваших трёх зон:

/etc/pve/firewall/cluster.fw

Это файл настроек правил зоны и настроек центра данных (Datacenter). Вся прочая информация межсетевого экрана повсеместная в центре данных, такая как Security Groups и IPSets также хранятся в этом отдельном файле. Мы можем разрешать или запрещать межсетевой экран центра данных изменяя такой файл настроек.

Вот файлы настроек и правил для узла или хоста Proxmox:

/etc/pve/nodes/<node_name>/host. fw

fw

Каждая виртуальная машина, будь то KVM или LXC, имеет отдельный файл настроек межсетевого экрана со своим идентификатором ВМ, хранящийся в том же каталоге, в котором хранится и файл настроек межсетевого экрана центра данных:

/etc/pve/firewall/<vm_id>.fw

При создании новых правил или их изменений через GUI Proxmox, именно эти файлы подвергаются изменениям. Будь то изменения, выполняемые через GUI либо посредством CLI, все правила вступают в действие немедленно. Не требуются никакие перезагрузки или перезапуск службы межсетевого экрана.

Настройка межсетевого экрана специфичного для центра данных

Как уже упоминалось ранее, правила межсетевого экрана, относящиеся к центру данных, имеют влияние на

все ресурсы, такие как кластер, узлы и виртуальные машины. Все создаваемые в этой зоне правила каскадируются

как для хостов, так и для ВМ. Эта зона также используется для полного ограничения возможности кластера

отбрасывать весь входящий обмен, а затем открывать только то, что требуется. В только что установленном

кластере Proxmox этот параметр межсетевого экрана всего центра данных выключен.

Эта зона также используется для полного ограничения возможности кластера

отбрасывать весь входящий обмен, а затем открывать только то, что требуется. В только что установленном

кластере Proxmox этот параметр межсетевого экрана всего центра данных выключен.

| Предостережение | |

|---|---|

Необходимо обращать внимание на данный раздел для предотвращения полной блокировки кластера. |

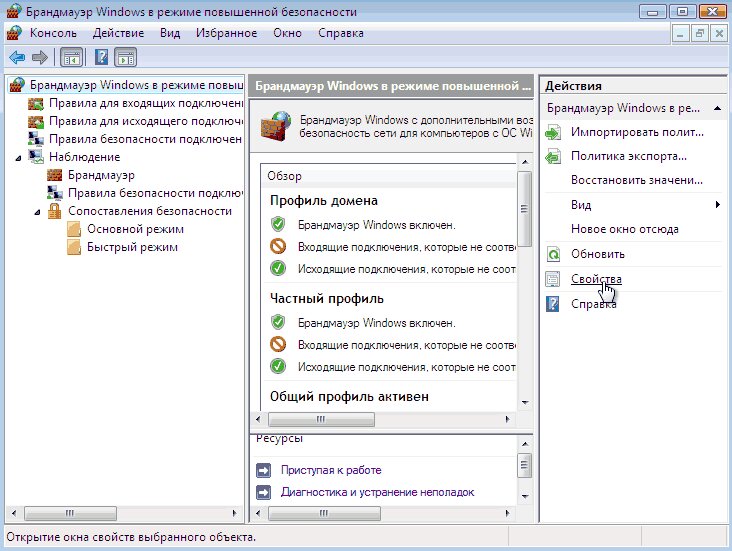

Настройка межсетевого экрана центра данных в GUI

Следующий снимок экрана отображает параметры межсетевого экрана для зоны центра данных в закладке Options перейдя в Datacenter | Firewall | Options:

Как мы можем увидеть из предыдущего снимка экрана, межсетевой экран для зоны центра данных по умолчанию

выключен, при помощи Input Policy установите Drop, а Output Policy установите на Accept. Если мы на самом деле разрешим этот

параметр межсетевого экрана прямо сейчас, тогда весь входящий доступ будет запрещён. Вам придётся перейти

в консоль для доступа к данному узлу. Перед тем как разрешать этот параметр, мы должны с создать два правила

для разрешения доступа вашего GUI по порту

Если мы на самом деле разрешим этот

параметр межсетевого экрана прямо сейчас, тогда весь входящий доступ будет запрещён. Вам придётся перейти

в консоль для доступа к данному узлу. Перед тем как разрешать этот параметр, мы должны с создать два правила

для разрешения доступа вашего GUI по порту 8006 и вашего консольного

доступа SSH через порт 22.

Создание правил межсетевого экрана центра данных

Чтобы открыть блок диалога создания Rule, нам

нужно кликнуть на Add, переместившись в меню с

закладками Datacenter | Firewall | Rules. В качестве

нашего первого правила мы собираемся разрешить GUI Proxmox по порту 8006,

как это отображено на следующем снимке экрана:

Блок диалога правил {почти} идентичен для всех трёх зон, поэтому важно знать подробности опционных элементов в этом блоке диалога. Следующая таблица суммирует все цели текстов и ниспадающих списков, доступных в данном блок диалога Правил:

| Элемент | Функция |

|---|---|

| Этот ниспадающий перечень используется для выбора направления вашего обмена для данного правила,

при этом это обязательное поле. |

| Этот ниспадающий перечень используется для выбора необходимого для применения действия, такого как Accept, Drop или Reject. Это обязательное поле. |

| Это текстовое поле используется для определения вашего интерфейса, применяемого для данного правила. Оно не применяется в зоне центра данных. Полезно определять его для ВМ со множеством интерфейсов. |

| Этот ниспадающий список используется для выбора предварительно настроенного IPSet или текстовое

поле для ввода необходимого IP адреса, откуда происходит данный обмен. Мы можем определять подсеть в

формате CIDR. Когда поле оставляется незаполненным, это позволяет принимать обмен со всех IP адресов

источников. |

| Этот ниспадающий список используется для выбора предварительно настроенного IPSet или текстовое поле для ввода необходимого IP адреса устройства назначения в кластере. Когда поле оставляется незаполненным, это позволяет осуществлять обмен со всеми IP адресами получателей. |

| Это окошко метки используется для включения или выключения данного правила. |

| Этот ниспадающий перечень используется для выбора предварительно настроенных макросов. Мы также можем набрать свой текст имени макроса, который будет осуществлять фильтрацию нашего списка макросов. |

| Этот ниспадающий список используется для выбора протокола. |

| Это текстовое поле используется для определения номера порта, порождающего данный входящий

обмен. Если оно оставлено пустым, будет приниматься обмен со всех портов. Мы также можем определить

в данном поле свой диапазон портов разделённый |

| Это текстовое поле используется для определения номера порта получателя данного входящего

обмена. Если оно оставлено пустым, будет приниматься обмен со всех портов. Мы также можем определить

в данном поле свой диапазон портов разделённый |

| Это текстовое поле используется для записи определения или любых заметок относящихся к данному правилу. |

Для разрешения обмена с вашей консолью SSH мы собираемся создать при помощи макроса SSH необходимое правило. Следующий снимок экрана отображает свойство межсетевого экрана зоны центра данных с двумя правилами, созданными для разрешения доступа через GUI Proxmox и SSH:

| Замечание | |

|---|---|

Отметим, что GUI Proxmox может быть доступен только через один IP адрес, который {в нашем случае}

установлен в значение |

Создание IPSet центра данных

Приводимый ниже снимок экрана показывает IPSet с именем proxmox_node_ips с IP адресами для двух узлов в нашем примере кластера:

На странице управления IPSet нам вначале необходимо создать собственно IPSet, а затем добавить IP с

расположенных по правую руку опций IP/CIDR. Адреса IP могут добавляться по отдельности или определяться

целым блоком с применением соответствующих значений CIDR. Имя IPSet может содержать только алфавитно-

цифровые символы с двумя специальными: