Файрвол что такое: Что такое файервол. Объясняем простыми словами — Секрет фирмы

Что такое фаервол, зачем он нужен

Online-заявка

Если переводить дословно с английского, то «фаервол» – это «огненная стена». Действительно, программа фаервол создает в компьютере неприступную стену для сторонних программ. Если, к примеру, антивирусные программы находят и обезвреживают вредоносный код, который уже имеется на компьютере, то задача файервола – не пустить злоумышленника извне или не выпустить программу, пытающуюся получить несанкционированный доступ в сеть с вашего компьютера. Это своего рода блок-пост на вашем компьютере на границе с доступом в глобальную сеть.

Современные антивирусные программы снабжены всем необходимым. Вам остается только такое простое действий, как включить Firewall в настройках, если он не активировался при установке. Но не все версии антивирусных программ имеют в комплекте модуль с брандмауэром. Зато на рынке представлены отдельные продукты, которые специализируются на безопасности посредством сетевых экранов.

Так, например, продукты Agnitum Outpost Firewall Pro и Kerio WinRoute Firewall – одни из основоположников данного вида защиты персонального компьютера.

В комплект поставки Agnitum Outpost Firewall Pro входят модули (компоненты):

- защиты в реальном времени,

- специальный алгоритм обучения, который позволит настроить программу под ваши нужды и интересы,

- модуль блокировки нежелательного контента при обзоре интернет-ресурсов – Web-контроль ( блокирует в том числе и рекламные баннеры),

- модуль фильтрации почтовых сообщений,

- модуль самозащиты,

- модуль контроля программ и целостности файлов, чтобы заражение не произошло через внедренный код,

- логирование процессов.

Kerio WinRoute Firewall – ныне именуется Kerio Control – программный брандмауэр, который призван контролировать сетевой трафик как по доступу в сеть Интернет, так и в локальной сети организации. Он позволяет не только защищать от атак, но и экономить время и рабочие ресурсы компании благодаря организации целевого трафика без доступа к неугодным сетевым ресурсам.

В комплекте с программой идет встроенный прокси-сервер и VPN, антивирус, модуль регулирования и балансировки пропускной способности канала данных, записи активности пользователей в специальном журнале. Имеется возможность подключить сторонний антивирусный продукт.

Kerio Control – надежный помощник сетевого администратора, который позволяет легко настраивать и масштабировать корпоративную сеть.

Все зависит от назначения программного продукта, его комплекта поставки и грамотной настройки под собственные нужды. Так, например, настройка winroute firewall (Kerio) может быть настолько сложной, что с ней сможет справиться только сертифицированный специалист, однако для корпоративной сети он просто незаменим, так как предоставляет самый продвинутый функционал.

Если у вас остались вопросы по назначению или выбору файервола, то вы всегда можете задать их нашим специалистам. Мы поможем вам выбрать самый подходящий вариант программы.

Вернуться в раздел Программное обеспечение

Файрвол – что это простыми словами, принцип работы межсетевого экрана

Сегодня расскажем, что такое файрвол простыми словами.

От обилия защитных средств для компьютера кружится голова:

- антивирус;

- файрвол;

- брандмауэр;

- межсетевой экран;

- сканер;

- USB-защитник;

- антиспамы;

- и др.

На самом деле, не все так страшно, как может показаться на первый взгляд, потому что много этих специфичных слов означают практически одно и то же. Такая путаница возникает, потому что каждый называет тот или иной инструмент своими словами. Так, например, происходит с файрволом, потому что он означает то же самое, что и межсетевой экран или брандмауэр. Вернее можно написать так, что одну и ту же программу можно назвать файрволом, брандмауэром или межсетевым экраном. Запутались? Давайте разбираться.

Что такое файрвол простыми словами

Давайте сразу закрепим, что антивирус и файрвол — это две разные программы, хотя некоторые антивирусы выполняют функцию файрвола.

Антивирус — это более «широкая» по функциональности программа, которая обеспечивает комплексную защиту компьютера. Файрвол — это «узкоспециализированный» страж, который отлично фильтрует трафик, входящий в ваш компьютер. Поэтому для улучшенной защиты устройства рекомендуют одновременно устанавливать антивирус и файрвол. Все-таки специализированный файрвол лучше выполняет свои функции, чем подобная функция на антивирусе. Файрвол, брандмауэр или межсетевой экран — как правильно?

Тут все несложно. Все три слова — это синонимы, поэтому одно и то же программное обеспечение можно назвать одним из них. Разница вот в чем:

файрвол — это название программы на английском;

брандмауэр — название программы на немецком;

межсетевой экран — чаще всего применяется в более масштабных случаях обеспечения защиты.

Условно, файрвол или брандмауэр — это некое защитное программное обеспечение или аппаратное устройство.

Межсетевой экран может быть одной программой, но может быть и программно-аппаратным комплексом, который может состоять из нескольких файрволов или аппаратных устройств. При этом, назвать межсетевым экраном единственную программу, установленную на компьютере для фильтрации трафика — это тоже корректно. В общем, слова являются синонимами, поэтому можно употреблять их как удобно.

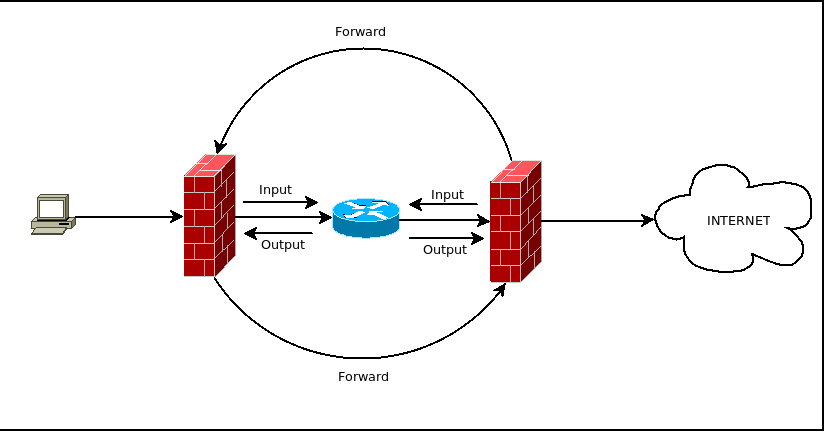

Как работает файрвол?

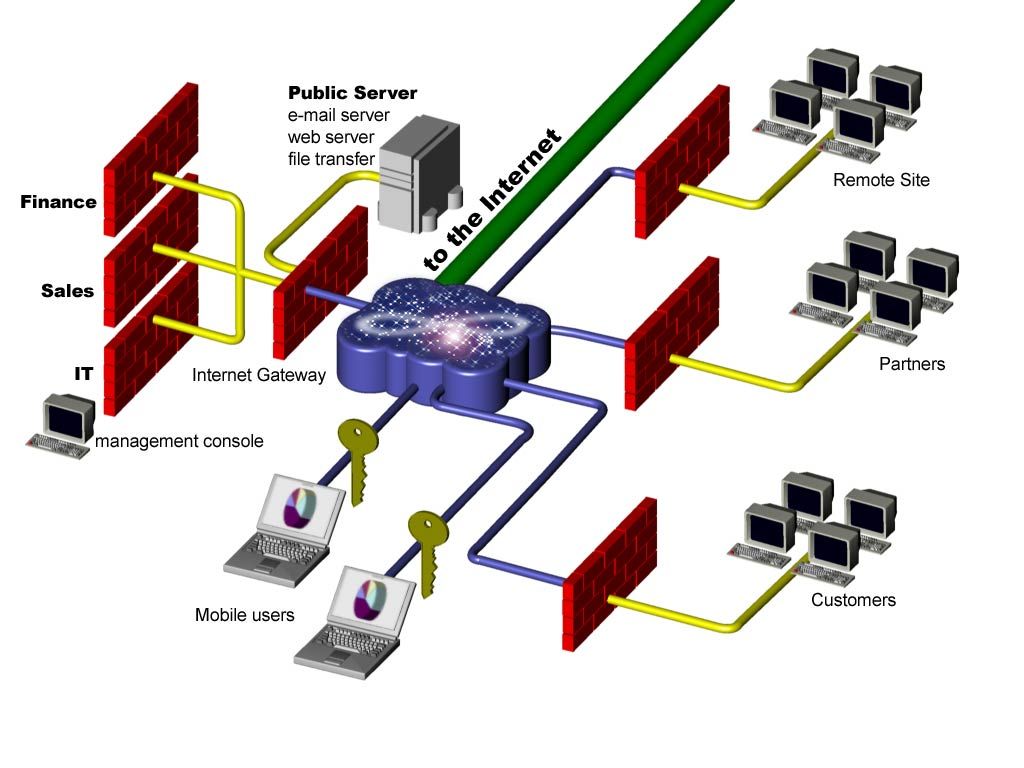

Когда мы «выходим» в интернет, то по сути мы выходим во внешнюю сеть. Наш компьютер — это внутренняя сеть. Внутренняя сеть может состоять из нескольких домашних устройств или из множества компьютеров организации. Файрвол — это «пограничник», который стоит между внутренней и внешней сетями. По сути, он «решает» какой трафик пропускать во внутреннюю сеть, а какой нет. Но «решает» он не самостоятельно, а строго по вашим настройкам. Как настроите, так и будет проходить фильтрация.

В былые времена, в эпоху Windows XP, файрволы были настоящими «хищниками».

Они очень жестко фильтровали трафик, как бы вы их ни настраивали. Поэтому любая инструкция тех времен по установке какой-либо программы начиналась со слов «вначале отключите файрвол». Эти программы были самой распространенной причиной проблемной установки программного обеспечения. Сейчас все не так. Файрволы наконец-то стали «слушаться» пользователей и подчиняться их настройкам.

Глобально, настроить файрвол можно по двум принципам:

«Разрешить все, что не запрещено». В этом случае файрвол будет «резать» только сомнительный трафик.

«Запретить все, что не разрешено». В этом случае файрвол будет «резать» весь трафик кроме того, который вы разрешили.

Что анализирует файрвол?

Как ни странно, но никто до сих пор не классифицировал, что должен анализировать файрвол. Поэтому программы этой категории могут существенно отличаться по уровню предлагаемой защиты.

Вот несколько основных примеров того, что делает и что анализирует файрвол:

Анализирует заголовки пакетной информации. Довольно слабенький инструмент безопасности, потому что его довольно легко пройти, элементарно подменив IP, но с хакерами-дилетантами справляется.

Способен установить собственный шлюз между внутренней и внешней сетью, чтобы информация проходила только через него. Такой подход защищает от внешнего воздействия на передаваемую информацию, однако не проверяет саму информацию, которая, по сути, может быть небезопасной. Некоторые файрволы все-таки контролируют передаваемые пакеты через свой шлюз, обеспечивая высокий уровень защиты, но проблема такого подхода — низкая скорость работы и высокая нагрузка на систему. К сожалению, «золотая середина» пока не найдена.

Контролирует какое программное обеспечение самостоятельно пытается подключиться к внешней сети и блокирует эту попытку.

Это настраиваемая функция, поэтому вы самостоятельно можете составить «белый список» программ.

Вся прелесть современных файрволов в том, что некоторые из них стали применять искусственный интеллект. ИИ позволяет файрволу постоянно обучаться и выстраивать эффективную и гармоничную политику защиты внутренней сети. Такие файрволы способны поддерживать несколько политик безопасности, например в них можно настроить политику для себя и создать персональный уровень защиты для пользователя-ребенка.

Файрвол или антивирус?

Лет 10 назад такой вопрос даже не стоял бы, потому что все пользователи знали, что обязательно нужно устанавливать и антивирус, и файрвол, потому что программы дополняли друг друга. Если этого не делать, то компьютер очень часто «ловил» вирусы.

Сейчас многие антивирусы предлагают встроенную функцию файрвола. В принципе, для простого домашнего пользователя такого антивируса более чем достаточно.

Отдельный файрвол нужен, когда вам нужно защитить сеть из компьютеров или даже один компьютер, который интенсивно используется в интернете и посещает разные веб-сайты. То есть, чем интенсивней используется внутренняя сеть, тем мощнее должна быть защита.

Заключение

Что такое файрвол простыми словами? Файрвол — это «автоматическая дверь» в интернет, которая открывается вам и закрывается подозрительным посетителям. Вы самостоятельно настраиваете работу файрвола, поэтому можете контролировать весь входящий или исходящий трафик.

Что такое брандмауэр? Типы брандмауэров

Что такое брандмауэр в компьютерных сетях? Брандмауэр — это устройство, которое фильтрует трафик, которому разрешено входить или выходить из раздела вашей сети. Кроме того, в рамках этого определения брандмауэра брандмауэр можно использовать для настройки безопасной виртуальной частной сети (VPN) путем шифрования данных, которые передаются между подключенными к нему сторонами.

Компании используют защиту брандмауэра, чтобы гарантировать безопасность данных, поступающих в их сети, а также для предотвращения кражи данных или использования компонентов в сети для запуска атак на другие сети.

Безопасность брандмауэра существует с 1980-х годов. Первоначально он состоял только из фильтров пакетов и существовал в сетях, предназначенных для проверки пакетов данных, отправляемых и получаемых между компьютерами. С тех пор брандмауэры развивались в ответ на растущее разнообразие угроз:

- Брандмауэры поколения 1 — антивирусная защита : они состояли из антивирусных средств защиты, предназначенных для предотвращения распространения вирусов, проникающих в ПК в 1980-х годах.

- Брандмауэры поколения 2 — защита сети : В середине 1990-х годов для защиты сетей необходимо было создавать физические брандмауэры.

- Брандмауэры 3-го поколения — приложения : В начале 2000-х годов брандмауэры были разработаны для устранения уязвимостей в приложениях.

- Брандмауэры поколения 4 — полезная нагрузка : Эти брандмауэры, разработанные примерно в 2010 году, предназначены для защиты от обходных и полиморфных атак.

- Брандмауэры поколения 5 — масштабная защита : Примерно в 2017 году крупномасштабные атаки с использованием новых и более сложных методов потребовали передовых решений для обнаружения и предотвращения угроз.

Что делает брандмауэр? Брандмауэры важны не только из-за их возможностей предотвращения угроз, но и из-за того, что они улучшают конфиденциальность и отслеживают трафик. В контексте этого значения брандмауэра брандмауэры обеспечивают несколько преимуществ.

Отправляет оповещения о вредоносной активности

Брандмауэры могут отправлять предупреждения о вредоносных данных в дополнение к остановке атак. Это позволяет администраторам видеть частоту атак и принимать к сведению шаблоны атак.

Отслеживайте и останавливайте вредоносный трафик

Брандмауэры позволяют отслеживать, когда и как угрозы пытаются проникнуть в вашу сеть. Кроме того, они предотвращают проникновение атак в вашу систему.

Кроме того, они предотвращают проникновение атак в вашу систему.

Защита от фишинговых атак

Брандмауэры могут проверять трафик, генерируемый пользователями, когда они пытаются получить доступ к содержимому, связанному с фишинговой атакой. Это одно из ключевых преимуществ технологии брандмауэра. Таким образом, брандмауэр на компьютере может защитить благонамеренных пользователей от вредоносного воздействия на их собственные устройства или сети.

Защита конфиденциальности

Брандмауэры, особенно когда они используются для предотвращения кражи данных, могут повысить конфиденциальность сети. Кроме того, когда для настройки VPN используются брандмауэры, они могут обеспечивать конфиденциальную связь между пользователями.

Как работает брандмауэр? Брандмауэры работают, проверяя пакеты данных и проверяя их на наличие угроз для повышения безопасности сети. Они могут проверить содержимое данных, порты, которые они используют для перемещения, и их происхождение, чтобы увидеть, представляют ли они опасность. Кроме того, брандмауэры следующего поколения (NGFW) используют машинное обучение для обнаружения моделей поведения данных, которые могут означать аномальную и опасную активность. Эти возможности могут предотвратить несколько видов атак.

Кроме того, брандмауэры следующего поколения (NGFW) используют машинное обучение для обнаружения моделей поведения данных, которые могут означать аномальную и опасную активность. Эти возможности могут предотвратить несколько видов атак.

Бэкдоры

Бэкдоры — это разновидность вредоносных программ, которые позволяют хакерам удаленно получать доступ к приложению или системе. Брандмауэры могут обнаруживать и блокировать данные, содержащие бэкдоры.

Отказ в обслуживании

Атаки типа «отказ в обслуживании» (DoS) перегружают систему поддельными запросами. Вы можете использовать сетевой брандмауэр со списком управления доступом (ACL), чтобы контролировать, какие виды трафика разрешены для доступа к вашим приложениям. Вы также можете использовать брандмауэр веб-приложений (WAF) для обнаружения трафика в стиле DoS и предотвращения его влияния на ваше веб-приложение.

Макросы

Макросы могут использоваться хакерами для уничтожения данных на вашем компьютере. Брандмауэр может обнаруживать файлы с вредоносными макросами и предотвращать их проникновение в вашу систему.

Брандмауэр может обнаруживать файлы с вредоносными макросами и предотвращать их проникновение в вашу систему.

Удаленный вход

Брандмауэры могут препятствовать удаленному входу людей в ваш компьютер, что может быть использовано для управления им или кражи конфиденциальной информации.

Спам

Спам, в котором нежелательные электронные письма рассылаются без согласия получателя, также может быть остановлен брандмауэрами. Брандмауэр электронной почты может проверять входящие сообщения и обнаруживать спам, используя набор предварительно разработанных правил.

Вирусы

Вирусы копируют себя и распространяются на соседние компьютеры в сети. Брандмауэры могут обнаруживать пакеты данных, содержащие вирусы, и предотвращать их вход или выход из сети.

Брандмауэр состоит из аппаратного и программного обеспечения, которые объединяются для защиты части сети от нежелательных данных. Аппаратный брандмауэр запускает программное обеспечение, установленное внутри него, а программные брандмауэры используют ваш компьютер в качестве аппаратного устройства для запуска. Если у вас есть собственный брандмауэр или управляемый брандмауэр, управляемый поставщиком брандмауэра как услуги (FWaaS), компоненты будут одинаковыми.

Аппаратный брандмауэр запускает программное обеспечение, установленное внутри него, а программные брандмауэры используют ваш компьютер в качестве аппаратного устройства для запуска. Если у вас есть собственный брандмауэр или управляемый брандмауэр, управляемый поставщиком брандмауэра как услуги (FWaaS), компоненты будут одинаковыми.

Аппаратное обеспечение брандмауэра имеет собственный процессор или устройство, на котором выполняются программные возможности брандмауэра. Программное обеспечение брандмауэра состоит из различных технологий, которые применяют меры безопасности к данным, пытающимся пройти через брандмауэр. Некоторые из этих технологий включают в себя:

- Мониторинг в реальном времени, который проверяет трафик, когда он входит в брандмауэр

- Фильтры пакетов интернет-протокола (IP), которые проверяют пакеты данных, чтобы определить, могут ли они содержать угрозы

- Прокси-серверы, которые служат барьером между вашим компьютером или сетью и Интернетом.

Отправляемые вами запросы сначала отправляются на прокси-сервер, который перенаправляет ваш веб-запрос. Прокси-сервер может контролировать, с какими веб-сайтами взаимодействуют пользователи, отказываясь перенаправлять запросы на сайты, которые могут представлять угрозу.

Отправляемые вами запросы сначала отправляются на прокси-сервер, который перенаправляет ваш веб-запрос. Прокси-сервер может контролировать, с какими веб-сайтами взаимодействуют пользователи, отказываясь перенаправлять запросы на сайты, которые могут представлять угрозу. - VPN, тип прокси-сервера, который шифрует данные, отправляемые кем-то за брандмауэром, и пересылает их кому-то еще

- Преобразование сетевых адресов (NAT) изменяет адреса назначения или источника IP-пакетов при их прохождении через брандмауэр. Таким образом, несколько хостов могут подключаться к Интернету, используя один и тот же IP-адрес. Сервер

- Socket Secure (SOCKS), который направляет трафик на сервер от имени клиента. Это позволяет контролировать трафик клиента.

- Службы ретрансляции почты, которые принимают электронную почту с одного сервера и доставляют ее на другой сервер. Это позволяет проверять сообщения электронной почты на наличие угроз.

- Разделенная система доменных имен (DNS), которая позволяет выделить внутреннее использование вашей сети одному DNS, а внешнее — другому.

Затем брандмауэр может отслеживать трафик, поступающий на каждый сервер в отдельности.

Затем брандмауэр может отслеживать трафик, поступающий на каждый сервер в отдельности. - Ведение журнала, который ведет текущий журнал активности. Это можно просмотреть позже, чтобы установить, когда и как угрозы пытались получить доступ к сети или вредоносные данные внутри сети пытались выйти.

Существует несколько различных типов брандмауэров, каждый из которых по-своему защищает вашу сеть.

- Пакетный уровень : Пакетный уровень анализирует трафик на уровне транспортного протокола. На уровне транспортного протокола приложения могут взаимодействовать друг с другом, используя определенные протоколы: протокол управления передачей (TCP) и протокол пользовательских дейтаграмм (UDP). Брандмауэр проверяет пакеты данных на этом уровне в поисках вредоносного кода, который может заразить вашу сеть или устройство. Если пакет данных определяется как потенциальная угроза, брандмауэр избавляется от него.

- Уровень канала : Брандмауэр на уровне канала позиционируется как уровень между транспортным уровнем и прикладным уровнем стека TCP/Internet Protocol (TCP/IP).

Таким образом, они работают на сеансовом уровне модели взаимодействия открытых систем (OSI). В модели TCP, прежде чем информация может быть передана от одного киберобъекта к другому, должно произойти рукопожатие. Брандмауэр на уровне цепи проверяет данные, которые проходят во время этого рукопожатия. Информация в пакетах данных может предупредить брандмауэр о потенциально опасных данных, и брандмауэр может затем отбросить их, прежде чем они заразят другой компьютер или систему.

Таким образом, они работают на сеансовом уровне модели взаимодействия открытых систем (OSI). В модели TCP, прежде чем информация может быть передана от одного киберобъекта к другому, должно произойти рукопожатие. Брандмауэр на уровне цепи проверяет данные, которые проходят во время этого рукопожатия. Информация в пакетах данных может предупредить брандмауэр о потенциально опасных данных, и брандмауэр может затем отбросить их, прежде чем они заразят другой компьютер или систему. - Прикладной уровень : Брандмауэр прикладного уровня гарантирует, что на уровне приложения существуют только действительные данные, прежде чем разрешить их прохождение. Это достигается с помощью набора политик для конкретных приложений, которые разрешают или блокируют сообщения, отправляемые приложению или отправляемые приложением.

- Прокси-сервер : Прокси-сервер собирает и проверяет всю информацию, поступающую в сеть и выходящую из нее. Прокси-сервер действует как отдельный компьютер между вашим устройством и Интернетом.

У него есть собственный IP-адрес, к которому подключается ваш компьютер. Когда информация поступает или уходит с прокси-сервера, она фильтруется, а вредоносные данные перехватываются и отбрасываются.

У него есть собственный IP-адрес, к которому подключается ваш компьютер. Когда информация поступает или уходит с прокси-сервера, она фильтруется, а вредоносные данные перехватываются и отбрасываются. - Программные брандмауэры : Наиболее распространенный вид программных брандмауэров можно найти на большинстве персональных компьютеров. Он работает, проверяя пакеты данных, которые поступают на ваше устройство и с него. Информация в пакетах данных сравнивается со списком сигнатур угроз. Если пакет данных соответствует профилю известной угрозы, он отбрасывается.

Наиболее серьезные риски, которым вы подвергаете свою организацию из-за отсутствия брандмауэра, включают:

- Предоставление открытого доступа любому злоумышленнику, который хочет подключиться к вашей сети и инициировать атаку.

- Потеря конфиденциальных данных злоумышленниками, которые проникают в вашу сеть и крадут их с ваших серверов или компьютеров.

- Сбой вашей сети из-за того, что злоумышленники внедрили в нее вредоносное ПО, которое выводит из строя системы и программное обеспечение, необходимые для поддержания работоспособности вашей сети.

Вот несколько основных шагов, которые вы можете предпринять для повышения безопасности вашего брандмауэра:

- Используйте антивирусную защиту в дополнение к брандмауэрам, чтобы вы могли остановить более широкий спектр угроз.

- Ограничьте количество пользователей, имеющих права доступа к конфиденциальным областям вашей сети.

- Постоянно обновляйте свои брандмауэры. Таким образом, вы гарантируете, что вы защищены от самых последних угроз.

- Часто создавайте резервные копии важных для бизнеса данных, чтобы в случае успеха атаки вы могли использовать резервную копию для возобновления работы важных систем.

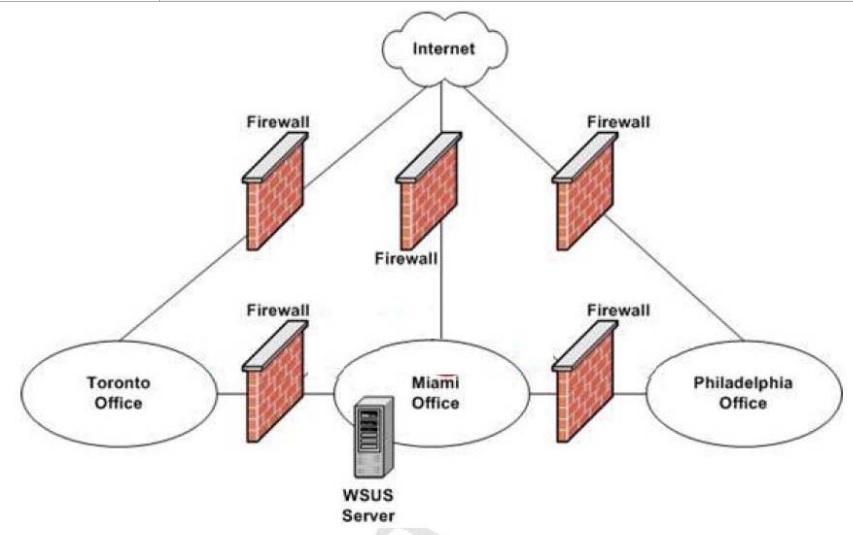

- Сегментируйте свою сеть с помощью брандмауэров. Установка брандмауэра между различными частями вашей сети может остановить вредоносные программы, которые пытаются перемещаться из одного сегмента сети в другой.

Что такое конфигурация брандмауэра? Чтобы получить максимальную отдачу от брандмауэра, следуйте этим рекомендациям. Они позволят вам блокировать больше угроз и лучше защищать вашу систему.

Они позволят вам блокировать больше угроз и лучше защищать вашу систему.

1. Блокировать трафик по умолчанию

Когда вы блокируете трафик по умолчанию, весь трафик сначала не попадает в вашу сеть, а затем пропускается только определенный трафик, направленный к известным безопасным службам.

2. Укажите IP-адрес источника, IP-адрес назначения и порт назначения.

При указании исходного IP-адреса можно исключить возможность получения вредоносного трафика непосредственно с IP-адресов, которые, как известно, представляют угрозу. Указав IP-адрес назначения, вы можете защитить устройства, имеющие или совместно использующие определенный IP-адрес.

Указание целевого порта может защитить процессы, которые получают данные через определенные целевые порты, например базы данных, которые могут быть нацелены на инъекции языка структурированных запросов (SQL), предназначенные для подделки запросов, которые приложения делают к базам данных.

3. Регулярно обновляйте программное обеспечение брандмауэра

С помощью регулярных обновлений программного обеспечения профили известных угроз, которые являются относительно новыми для ландшафта, могут быть включены в фильтры ваших брандмауэров. Это гарантирует, что у вас будут самые последние средства защиты.

4. Проводите регулярные проверки программного обеспечения брандмауэра

Регулярные проверки программного обеспечения ваших брандмауэров гарантируют, что они управляют трафиком и фильтруют его так, как им нужно. Это снижает риск, а также гарантирует соответствие вашей системы нормативным или внутренним требованиям.

5. Иметь инструмент централизованного управления для брандмауэров разных поставщиков.

С помощью инструмента централизованного управления вы можете просматривать состояние и вносить изменения в несколько различных брандмауэров от разных поставщиков на одной панели. Таким образом, вы можете проверить, как работает каждый из них, и при необходимости внести коррективы без необходимости перемещаться по нескольким экранам или перемещаться по разным рабочим станциям.

Таким образом, вы можете проверить, как работает каждый из них, и при необходимости внести коррективы без необходимости перемещаться по нескольким экранам или перемещаться по разным рабочим станциям.

Что такое брандмауэр по сравнению с антивирусным программным обеспечением? Хотя и брандмауэры, и антивирусное программное обеспечение защищают вас от угроз, они делают это по-разному. Брандмауэр фильтрует трафик, который входит в вашу сеть и выходит из нее. Антивирусное программное обеспечение отличается тем, что оно сканирует устройства и системы хранения в вашей сети в поисках угроз, которые могут уже пробили вашу защиту. Затем он избавляется от этого вредоносного программного обеспечения.

Брандмауэры могут блокировать широкий спектр угроз, но они также имеют следующие ограничения:

- Они не могут запретить пользователям доступ к информации на вредоносных веб-сайтах после того, как пользователь уже подключился к веб-сайту.

- Они не защищают организации от социальной инженерии.

- Если ваша система уже заражена, брандмауэр не сможет обнаружить угрозу, если только она не попытается распространиться через брандмауэр.

- Брандмауэр не может помешать хакерам использовать украденные пароли для доступа к важным областям вашей сети.

Линейка брандмауэров FortiGate следующего поколения (NGFW) от Fortinet сочетает в себе функциональность традиционных брандмауэров с глубокой проверкой пакетов (DPI) и машинным обучением, чтобы обеспечить повышенную защиту вашей сети. Таким образом, FortiGate может выявлять вредоносное ПО, атаки хакеров и многие другие угрозы и блокировать их.

FortiGate также обеспечивает проверку уровня защищенных сокетов (SSL), поэтому проверяется и фильтруется даже зашифрованный трафик. У FortiGate есть пути, позволяющие получать будущие обновления, которые содержат самую свежую информацию об угрозах.

Загрузите Магический квадрант Gartner за 2021 год для сетевых брандмауэров, в котором компания Fortinet была отмечена в 12-й раз в Магическом квадранте.

Что такое брандмауэр?

Брандмауэр — это устройство, фильтрующее трафик, которому разрешено входить или выходить из раздела вашей сети. Кроме того, в рамках этого определения брандмауэра брандмауэр можно использовать для настройки безопасной виртуальной частной сети (VPN) путем шифрования данных, которые передаются между подключенными к нему сторонами.

Почему брандмауэр важен?

Брандмауэры важны не только благодаря своим возможностям предотвращения угроз, но и тем, как они повышают конфиденциальность и отслеживают трафик. В контексте этого значения брандмауэра брандмауэры обеспечивают несколько преимуществ.

Как работает брандмауэр?

Брандмауэры проверяют пакеты данных и проверяют их на наличие угроз для повышения безопасности сети. Они могут проверить содержимое данных, порты, которые они используют для перемещения, и их происхождение, чтобы увидеть, представляют ли они опасность.

Каковы компоненты брандмауэра?

Брандмауэр состоит из аппаратного и программного обеспечения, которые в совокупности защищают часть сети от нежелательных данных. Аппаратный брандмауэр запускает программное обеспечение, установленное внутри него, а программные брандмауэры используют ваш компьютер в качестве аппаратного устройства для запуска.

Какие существуют основные типы брандмауэров?

Брандмауэр — это важный уровень безопасности, выступающий в роли барьера между частными сетями и внешним миром. От брандмауэров без сохранения состояния первого поколения до брандмауэров следующего поколения архитектура брандмауэров претерпела огромные изменения за последние четыре десятилетия. Сегодня организации могут выбирать между несколькими типами межсетевых экранов, включая шлюзы уровня приложений (прокси-брандмауэры), межсетевые экраны с проверкой состояния и шлюзы на уровне каналов, и даже использовать несколько типов одновременно для комплексного решения по обеспечению безопасности на более глубоком уровне.

Узнайте основы о различных типах брандмауэров, различиях между ними и о том, как каждый тип может по-разному защитить вашу сеть.

Что такое брандмауэр и для чего он используется?

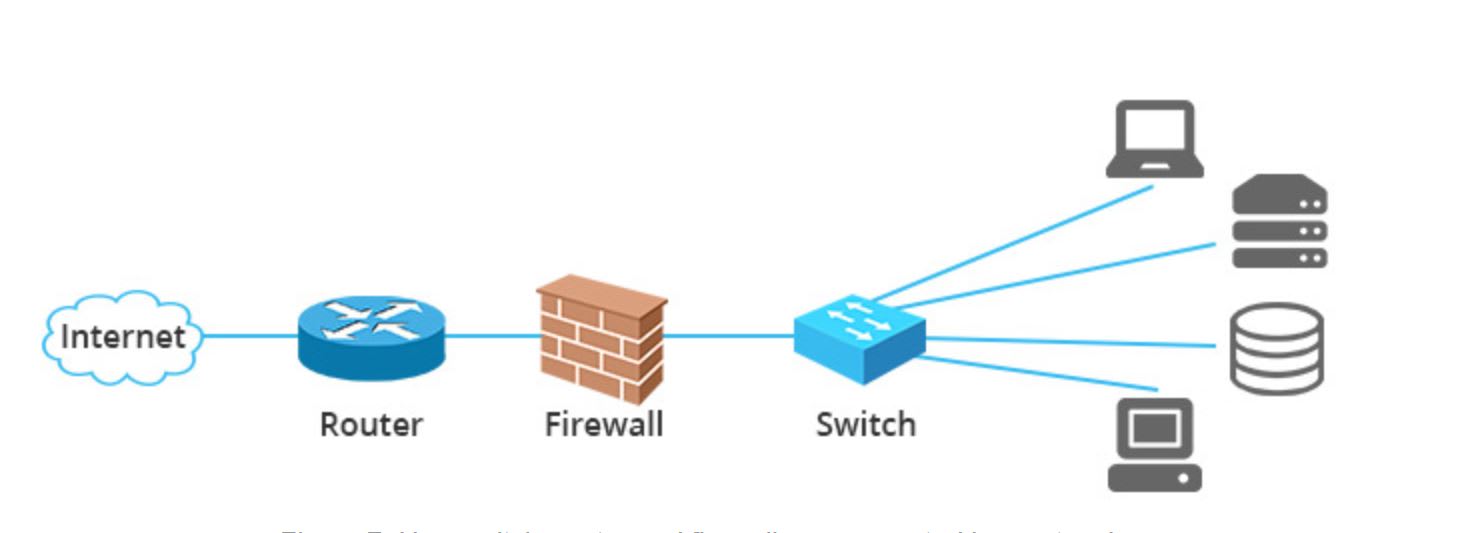

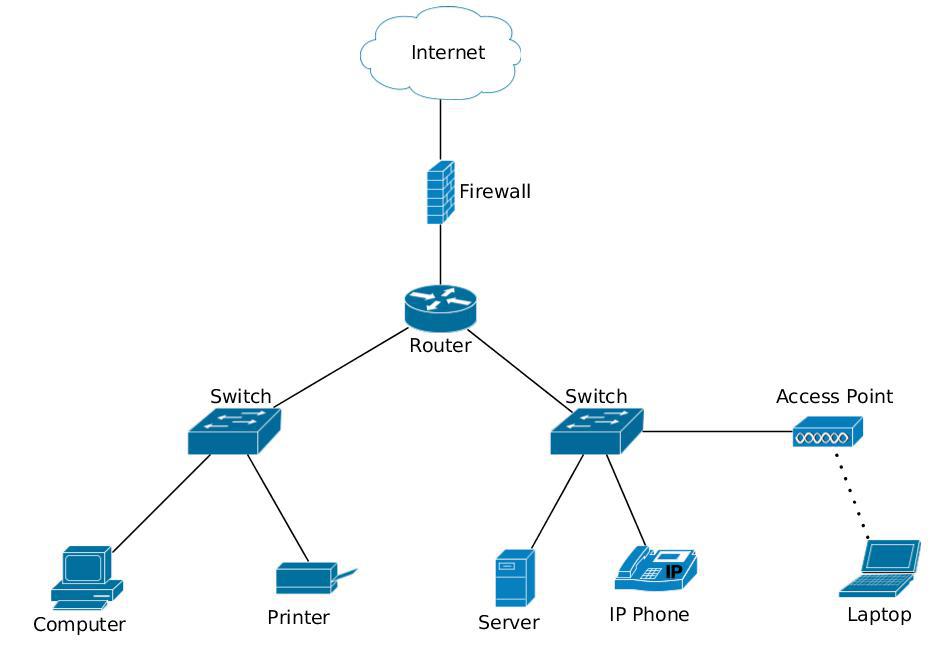

Брандмауэр — это инструмент безопасности, который отслеживает входящий и/или исходящий сетевой трафик для обнаружения и блокировки вредоносных пакетов данных на основе предопределенных правил, пропуская в вашу частную сеть только законный трафик. Брандмауэры, реализованные в виде оборудования, программного обеспечения или того и другого, обычно являются вашей первой линией защиты от вредоносных программ, вирусов и злоумышленников, пытающихся проникнуть во внутреннюю сеть и системы вашей организации.

Подобно проходному металлоискателю у главного входа в здание, физический или аппаратный брандмауэр проверяет каждый пакет данных, прежде чем пропустить его. Он проверяет адреса источника и получателя и на основе заранее определенных правил определяет, должен пройти или нет. Как только пакет данных попадает во внутреннюю сеть вашей организации, программный брандмауэр может дополнительно фильтровать трафик, чтобы разрешать или блокировать доступ к определенным портам и приложениям в компьютерной системе, обеспечивая лучший контроль и защиту от внутренних угроз.

Список управления доступом может определять определенные адреса Интернет-протокола (IP), которым нельзя доверять. Брандмауэр отбрасывает любые пакеты данных, поступающие с этих IP-адресов. Кроме того, в списке управления доступом могут быть указаны IP-адреса доверенных источников, и брандмауэр будет разрешать трафик только с этих перечисленных IP-адресов. Существует несколько методов настройки брандмауэра. Объем предоставляемой ими безопасности также обычно зависит от типа брандмауэра и его конфигурации.

Программные и аппаратные межсетевые экраны

Структурно брандмауэры могут быть программными, аппаратными или их комбинацией.

Программные брандмауэры

Программные брандмауэры устанавливаются отдельно на отдельные устройства. Они обеспечивают более детальный контроль, разрешая доступ к одному приложению или функции и блокируя другие. Но они могут быть дорогостоящими с точки зрения ресурсов, поскольку они используют ЦП и ОЗУ устройств, на которых они установлены, и администраторы должны настраивать и управлять ими индивидуально для каждого устройства. Кроме того, все устройства в интрасети могут быть несовместимы с одним программным брандмауэром, и может потребоваться несколько разных брандмауэров.

Кроме того, все устройства в интрасети могут быть несовместимы с одним программным брандмауэром, и может потребоваться несколько разных брандмауэров.

Аппаратные брандмауэры

С другой стороны, аппаратные брандмауэры — это физические устройства, каждое из которых имеет свои вычислительные ресурсы. Они действуют как шлюзы между внутренними сетями и Интернетом, удерживая пакеты данных и запросы трафика из ненадежных источников за пределами частной сети. Физические брандмауэры удобны для организаций со многими устройствами в одной сети. Хотя они блокируют вредоносный трафик задолго до того, как он достигнет каких-либо конечных точек, они не обеспечивают защиту от внутренних атак. Таким образом, комбинация программных и аппаратных брандмауэров может обеспечить оптимальную защиту сети вашей организации.

Четыре типа межсетевых экранов

Брандмауэры также подразделяются на категории в зависимости от того, как они работают, и каждый тип может быть настроен либо как программное обеспечение, либо как физическое устройство. В зависимости от метода работы существует четыре различных типа межсетевых экранов.

В зависимости от метода работы существует четыре различных типа межсетевых экранов.

1. Брандмауэры с фильтрацией пакетов

Брандмауэры с фильтрацией пакетов — это самый старый и базовый тип брандмауэров. Работая на сетевом уровне, они проверяют пакет данных на предмет IP-адреса источника и IP-адреса назначения, протокола, порта источника и порта назначения по заранее определенным правилам, чтобы определить, следует ли пропустить или отклонить пакет. Брандмауэры с фильтрацией пакетов, по существу, не имеют состояния, отслеживая каждый пакет независимо, не отслеживая установленное соединение или пакеты, которые ранее прошли через это соединение. Это делает эти брандмауэры очень ограниченными в своих возможностях по защите от продвинутых угроз и атак.

Брандмауэры с фильтрацией пакетов быстры, дешевы и эффективны. Но безопасность, которую они обеспечивают, очень проста. Поскольку эти брандмауэры не могут проверять содержимое пакетов данных, они не могут защитить от вредоносных пакетов данных, поступающих с IP-адресов надежных источников. Поскольку они не имеют состояния, они также уязвимы для атак маршрутизации источника и атак крошечных фрагментов. Но, несмотря на свою минимальную функциональность, брандмауэры с фильтрацией пакетов проложили путь современным брандмауэрам, обеспечивающим более надежную и глубокую защиту.

Поскольку они не имеют состояния, они также уязвимы для атак маршрутизации источника и атак крошечных фрагментов. Но, несмотря на свою минимальную функциональность, брандмауэры с фильтрацией пакетов проложили путь современным брандмауэрам, обеспечивающим более надежную и глубокую защиту.

2. Шлюзы уровня цепи

Работая на уровне сеанса, шлюзы уровня канала проверяют установленные соединения протокола управления передачей (TCP) и отслеживают активные сеансы. Они очень похожи на брандмауэры с фильтрацией пакетов в том, что выполняют одну проверку и используют минимум ресурсов. Однако они функционируют на более высоком уровне модели взаимодействия открытых систем (OSI). В первую очередь они определяют безопасность установленного соединения. Когда внутреннее устройство инициирует соединение с удаленным хостом, шлюзы уровня канала устанавливают виртуальное соединение от имени внутреннего устройства, чтобы скрыть личность и IP-адрес внутреннего пользователя.

Шлюзы на уровне каналов экономичны, просты и практически не влияют на производительность сети. Однако их неспособность проверять содержимое пакетов данных сама по себе делает их неполным решением для обеспечения безопасности. Пакет данных, содержащий вредоносное ПО, может легко обойти шлюз на уровне канала, если он имеет легитимное рукопожатие TCP. Вот почему другой тип брандмауэра часто настраивается поверх шлюзов цепного уровня для дополнительной защиты.

Однако их неспособность проверять содержимое пакетов данных сама по себе делает их неполным решением для обеспечения безопасности. Пакет данных, содержащий вредоносное ПО, может легко обойти шлюз на уровне канала, если он имеет легитимное рукопожатие TCP. Вот почему другой тип брандмауэра часто настраивается поверх шлюзов цепного уровня для дополнительной защиты.

3. Брандмауэры Stateful Inspection

На шаг впереди шлюзов на уровне каналов, межсетевых экранов с проверкой состояния, а проверка и отслеживание установленных соединений также выполняют проверку пакетов, чтобы обеспечить лучшую и более полную безопасность. Они работают, создавая таблицу состояний с IP-адресом источника, IP-адресом назначения, исходным портом и портом назначения после установления соединения. Они создают свои собственные правила динамически, чтобы разрешить ожидаемый входящий сетевой трафик, вместо того, чтобы полагаться на жестко запрограммированный набор правил, основанный на этой информации. Они удобно отбрасывают пакеты данных, которые не принадлежат проверенному активному соединению.

Они удобно отбрасывают пакеты данных, которые не принадлежат проверенному активному соединению.

Брандмауэры Stateful Inspection проверяют законные соединения, а также IP-адреса источника и получателя, чтобы определить, какие пакеты данных могут проходить. Хотя эти дополнительные проверки обеспечивают повышенную безопасность, они потребляют много системных ресурсов и могут значительно замедлить трафик. Следовательно, они подвержены DDoS (распределенным атакам типа «отказ в обслуживании»).

4. Шлюзы прикладного уровня (прокси-брандмауэры)

Шлюзы уровня приложений, также известные как прокси-брандмауэры, реализуются на уровне приложений через прокси-устройство. Вместо прямого доступа постороннего к вашей внутренней сети соединение устанавливается через прокси-брандмауэр. Внешний клиент отправляет запрос прокси-брандмауэру. После проверки подлинности запроса прокси-брандмауэр перенаправляет его на одно из внутренних устройств или серверов от имени клиента. В качестве альтернативы внутреннее устройство может запросить доступ к веб-странице, и прокси-устройство перенаправит запрос, скрывая личность и местоположение внутренних устройств и сети.

В отличие от брандмауэров с фильтрацией пакетов, прокси-брандмауэры выполняют глубокую проверку пакетов с отслеживанием состояния для анализа контекста и содержимого пакетов данных в соответствии с набором определяемых пользователем правил. В зависимости от результата они либо разрешают, либо отбрасывают пакет. Они защищают личность и местоположение ваших конфиденциальных ресурсов, предотвращая прямое соединение между внутренними системами и внешними сетями. Однако настроить их для обеспечения оптимальной защиты сети может быть непросто. Вы также должны помнить о компромиссе — прокси-брандмауэр, по сути, является дополнительным барьером между хостом и клиентом, вызывающим значительное замедление.

Какой тип брандмауэра лучше всего подходит для моей организации?

Не существует универсального решения, отвечающего уникальным требованиям безопасности каждой организации. Каждый из различных типов брандмауэров имеет свои преимущества и ограничения. Брандмауэры с фильтрацией пакетов просты, но обеспечивают ограниченную безопасность, в то время как брандмауэры с отслеживанием состояния и прокси-брандмауэры могут поставить под угрозу производительность сети. Брандмауэры следующего поколения кажутся полным комплектом, но не у всех организаций есть бюджет или ресурсы для их успешной настройки и управления.

Брандмауэры следующего поколения кажутся полным комплектом, но не у всех организаций есть бюджет или ресурсы для их успешной настройки и управления.

По мере того, как атаки становятся все более изощренными, система безопасности вашей организации должна наверстать упущенное. Одного брандмауэра, защищающего периметр вашей внутренней сети от внешних угроз, недостаточно. Каждый актив в частной сети также нуждается в собственной индивидуальной защите. Лучше использовать многоуровневый подход к безопасности, чем полагаться на функциональность одного брандмауэра. И зачем вообще останавливаться на одном, если вы можете использовать преимущества нескольких брандмауэров в архитектуре, оптимизированной специально для нужд безопасности вашей организации.

Что такое брандмауэр нового поколения?

Брандмауэры следующего поколения (NGFW) предназначены для преодоления ограничений традиционных брандмауэров, а также предлагают некоторые дополнительные функции безопасности. Несмотря на гибкие функции и архитектуру, межсетевой экран действительно нового поколения делает его способность выполнять глубокую проверку пакетов в дополнение к проверке портов/протоколов и пакетов на поверхностном уровне. Согласно Gartner, хотя конкретного согласованного определения нет, брандмауэр следующего поколения — это «брандмауэр с глубокой проверкой пакетов, который выходит за рамки проверки и блокировки портов/протоколов, добавляя проверку на уровне приложений, предотвращение вторжений и предоставление интеллектуальных данных». из-за пределов брандмауэра».

Согласно Gartner, хотя конкретного согласованного определения нет, брандмауэр следующего поколения — это «брандмауэр с глубокой проверкой пакетов, который выходит за рамки проверки и блокировки портов/протоколов, добавляя проверку на уровне приложений, предотвращение вторжений и предоставление интеллектуальных данных». из-за пределов брандмауэра».

Брандмауэр нового поколения сочетает в себе функции других типов брандмауэров в одном решении, не влияя на производительность сети. Они более надежны и обеспечивают более широкую и глубокую защиту, чем любой из их предшественников. Помимо проведения глубокой проверки пакетов для обнаружения аномалий и вредоносного ПО, NGFW имеют функцию осведомленности о приложениях для интеллектуального анализа трафика и ресурсов. Эти межсетевые экраны полностью способны блокировать DDoS-атаки. Они оснащены функцией расшифровки Secure Sockets Layer (SSL), чтобы получить полную видимость между приложениями, что позволяет им также выявлять и блокировать попытки утечки данных из зашифрованных приложений.

Брандмауэры следующего поколения могут идентифицировать пользователей и роли пользователей, но их предшественники полагались в основном на IP-адреса систем. Эта революционная функция позволяет пользователям использовать беспроводные портативные устройства, обеспечивая при этом широкий спектр безопасности в гибких рабочих средах и применение политик для собственных устройств (BYOD). Они также могут включать в себя другие технологии, такие как антивирусные системы и системы предотвращения вторжений (IPS), чтобы предложить более комплексный подход к обеспечению безопасности.

Брандмауэры следующего поколения подходят для предприятий, которым необходимо соблюдать Закон о переносимости и подотчетности медицинского страхования (HIPAA) или правила индустрии платежных карт (PCI), или для тех, кто хочет, чтобы несколько функций безопасности были интегрированы в единое решение. Но они стоят дороже, чем другие типы брандмауэров, и в зависимости от выбранного вами брандмауэра вашему администратору может потребоваться настроить их для работы с другими системами безопасности.

Используйте Parallels RAS для безопасного доступа к данным

Обнаружение и предотвращение кибератак в постоянно меняющемся ландшафте угроз столь же сложно, сколь и важно. Какими бы сложными они ни были, сами по себе брандмауэры не могут обеспечить достаточную защиту. По мере того, как гибкая рабочая среда и бизнес-модели работы на дому становятся популярными, работодатели и сотрудники должны серьезно относиться к надвигающимся угрозам. Сотрудники, пытающиеся удаленно получить доступ к внутренним ресурсам, должны делать это через виртуальную частную сеть (VPN) и использовать устройства, соответствующие политике организации.

Parallels® Remote Application Server (RAS) предлагает широкий спектр инструментов и функций для мониторинга и защиты приложений и данных в многооблачной среде. Он обеспечивает расширенный контроль доступа и детализированные клиентские политики, позволяющие разрешать или ограничивать доступ на основе шлюза, адреса управления доступом к среде (MAC), типа клиента, IP-адреса, конкретного пользователя или роли пользователя.

От обилия защитных средств для компьютера кружится голова:

От обилия защитных средств для компьютера кружится голова:

Межсетевой экран может быть одной программой, но может быть и программно-аппаратным комплексом, который может состоять из нескольких файрволов или аппаратных устройств. При этом, назвать межсетевым экраном единственную программу, установленную на компьютере для фильтрации трафика — это тоже корректно. В общем, слова являются синонимами, поэтому можно употреблять их как удобно.

Межсетевой экран может быть одной программой, но может быть и программно-аппаратным комплексом, который может состоять из нескольких файрволов или аппаратных устройств. При этом, назвать межсетевым экраном единственную программу, установленную на компьютере для фильтрации трафика — это тоже корректно. В общем, слова являются синонимами, поэтому можно употреблять их как удобно. Они очень жестко фильтровали трафик, как бы вы их ни настраивали. Поэтому любая инструкция тех времен по установке какой-либо программы начиналась со слов «вначале отключите файрвол». Эти программы были самой распространенной причиной проблемной установки программного обеспечения. Сейчас все не так. Файрволы наконец-то стали «слушаться» пользователей и подчиняться их настройкам.

Они очень жестко фильтровали трафик, как бы вы их ни настраивали. Поэтому любая инструкция тех времен по установке какой-либо программы начиналась со слов «вначале отключите файрвол». Эти программы были самой распространенной причиной проблемной установки программного обеспечения. Сейчас все не так. Файрволы наконец-то стали «слушаться» пользователей и подчиняться их настройкам.

Это настраиваемая функция, поэтому вы самостоятельно можете составить «белый список» программ.

Это настраиваемая функция, поэтому вы самостоятельно можете составить «белый список» программ. Отдельный файрвол нужен, когда вам нужно защитить сеть из компьютеров или даже один компьютер, который интенсивно используется в интернете и посещает разные веб-сайты. То есть, чем интенсивней используется внутренняя сеть, тем мощнее должна быть защита.

Отдельный файрвол нужен, когда вам нужно защитить сеть из компьютеров или даже один компьютер, который интенсивно используется в интернете и посещает разные веб-сайты. То есть, чем интенсивней используется внутренняя сеть, тем мощнее должна быть защита.

Отправляемые вами запросы сначала отправляются на прокси-сервер, который перенаправляет ваш веб-запрос. Прокси-сервер может контролировать, с какими веб-сайтами взаимодействуют пользователи, отказываясь перенаправлять запросы на сайты, которые могут представлять угрозу.

Отправляемые вами запросы сначала отправляются на прокси-сервер, который перенаправляет ваш веб-запрос. Прокси-сервер может контролировать, с какими веб-сайтами взаимодействуют пользователи, отказываясь перенаправлять запросы на сайты, которые могут представлять угрозу. Затем брандмауэр может отслеживать трафик, поступающий на каждый сервер в отдельности.

Затем брандмауэр может отслеживать трафик, поступающий на каждый сервер в отдельности. Таким образом, они работают на сеансовом уровне модели взаимодействия открытых систем (OSI). В модели TCP, прежде чем информация может быть передана от одного киберобъекта к другому, должно произойти рукопожатие. Брандмауэр на уровне цепи проверяет данные, которые проходят во время этого рукопожатия. Информация в пакетах данных может предупредить брандмауэр о потенциально опасных данных, и брандмауэр может затем отбросить их, прежде чем они заразят другой компьютер или систему.

Таким образом, они работают на сеансовом уровне модели взаимодействия открытых систем (OSI). В модели TCP, прежде чем информация может быть передана от одного киберобъекта к другому, должно произойти рукопожатие. Брандмауэр на уровне цепи проверяет данные, которые проходят во время этого рукопожатия. Информация в пакетах данных может предупредить брандмауэр о потенциально опасных данных, и брандмауэр может затем отбросить их, прежде чем они заразят другой компьютер или систему. У него есть собственный IP-адрес, к которому подключается ваш компьютер. Когда информация поступает или уходит с прокси-сервера, она фильтруется, а вредоносные данные перехватываются и отбрасываются.

У него есть собственный IP-адрес, к которому подключается ваш компьютер. Когда информация поступает или уходит с прокси-сервера, она фильтруется, а вредоносные данные перехватываются и отбрасываются.