Файервол компьютера что это такое: Что такое firewall и зачем он нужен?

Что такое firewall ? — ITC.ua

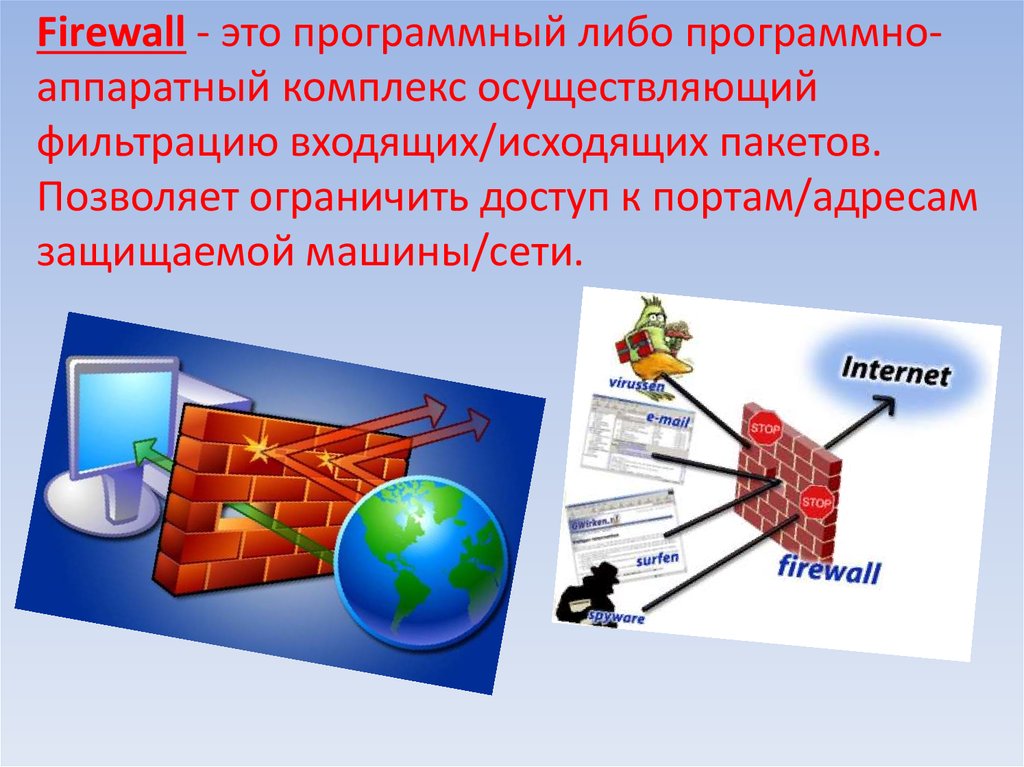

На сегодняшний день даже корректно настроенная антивирусная программа с самыми свежими вирусными базами не в силах полностью защитить компьютер от угроз извне. Почему так происходит? Отчасти из-за того, что при разработке глобальной сети Интернет требованиям безопасности не уделялось достаточного внимания, а основной упор делался на удобство обмена информацией. Незащищен и стек протоколов TCP/IP (Transmission Control Protocol/Internet Protocol), который по своей природе не отвечает современным требованиям безопасности. Разумеется, профессиональные и доморощенные хакеры не упускают возможность использовать такие уязвимости. Именно для защиты от разрушительных действий и для предотвращения кражи информации с компьютеров и предназначены файрволы. Само название firewall в переводе с английского означает специальную противопожарную стену, препятствующую распространению огня; еще файрвол называют «брандмауэром», что означает то же самое, однако уже в переводе с немецкого (примечательно, что в немецком языке используется английский термин firewall).

Курс КОМЕРЦІЙНИЙ АУДІОПРОДАКШЕН.

Створюйте вражаючі звукові ефекти та аудіо для своїх проектів!

Ознайомитись з курсомСодержание

- 1 Типы firewall

- 2 Как работает firewall

- 3 Выбор и настройка firewall

- 4 Напоследок

Типы firewall

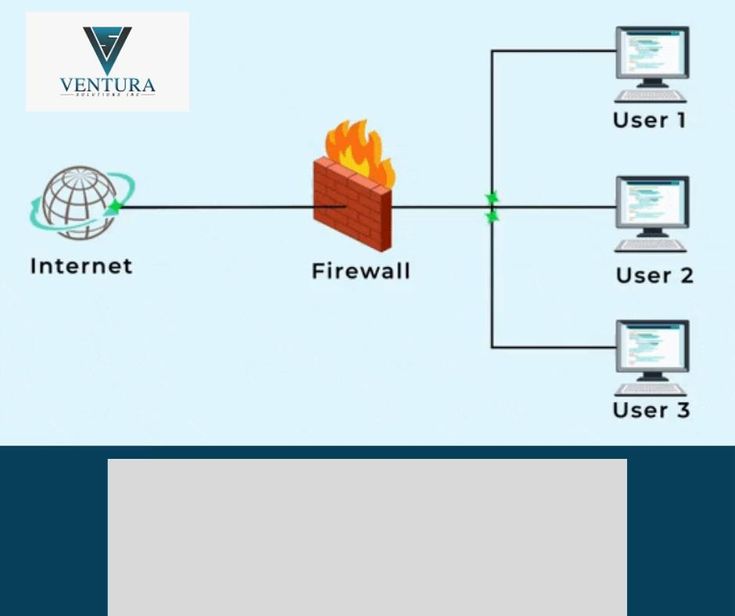

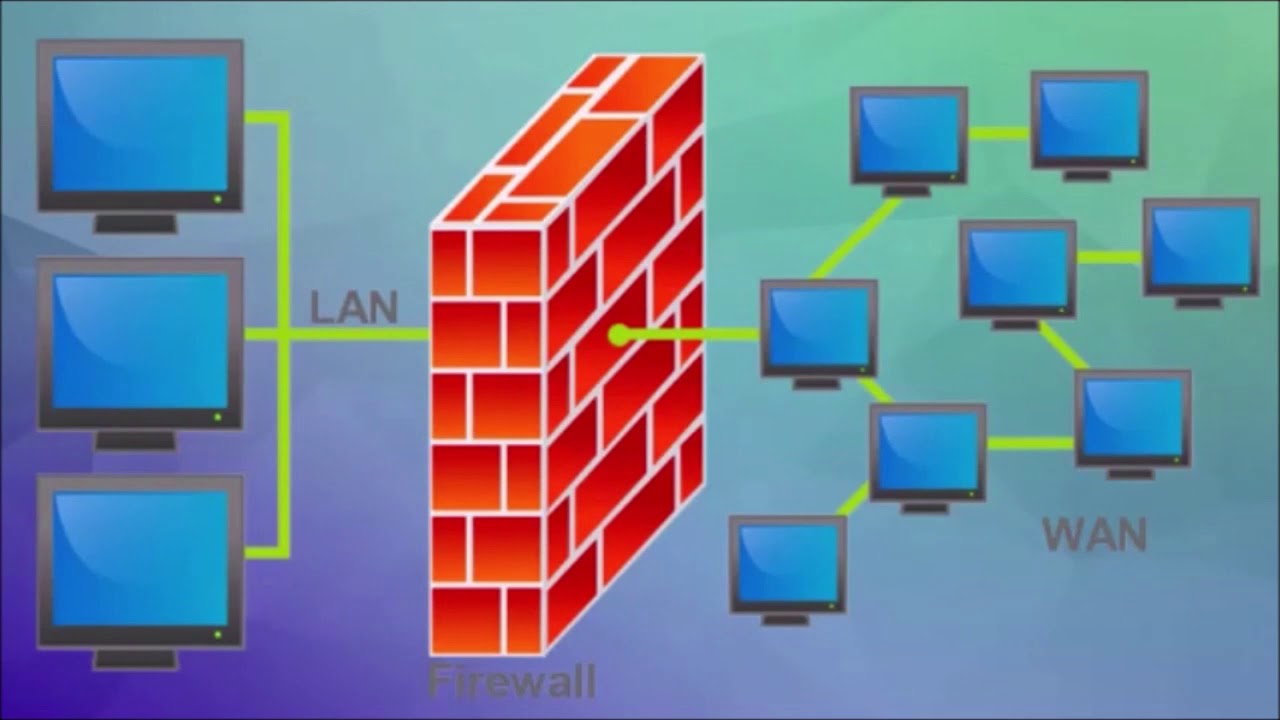

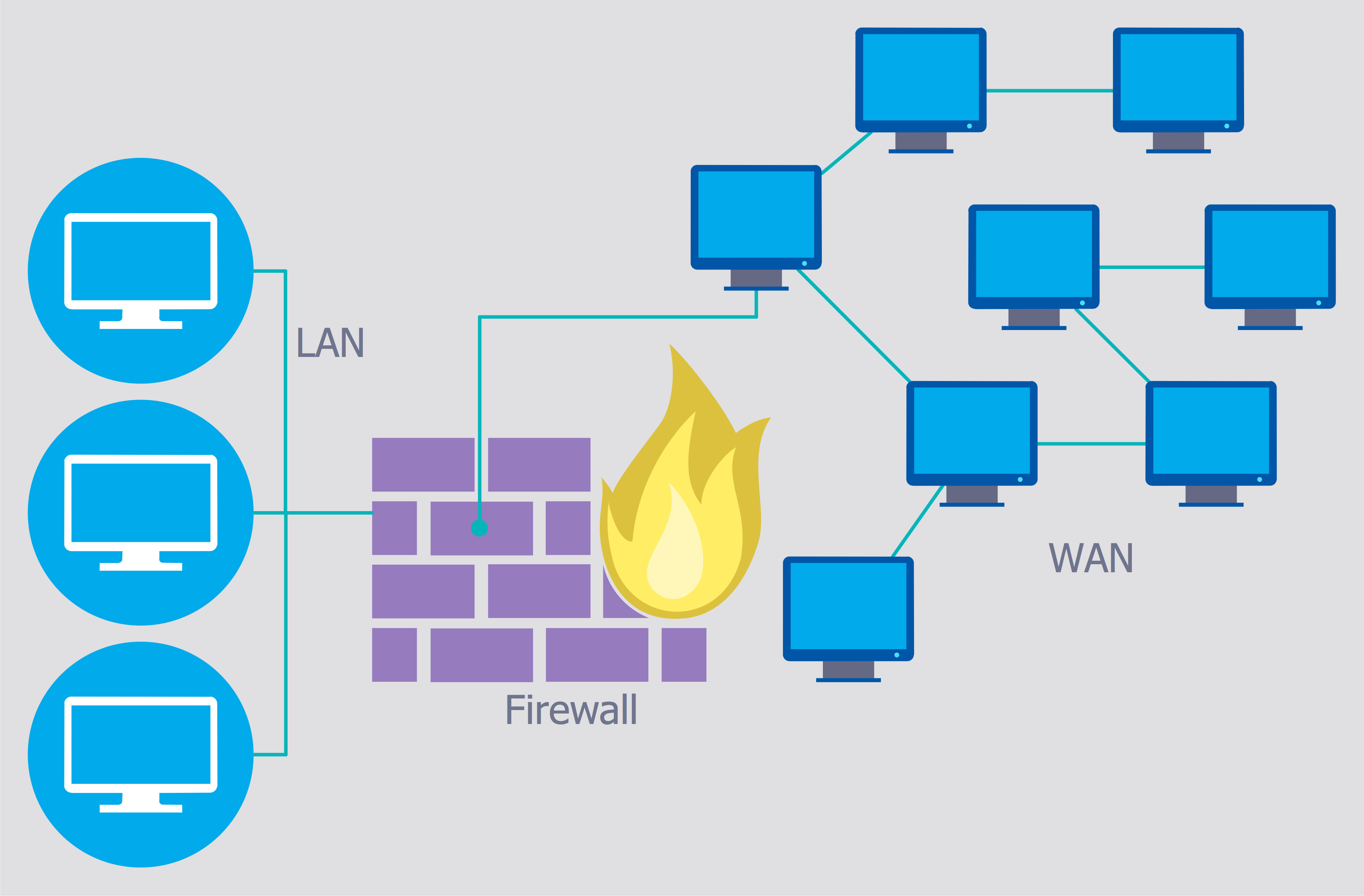

Файрволы бывают двух видов – аппаратные и программные. Аппаратный брандмауэр представляет собой устройство, которое подключается между компьютером (или локальную сеть) и точкой доступа в Интернет. Основное его достоинство заключается в том, что, являясь отдельным приспособлением, оно не потребляет ресурсы ПК. Недостатком, как правило, оказывается сравнительно высокая цена для домашних пользователей, и, как следствие, основной областью применения файрволов становятся локальные сети различных компаний. В этой статье речь пойдет в основном о персональных программных брандмауэрах, однако почти все нижесказанное в равной степени касается и аппаратных. Итак, программный файрвол представляет собой ПО, контролирующее выход компьютера в локальную сеть, а также попытки подключиться к нему извне, и на основе заранее заданного набора правил разрешающее или запрещающее те или иные действия. По сути, брандмауэр – это стена, разделяющая сетевой адаптер и операционную систему. Любые данные, как входящие, так и исходящие, «наталкиваются» на нее и проходят тщательную проверку.

По сути, брандмауэр – это стена, разделяющая сетевой адаптер и операционную систему. Любые данные, как входящие, так и исходящие, «наталкиваются» на нее и проходят тщательную проверку.

Первые файрволы появились еще в 1980-х и представляли собой обычные маршрутизаторы, включающие фильтрацию пакетов (пересылаемые данные проверялись по заданному набору правил и не пропускались далее в случае несоответствия). Второе поколение брандмауэров использовало проверку с учетом состояния протокола – они принимали решение для текущей попытки установить соединение, базируясь на анализе не единичного пакета, а всего сеанса в целом. Следующими по сложности и новизне стали «защитники» с проверкой на прикладном уровне, которые исследовали данные приложения, передаваемые внутри пакета.

Как работает firewall

Зачем мне нужен файрвол, ведь у меня уже установлен антивирус? Такой вопрос часто встречается на различных компьютерных форумах. Следует знать, что антивирусы и файрволы хотя и служат одной и той же цели, на деле принципиально разнятся. В двух словах их отличия можно объяснить на примере «троянского коня» – антивирус будет пытаться найти его и уничтожить, в то время как файрвол просто перекроет ему доступ в сеть и не позволит отправить данные с вашего компьютера.

В двух словах их отличия можно объяснить на примере «троянского коня» – антивирус будет пытаться найти его и уничтожить, в то время как файрвол просто перекроет ему доступ в сеть и не позволит отправить данные с вашего компьютера.

Перед тем как перейти непосредственно к описанию работы файрвола, стоит вкратце рассказать, как функционируют компьютерные сети. Итак, компьютеры в сети обмениваются некой информацией, передаваемой отдельными порциями, которые называются пакетами. Как же отправить ее на конкретный ПК? Для этого у каждого компьютера в сети есть свой адрес, уникальный в ее пределах, – IP. Он представляет собой набор из четырех групп чисел от 0 до 255, разделенных точками. К примеру, 212.20.123.15 (для локальных сетей зарезервированы области адресов 10.27.*.* или 192.168.*.*). Для отправки и приема данных у компьютера существуют специальные «двери» – порты, каждый под своим номером. Нумерация начинается с 0, а максимальное значение может быть 65535. Разные программы, как правило, используют различные порты для работы с внешним миром. Так, к примеру, для почты зарезервированы порты 25 и 110, браузеры для HTTP-протокола используют 80-й порт и т. д. Вот именно эти порты и проходящие через них пакеты и контролирует firewall. Любой порт может находиться в трех состояниях (открыт, закрыт и невидим), которые также контролируются посредством брандмауэра. Кроме дверей для информации, порты еще служат своего рода маяками, позволяющими определить присутствие компьютера в сети. ПК, у которого все порты невидимы, злоумышленник просто не обнаружит, а значит, и атаковать не будет. Поэтому одна из задач файрвола – обеспечить невидимость компьютера в Сети. Но даже в таком случае у хакера есть возможность получить адрес – например, пользуясь ICQ, легко узнать IP компьютера собеседника. Вот и еще одна задача брандмауэра – держать порты закрытыми для предотвращения взлома, а также проникновения в компьютер сетевых червей. Не менее важной функцией файрвола является наблюдение за всеми установленными и запущенными приложениями. Для чего это нужно? Дело в том, что зачастую вредоносные программы, чтобы обойти брандмауэр и получить доступ в сеть, маскируются под обычное безопасное ПО или даже внедряются в память уже запущенных программ.

Так, к примеру, для почты зарезервированы порты 25 и 110, браузеры для HTTP-протокола используют 80-й порт и т. д. Вот именно эти порты и проходящие через них пакеты и контролирует firewall. Любой порт может находиться в трех состояниях (открыт, закрыт и невидим), которые также контролируются посредством брандмауэра. Кроме дверей для информации, порты еще служат своего рода маяками, позволяющими определить присутствие компьютера в сети. ПК, у которого все порты невидимы, злоумышленник просто не обнаружит, а значит, и атаковать не будет. Поэтому одна из задач файрвола – обеспечить невидимость компьютера в Сети. Но даже в таком случае у хакера есть возможность получить адрес – например, пользуясь ICQ, легко узнать IP компьютера собеседника. Вот и еще одна задача брандмауэра – держать порты закрытыми для предотвращения взлома, а также проникновения в компьютер сетевых червей. Не менее важной функцией файрвола является наблюдение за всеми установленными и запущенными приложениями. Для чего это нужно? Дело в том, что зачастую вредоносные программы, чтобы обойти брандмауэр и получить доступ в сеть, маскируются под обычное безопасное ПО или даже внедряются в память уже запущенных программ. Таким образом, firewall отсекает все подозрительные контакты с внешним миром. Но как определить, что именно блокировать? Для многих приложений выход в Интернет необходим для работы, например для браузера или почтовых клиентов. Но если программа Notepad.exe пытается отправить какую-то информацию – это уже выглядит подозрительно. На подобный случай у брандмауэра есть набор правил, как встроенных по умолчанию, так и задаваемых самим пользователем. Например, можно указать перечень доверенных приложений, которым будет гарантирован свободный доступ в Интернет, и черный список из тех, кому такой доступ нельзя давать ни при каких обстоятельствах. Помимо основных возможностей, файрволы обычно обладают и рядом дополнительных: они умеют ограничивать трафик по дням, неделям или месяцам, а также вести статистику для каждого приложения. Еще довольно часто применяется встроенная в брандмауэр функция блокирования интернет-рекламы или различных сайтов по адресу либо содержимому.

Таким образом, firewall отсекает все подозрительные контакты с внешним миром. Но как определить, что именно блокировать? Для многих приложений выход в Интернет необходим для работы, например для браузера или почтовых клиентов. Но если программа Notepad.exe пытается отправить какую-то информацию – это уже выглядит подозрительно. На подобный случай у брандмауэра есть набор правил, как встроенных по умолчанию, так и задаваемых самим пользователем. Например, можно указать перечень доверенных приложений, которым будет гарантирован свободный доступ в Интернет, и черный список из тех, кому такой доступ нельзя давать ни при каких обстоятельствах. Помимо основных возможностей, файрволы обычно обладают и рядом дополнительных: они умеют ограничивать трафик по дням, неделям или месяцам, а также вести статистику для каждого приложения. Еще довольно часто применяется встроенная в брандмауэр функция блокирования интернет-рекламы или различных сайтов по адресу либо содержимому.

Выбор и настройка firewall

| COMODO Internet Security объединяет антивирус и файрвол «в одном флаконе» |

Что следует знать при выборе файрвола? Первое, что должен уметь хороший персональный брандмауэр, – блокировать внешние атаки. В идеале все известные типы атак, включая сканирование портов, IP-спуфинг (проставление в поле обратного адреса IP-пакета неверного адреса с целью сокрытия истинного адреса атакующего), DoS (Denial of Service, отказ в обслуживании) и DDoS (Distributed Denial of Service, распределенный отказ в обслуживании), подбор паролей и прочие способы проникновения извне. Второе место в обязанностях файрвола занимает блокировка кражи информации. Поскольку вредоносный код может проникнуть на компьютер, минуя сеть и файрвол (например, в виде вируса на купленном пиратском диске), брандмауэр должен воспрепятствовать утечке данных, заблокировав вирусу выход в сеть. Заметим, что поиск оного в задачи брандмауэра не входит, для этого пользуйтесь антивирусами. Третье, что должен делать хороший файрвол, – контролировать установленные и запущенные приложения, причем кроме банальной проверки по имени файла весьма желателен также контроль аутентичности приложения. Если у вас дома организована локальная сеть, то файрвол не должен вмешиваться в обмен информацией между компьютерами внутри нее, а проверять только внешний трафик.

В идеале все известные типы атак, включая сканирование портов, IP-спуфинг (проставление в поле обратного адреса IP-пакета неверного адреса с целью сокрытия истинного адреса атакующего), DoS (Denial of Service, отказ в обслуживании) и DDoS (Distributed Denial of Service, распределенный отказ в обслуживании), подбор паролей и прочие способы проникновения извне. Второе место в обязанностях файрвола занимает блокировка кражи информации. Поскольку вредоносный код может проникнуть на компьютер, минуя сеть и файрвол (например, в виде вируса на купленном пиратском диске), брандмауэр должен воспрепятствовать утечке данных, заблокировав вирусу выход в сеть. Заметим, что поиск оного в задачи брандмауэра не входит, для этого пользуйтесь антивирусами. Третье, что должен делать хороший файрвол, – контролировать установленные и запущенные приложения, причем кроме банальной проверки по имени файла весьма желателен также контроль аутентичности приложения. Если у вас дома организована локальная сеть, то файрвол не должен вмешиваться в обмен информацией между компьютерами внутри нее, а проверять только внешний трафик.

| Мастер настроек Ashampoo Firewall автоматически определяет доступ для популярных приложений |

Поскольку файрвол, как правило, работает на низком уровне, следует обратить внимание на совместимость его драйвера и операционной системы. Если при установке появляется сообщение о несовместимости или отсутствии сертификации драйверов, то, возможно, стоит выбрать другой продукт – хороший брандмауэр должен интегрироваться с системой. Если у вас Windows XP или Vista, обратите внимание, как он работает с Центром обеспечения безопасности – в частности, способен ли он корректно отключить встроенный брандмауэр Windows, чтобы вы не получали впоследствии системные сообщения об отсутствии установленного брандмауэра.

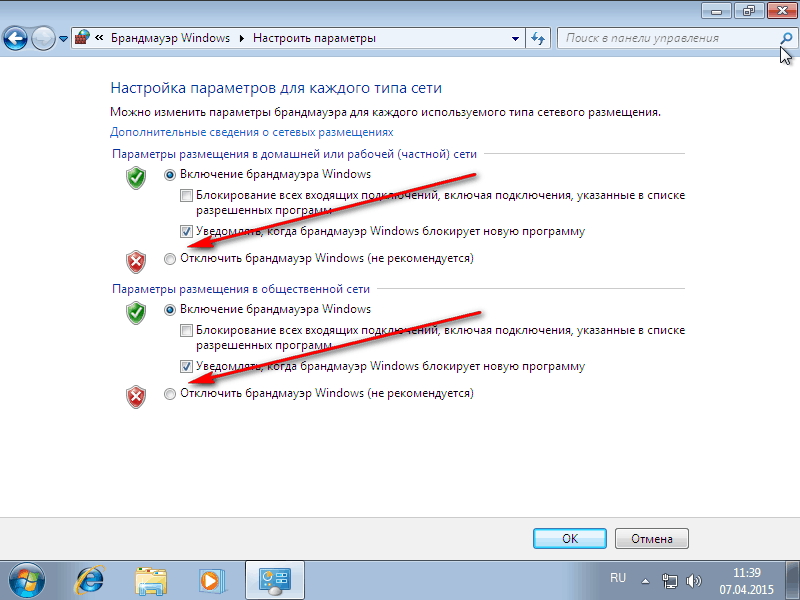

| Настройка исключений во встроенном файрволе Windows XP |

Поскольку далеко не все пользователи разбираются в вопросе на уровне профессионального системного администратора, то хороший брандмауэр обязан быть максимально простым в настройке и прозрачным в работе, очень приветствуется наличие у него хороших Мастеров настройки, максимально автоматизирующих весь процесс. Однако важно помнить, что «удобный firewall» не означает «надежный firewall». Как узнать, насколько ему можно доверять? Для этого предназначены так называемые leak tests (переводится как «тесты на проницаемость»). Это специальные программы, в основном действующие по принципу «троянских коней» и подобного ПО, т. е. пытающиеся отправить информацию с компьютера пользователя на удаленный ресурс в обход всех фильтров файрвола. Для обмана защиты может применяться ряд нестандартных технологий, к которым теоретически могут прибегать и злоумышленники, так что ценность файрвола, проваливающего эти тесты, стремится к нулю даже при прочих его достоинствах. Подробная информация, а также результаты их прохождения различными брандмауэрами содержатся на сайте www.firewallleaktester.com. При желании самому протестировать свой файрвол это можно сделать, например, на странице разработчика популярного файрвола Comodo – personalfirewall.comodo.com/onlinetest.html. Также стоит обратить внимание на неплохой пакет для тестирования Atelier Web Firewall Tester (AWFT) .

Однако важно помнить, что «удобный firewall» не означает «надежный firewall». Как узнать, насколько ему можно доверять? Для этого предназначены так называемые leak tests (переводится как «тесты на проницаемость»). Это специальные программы, в основном действующие по принципу «троянских коней» и подобного ПО, т. е. пытающиеся отправить информацию с компьютера пользователя на удаленный ресурс в обход всех фильтров файрвола. Для обмана защиты может применяться ряд нестандартных технологий, к которым теоретически могут прибегать и злоумышленники, так что ценность файрвола, проваливающего эти тесты, стремится к нулю даже при прочих его достоинствах. Подробная информация, а также результаты их прохождения различными брандмауэрами содержатся на сайте www.firewallleaktester.com. При желании самому протестировать свой файрвол это можно сделать, например, на странице разработчика популярного файрвола Comodo – personalfirewall.comodo.com/onlinetest.html. Также стоит обратить внимание на неплохой пакет для тестирования Atelier Web Firewall Tester (AWFT) .

Итак, файрвол выбран, как же теперь правильно его настроить? Четких рекомендаций на самом деле нет, все зависит от ваших потребностей в работе, однако в первую очередь нужно обратить внимание на уровень защиты – образно говоря, должно быть запрещено все, что не разрешено. По умолчанию очень часто брандмауэры, наоборот, настроены на режим «разрешено все, что не запрещено», что фактически сводит их ценность на нет. Поэтому база правил должна начинаться с установки, запрещающей любой трафик (режим полной блокировки), как входящий, так и исходящий. Затем можно по одному разрешать соединения с Интернетом, анализируя каждый конкретный запрос.

Курс PM в IT.

Тебе навчатимуть найкращі.

Хочу на курсНапоследок

Важно помнить, что персональный файрвол не является панацеей, способной превратить ПК в неприступную крепость. Например, он может быть бессилен перед атакой, проводимой через различные уязвимости в программном обеспечении или даже ОС. Брандмауэр – всего лишь часть комплексной системы безопасности, а не единственный ее компонент. Задаваемые в нем правила должны соответствовать всей защите компьютера. И если на ПК находится совершенно секретная или очень дорогая информация, самый лучший способ оградить ее – не подключаться к Интернету вообще.

Задаваемые в нем правила должны соответствовать всей защите компьютера. И если на ПК находится совершенно секретная или очень дорогая информация, самый лучший способ оградить ее – не подключаться к Интернету вообще.

Firewalls — немного теории для начинающих или что надо знать перед покупкой / Хабр

Несколько лет назад мне пришлось окунуться в мир firewall-ов и найти нужный вариант. Платный/бесплатный, открытый/закрытый, железо или софт. Опций предостаточно. Сегодня все это позади и у меня уже давно есть любимый firewall, который я ставлю за считанные минуты, но тем, кто только начинает работать в этой области, хотелось бы помочь внеся хоть какую-то ясность. Надеюсь, что поможет.(Не могу заставить себя писать “межсетевой экран”, firewall – он и в Африке firewall).

1. Изначально firewall-ы разделяются на 2 типа: host-based и network. Host-based устанавливается непосредственно на клиентскую машину (поверх существующей ОС) и защищает исключительно одну эту машину. Это может быть полезно в домашних условиях (особенно, если у вас всего один компьютер и он напрямую подключен к модему) или в сетевом окружении, как дополнительное средство безопасности.

Это может быть полезно в домашних условиях (особенно, если у вас всего один компьютер и он напрямую подключен к модему) или в сетевом окружении, как дополнительное средство безопасности.

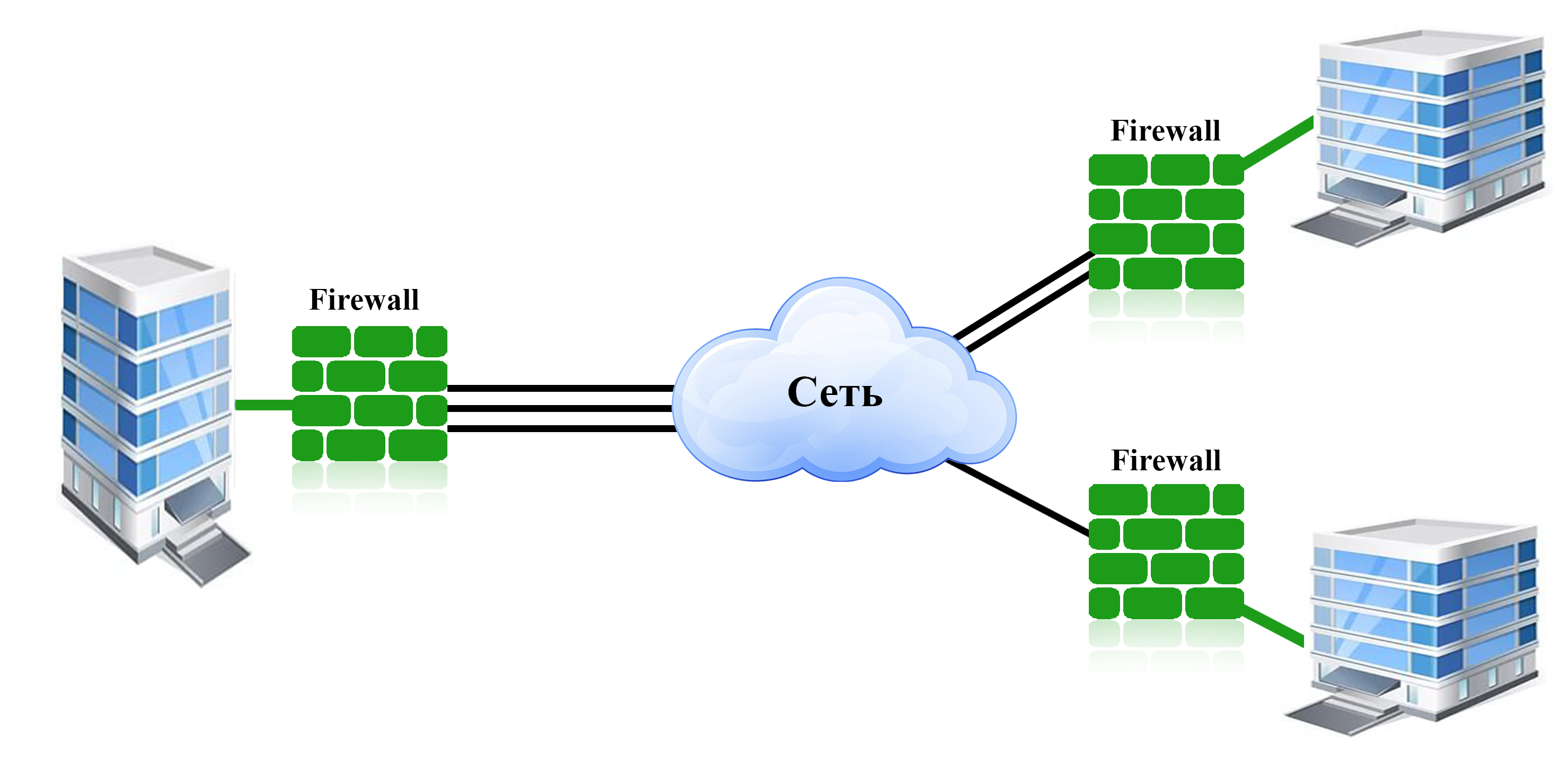

Network firewall защищает всю сеть и обычно служит шлюзом для этой сети. Сеть может состоять как из одного компьютера, так и из многих тысяч. Тип firewall-а выбирается в зависимости от сетевой среды и потребностей.

2. Network firewall подразделяются на 2 вида: PC-based (основанные на обычном компьютере) и ASIC-accelerated.

ASIC – application-specific integrated circuit. Подразумеваются машины, в которых основной функционал firewall-а происходит на аппаратном уровне. Как правило, это очень дорогие системы, стоимость которых зачастую доходит до нескольких десятков и даже сотен тысяч долларов. Используются обычно в ISP-подобных организациях, которым нужна очень высокая пропускная способность.

Все остальные firewall-ы являются PC-based. Не попадайтесь на удочки продавцов и маркетологов: все остальные firewall-ы являются PC-based.

3. В свою очередь PC-based firewall-ы подразделяются на 2 вида: дистрибутивы и appliances (корОбки). У каждого из них есть свои плюсы и минусы.

В пользу дистрибутивов:

— В зависимости от ситуации, у вас уже может быть в наличии нужное железо, которое вы можете выделить под firewall. Или же можете купить сервер/компьютер по относительно дешевой цене. Т.е. скорее всего это будет дешевле.

— Вы можете купить компьютер или сервер, который может быть маленьким или огромным – ваш выбор.

— Вы можете добавить в этот компьютер/сервер нескольких дополнительных сетевых карточек, или например поставить ОС на RAID массив – гибкость.

— Если понадобится, можете перенести (переустановить) ПО на другой сервер – мобильность.

— Вы гораздо меньше зависите от поставщика.

В пользу appliances:

— Меньше головной боли при выборе железа, особенно при попытке объять необъятное и просчитать наперед рост фирмы, объем траффика и т. д. Специалисты поставщика, как правило, могут подсказать какой именно аппарат из их ассортимента следует брать и зачасутю будут правы.

д. Специалисты поставщика, как правило, могут подсказать какой именно аппарат из их ассортимента следует брать и зачасутю будут правы.

— Не все железо поддерживается всеми дистрибутивами. Зачастую софт “обрезан” довольно жестко. При установке ПО на новенький блестящий сервер, вы можете попасть в ситуацию, когда вы увидите на одном из форумов, что ваше железо однозначно не поддерживается. Причем предугадать такую ситуацию довольно трудно, ибо обычно в нее попадают когда деньги уже потрачены и прогресс пошел.

— Обычно они имеют “правильную” форму, т.е. маленькие аккуратные корОбки или 1U rackmounts (т.е. под серверную стойку).

— Как правило, они уже подогнаны под определенные категории использования, т.е. CPU, RAM, HD будут подходить под ваши нужды, а по количеству сетевых интерфейсов они будут превосходить стандартные 1U сервера.

— Поддерживаются как appliance, т.е. один адрес поддержки и для железа и для софта.

— Никакой головной боли с установкой ПО.

— Ну и напоследок, они зачастую очень неплохо выглядят.

4. (Теперь уже по традиции), дистрибутивы делятся на 2 вида: с открытыми исходниками и проприетарные.

Не вдаваясь слишком много в подробности и холивары, можно отметить, что нередко люди попадаются на удочки “FUD (Fear, uncertainty and doubt) campaign”, которую ведут вендоры проприетарного ПО, и ошибочно считают свободный/открытый софт недостаточно защищенным, не имеющим поддержки, некачественно написанным и т.д. Конечно, все это всего лишь FUD и не более. Опенсорсные firewall-ы ничуть не уступают по качеству своим закрытым товарищам. Но следует отметить некоторые моменты:

— Даже не являясь программистом можно насладиться прелестями СПО, ибо на форумах есть достаточно людей, которые с радостью помогут вам, вплоть до того, что могут даже написать небольшие патчи.

— Вы можете всегда посмотреть в код и попытаться понять что и как работает. Это зачастую помогает при решении проблем.

— С другой стороны, поставщик закрытого ПО предоставит вам поддержку (за немалые деньги) и специально обученные профессионалы помогут решить любую проблему.

Конечно, такой вид поддержки существует и в открытом ПО, но там, как правило, люди пытаются справиться сами.

5. Теперь давайте посмотрим чем обросли за все это время firewall-ы.

UTM – Unified Threat Management. По сути это тот же PC-based firewall, только обросший дополнительным функционалом. Сюда добавляют как стандартные (сегодня) функции firewall-а: IDS/IPS, VPN, load-balancing, routing, так и другие: content filtering, antivirus, anti-spam и т.д.

Обычно только небольшие организации с маленьким бюджетом пользуются UTM. Специалисты настоятельно рекоммендуют все-таки разделять и ставить машину с функционалом UTM за firewall-ом.

6. Сервер. Который “делает все серверные дела”. Есть такая птица. У него в наличии и firewall, и почта, и ftp, и файлохранилище, и еще куча вещей. Несмотря на невероятное удобство такого богатого функционала, пользоваться им крайне не рекомендуется, ибо в плане безопасности – это просто одна большая дыра.

7. IDS/IPS. Некое подобие анализатора траффика, работающего на основе базы подписей и пытающегося выявить аномалии. IDS (intrusion detection system) пытается их обнаружить, в то время как IPS (intrusion prevention system) пытается их еще и остановить.

Некое подобие анализатора траффика, работающего на основе базы подписей и пытающегося выявить аномалии. IDS (intrusion detection system) пытается их обнаружить, в то время как IPS (intrusion prevention system) пытается их еще и остановить.

Многие firewall-ы сегодня имеют этот функционал встроенным или же добавляют его как пакет.

8. IDS/IPS не идеальны, ибо не понимают протоколов, поэтому для более серьезной защиты используется Layer 7 firewall. Как правило, имеется в большинстве firewall-ов.

Стоит заметить, что и IDS/IPS и Layer 7 firewall достаточно прожорливы в плане CPU и RAM.

9. Функционал. Большинство firewall-ов пытаются включить в себя всевозможные ништяки, и при правильном маркетинге это звучит красиво.

Нужен ли вам весь этот функционал? Нет. Нужен ли он вам частично? Да. Поэтому желательно понять что вам нужно, что вам предлагают и почитать подробнее о каждой функции, чтобы не попадаться на удочку и не платить за то, что вы и через 10 лет не будете использовать.

10. Поддержка. Это одна из самых важных вещей в мире firewall-ов: кто-то должен уметь оперировать им и уметь разобраться при сбоях. Если у вас есть компетентные работники или Вы сами таким являетесь – прекрасно. Если нет – придется заплатить. Причем позаботиться об этом надо уже при покупке firewall-а. Зачастую поддержка совсем не дешевая, но это ваша гарантия. Стоит ли рисковать в данном случае?

Ну вот вроде и все. Если что-то забыл — пишите.

Что такое компьютерный брандмауэр. Узнайте о брандмауэрах

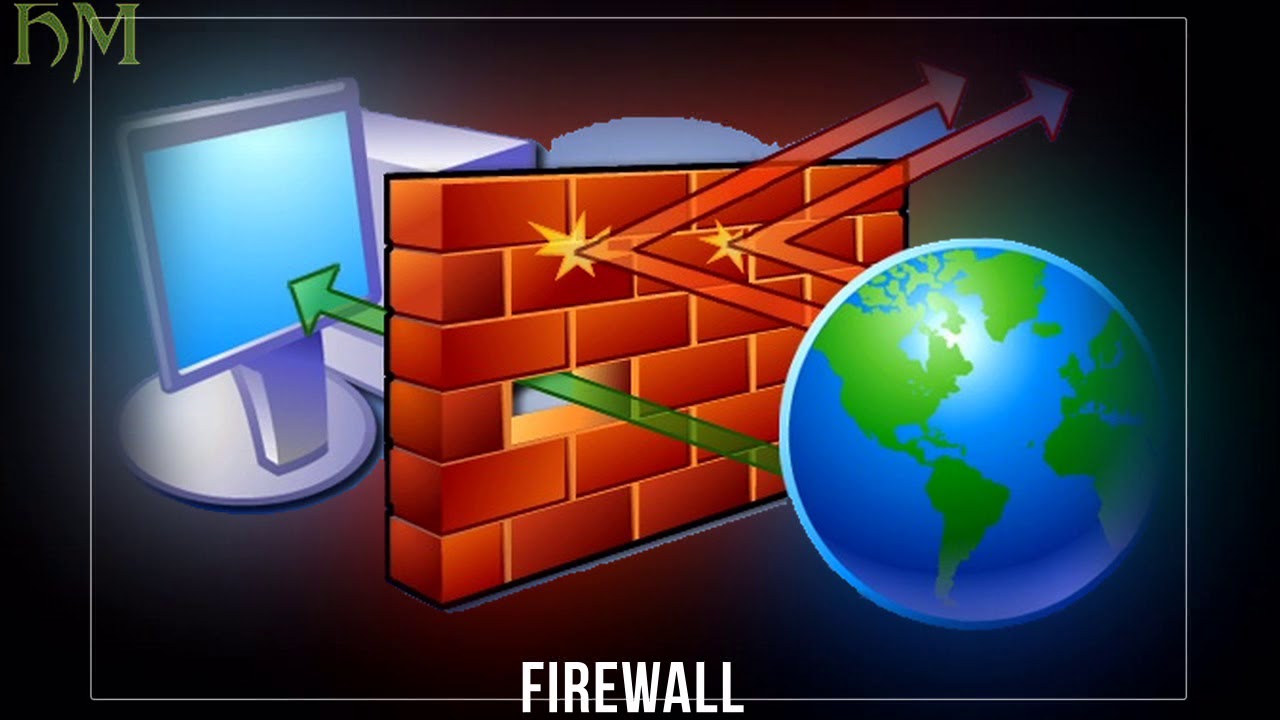

Брандмауэр — это программная или аппаратная система, предназначенная для предотвращения несанкционированного доступа к отдельному компьютеру или сети компьютеров. Они используются в основном в качестве первой линии обороны для защиты вашего устройства или сети от онлайн-угроз, таких как хакеры, вирусы, трояны и черви.

Каждый раз, когда вы подключаетесь к Интернету, ваш компьютер подвергается воздействию всевозможных опасных программ и злоумышленников, которые хотят проникнуть на ваш компьютер, чтобы украсть вашу личную информацию, отправить спам в ваши почтовые ящики или использовать ваш компьютер для проведения атак на других компьютерах.

Хороший брандмауэр блокирует попытки злоумышленников проникнуть в вашу систему и предотвращает передачу ваших данных и информации злоумышленникам.

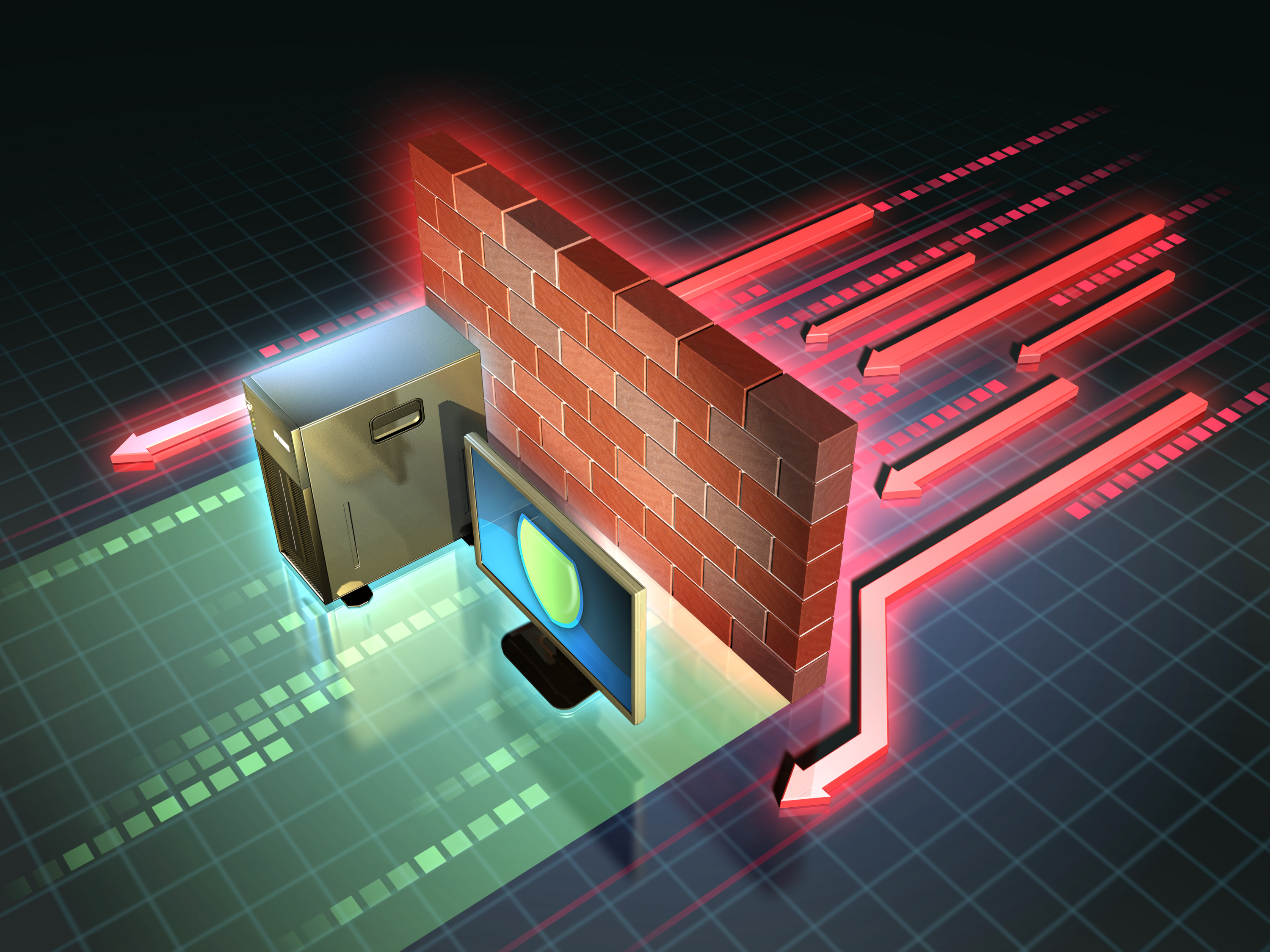

Рисунок 1. Подобно кирпичной стене, брандмауэр выступает в качестве барьера для защиты вашего компьютера от онлайн-угроз войти и выйти.

В то время как замок имеет укрепленный вход, через который должны пройти как защитники, так и нападающие, компьютер — будь то автономная машина или компьютерная сеть — имеет свой брандмауэр в точке доступа для подключения к внешнему миру.

Аппаратные и программные брандмауэры

Брандмауэр может быть реализован с использованием либо программного обеспечения, либо отдельного физического устройства (обычно для больших сетей), либо их комбинации.

Аппаратные брандмауэры встроены в маршрутизаторы. Они предназначены для защиты всех устройств, подключенных к сети. Если вы подключаетесь к Интернету через широкополосный маршрутизатор, брандмауэр маршрутизатора уже защищает ваше устройство.

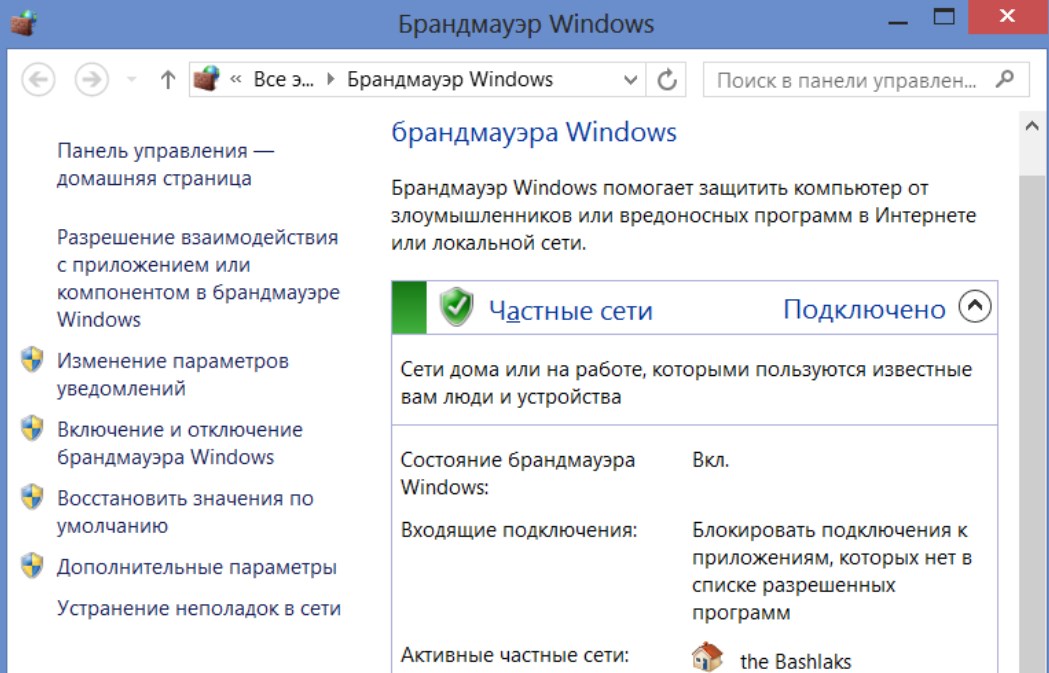

Программные брандмауэры включены в операционные системы Microsoft, такие как Windows XP, Vista, 7, 8 и 10, и включены по умолчанию. Брандмауэры Windows обычно предоставляют меньше защитных функций, чем приобретенные у поставщиков антивирусов. Одной примечательной функцией, отсутствующей в Windows, было двустороннее управление, чтобы ограничить то, что уходит с вашего устройства, а также то, что входит.

Брандмауэры, созданные компаниями, занимающимися интернет-безопасностью, могут обеспечивать двустороннюю защиту, а также блокировать вредоносное ПО и другие вредоносные программы.

Брандмауэры проверяют пакеты данных, входящие и исходящие из сети

Брандмауэры в основном работают, проверяя пакеты данных, входящие и исходящие из вашего компьютера или сети.

В частности, брандмауэр проверяет IP-адреса отправителя/получателя и информацию о порте TCP/UDP, чтобы убедиться, что они соответствуют правилам безопасности, определенным вами или вашим сетевым администратором. Пакеты, которые не соответствуют заданным правилам или критериям, либо отбрасываются, либо отклоняются. Это предотвращает проникновение хакеров на ваше устройство и кражу вашей личной информации, такой как ваши пароли и номера банковских счетов.

Пакеты, которые не соответствуют заданным правилам или критериям, либо отбрасываются, либо отклоняются. Это предотвращает проникновение хакеров на ваше устройство и кражу вашей личной информации, такой как ваши пароли и номера банковских счетов.

Фильтрация пакетов данных лежит в основе работы брандмауэра. Современные брандмауэры могут фильтровать трафик на основе многих атрибутов пакетов, таких как IP-адреса источника или получателя, доменные имена, ключевые слова, приложения, отправляющие и получающие данные, и определенные порты.

С тех пор, как в 1988 году была обнародована теоретическая концепция брандмауэра, механика этого процесса претерпела множество изменений.

Анализ «состояния сознания» пакета

они соответствуют установленным правилам. Эти правила могут быть установлены по умолчанию или специально определены администратором компьютера.

Эти фильтры просматривают каждый пакет отдельно, обычно просматривая IP-адреса отправителя и получателя и номер порта. Кроме того, они не анализируют, является ли пакет частью более крупного потока трафика, и не хранят информацию о «состоянии» конкретного соединения. По этой причине их называют фильтрами без сохранения состояния. Межсетевой экран без сохранения состояния требует меньше памяти и может работать быстрее, чем более продвинутые фильтры с отслеживанием состояния. Однако они не могут принимать решения на основе общей связи между хостами.

Кроме того, они не анализируют, является ли пакет частью более крупного потока трафика, и не хранят информацию о «состоянии» конкретного соединения. По этой причине их называют фильтрами без сохранения состояния. Межсетевой экран без сохранения состояния требует меньше памяти и может работать быстрее, чем более продвинутые фильтры с отслеживанием состояния. Однако они не могут принимать решения на основе общей связи между хостами.

Фильтры брандмауэра с отслеживанием состояния способны различать различные типы пакетов, используемых для разных типов соединений. Они делают это, сохраняя пакеты достаточно долго, чтобы принять решение об общем «состоянии» коммуникационного потока и определить, является ли пакет началом нового соединения, частью текущего соединения или не частью какого-либо соединения. Брандмауэр с отслеживанием состояния может иметь состояние соединения в качестве критерия в дополнение к предыдущим статическим правилам.

Фильтры брандмауэра приложений внимательно изучают конкретные используемые приложения и протоколы. Этот фон помогает брандмауэру определить, пытается ли нежелательное сообщение обойти брандмауэр, используя другой порт, манипулируя базовой структурой протокола или инкапсулируя данные в шифровании SSL.

Этот фон помогает брандмауэру определить, пытается ли нежелательное сообщение обойти брандмауэр, используя другой порт, манипулируя базовой структурой протокола или инкапсулируя данные в шифровании SSL.

На практике многие брандмауэры совместно используют несколько методов.

Брандмауэр не обеспечивает комплексной защиты

Следует отметить, что брандмауэр выступает только в качестве первой линии защиты. Он не обеспечивает комплексной защиты от всех угроз, таких как большинство вирусов, спам-сообщений и вредоносных программ.

Если вам нужна более полная защита для вашего устройства, вам также следует установить новейшие антивирусные и антивредоносные программы.

Кроме того, рекомендуется использовать VPN для защиты просмотра веб-страниц и подключения к Интернету через Wi-Fi в общедоступных точках доступа Wi-Fi. VPN шифрует весь ваш интернет-трафик, что не позволяет хакерам и шпионам украсть вашу личную информацию.

Дополнительные ресурсы:

- en.

wikipedia.org

wikipedia.org - forums.cnet.com

- computertutorflorida.com

- technet.microsoft.com

Присоединяйтесь к более чем 650 миллионам пользователей по всему миру, которые уже пользуются абсолютной свободой Интернета, загрузив Hotspot Shield VPN.

Получить Hotspot Shield

Что такое брандмауэр и почему он важен для кибербезопасности?

Брандмауэр — это защитное устройство, защищающее вашу сеть от несанкционированного доступа к личным данным. Брандмауэры также защищают компьютеры от вредоносных программ, создавая барьер между защищенными внутренними сетями и ненадежными внешними сетями.

Брандмауэры обеспечивают различные уровни защиты в зависимости от требований безопасности вашего клиента. На протяжении более 25 лет брандмауэры предлагали первую линию защиты в системах сетевой безопасности. Читайте дальше, чтобы узнать о ценности брандмауэров в кибербезопасности.

Какова роль брандмауэров в кибербезопасности?

Брандмауэры отслеживают попытки нежелательного трафика получить доступ к операционной системе вашего клиента. Они образуют барьеры между компьютерами и другими сетями.

Они образуют барьеры между компьютерами и другими сетями.

Брандмауэры также служат контроллерами трафика, управляя и проверяя доступ вашего клиента к сети. Большинство операционных систем и программного обеспечения для обеспечения безопасности имеют предустановленный брандмауэр.

С помощью брандмауэров поставщики управляемых услуг (MSP) могут избавиться от догадок при защите на уровне хоста. Межсетевые экраны со встроенной системой предотвращения вторжений блокируют вредоносные программы и атаки на уровне приложений. Кроме того, они быстро и без проблем реагируют на атаки в вашей сети.

Брандмауэры сетевой безопасности незаменимы в управлении веб-трафиком, поскольку они сводят к минимуму распространение веб-угроз.

Как работает брандмауэр?

Брандмауэры обычно приветствуют входящие подключения, которым разрешен доступ к сети. Системы безопасности будут разрешать или блокировать пакеты данных на основе существующих правил безопасности. Брандмауэры создают контрольные точки, фильтрующие веб-трафик. Эти системы позволяют вам просматривать мошеннический сетевой трафик и реагировать на него до того, как атакованная сеть испытает какие-либо неблагоприятные последствия.

Брандмауэры создают контрольные точки, фильтрующие веб-трафик. Эти системы позволяют вам просматривать мошеннический сетевой трафик и реагировать на него до того, как атакованная сеть испытает какие-либо неблагоприятные последствия.

При наличии надежного брандмауэра только надежные источники и IP-адреса могут получить доступ к системам вашего клиента. Некоторые брандмауэры также могут отслеживать журналы аудита, чтобы находить прошедшие подключения и трафик.

Используйте брандмауэры для защиты границ частных сетей и хост-устройств. Убедитесь, что вы включили надежные брандмауэры при настройке контроля доступа пользователей. Вы можете установить эти барьеры на пользовательских компьютерах или выделенных компьютерах в сети.

Значение межсетевых экранов в кибербезопасности

Незащищенные сети часто уязвимы для атак. Всегда полезно проверить сетевой трафик, чтобы определить, являются ли они вредоносными или нет. Как только пользователи подключают персональные компьютеры к ИТ-системам или Интернету, они открывают дверь многим потенциальным угрозам. Объединение ресурсов и упрощенная совместная работа в Интернете могут быть сопряжены с риском вторжения в сеть.

Объединение ресурсов и упрощенная совместная работа в Интернете могут быть сопряжены с риском вторжения в сеть.

Пользователи часто сталкиваются с риском взлома, кражи личных данных и онлайн-мошенничества, когда они выставляют свои устройства в другие сети. Мошеннические киберпреступники могут подвергать сети и устройства повторяющимся угрозам. Легкодоступные интернет-соединения увеличивают риск таких сетевых атак.

Брандмауэры обеспечивают проактивную защиту, позволяя вам работать в Интернете с более высокой степенью безопасности. Вы можете использовать их для фильтрации многих потенциальных угроз в клиентских сетях.

Типы межсетевых экранов

Брандмауэры могут быть программными или аппаратными устройствами. Программные брандмауэры — это компьютерные программы, которые можно установить на пользовательские устройства. Они отслеживают и регулируют сетевой трафик с помощью номеров портов и приложений. Аппаратные брандмауэры — это оборудование, которое вы устанавливаете между сетью вашего клиента и шлюзом.

Брандмауэры часто различаются по своей структуре, функциям и методам фильтрации трафика. Общие брандмауэры включают:

Фильтрация пакетов

Брандмауэры с фильтрацией пакетов анализируют небольшие объемы данных перед их распределением в соответствии со стандартами фильтрации. Этот брандмауэр будет оценивать адреса отправителя и получателя пакетов, прежде чем разрешать или блокировать их передачу. Пакетная фильтрация также отслеживает прикладные протоколы передачи данных перед принятием решения.

Брандмауэр службы прокси

С помощью службы прокси системы сетевой безопасности защищают сети вашего клиента, фильтруя сообщения на прикладном уровне. Это раннее устройство брандмауэра служит для определенного приложения в качестве шлюза из одной сети в другую. Устройство предотвращает прямые подключения из-за пределов сети, обеспечивая кэширование контента и безопасность.

Брандмауэр с контролем состояния

Брандмауэр с контролем состояния включает динамическую фильтрацию пакетов для отслеживания активных подключений и определения сетевых пакетов, которые могут проходить через брандмауэр. Этот брандмауэр блокирует или разрешает трафик на основе установленных протоколов, состояний или портов. Он отслеживает всю активность в сети и принимает решения на основе определенных правил и контекста предыдущих подключений и пакетов.

Этот брандмауэр блокирует или разрешает трафик на основе установленных протоколов, состояний или портов. Он отслеживает всю активность в сети и принимает решения на основе определенных правил и контекста предыдущих подключений и пакетов.

Брандмауэр следующего поколения (NGFW)

Брандмауэр нового поколения (NGFW) предлагает проверку на уровне приложений для всех пакетов данных. Брандмауэры нового поколения могут создавать политики, повышающие сетевую безопасность ваших клиентов. Кроме того, они могут проводить быструю оценку сети, чтобы предупредить вас о агрессивной или подозрительной активности.

Брандмауэры нового поколения также обеспечивают осведомленность о приложениях и контроль для поиска и блокировки опасных приложений. Развертывание этих брандмауэров дает вашим клиентам доступ к методам, которые эффективно противостоят новым угрозам безопасности. Брандмауэры следующего поколения обладают как стандартными возможностями брандмауэра, так и встроенными средствами предотвращения вторжений.

Зачем нужны брандмауэры?

Брандмауэры полезны, когда вам нужно блокировать атаки и вредоносное ПО на уровне приложений. Они бесценны для обнаружения мошеннической активности в вашей сети и борьбы с ней. Принятие брандмауэра для инфраструктуры безопасности вашего клиента поможет вам настроить его сеть с помощью определенных политик, блокирующих или разрешающих трафик.

Брандмауэры также обеспечивают повышенный уровень безопасности для уязвимых сетей: неавторизованные пользователи не смогут получить доступ к частным сетям, если у вас есть брандмауэры. Брандмауэры также защищают сети от фишинговых атак. Брандмауэры бизнес-класса будут блокировать исходящие данные, когда заметят атаку социальной инженерии. Кроме того, вы получите возможности фильтрации электронной почты для выявления и блокировки красных флажков во входящих электронных письмах.

Брандмауэры также могут идентифицировать сигнатуры опасных пользователей или приложений, а затем отправлять предупреждения в случае вторжения. Ваша команда по кибербезопасности может активно действовать на основе такой информации, чтобы свести на нет угрозы до того, как они нанесут какой-либо ущерб сетям и устройствам вашего клиента.

Ваша команда по кибербезопасности может активно действовать на основе такой информации, чтобы свести на нет угрозы до того, как они нанесут какой-либо ущерб сетям и устройствам вашего клиента.

Предприятиям и организациям нужны брандмауэры, чтобы обеспечить более быстрое время отклика и повышенную способность справляться с нагрузками трафика. Вы можете быстро обновить протоколы безопасности вашей сети, используя только авторизованные устройства.

Использование сетевых брандмауэров

Правильная настройка и обслуживание брандмауэра необходимы для обеспечения безопасности сети вашего клиента. Вы хотите максимально эффективно использовать свой брандмауэр? Вот несколько рекомендаций, которым следует следовать:

Используйте новейшее антивирусное программное обеспечение. Брандмауэры хорошо работают в сочетании с другими решениями для обеспечения безопасности. Добавление антивирусного программного обеспечения к сетевой безопасности вашего клиента гарантирует, что вы сможете легко отключать и устранять различные угрозы безопасности.

Регулярно обновляйте брандмауэр. Всегда устанавливайте исправления прошивки, чтобы ваш брандмауэр мог справляться с возникающими уязвимостями. Проверьте конфигурацию и совместимость сети, чтобы получать обновления, которые облегчают работу существующих решений безопасности.

Создайте активное резервирование сети. Нарушения безопасности часто приводят к дорогостоящим простоям для ваших клиентов. Создайте активные резервные копии данных, чтобы предотвратить потерю данных, когда угрозы безопасности нарушают ваши брандмауэры, чтобы вы могли минимизировать время простоя.

Используйте белые списки для ограничения доступа к сети: Белый список — это список адресов электронной почты или доменов, которые вы утвердили. Создайте белый список доверенных IP-адресов, чтобы исключить ненадежные входящие и исходящие подключения. Кроме того, сведите к минимуму права доступа пользователей, чтобы создать упреждающий подход к безопасности.

wikipedia.org

wikipedia.org