Файервол это: Firewall (Брандмауэр) — для чего он нужен и как работает

Что такое firewall: как они работают и каково их значение в безопасности организаций

Брандмауэры существуют уже три десятилетия, и они радикально развивались, чтобы включать функции, которые раньше продавались как отдельные устройства, и извлекать собранные извне данные, чтобы принимать более взвешенные решения о том, какой сетевой трафик разрешать и какой трафик блокировать. Последние версии известны как корпоративные брандмауэры, или брандмауэры следующего поколения (NGFW).

Что такое брандмауэр?Брандмауэр – это сетевое устройство, которое отслеживает входящие и исходящие пакеты в сетях и

блокирует или разрешает их в соответствии с правилами, установленными для определения того,

какой трафик разрешен, а какой – нет.

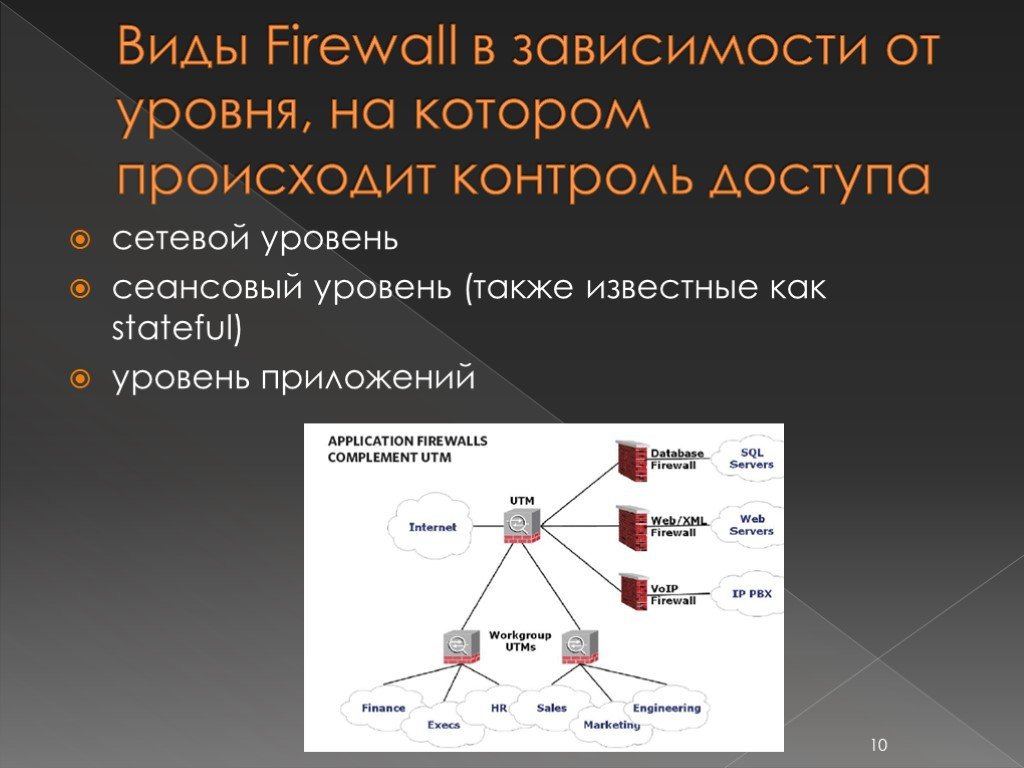

Существует несколько типов межсетевых экранов, которые развивались в течение многих лет, становясь все более сложными и

принимая во внимание больше параметров при определении того, следует ли разрешить пропуск трафика. Брандмауэры изначально использовались

как фильтры пакетов, но современные делают намного больше.

Брандмауэры изначально использовались

как фильтры пакетов, но современные делают намного больше.

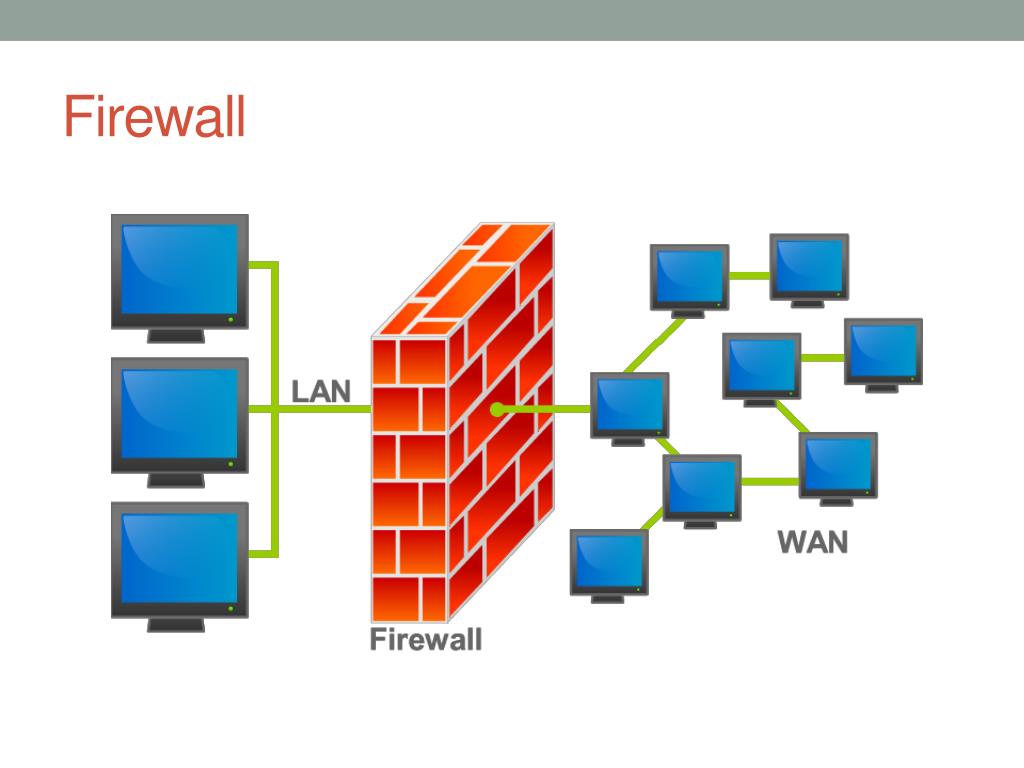

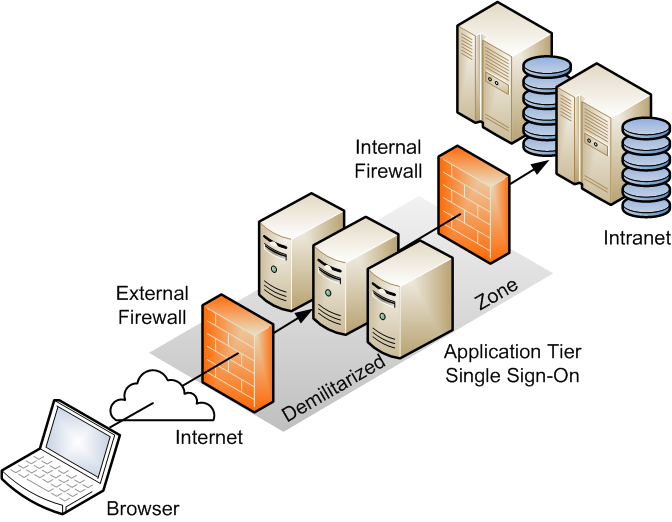

Первоначально размещенные на границах между доверенными и ненадежными сетями, теперь также развернуты межсетевые экраны для защиты внутренних сегментов сетей, таких как центры обработки данных, от других сегментов сетей организаций.

Они обычно развертываются как устройства, созданные отдельными поставщиками, но их также можно приобрести как виртуальные устройства – программное обеспечение, которое клиенты устанавливают на собственное оборудование.

Вот основные типы межсетевых экранов.

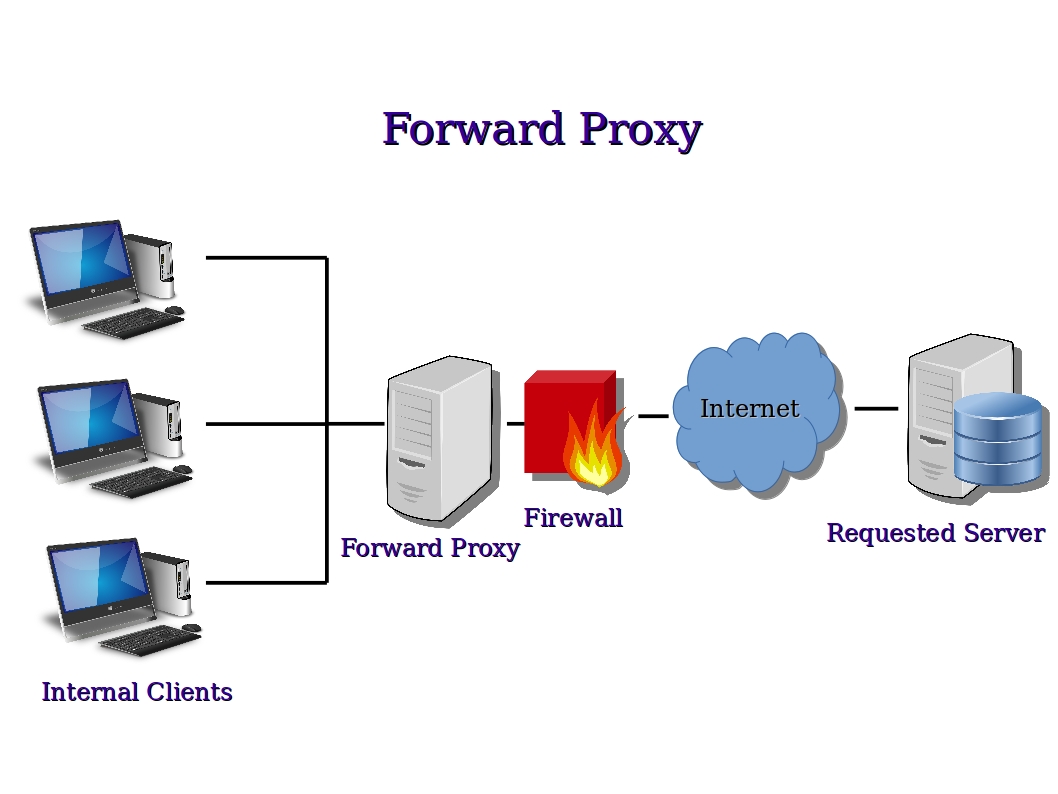

Эти брандмауэры действуют как шлюз между конечными пользователями, которые запрашивают данные, и

источником этих данных. Хост-устройства подключаются к proxy-серверу, а proxy-сервер устанавливает

отдельное соединение с источником данных. В ответ исходные устройства устанавливают соединения с proxy,

а proxy устанавливает отдельное соединение с хост-устройством.

Преимущество брандмауэров на основе proxy-сервера заключается в том, что машины вне защищаемой сети могут собирать только ограниченную информацию о сети, поскольку они никогда не подключаются к ней напрямую.

Основным недостатком межсетевых экранов на основе proxy является то, что завершение входящих подключений и создание исходящих подключений, а также фильтрация вызывают задержки, которые могут снизить производительность. В свою очередь, это может исключить использование некоторых приложений через брандмауэр, потому что время отклика становится слишком медленным.

Stateful-брандмауэрыУлучшение производительности по сравнению с брандмауэрами на основе proxy-серверов проявилось

в виде создания SPI-брандмауэров, которые отслеживают область информации о соединениях и

делают ненужным брандмауэр для проверки каждого пакета.

Брандмауэры web-приложений логически размещаются между серверами, которые поддерживают

web-приложения, и интернетом, защищая их от определенных атак HTML, таких как межсайтовый

скриптинг, SQL-инъекция и другие. Они могут быть аппаратными или облачными или могут быть

встроены в приложения самостоятельно, чтобы определить, должен ли каждый клиент, пытающийся

получить доступ к серверу, иметь доступ.

Пакеты могут быть отфильтрованы, используя не только состояние соединений, а также адреса источника и назначения. Это та область, где NGFW вступают в игру. Они включают в себя правила, которые разрешено использовать отдельным приложениям и пользователям, и объединяют данные, собранные с помощью других технологий, для принятия более обоснованных решений о том, какой трафик разрешать, а какой отбрасывать.

Например, некоторые из этих NGFW выполняют фильтрацию URL-адресов, могут прерывать соединения уровня защищенных сокетов (SSL) и безопасности транспортного уровня (TLS), а также поддерживают программно-определяемые глобальные сети (SD-WAN) для повышения эффективности динамической SD-передачи. Функции, которые исторически обрабатывались отдельными устройствами, теперь включены во многие NGFW, это:

В то время как базовые технологии брандмауэра идентифицируют и блокируют определенные типы сетевого трафика, IPS используют более детальную безопасность, такую как отслеживание сигнатур и обнаружение аномалий, для предотвращения проникновения угроз в сети. Будучи отдельными платформами, функциональность IPS все более становится стандартной функцией брандмауэра.

Будучи отдельными платформами, функциональность IPS все более становится стандартной функцией брандмауэра.

Глубокая проверка пакетов — это тип фильтрации пакетов, который выходит за пределы того, откуда приходят и собираются пакеты, и проверяет их содержимое, например, показывая, к какому приложению обращаются или какие данные передаются. Эта информация может сделать возможным применение более интеллектуальных и детальных политик для брандмауэра. DPI может использоваться для блокировки или разрешения трафика, но также для ограничения полосы пропускания, которую могут использовать отдельные приложения. Это также может быть инструментом для защиты интеллектуальной собственности или конфиденциальных данных от выхода из защищенной сети.

Зашифрованный по протоколу SSL трафик защищен от глубокого анализа пакетов, поскольку его содержимое не может быть прочитано. Некоторые NGFW могут прервать трафик SSL, проверить его, а затем создать второе соединение SSL с нужным адресом назначения. Это может быть использовано, например, для предотвращения отправки злонамеренными сотрудниками конфиденциальной информации за пределы защищенной сети, а также пропуска легитимного трафика.

Некоторые NGFW могут прервать трафик SSL, проверить его, а затем создать второе соединение SSL с нужным адресом назначения. Это может быть использовано, например, для предотвращения отправки злонамеренными сотрудниками конфиденциальной информации за пределы защищенной сети, а также пропуска легитимного трафика.

Входящие вложения или сообщения с внешними источниками могут содержать вредоносный код. Используя песочницу, некоторые NGFW могут изолировать эти вложения и любой содержащийся в них код, выполнить его и выяснить, является ли он вредоносным. Недостатком этого процесса является то, что он может потреблять много циклов ЦП и вносить заметную задержку в трафике, проходящем через брандмауэр.

Есть другие функции, которые могут быть включены в NGFWs. Они могут поддерживать получение данных, собранных другими платформами, и использовать их для принятия решений по брандмауэру. Например, если исследователи обнаружили новую сигнатуру вредоносного ПО, брандмауэр может принять эту информацию и начать отфильтровывать трафик, содержащий сигнатуру.

Согласно последним рейтингам корпоративных брандмауэров Gartner, лидерами, назначенными поставщиками, являются Checkpoint, Cisco, Fortinet и Palo Alto Networks.

По данным IDC, четыре лидера в магическом квадранте Gartner также являются лидерами по количеству доходов, получаемых их продуктами. В совокупности они контролировали более половины доли рынка брандмауэров в первом квартале прошлого года, сообщает IDC.

Пять лет назад лидерами брандмауэра Gartner были только Checkpoint и Palo Alto, но в 2017 году Fortinet прорвался, и в 2018 году Cisco вошла в высшую категорию.

Из этих поставщиков Gartner также присудила Cisco, Fortinet и Palo Alto награды Customer Choice Awards, основанные на отзывах клиентов об их продуктах. В общей сложности клиенты рассмотрели 17 поставщиков и представили в общей сложности 3 406 отзывов, из которых 2 943 были о поставщиках, признанных лидерами.

Другими 12 поставщиками, не упомянутыми здесь, являются AhnLab, Barracuda Networks, Forcepoint, GreyHeller, Hillstone Networks, Huawei, Juniper Networks, New h4C, Sangfor, Sonic Wall, Stormshield и Watchguard.

Что такое сетевой экран? Какие типы сетевых экранов существуют и как они работают

Сетевой экран. Определение и описание

Сетевой экран – это система защиты компьютерной сети, которая ограничивает прохождение входящего, исходящего и внутрисетевого трафика.

Это программное обеспечение или программно-аппаратный модуль, который принимает решение – пропустить или заблокировать проходящий пакет данных. Его основная функция – блокировать вредоносную активность и предотвращать несанкционированные действия пользователей как в частной сети, так и за ее пределами.

Что такое сетевой экран?

Сетевой экран – это своего рода управляемый барьер или шлюз, который контролирует разрешенную и запрещенную веб-активность в частной сети. Английский термин firewall (fire – пожар, wall – стена) пришел из области пожарной безопасности: физические стены служат барьерами, которые позволяют сдержать распространение пожара до прибытия аварийно-спасательной службы. В информационной безопасности сетевые экраны используются для управления веб-трафиком, позволяя сдержать распространение веб-угроз.

В информационной безопасности сетевые экраны используются для управления веб-трафиком, позволяя сдержать распространение веб-угроз.

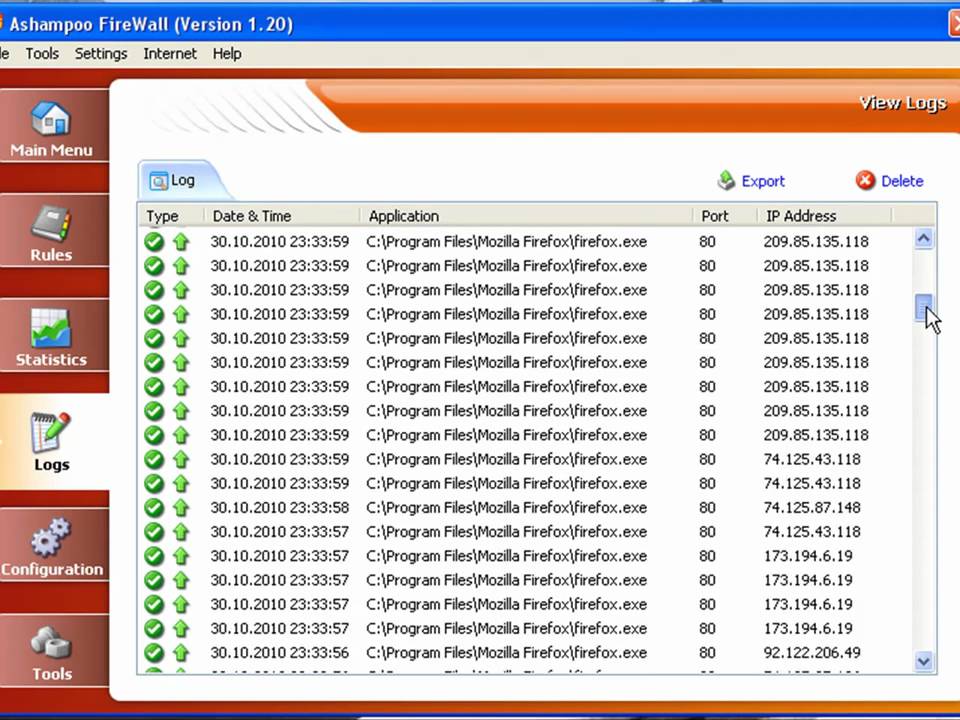

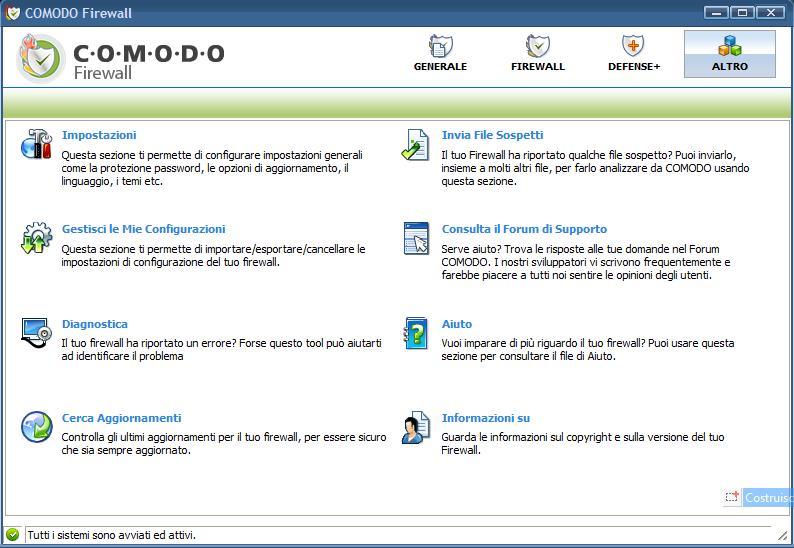

Сетевые экраны – это своеобразные «пункты контроля» веб-трафика, которые фильтруют его по заданным параметрам и принимают соответствующее решение. Некоторые сетевые экраны также регистрируют трафик и подключения в журналах аудита, чтобы сопоставить эти данные со списком разрешенных и запрещенных действий.

Сетевые экраны обычно контролируют границу частной сети или хосты. Это лишь один защитный инструмент из целого спектра средств контроля пользовательского доступа. Сетевые экраны обычно устанавливают на отдельных компьютерах, подключенных к сети, или устройствах пользователей и других конечных точках (хостах).

Как работает сетевой экран

При прохождении трафика сетевой экран должен решить, не опасен ли этот трафик и можно ли его пропустить. То есть он делит трафик на плохой и хороший, доверенный и недоверенный. Но прежде чем мы углубимся в подробности, давайте рассмотрим структуру интернет-сети.

Сетевые экраны предназначены для защиты частных сетей и подключенных к ним конечных устройств – хостов сети. Хосты – это устройства, которые «общаются» с другими устройствами, подключенными к этой сети. Они принимают и направляют сигналы, идущие от одной внутренней сети к другой, а также входящие и исходящие сигналы, которыми обмениваются внешние сети.

Компьютеры и другие конечные устройства, объединенные в сеть, могут подключаться друг к другу и к интернету. Однако интернет в целях обеспечения безопасности и приватности разделен на подсети. Основные подсети:

- Внешние публичные сети – общедоступный/глобальный интернет, а также экстрасети.

- Внутренние частные сети – домашняя сеть, корпоративные интрасети и другие «закрытые» сети.

- Сети периметра – пограничные сети, которые состоят из так называемых узлов-бастионов, то есть надежно защищенных компьютеров, способных выдержать внешнюю атаку. Они создают дополнительный уровень защиты между внутренней и внешней сетями и могут использоваться для развертывания внутренних служб, которые подключаются к внешним сетям (например, почтовых, веб-, FTP-, VoIP-серверов и т.

д.). Они защищены лучше, чем внешние сети, но не так надежно, как внутренние.В домашних сетях они, как правило, не используются, однако нашли широкое применение в корпоративных и национальных внутренних сетях.

д.). Они защищены лучше, чем внешние сети, но не так надежно, как внутренние.В домашних сетях они, как правило, не используются, однако нашли широкое применение в корпоративных и национальных внутренних сетях.

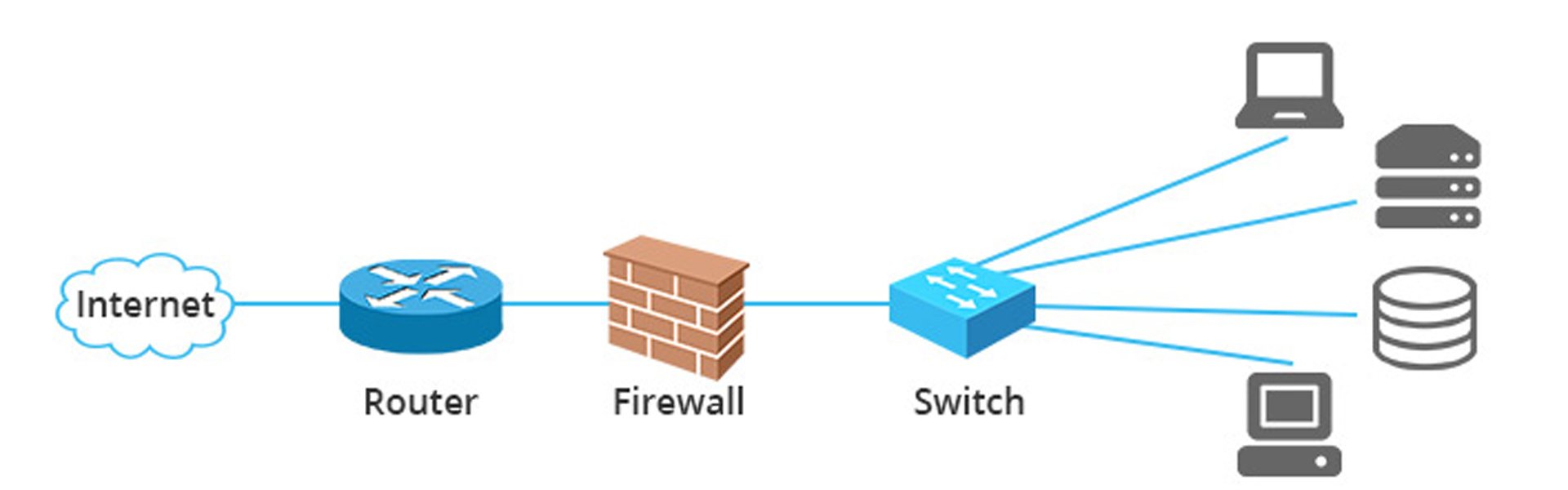

Экранирующие маршрутизаторы – специализированные шлюзовые компьютеры, использующиеся для сегментирования сети. Они выполняют роль сетевых экранов на уровне сети. Наиболее распространены две модели сегментации: сетевой экран с экранированным хостом и сетевой экран с экранированной подсетью.

- Сетевой экран с экранированным хостом. В рамках этой модели один экранирующий маршрутизатор устанавливается между внешней и внутренней сетями, которые представляют собой две подсети.

- Сетевой экран с экранированной подсетью. В этой модели используются два экранирующих маршрутизатора: маршрутизатор доступа между внешней сетью и сетью периметра и дроссельный маршрутизатор между сетью периметра и внутренней сетью.

То есть в этой модели используются три подсети.

То есть в этой модели используются три подсети.

Сетевой экран может устанавливаться как в сети периметра, так и на хостах. Его размещают между отдельным компьютером и точкой подключения этого компьютера к частной сети.

- Для защиты на уровне сети используется один или несколько сетевых экранов, которые устанавливаются между внешними и внутренними частными сетями. Они контролируют входящий и исходящий сетевой трафик и формируют барьер между внешними публичными сетями, например глобальным интернетом, и внутренними сетями, например домашними сетями Wi-Fi, корпоративными или национальными интрасетями. Такие сетевые экраны могут поставляться в форме отдельного аппаратного модуля, программного обеспечения или виртуального устройства.

- Для защиты на уровне хоста используются программные сетевые экраны, которые устанавливаются на пользовательских устройствах и других конечных точках частной сети и служат барьером между устройствами внутри сети.

В этом случае используются индивидуальные настройки для контроля трафика, который передают и получают отдельные приложения, установленные на этих устройствах – хостах. Обычно это службы операционной системы или решения для защиты рабочих мест, запущенные на локальном устройстве. Они могут выполнять расширенную фильтрацию веб-трафика на основе протокола HTTP или других сетевых протоколов. Это позволяет не только получить сведения об источнике трафика, но и управлять им.

В этом случае используются индивидуальные настройки для контроля трафика, который передают и получают отдельные приложения, установленные на этих устройствах – хостах. Обычно это службы операционной системы или решения для защиты рабочих мест, запущенные на локальном устройстве. Они могут выполнять расширенную фильтрацию веб-трафика на основе протокола HTTP или других сетевых протоколов. Это позволяет не только получить сведения об источнике трафика, но и управлять им.

Конфигурация сетевых экранов, используемых на уровне сети, должна обеспечивать эффективную фильтрацию широкого спектра подключений, а настраивая защиту хоста, достаточно учитывать особенности того или иного компьютера. Однако настройка сетевых экранов на уровне хоста – процесс трудоемкий, а защита на уровне сети охватывает все подключенные устройства. Сочетание обоих методов позволяет обеспечить эффективную многоуровневую защиту.

Фильтрация трафика с помощью сетевого экрана осуществляется на основе заранее определенных или динамических правил контроля подключений. Следуя этим правилам, он пропускает или блокирует веб-трафик, проходящий через вашу частную сеть и подключенные к ней устройства. Для фильтрации трафика все сетевые экраны, независимо от их типа, используют ту или иную комбинацию следующих атрибутов.

Следуя этим правилам, он пропускает или блокирует веб-трафик, проходящий через вашу частную сеть и подключенные к ней устройства. Для фильтрации трафика все сетевые экраны, независимо от их типа, используют ту или иную комбинацию следующих атрибутов.

- Адрес источника:устройство, пытающееся подключиться к вашей сети.

- Адрес назначения:устройство вашей сети, к которому пытается подключиться внешнее устройство.

- Тип сообщения:то, что пытается передать подключающееся устройство.

- Пакетные протоколы:«язык» подключения, который используется для передачи сообщения. Протоколы TCP/IP используются хостами для «общения» друг с другом через интернет, а также внутри сети или подсети чаще других.

- Протоколы прикладного уровня:распространенные протоколы, включая HTTP, Telnet, FTP, DNS и SSH.

Данные отправителя и получателя можно отследить по IP-адресам и номерам портов. IP-адресаabout:blank – это уникальные имена устройств на каждом хосте.Порты – это подуровни хостов отправителя и получателя, подобно офисным помещениям в крупном здании. Порты обычно служат конкретным целям, поэтому подключение к нетипичным или отключенным портам через некоторые протоколы и с определенных IP-адресов может быть поводом для беспокойства.

IP-адресаabout:blank – это уникальные имена устройств на каждом хосте.Порты – это подуровни хостов отправителя и получателя, подобно офисным помещениям в крупном здании. Порты обычно служат конкретным целям, поэтому подключение к нетипичным или отключенным портам через некоторые протоколы и с определенных IP-адресов может быть поводом для беспокойства.

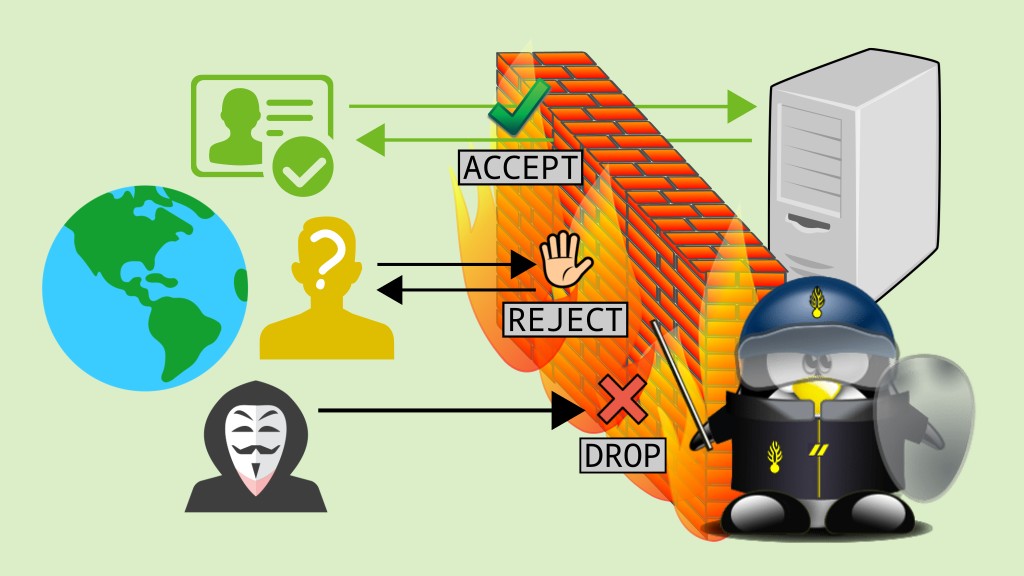

На основании этих идентификаторов сетевой экран либо пропускает, либо отклоняет пакет передаваемых данных. Во втором случае отправитель может получить уведомление об ошибке.

Типы сетевых экранов

Сетевые экраны делятся на несколько типов в зависимости от метода фильтрации. Каждый новый тип превосходит более ранние поколения сетевых экранов, однако все они задействуют одни и те же основные технологии.

Выделяют несколько типов сетевых экранов в зависимости от подхода к:

- отслеживанию подключений;

- созданию правил фильтрации;

- ведению журналов аудита.

Каждый из этих типов используется на разных уровнях стандартизированной модели коммуникаций – OSI (модели взаимодействия открытых систем). Эта модель дает более полное представление о том, как каждый сетевой экран работает с подключениями.

Эта модель дает более полное представление о том, как каждый сетевой экран работает с подключениями.

Сетевой экран со статической пакетной фильтрацией

Сетевые экраны со статической пакетной фильтрацией, или инспекторы, не хранящие данных о состоянии, работают на сетевом уровне модели OSI (уровень 3). Они выполняют базовую фильтрацию, проверяя все передаваемые по сети пакеты данных по сведениям об отправителе и получателе. При этом ранее разрешенные подключения не отслеживаются. То есть каждое подключение проверяется каждый раз, когда пакет данных передается по сети.

Фильтрация выполняется по IP-адресам, номерам портов и пакетным протоколам. На самом базовом уровне такие сетевые экраны предотвращают неразрешенные прямые подключения между устройствами из разных сетей.

Правила фильтрации формулируются на основе списка управления доступом, созданного вручную. Такие списки не отличаются гибкостью и не могут обеспечить эффективной фильтрации нежелательного трафика без снижения удобства использования сети. Для эффективного использования статической фильтрации необходимо регулярно пересматривать списки в ручном режиме. Подобный метод подходит для небольших сетей, однако он может вызвать определенные сложности при администрировании крупных.

Для эффективного использования статической фильтрации необходимо регулярно пересматривать списки в ручном режиме. Подобный метод подходит для небольших сетей, однако он может вызвать определенные сложности при администрировании крупных.

При невозможности считывать протоколы прикладного уровня сообщения, доставленные с пакетом данных, не могут быть прочитаны. А если сообщения нельзя прочитать, то сетевые экраны с пакетной фильтрацией не сумеют обеспечить достаточной защиты.

Шлюзы сеансового уровня

Такие шлюзы функционируют на сеансовом уровне (уровень 5 OSI). Эти сетевые экраны проверяют, не содержат ли передаваемые данные функциональных пакетов, и разрешают постоянное соединение между двумя сетями, если все в порядке. После этого сетевой экран перестает следить за разрешенными подключениями.

Шлюзы сеансового уровня отличаются от шлюзов уровня приложений только подходом к обработке подключений.

Оставлять подключения без контроля опасно: с помощью легитимных инструментов можно открыть соединение, через которое злоумышленник впоследствии без труда проникнет в сеть.

Инспекторы состояния

Эти сетевые экраны также называются сетевыми экранами с динамической пакетной фильтрацией. Они отличаются от статических фильтров способностью непрерывно отслеживать подключения и запоминать проверенные. Поначалу они использовались на транспортном уровне (уровень 4 OSI), но сейчас они могут контролировать трафик на разных уровнях, в том числе на уровне приложений (уровень 7 OSI).

Инспекторы состояния, как и их аналоги со статической фильтрацией, пропускают трафик или блокируют его на основании технических параметров, таких как пакетные протоколы, IP-адреса или номера портов. Однако эти сетевые экраны могут отслеживать и фильтровать трафик на основе данных о состоянии подключения, которые хранятся в таблице состояния.

Правила фильтрации обновляются на основе таблицы состояния, в которую экранирующий маршрутизатор записывает данные о предыдущих подключениях.

Чаще всего фильтрация осуществляется на основе правил, установленных администратором во время настройки компьютера и сетевого экрана. Однако таблица состояния позволяет сетевым экранам с динамической фильтрацией самостоятельно принимать решения, используя данные о предыдущих подключениях для обучения. Например, типы трафика, которые провоцировали сбои в работе, будут отсеиваться. Благодаря своей гибкости инспекторы состояния стали одной из самых распространенных категорий щитов.

Однако таблица состояния позволяет сетевым экранам с динамической фильтрацией самостоятельно принимать решения, используя данные о предыдущих подключениях для обучения. Например, типы трафика, которые провоцировали сбои в работе, будут отсеиваться. Благодаря своей гибкости инспекторы состояния стали одной из самых распространенных категорий щитов.

Шлюз уровня приложений

Шлюзы уровня приложений, или сетевые экраны прикладного уровня (уровень 7 OSI), фильтруют трафик по протоколам прикладного уровня. Они выполняют не только проверку приложений, или глубокую проверку пакетов (DPI), но и проверку состояния.

По уровню защиты шлюзы уровня приложений максимально приближаются к физическим барьерам. Уникальность этих типов сетевых экранов заключается в том, что они выполняют роль двух дополнительных хостов (прокси-серверов), один из которых взаимодействует с внешними сетями, а другой – с внутренними хостами.

Шлюзы уровня приложений фильтруют трафик по данным прикладного уровня. В этом состоит их отличие от аналогов, которые выполняют пакетную фильтрацию по IP-адресам, номерам портов и базовым пакетным протоколам (UDP, ICMP). Сетевые экраны, работающие с FTP, HTTP, DNS и другими протоколами, выполняют более глубокую проверку и перекрестную фильтрацию по различным свойствам данных.

В этом состоит их отличие от аналогов, которые выполняют пакетную фильтрацию по IP-адресам, номерам портов и базовым пакетным протоколам (UDP, ICMP). Сетевые экраны, работающие с FTP, HTTP, DNS и другими протоколами, выполняют более глубокую проверку и перекрестную фильтрацию по различным свойствам данных.

Как стражи, стоящие у дверей, они проверяют и оценивают все поступающие данные. Если с пакетом данных все в порядке, они пропускают его к пользователю.

Однако у такой тщательной проверки есть один недостаток – иногда обработка безопасных входящих данных замедляет работу приложения.

Сетевые экраны нового поколения (NGFW)

В цифровом мире появляется много новых угроз, для борьбы с которыми требуются все более эффективные решения. Сетевые экраны нового поколения сочетают возможности традиционных сетевых экранов и систем предотвращения сетевых вторжений, помогая противостоять современным угрозам.

Сетевые экраны нового поколения, созданные для борьбы с конкретными угрозами, например со сложным вредоносным ПО, выполняют углубленную проверку и идентификацию таких угроз. Это комплексное решение для блокирования угроз, которое чаще всего используется в корпоративных и сложных сетях.

Это комплексное решение для блокирования угроз, которое чаще всего используется в корпоративных и сложных сетях.

Гибридный сетевой экран

Как следует из названия, такие сетевые экраны объединяют несколько типов сетевых экранов в одной частной сети.

Кто изобрел сетевой экран

На самом деле работа над сетевыми экранами еще не закончилась. В разработке и совершенствовании сетевых экранов участвовало множество инженеров.

С конца 1980-х до середины 1990-х годов каждый из них работал над отдельными компонентами и версиями сетевых экранов, которые в дальнейшем легли в основу современных решений.

Брайан Райд, Пол Викси и Джефф Могул

В конце 1980-х годов Могул, Райд и Викси работали в компании Digital Equipment Corp (DEC) над технологией пакетной фильтрации, которая нашла применение в сетевых экранах будущих поколений. Они разработали концепцию, предусматривающую проверку внешних подключений до того, как передаваемый трафик достигнет компьютера, подключенного к корпоративной сети. Некоторые специалисты считают, что такие пакетные фильтры и были первыми сетевыми экранами, однако это скорее компонентная технология, на основе которой были разработаны настоящие сетевые экраны.

Некоторые специалисты считают, что такие пакетные фильтры и были первыми сетевыми экранами, однако это скорее компонентная технология, на основе которой были разработаны настоящие сетевые экраны.

Давид Пресотто, Джанардан Шарма, Кшитижи Нигам, Уильям Чесвик и Стивен Белловин

С конца 1980-х до начала 1990-х несколько сотрудников компании AT&T Bell Labs занимались исследованием и разработкой начальной концепции шлюзов сеансового уровня. Это были первые сетевые экраны, которые контролировали и поддерживали постоянное подключение, – в отличие от пакетных фильтров, которые требовали повторной авторизации после проверки каждого пакета. Пресотто, Шарма и Нигам занимались разработкой шлюзов сеансового уровня в 1989–1990 гг., а в 1991 г. Чесвик и Белловин продолжили их работу над технологиями сетевых экранов.

Маркус Ранум

С 1991 по 1992 гг. Ранум работал в компании DEC над шлюзами уровня приложений, которые стали ключевым компонентом первого сетевого экрана, обеспечивающего защиту на прикладном уровне, – Secure External Access Link (SEAL), который появился в 1991 году. Это была усовершенствованная версия сетевого экрана, созданного Райдом, Викси и Могулом в DEC, и именно она стала первым сетевым экраном, появившимся на рынке.

Это была усовершенствованная версия сетевого экрана, созданного Райдом, Викси и Могулом в DEC, и именно она стала первым сетевым экраном, появившимся на рынке.

Гиль Швед и Нир Зук

С 1993 по 1994 гг. Гиль Швед, основатель компании Check Point, и Нир Зук, талантливый программист, работавший под его началом, занимались разработкой первого сетевого экрана, который оказался удобным и получил широкое распространение, – Firewall-1. Гиль Швед изобрел сетевой экран – инспектор состояния и запатентовал его в 1993 году. В 1994 году к проекту присоединился Нир Зук, разработавший удобный графический интерфейс, благодаря которому организации и обычные пользователи начали активнее осваивать новые защитные технологии в последующие годы.

Эти разработки сыграли существенную роль в создании прообраза современного сетевого экрана, и каждая из них в той или иной форме используется во многих защитных решениях.

Важная роль сетевых экранов

Какую роль играют сетевые экраны в безопасности частной сети? Для незащищенных сетей угрозу может представлять любой трафик, который пытается получить к ним доступ. Любое подключение, как опасное, так и безопасное, нужно проверять.

Любое подключение, как опасное, так и безопасное, нужно проверять.

Возможность подключения к другим IT-системам или интернету открывает ряд преимуществ: мы можем работать с коллегами над одним проектом, пользоваться общими ресурсами и реализовывать свой творческий потенциал. Однако для этого придется позаботиться о надежной защите сети и подключенных к ней устройств. Взлом, кража цифровой личности, вредоносное ПО и онлайн-мошенничество в сети – самые распространенные угрозы, с которыми могут столкнуться пользователи локальной или глобальной сети.

Злоумышленники могут быстро обнаружить вашу незащищенную сеть и устройства, мгновенно проникнуть в инфраструктуру и проводить многочисленные атаки. Риски повышаются, если устройства подключены к интернету круглосуточно (поскольку доступ к корпоративной сети открыт постоянно).

Проактивная защита играет ключевую роль в безопасности любых сетей. Сетевой экран поможет защитить сеть от самых опасных атак.

Как работает сетевой экран?

Как работает сетевой экран и от каких угроз он защищает? Основная задача сетевого экрана – максимально сократить поверхность сетевой атаки, оставив лишь одну точку соприкосновения. Весь глобальный трафик, поступающий в частную сеть, проходит через сетевой экран, прежде чем попадет на подключенные к ней устройства. Этот принцип работает и в обратном направлении, то есть сетевой экран может блокировать не только входящий, но и исходящий нежелательный трафик. Сетевые экраны регистрируют попытки подключения в журнале аудита, предоставляя ИБ-специалистам дополнительные данные о безопасности.

Весь глобальный трафик, поступающий в частную сеть, проходит через сетевой экран, прежде чем попадет на подключенные к ней устройства. Этот принцип работает и в обратном направлении, то есть сетевой экран может блокировать не только входящий, но и исходящий нежелательный трафик. Сетевые экраны регистрируют попытки подключения в журнале аудита, предоставляя ИБ-специалистам дополнительные данные о безопасности.

Поскольку владельцы частной сети могут самостоятельно настраивать правила фильтрации трафика, появилось несколько пользовательских сценариев применения сетевых экранов. Вот самые распространенные из них.

- Защита от проникновения злоумышленников.Нежелательные подключения от источника, демонстрирующего странное поведение, блокируются. Это позволяет предотвратить перехват данных и APT-атаки.

- Родительский контроль. Родители могут заблокировать доступ к нежелательному контенту на устройствах ребенка.

- Ограничение доступа к сайтам с рабочих компьютеров.

Работодатели могут запретить доступ сотрудников к некоторым сервисам и сайтам, например к социальным сетям, через корпоративную сеть.

Работодатели могут запретить доступ сотрудников к некоторым сервисам и сайтам, например к социальным сетям, через корпоративную сеть. - Внутренние сети, контролируемые на национальном уровне. Органы власти могут блокировать доступ граждан к веб-контенту и сервисам, которые дискредитируют руководство страны и угрожают национальным ценностям.

А вот в следующих сценариях сетевые экраны оказались менее эффективными.

- Обнаружение эксплойтов в легитимных сетевых процессах.Сетевые экраны не способны распознавать вмешательство человека и, следовательно, идентифицировать использование легитимных подключений в преступных целях. Например, они не проверяют IP-адреса источника и назначения, что открывает возможность для мошенничества с подменой IP-адресов (IP-спуфинг).

- Разрыв соединений, идущих в обход сетевого экрана. Сетевые экраны, функционирующие на уровне сети, не смогут остановить внутреннюю вредоносную активность без дополнительных инструментов защиты.

Для того чтобы сегментировать сеть и замедлить распространение внутреннего «пожара», необходимо разворачивать сетевые экраны не только по периметру, но и на уровне хоста.

Для того чтобы сегментировать сеть и замедлить распространение внутреннего «пожара», необходимо разворачивать сетевые экраны не только по периметру, но и на уровне хоста. - Полноценная защита от вредоносного ПО. Сетевые экраны блокируют некоторые подключения, останавливая проникновение вредоносного кода в сеть, однако не все разрешенные подключения действительно безопасны. Если сетевой экран пропускает угрозу в результате неправильной настройки или эксплуатации уязвимости, на следующем этапе защиты в дело должна вступить антивирусная программа, которая нейтрализует проникшее в сеть вредоносное ПО.

Примеры сетевых экранов

Сетевые экраны заслужили как много положительных отзывов, так и немало критики. Сетевые экраны успешно защищают пользователей от нежелательного трафика на протяжении многих лет, но при неправильной настройке они могут оказаться уязвимыми. Кроме того, некоторые сценарии использования сетевых экранов вызывают вопросы этического характера.

Великий китайский файрвол, цензура в интернете

Примерно с 2000 года Китай озаботился созданием собственного интранета, который бы находился под пристальным контролем государства, и ограничил доступ к нему сетевыми экранами. Сетевые экраны позволяют создать национальную версию глобального интернета в границах страны. Для этого с их помощью блокируют некоторые сервисы, а также доступ к определенной информации для пользователей национальной интрасети.

Национальная система контроля и цензуры позволяет ограничивать свободу слова, поддерживая авторитет власти. Кроме того, китайский файрвол позволяет власти ограничивать использование интернет-сервисов местными компаниями. Это существенно упрощает контроль над поисковыми системами и почтовыми службами и помогает правительству достигнуть своих целей.

Население Китая активно протестует против такого режима. Многие недовольные цензурой подключаются к интернету через виртуальную частную сеть (VPN) или прокси-сервер, которые позволяют обойти государственные ограничения.

Нарушение кибербезопасности в одном из федеральных агентств США из-за уязвимостей в инструментах удаленной работы во время пандемии Covid-19

В 2020 году неправильная настройка сетевого экрана стала лишь одной из многочисленных уязвимостей, через которые неизвестная группировка атаковала одно из федеральных агентств США.

Специалисты считают, что атаку организовала кибергруппа, действующая в интересах другого государства, которая использовала ряд уязвимостей в защите агентства. Помимо прочих недоработок в системе безопасности, многие из открытых исходящих портов были настроены неправильно. К плохому обслуживанию внутренней сети федерального агентства добавились проблемы, связанные с переходом сотрудников на удаленную работу. Взломав сеть, злоумышленник явно пытался найти лазейки для проникновения в инфраструктуру других агентств. Такие угрозы подвергают опасности не только атакованное агентство, но и многие другие.

Эксплуатация неисправленных уязвимостей сетевого экрана в электросетевой организации США

В 2019 году злоумышленники воспользовались уязвимостью в системе безопасности одной из электросетевых компаний США и провели атаку типа «отказ в обслуживании». Сетевые экраны, расположенные по периметру сети, непрерывно перезагружались в течение десяти часов.

Сетевые экраны, расположенные по периметру сети, непрерывно перезагружались в течение десяти часов.

Позже выяснилось, что атака была связана с эксплуатацией неисправленной уязвимости сетевых экранов, о которой специалистам было известно. На тот момент в организации не применялась стандартная процедура проверки обновлений, что приводило к их несвоевременной установке и проблемам безопасности. К счастью, в этом случае злоумышленникам не удалось проникнуть вглубь инфраструктуры.

Эти инциденты еще раз напоминают о необходимости своевременно устанавливать обновления. Иначе сетевые экраны становятся еще одним уязвимым звеном системы сетевой безопасности.

Правила работы с сетевыми экранами

Правильная настройка и обслуживание сетевого экрана играют ключевую роль в защите сети и подключенных к ней устройств. Вот несколько советов.

- Старайтесь оперативно устанавливать обновления для сетевого экрана.Своевременное обновление встроенного и другого ПО защитит вас от эксплуатации недавно обнаруженных уязвимостей.

Обновления для персональных и домашних сетевых экранов можно установить сразу же после их выпуска. Крупным организациям может потребоваться проверить конфигурацию и совместимость с сетевыми устройствами перед установкой обновлений. Но в любой сети должны быть предусмотрены процессы оперативного обновления сетевых экранов.

Обновления для персональных и домашних сетевых экранов можно установить сразу же после их выпуска. Крупным организациям может потребоваться проверить конфигурацию и совместимость с сетевыми устройствами перед установкой обновлений. Но в любой сети должны быть предусмотрены процессы оперативного обновления сетевых экранов. - Используйте антивирусные программы. Сетевые экраны не могут самостоятельно справиться с вирусами и другим вредоносным ПО. Эти угрозы способны проникнуть через сетевой экран, поэтому вам нужно дополнительное решение, которое сможет противостоять им.Kaspersky Total Security поможет вам защитить персональные устройства, а наши решения для бизнеса обеспечат безопасность хостов корпоративной сети.

- Используйте список разрешенных портов и хостов. Отклоняйте по умолчанию весь входящий трафик. Ограничьте входящие и исходящие соединения списком доверенных IP-адресов. Предоставляйте пользователям только те права доступа, которые им действительно необходимы.

Лучше открыть доступ тогда, когда он потребуется, чем ограничивать его после инцидента безопасности и кусать себе локти.

Лучше открыть доступ тогда, когда он потребуется, чем ограничивать его после инцидента безопасности и кусать себе локти. - Сегментируйте сеть.Перемещение злоумышленника по инфраструктуре может представлять серьезную опасность, однако его можно сдержать, ограничив внутренние сетевые взаимодействия.

- Используйте резервирование, чтобы сократить время простоя. Резервное копирование данных на хостах сети и в других важных системах позволит предотвратить потерю данных и снижение производительности во время инцидента безопасности.

В 2021 году лаборатория AV-TEST присвоила корпоративному решению для защиты рабочих мест Kaspersky Endpoint Security три награды в категориях «Лучшая производительность», «Лучшая защита» и «Максимальное удобство использования». Во всех тестах оно продемонстрировало высокую производительность, эффективную защиту и удобство использования.

Полезные ссылки:

- Спам и фишинг

- Зачем создавать резервные копии файлов

- Как удалить вирус или вредоносную программу с компьютера

- Что такое вредоносный код?

Введение брандмауэра в компьютерную сеть

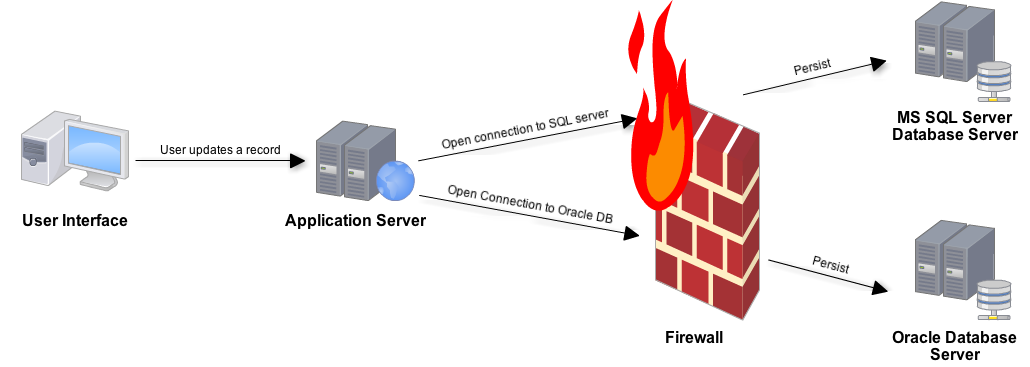

Брандмауэр — это устройство сетевой безопасности, аппаратное или программное, которое отслеживает весь входящий и исходящий трафик и на основе определенного набора правил безопасности принимает, отклоняет или отбрасывает этот конкретный трафик. Принять : разрешить трафик Отклонить : заблокировать трафик, но ответить «ошибка недоступности» Отбросить : заблокировать трафик без ответа Брандмауэр устанавливает барьер между защищенными внутренними сетями и внешней ненадежной сетью, такой как Интернет .

Принять : разрешить трафик Отклонить : заблокировать трафик, но ответить «ошибка недоступности» Отбросить : заблокировать трафик без ответа Брандмауэр устанавливает барьер между защищенными внутренними сетями и внешней ненадежной сетью, такой как Интернет .

История и потребность в брандмауэре

До появления брандмауэров сетевая безопасность обеспечивалась списками управления доступом (ACL), расположенными на маршрутизаторах. ACL — это правила, определяющие, следует ли разрешить или запретить доступ к сети для определенного IP-адреса. Но списки ACL не могут определить природу блокируемого пакета. Кроме того, один только ACL не способен защитить сеть от угроз. Поэтому был введен брандмауэр. Подключение к Интернету больше не является обязательным для организаций. Однако доступ в Интернет приносит пользу организации; он также позволяет внешнему миру взаимодействовать с внутренней сетью организации. Это создает угрозу для организации. Чтобы защитить внутреннюю сеть от несанкционированного трафика, нам нужен брандмауэр.

Чтобы защитить внутреннюю сеть от несанкционированного трафика, нам нужен брандмауэр.

Как работает Брандмауэр?

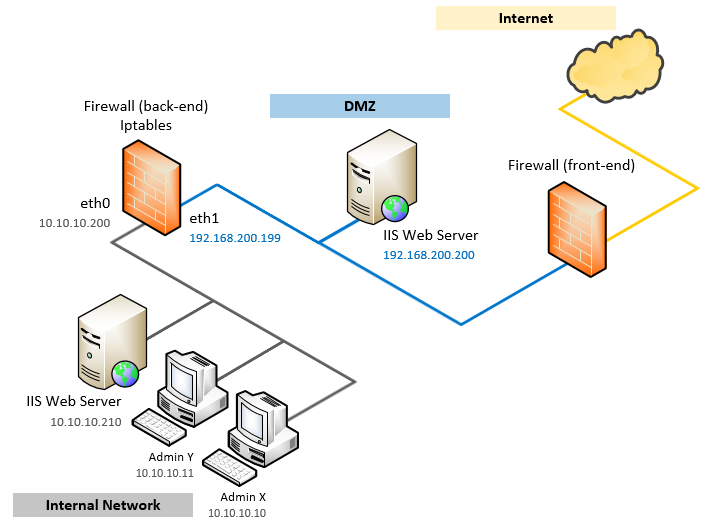

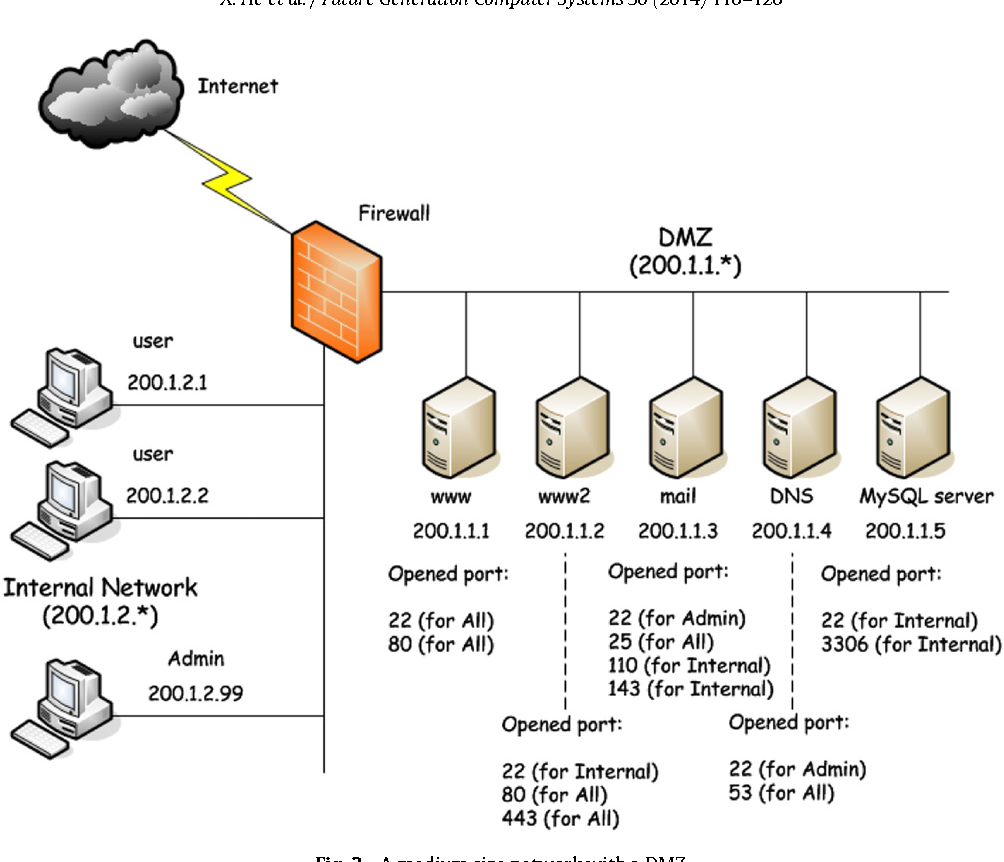

Брандмауэр сопоставляет сетевой трафик с набором правил, определенным в его таблице. Как только правило соблюдено, к сетевому трафику применяется ассоциированное действие. Например, Правила определены так, что любой сотрудник отдела кадров не может получить доступ к данным с сервера кодов, и в то же время определено другое правило, например, системный администратор может получить доступ к данным как из отдела кадров, так и из технического отдела. Правила могут быть определены на брандмауэре в зависимости от необходимости и политики безопасности организации. С точки зрения сервера сетевой трафик может быть либо исходящим, либо входящим. Брандмауэр поддерживает отдельный набор правил для обоих случаев. В основном пропускается исходящий трафик, исходящий от самого сервера. Тем не менее, установка правила для исходящего трафика всегда лучше для обеспечения большей безопасности и предотвращения нежелательной связи. Входящий трафик обрабатывается по-разному. Большая часть трафика, проходящего через брандмауэр, относится к одному из этих трех основных протоколов транспортного уровня — TCP, UDP или ICMP. Все эти типы имеют адрес источника и адрес назначения. Кроме того, TCP и UDP имеют номера портов. ICMP использует введите код вместо номера порта, который идентифицирует цель этого пакета. Политика по умолчанию: Очень сложно явно указать все возможные правила брандмауэра. По этой причине брандмауэр всегда должен иметь политику по умолчанию. Политика по умолчанию состоит только из действий (принять, отклонить или отказаться). Предположим, что в брандмауэре не определено правило о SSH-подключении к серверу. Таким образом, он будет следовать политике по умолчанию. Если политика по умолчанию на брандмауэре установлена на , примите , то любой компьютер за пределами вашего офиса сможет установить SSH-соединение с сервером. Таким образом, установка политики по умолчанию как drop (или отказ) всегда является хорошей практикой.

Входящий трафик обрабатывается по-разному. Большая часть трафика, проходящего через брандмауэр, относится к одному из этих трех основных протоколов транспортного уровня — TCP, UDP или ICMP. Все эти типы имеют адрес источника и адрес назначения. Кроме того, TCP и UDP имеют номера портов. ICMP использует введите код вместо номера порта, который идентифицирует цель этого пакета. Политика по умолчанию: Очень сложно явно указать все возможные правила брандмауэра. По этой причине брандмауэр всегда должен иметь политику по умолчанию. Политика по умолчанию состоит только из действий (принять, отклонить или отказаться). Предположим, что в брандмауэре не определено правило о SSH-подключении к серверу. Таким образом, он будет следовать политике по умолчанию. Если политика по умолчанию на брандмауэре установлена на , примите , то любой компьютер за пределами вашего офиса сможет установить SSH-соединение с сервером. Таким образом, установка политики по умолчанию как drop (или отказ) всегда является хорошей практикой.

Поколение брандмауэра

Брандмауэры можно разделить на категории в зависимости от их поколения.

- Брандмауэр с фильтрацией пакетов первого поколения: Брандмауэр с фильтрацией пакетов используется для управления доступом к сети путем отслеживания исходящих и входящих пакетов и разрешения их прохождения или остановки в зависимости от исходного и конечного IP-адреса, протоколов и портов. Он анализирует трафик на уровне транспортного протокола (но в основном использует первые 3 уровня). Пакетные брандмауэры обрабатывают каждый пакет отдельно. У них нет возможности определить, является ли пакет частью существующего потока трафика. Только он может разрешать или запрещать пакеты на основе уникальных заголовков пакетов. Брандмауэр с фильтрацией пакетов поддерживает таблицу фильтрации, которая решает, будет ли пакет перенаправлен или отброшен. Пакеты из данной таблицы фильтрации будут отфильтрованы в соответствии со следующими правилами:

- Входящие пакеты из сети 192.

168.21.0 блокируются.

168.21.0 блокируются. - Входящие пакеты, предназначенные для внутреннего сервера TELNET (порт 23), блокируются.

- Входящие пакеты, предназначенные для хоста 192.168.21.3, блокируются.

- Разрешены все известные службы сети 192.168.21.0.

- Брандмауэр второго поколения с контролем состояния: Брандмауэры с контролем состояния (выполняют проверку пакетов с отслеживанием состояния) могут определять состояние соединения пакета, в отличие от брандмауэра с фильтрацией пакетов, что делает его более эффективным. Он отслеживает состояние сетевых подключений, проходящих через него, таких как потоки TCP. Таким образом, решения о фильтрации будут основываться не только на определенных правилах, но и на истории пакетов в таблице состояний.

- Брандмауэр прикладного уровня третьего поколения: Брандмауэр прикладного уровня может проверять и фильтровать пакеты на любом уровне OSI, вплоть до прикладного уровня. Он имеет возможность блокировать определенный контент, а также распознавать, когда определенные приложения и протоколы (такие как HTTP, FTP) используются не по назначению.

Другими словами, брандмауэры прикладного уровня — это хосты, на которых работают прокси-серверы. Прокси-брандмауэр предотвращает прямое соединение между любой стороной брандмауэра, каждый пакет должен проходить через прокси. Он может разрешать или блокировать трафик на основе предопределенных правил. Примечание. Межсетевые экраны прикладного уровня также можно использовать в качестве преобразователя сетевых адресов (NAT).

Другими словами, брандмауэры прикладного уровня — это хосты, на которых работают прокси-серверы. Прокси-брандмауэр предотвращает прямое соединение между любой стороной брандмауэра, каждый пакет должен проходить через прокси. Он может разрешать или блокировать трафик на основе предопределенных правил. Примечание. Межсетевые экраны прикладного уровня также можно использовать в качестве преобразователя сетевых адресов (NAT). - Брандмауэры следующего поколения (NGFW): В настоящее время развертываются брандмауэры нового поколения для предотвращения современных нарушений безопасности, таких как атаки с использованием вредоносных программ и атаки на уровне приложений. NGFW включает в себя глубокую проверку пакетов, проверку приложений, проверку SSL/SSH и множество функций для защиты сети от этих современных угроз.

«Волшебный брандмауэр» — это термин, используемый для описания функции безопасности, предоставляемой компанией Cloudflare, занимающейся веб-хостингом и безопасностью. Это облачный брандмауэр, обеспечивающий защиту от широкого спектра угроз безопасности, включая DDoS-атаки, SQL-инъекции, межсайтовые сценарии (XSS) и другие типы атак, нацеленных на веб-приложения.

Это облачный брандмауэр, обеспечивающий защиту от широкого спектра угроз безопасности, включая DDoS-атаки, SQL-инъекции, межсайтовые сценарии (XSS) и другие типы атак, нацеленных на веб-приложения.

Magic Firewall работает, анализируя трафик на веб-сайт и используя набор предопределенных правил для выявления и блокировки вредоносного трафика. Правила основаны на данных об угрозах из различных источников, включая собственную сеть анализа угроз компании, и могут быть изменены владельцами веб-сайтов в соответствии со своими конкретными потребностями в области безопасности.

Волшебный брандмауэр считается «волшебным», поскольку он предназначен для плавной и незаметной для посетителей веб-сайта работы без какого-либо заметного влияния на производительность веб-сайта. Его также легко настроить и управлять, и к нему можно получить доступ через веб-панель управления Cloudflare.

В целом, Magic Firewall — это мощный инструмент безопасности, который предоставляет владельцам веб-сайтов дополнительный уровень защиты от различных угроз безопасности.

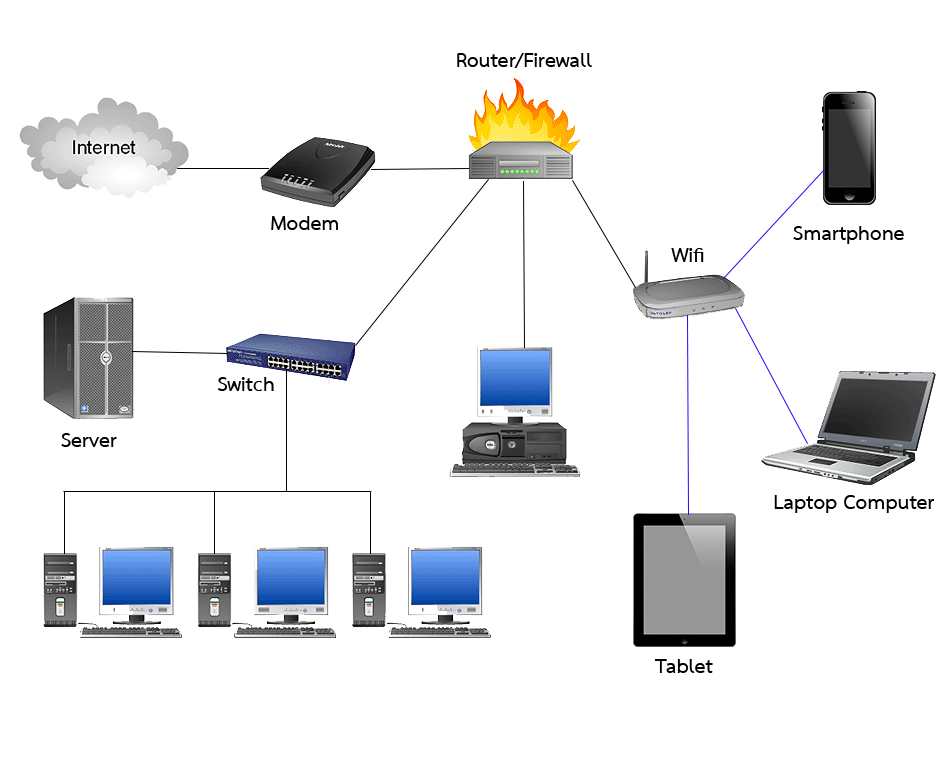

Брандмауэры обычно бывают двух типов: на основе хоста и на основе сети.

- Брандмауэры на основе хоста: Брандмауэр на основе хоста устанавливается на каждом сетевом узле, который контролирует каждый входящий и исходящий пакет. Это программное приложение или набор приложений, входящий в состав операционной системы. Брандмауэры на основе хоста необходимы, потому что сетевые брандмауэры не могут обеспечить защиту внутри доверенной сети. Межсетевой экран хоста защищает каждый хост от атак и несанкционированного доступа.

- Сетевые брандмауэры: Функция сетевого брандмауэра на сетевом уровне. Другими словами, эти брандмауэры фильтруют весь входящий и исходящий трафик по сети. Он защищает внутреннюю сеть, фильтруя трафик с помощью правил, определенных в брандмауэре. Сетевой брандмауэр может иметь две или более сетевых карт (NIC). Сетевой брандмауэр обычно представляет собой выделенную систему с установленным проприетарным программным обеспечением.

Преимущества использования брандмауэра

- Защита от несанкционированного доступа: Брандмауэры могут быть настроены для ограничения входящего трафика с определенных IP-адресов или сетей, предотвращая легкий доступ хакеров или других злоумышленников к сети или системе. Защита от нежелательного доступа.

- Предотвращение вредоносных программ и других угроз: Предотвращение вредоносных программ и других угроз: можно настроить брандмауэры для блокировки трафика, связанного с известными вредоносными программами или другими угрозами безопасности, помогая в защите от подобных атак.

- Управление доступом к сети: Ограничивая доступ определенных лиц или групп к определенным серверам или приложениям, брандмауэры можно использовать для ограничения доступа к определенным сетевым ресурсам или службам.

- Мониторинг сетевой активности: Брандмауэры можно настроить для записи и отслеживания всей сетевой активности.

Эта информация необходима для выявления и изучения проблем безопасности и других видов подозрительного поведения.

Эта информация необходима для выявления и изучения проблем безопасности и других видов подозрительного поведения. - Соответствие правилам: Многие отрасли связаны правилами, требующими использования брандмауэров или других мер безопасности. Организации могут соблюдать эти правила и предотвращать любые штрафы или пени, используя брандмауэр.

- Сегментация сети: Использование брандмауэров для разделения большой сети на более мелкие подсети уменьшает поверхность атаки и повышает уровень безопасности.

Недостатки использования брандмауэра

- Сложность: Настройка и обслуживание брандмауэра может занимать много времени и быть сложным, особенно для больших сетей или компаний с большим количеством пользователей и устройств.

- Ограниченная видимость: Брандмауэры могут быть не в состоянии выявлять или блокировать угрозы безопасности, действующие на других уровнях, например на уровне приложений или конечных точек, поскольку они могут наблюдать и управлять трафиком только на сетевом уровне.

- Ложное чувство безопасности: Некоторые предприятия могут чрезмерно полагаться на свой брандмауэр и игнорировать другие важные меры безопасности, такие как безопасность конечных точек или системы обнаружения вторжений.

- Ограниченная адаптируемость: Поскольку брандмауэры часто основаны на правилах, они могут быть не в состоянии реагировать на новые угрозы безопасности.

- Влияние на производительность: Брандмауэры могут существенно повлиять на производительность сети, особенно если они настроены для анализа или управления большим объемом трафика.

- Ограниченная масштабируемость: Поскольку брандмауэры способны защитить только одну сеть, предприятия, имеющие несколько сетей, должны развертывать множество брандмауэров, что может быть дорогостоящим.

- Ограниченная поддержка VPN: Некоторые брандмауэры могут не разрешать сложные функции VPN, такие как раздельное туннелирование, что может ограничивать возможности удаленного работника.

- Стоимость: Покупка многих устройств или дополнительных функций для системы брандмауэра может быть дорогостоящей, особенно для предприятий.

Приложения брандмауэра в режиме реального времени

- Корпоративные сети: Многие компании используют брандмауэры для защиты от нежелательного доступа и других угроз безопасности в своих корпоративных сетях. Эти брандмауэры могут быть настроены так, чтобы разрешать только авторизованным пользователям доступ к определенным ресурсам или службам и предотвращать трафик с определенных IP-адресов или сетей.

- Государственные организации: Государственные организации часто используют брандмауэры для защиты конфиденциальных данных и соблюдения таких правил, как HIPAA или PCI-DSS. Они могут использовать передовые брандмауэры, такие как брандмауэры нового поколения (NGFW), которые могут обнаруживать и останавливать вторжения, а также управлять доступом к определенным данным и приложениям.

- Поставщики услуг: Брандмауэры используются поставщиками услуг для защиты своих сетей и данных своих клиентов, включая интернет-провайдеров, поставщиков облачных услуг и хостинговые компании. Они могут использовать брандмауэры, которые пропускают огромные объемы трафика и поддерживают расширенные функции, такие как VPN и балансировка нагрузки.

- Малые предприятия: Малые фирмы могут использовать брандмауэры для разделения своих внутренних сетей, ограничения доступа к определенным ресурсам или приложениям и защиты своих сетей от внешних угроз.

- Домашние сети: Для защиты от несанкционированного доступа и других угроз безопасности многие домашние пользователи используют брандмауэры. Брандмауэр, встроенный во многие маршрутизаторы, можно настроить так, чтобы он блокировал входящий трафик и ограничивал доступ к сети.

- Промышленные системы управления (ICS): Брандмауэры используются для защиты промышленных систем управления от несанкционированного доступа и кибератак во многих жизненно важных инфраструктурах, включая электростанции, водоочистные сооружения и транспортные системы.

Что такое брандмауэр? — Сети Пало-Альто

Сетевая безопасностьБрандмауэр — это устройство сетевой безопасности, которое разрешает или отклоняет сетевой доступ к потокам трафика между ненадежной зоной и доверенной зоной

5 мин. читать

слушать

Раньше межсетевые экраны с контролем состояния классифицировали трафик, просматривая только порт назначения (например, tcp/80 = HTTP). По мере того, как возникала потребность в осведомленности о приложениях, многие поставщики добавляли в свои брандмауэры с проверкой состояния и продавали это предложение как UTM (унифицированное управление угрозами). UTM не повысили безопасность, поскольку эти функции были встроены в брандмауэр, а не интегрированы изначально.

В отличие от UTM, брандмауэр нового поколения учитывает приложения и принимает решения на основе приложений, пользователей и содержимого. Его изначально интегрированная конструкция упрощает работу и повышает безопасность. Учитывая его успех, термин NGFW теперь стал синонимом брандмауэра.

Его изначально интегрированная конструкция упрощает работу и повышает безопасность. Учитывая его успех, термин NGFW теперь стал синонимом брандмауэра.

Видео по теме

Эволюция брандмауэра

К концу 2019 года 90% корпоративных интернет-соединений для установленной базы будут защищены с помощью брандмауэров следующего поколения1.

NGFW предоставляет следующие возможности:

- Распознавание и защита идентификации пользователя: Функция идентификации пользователя на NGFW идентифицирует пользователей во всех местах, независимо от типа устройства и операционной системы. Однако проблема идентификации пользователей выходит за рамки классификации пользователей для отчетов о политике. Не менее важна защита личности пользователя. Отчет Verizon о расследовании утечек данных за 2017 год показал, что в 81% нарушений, связанных со взломом, использовались слабые и/или украденные учетные данные2.

Злоумышленники используют украденные учетные данные для доступа к организации, перемещения в горизонтальном направлении и повышения привилегий для неавторизованных приложений и данных. NGFW реализует такие возможности, как анализ на основе машинного обучения и многофакторную аутентификацию (MFA), чтобы предотвратить кражу учетных данных и последующее злоупотребление, а также сохранить личность пользователя.

Злоумышленники используют украденные учетные данные для доступа к организации, перемещения в горизонтальном направлении и повышения привилегий для неавторизованных приложений и данных. NGFW реализует такие возможности, как анализ на основе машинного обучения и многофакторную аутентификацию (MFA), чтобы предотвратить кражу учетных данных и последующее злоупотребление, а также сохранить личность пользователя. - Использование приложений, видимость и контроль: Пользователи получают доступ к различным типам приложений, включая приложения SaaS, с разных устройств и из разных мест. Некоторые из этих приложений санкционированы, некоторые разрешены, а третьи запрещены. Администраторы безопасности хотят иметь полный контроль над использованием этих приложений и устанавливать политику, разрешающую или контролирующую определенные типы приложений и запрещающую другие. NGFW обеспечивает полную видимость использования приложений, а также возможности для понимания и контроля их использования.

Например, разберитесь в использовании функций приложения, таких как потоковая передача аудио, удаленный доступ, публикация документов и т. д., а затем применяйте детальный контроль над использованием, например загрузку и публикацию в Facebook, совместное использование файлов в Box и передачу файлов.

Например, разберитесь в использовании функций приложения, таких как потоковая передача аудио, удаленный доступ, публикация документов и т. д., а затем применяйте детальный контроль над использованием, например загрузку и публикацию в Facebook, совместное использование файлов в Box и передачу файлов.

- Безопасный зашифрованный трафик: Большая часть корпоративного веб-трафика теперь зашифрована, и злоумышленники используют шифрование, чтобы скрыть угрозы от устройств безопасности. NGFW позволяет специалистам по безопасности расшифровывать вредоносный трафик для предотвращения угроз, в то же время сохраняя конфиденциальность пользователей — с предсказуемой производительностью.

- Обнаружение и предотвращение сложных угроз: Сегодня большинство современных вредоносных программ, включая варианты программ-вымогателей, используют передовые методы для передачи атак или эксплойтов через устройства и инструменты сетевой безопасности. NGFW использует системы, которые могут идентифицировать методы уклонения и автоматически противодействовать им.

Например, он использует несколько методов анализа для обнаружения неизвестных угроз, включая статический анализ с машинным обучением, динамический анализ и анализ «голого железа». Используя облачную архитектуру, обнаружение и предотвращение угроз может поддерживаться в массовом масштабе в сети, на конечных точках и в облаке.

Например, он использует несколько методов анализа для обнаружения неизвестных угроз, включая статический анализ с машинным обучением, динамический анализ и анализ «голого железа». Используя облачную архитектуру, обнаружение и предотвращение угроз может поддерживаться в массовом масштабе в сети, на конечных точках и в облаке. - Архитектура имеет значение: Поскольку количество необходимых функций безопасности продолжает увеличиваться, есть два варианта: добавить еще одно устройство безопасности или добавить функцию к существующему устройству. Когда NGFW построен на правильной архитектуре, можно добавить функцию в брандмауэр следующего поколения вместо добавления другого устройства безопасности. Этот тип интегрированного подхода предлагает преимущества и преимущества, которых нет у дискретных устройств.

- Гибкость развертывания: NGFW доступны как в физическом, так и в виртуальном форм-факторах, чтобы соответствовать различным сценариям развертывания и потребностям в производительности.

д.). Они защищены лучше, чем внешние сети, но не так надежно, как внутренние.В домашних сетях они, как правило, не используются, однако нашли широкое применение в корпоративных и национальных внутренних сетях.

д.). Они защищены лучше, чем внешние сети, но не так надежно, как внутренние.В домашних сетях они, как правило, не используются, однако нашли широкое применение в корпоративных и национальных внутренних сетях. То есть в этой модели используются три подсети.

То есть в этой модели используются три подсети. В этом случае используются индивидуальные настройки для контроля трафика, который передают и получают отдельные приложения, установленные на этих устройствах – хостах. Обычно это службы операционной системы или решения для защиты рабочих мест, запущенные на локальном устройстве. Они могут выполнять расширенную фильтрацию веб-трафика на основе протокола HTTP или других сетевых протоколов. Это позволяет не только получить сведения об источнике трафика, но и управлять им.

В этом случае используются индивидуальные настройки для контроля трафика, который передают и получают отдельные приложения, установленные на этих устройствах – хостах. Обычно это службы операционной системы или решения для защиты рабочих мест, запущенные на локальном устройстве. Они могут выполнять расширенную фильтрацию веб-трафика на основе протокола HTTP или других сетевых протоколов. Это позволяет не только получить сведения об источнике трафика, но и управлять им. Работодатели могут запретить доступ сотрудников к некоторым сервисам и сайтам, например к социальным сетям, через корпоративную сеть.

Работодатели могут запретить доступ сотрудников к некоторым сервисам и сайтам, например к социальным сетям, через корпоративную сеть. Для того чтобы сегментировать сеть и замедлить распространение внутреннего «пожара», необходимо разворачивать сетевые экраны не только по периметру, но и на уровне хоста.

Для того чтобы сегментировать сеть и замедлить распространение внутреннего «пожара», необходимо разворачивать сетевые экраны не только по периметру, но и на уровне хоста. Обновления для персональных и домашних сетевых экранов можно установить сразу же после их выпуска. Крупным организациям может потребоваться проверить конфигурацию и совместимость с сетевыми устройствами перед установкой обновлений. Но в любой сети должны быть предусмотрены процессы оперативного обновления сетевых экранов.

Обновления для персональных и домашних сетевых экранов можно установить сразу же после их выпуска. Крупным организациям может потребоваться проверить конфигурацию и совместимость с сетевыми устройствами перед установкой обновлений. Но в любой сети должны быть предусмотрены процессы оперативного обновления сетевых экранов. Лучше открыть доступ тогда, когда он потребуется, чем ограничивать его после инцидента безопасности и кусать себе локти.

Лучше открыть доступ тогда, когда он потребуется, чем ограничивать его после инцидента безопасности и кусать себе локти. 168.21.0 блокируются.

168.21.0 блокируются. Другими словами, брандмауэры прикладного уровня — это хосты, на которых работают прокси-серверы. Прокси-брандмауэр предотвращает прямое соединение между любой стороной брандмауэра, каждый пакет должен проходить через прокси. Он может разрешать или блокировать трафик на основе предопределенных правил. Примечание. Межсетевые экраны прикладного уровня также можно использовать в качестве преобразователя сетевых адресов (NAT).

Другими словами, брандмауэры прикладного уровня — это хосты, на которых работают прокси-серверы. Прокси-брандмауэр предотвращает прямое соединение между любой стороной брандмауэра, каждый пакет должен проходить через прокси. Он может разрешать или блокировать трафик на основе предопределенных правил. Примечание. Межсетевые экраны прикладного уровня также можно использовать в качестве преобразователя сетевых адресов (NAT).

Эта информация необходима для выявления и изучения проблем безопасности и других видов подозрительного поведения.

Эта информация необходима для выявления и изучения проблем безопасности и других видов подозрительного поведения.

Злоумышленники используют украденные учетные данные для доступа к организации, перемещения в горизонтальном направлении и повышения привилегий для неавторизованных приложений и данных. NGFW реализует такие возможности, как анализ на основе машинного обучения и многофакторную аутентификацию (MFA), чтобы предотвратить кражу учетных данных и последующее злоупотребление, а также сохранить личность пользователя.

Злоумышленники используют украденные учетные данные для доступа к организации, перемещения в горизонтальном направлении и повышения привилегий для неавторизованных приложений и данных. NGFW реализует такие возможности, как анализ на основе машинного обучения и многофакторную аутентификацию (MFA), чтобы предотвратить кражу учетных данных и последующее злоупотребление, а также сохранить личность пользователя. Например, разберитесь в использовании функций приложения, таких как потоковая передача аудио, удаленный доступ, публикация документов и т. д., а затем применяйте детальный контроль над использованием, например загрузку и публикацию в Facebook, совместное использование файлов в Box и передачу файлов.

Например, разберитесь в использовании функций приложения, таких как потоковая передача аудио, удаленный доступ, публикация документов и т. д., а затем применяйте детальный контроль над использованием, например загрузку и публикацию в Facebook, совместное использование файлов в Box и передачу файлов. Например, он использует несколько методов анализа для обнаружения неизвестных угроз, включая статический анализ с машинным обучением, динамический анализ и анализ «голого железа». Используя облачную архитектуру, обнаружение и предотвращение угроз может поддерживаться в массовом масштабе в сети, на конечных точках и в облаке.

Например, он использует несколько методов анализа для обнаружения неизвестных угроз, включая статический анализ с машинным обучением, динамический анализ и анализ «голого железа». Используя облачную архитектуру, обнаружение и предотвращение угроз может поддерживаться в массовом масштабе в сети, на конечных точках и в облаке.