Фаерволы что это такое: Что такое фаервол простыми словами?

Что такое фаерволы (firewall) — Блог

Автор: HostZealot Team

2 мин.Фаервол – межсетевой экран, осуществляющий фильтрацию всего трафика в соответствие с прописанными заранее принципами и правилами. Если представить сервер как небольшую жилую многоэтажку, то Firewall – это прилежный охранник, который денно и нощно следит за порядком и не пропускает внутрь никого, кто вызывает хотя бы малейшие подозрения.

О чем вы узнаете в этой статье?

- Разновидности Firewall и принципы их работы

- Нужен ли вам межсетевой барьер

- Кому необходима защита с помощью фаервола

Firewall может быть:

- Программным. Специализированное ПО устанавливается на VPS или выделенный сервер, в конфигурационном файле прописываются определенные правила, в соответствие с которыми будет осуществляться фильтрация входящего и исходящего трафика. Яркий пример – брандмауэр Windows, который встроен в операционную систему по умолчанию.

- Программно-аппаратным. Более надежный и дорогостоящий вариант, который позволяет эффективно защитить корпоративную сеть от DDoS-атак и прочих попыток взлома. Программно-аппаратные комплексы, которые на Западе известны как security appliance, являются полностью автономными системами, которые почти не требуют предварительной настройки перед внедрением в сеть. Этими устройствами можно управлять удаленно через протоколы SNMP, Telnet, SSH или SSL.

Второй вариант куда более предпочтителен для обеспечения защиты разветвленных корпоративных сетей за счет повышенной отказоустойчивости и производительности.

Разновидности Firewall и принципы их работы

Информация между серверами и компьютерами в сети Интернет передается в виде пакетов – небольших порций данных, которые содержат какие-то сведения. Когда вы передаете кому-либо файл, он делится на пакеты, передается по сети, и уже на месте собирается обратно в соответствие с определенными инструкциями. Фаервол нужен для того, чтобы анализировать и проверять эти пакеты данных на предмет внедрения вредоносного кода. Если «барьер» посчитает пакет подозрительным, он его попросту заблокирует, предотвратив тем самым угрозу для сервера-получателя.

Фаервол нужен для того, чтобы анализировать и проверять эти пакеты данных на предмет внедрения вредоносного кода. Если «барьер» посчитает пакет подозрительным, он его попросту заблокирует, предотвратив тем самым угрозу для сервера-получателя.

Существует два вида фаерволов:

- Stateful. Анализирует данные в потоке, а решение о фильтрации трафика принимает на основании нескольких прописанных алгоритмов. Анализ IP-адреса, протокола, длины пакета, приложения, номера порта и информации L3 позволяет с высокой точностью определять и отфильтровывать вредоносные пакеты. Хорошее решение для корпоративных сетей с высокой интенсивностью исходящего трафика.

- Stateless. Менее гибок, зато крайне эффективен благодаря строгому соблюдению заданных правил ACL. Такой фаервол – оптимальный вариант для небольших проектов с низким уровнем угроз.

Обе разновидности firewall имеют свою специфику применения, но более надежным и гибким считается всё же первый вариант – Stateful.

Нужен ли вам межсетевой барьер

Фаервол обеспечивает защиту сети на нескольких уровнях одновременно:

- Предотвращает несанкционированный доступ. Например, может пресечь попытки скачивания клиентской базы из замаскированного IP при наличии функции проверки настроек доступа.

- Блокирует передачу опасных данных. Представьте ситуацию, что кто-то из сотрудников компании принес на работу зараженную флешку с вирусом, способным после активации собрать необходимые данные и отправить их наружу, создателю вредоносного ПО. Межсетевой экран при корректных настройках способен предотвратить подобное даже в случае успешного заражения сети. Помните, что барьер работает в обе стороны.

- Защитит корпоративную сеть от кибератак и DDoS. Существует набор правил, которые помогут пресечь любые попытки «положить» сервер.

Здесь, правда, есть нюансы, и никакой firewall не может обеспечить 100% защиту от DDoS атак. Степень защиты повышается, при правильной настройке межсетевых фильтров DDoS атаки будут намного менее эффективными, но практика показывает, что даже крупные компании время от времени подвергаются подобным атакам, иногда даже хакерам удается достичь поставленных целей.

Увеличить эффективность защиты от DDoS помогут многоуровневые фильтры на уровнях L3, L4 и L7 с применением технологии Reverse Proxy.

Кому необходима защита с помощью фаервола

Firewall необходим на любых проектах, которые подключены к сети Интернет, и которые регулярно принимают данные «извне». Установка и настройка межсетевого экрана не потребует серьезных капиталовложений, в первую очередь здесь нужен грамотный системный администратор или специалист по кибербезопасности, который сможет правильно настроить программное обеспечение, прописать все необходимые правила и алгоритмы.

Существуют и готовые решения, которые можно «из коробки» подключать к уже работающей корпоративной сети. Для их внедрения потребуется минимум времени и сил, но и цена вопроса ощутимо выше. Если остались вопросы, обращайтесь к нашим специалистам через Livechat.

Как различаются фаерволы

Как владельцам веб-сайтов различать межсетевые экраны? Что они делают, какую работу выполняют?

Термины «фаервол», «брандмауэр», «межсетевой экран» часто встречаются в мире технологий и безопасности. Даже люди, не имеющие к этому непосредственного отношения, обычно понимают, о чем речь. Однако значение этих терминов выходит за рамки безопасности.

Даже люди, не имеющие к этому непосредственного отношения, обычно понимают, о чем речь. Однако значение этих терминов выходит за рамки безопасности.

1. Сетевые фаерволы

2. Локальные фаерволы

3. WAF-фаерволы

4. Заключение

Независимо от отрасли они подразумевают разделение двух различных пространств. Эти пространства всегда имеют два основных назначения:

- Хранить что-либо в пределах системы.

- Хранить что-либо за пределами системы.

Термины эти применяются во множестве случаев, и особенно в веб-безопасности это может привести к путанице. Существует несколько видов межсетевых экранов, например, такие как WAF (Web Application Firewall). Но, в сущности, они делятся на три различные категории: для сайтов, для серверов, для сетей.

Будем делить понятие фаервол на три категории:

- Сетевой

- Локальный

- Веб-приложение

Сетевые фаерволы

В больших организациях часто можно встретить сетевые фаерволы, предназначенные для защиты от несанкционированного доступа. С ними мы лучше всего знакомы: их можно найти в домашних маршрутизаторах, они защищают домашнюю сеть. В больших организациях встречаются похожие конфигурации, но гораздо большие по масштабу и с наличием дополнительных фаерволов, изолирующих различные части сети.

С ними мы лучше всего знакомы: их можно найти в домашних маршрутизаторах, они защищают домашнюю сеть. В больших организациях встречаются похожие конфигурации, но гораздо большие по масштабу и с наличием дополнительных фаерволов, изолирующих различные части сети.

Эти межсетевые экраны предназначены для того, чтобы следить за попытками подключения к различным сетевым портам и чтобы анализировать входящие пакеты и связанные с ними метаданные. На основании специально настроенных правил фаервол определяет, что может получить доступ в охраняемую им среду, а чему этот доступ нужно запретить.

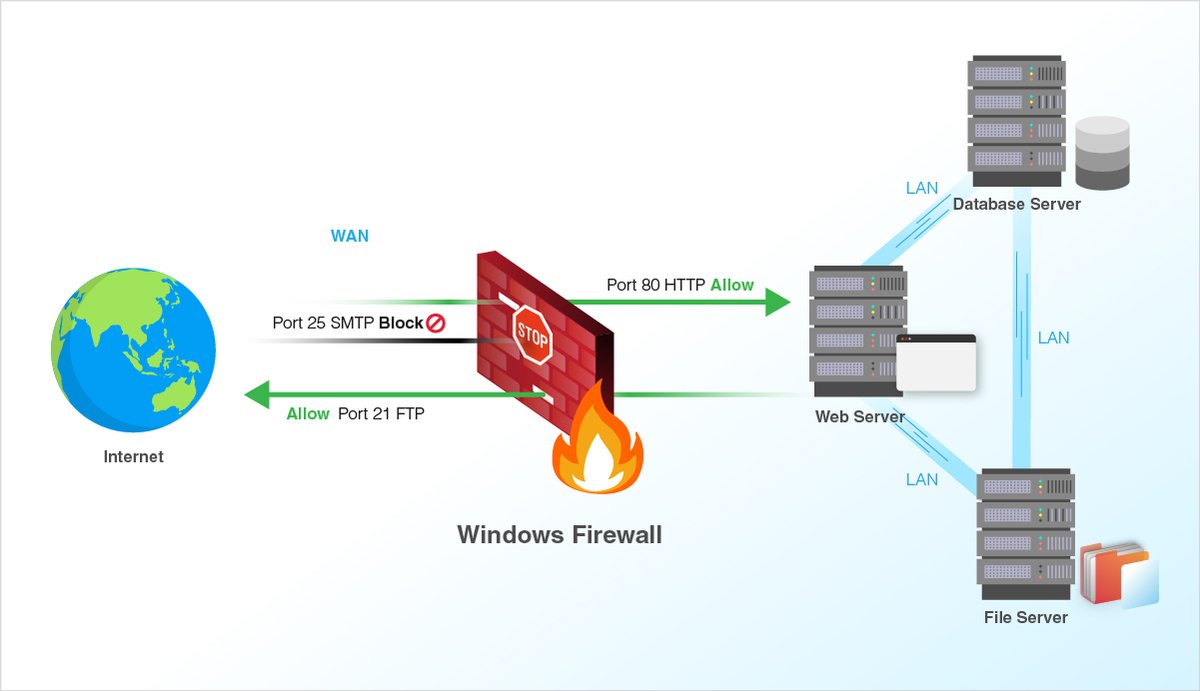

Рисунок 1. Работа сетевых фаерволов

Во многих случаях эти сетевые брандмауэры идут в виде аппаратного или программного обеспечения. В зависимости от специфики вашей среды, приложений и т. п., фаервол будет контролировать определенные сетевые порты. Например, 80 и 443 для трафика HTTP/HTTPS и 25 для SMTP (протокол передачи почты).

Именно такой тип фаерволов имеет в виду ваш хостер, когда говорит, что использует их для защиты вашего сайта.

Есть некоторые сетевые брандмауэры, которые позволяют сфокусироваться только на веб-трафике.

Локальные фаерволы

Локальные фаерволы также предназначены для защиты доверенного от недоверенного, но функционируют на другом уровне. Они сосредотачиваются на конкретной среде, например на сервере или рабочем столе. Вы можете встретить локальные фаерволы на всех ваших устройствах. Каждое устройство может иметь свои требования к конфигурации и локальной среде.

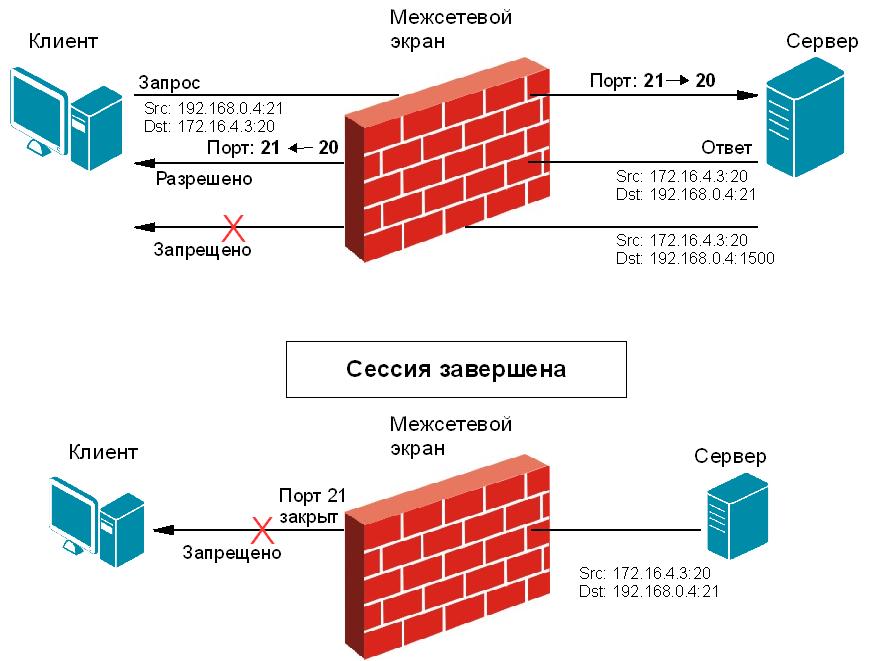

Рисунок 2. Схема работы локальных фаерволов

При взаимодействии с хостером вашего сайта ваш доступ к локальному брандмауэру может быть ограничен в зависимости от типа конфигурации (VPS, выделенный или управляемый хостинг). Однако большинство хостеров должны использовать как сетевые, так и локальные фаерволы по всей своей сети независимо от конфигурации. Несмотря на это, локальные фаерволы имеют мало общего с безопасностью вашего сайта.

Ориентированные на веб-приложения фаерволы (Web Application Firewall, сокращенно — WAF)

Ориентированные на приложения фаерволы хоть и похожи на сетевые и локальные, являются лишь дополнением к уже существующим средствам безопасности. Брандмауэры, ориентированные на приложения, фокусируются на передающихся данных, они должны понимать тип данных, разрешенный для конкретных протоколов — SMTP или HTTP. Существуют различные фаерволы для разных приложений, например почтовый или ориентированный на веб-сайт.

Брандмауэры, ориентированные на приложения, фокусируются на передающихся данных, они должны понимать тип данных, разрешенный для конкретных протоколов — SMTP или HTTP. Существуют различные фаерволы для разных приложений, например почтовый или ориентированный на веб-сайт.

Рисунок 3. Ориентированные на приложения фаерволы

Такие межсетевые экраны бывают гибридными — вы можете встретить их на локальном и сетевом уровне. Это зависит от того, как их настроит организация. Владельцам сайтов следует задавать своим хостерам вопрос о том, как они справляются с конкретными угрозами. Некоторые применяют ориентированные на приложения фаерволы, другие пользуются проприетарными, кто-то оперирует технологиями с открытым исходным кодом вроде ModSecurity.

Веб-сайтам необходимы фаерволы

Угрозы для сайтов растут с ужасающей скоростью, отставать от них нельзя. Теперь недостаточно просто настроить сетевой и локальный фаервол — многие из них уже неэффективны для контроля конкретного веб-трафика.

По-настоящему эффективные WAF-фаерволы обеспечат вам хорошую защиту 24/7 при минимальном взаимодействии с вашей командой.

Самое распространенное заблуждение владельцев веб-сайтов — они ждут защиту от хостера. Хостер же фокусируется лишь на одном: ему нужно убедиться, что ваш сайт доступен. А безопасность является предметом бесчисленных часов исследований и разработок. Большинство хостеров на данный момент не покрывают существующие угрозы, не говоря уже о вновь появляющихся. И это всегда будет их недостатком.

Различные типы брандмауэров

Как работают брандмауэры и почему они важны?

Брандмауэр находится по периметру защищенной сети, и весь трафик, пересекающий эту границу, проходит через брандмауэр. Это обеспечивает видимость этих потоков трафика и возможность блокировать любой трафик, который нарушает предопределенный список управления доступом (ACL) или иным образом считается потенциальной угрозой для сети.

Брандмауэр важен, потому что он действует как первая линия защиты сети.

Плюсы и минусы

Брандмауэры можно классифицировать несколькими способами. При выборе межсетевого экрана нужно понимать три важных момента: разницу между межсетевыми экранами с отслеживанием состояния и без него, различные форм-факторы, в которых доступны межсетевые экраны, и чем межсетевой экран следующего поколения (NGFW) отличается от традиционных.

- С сохранением состояния и без сохранения состояния

Самое старое и простое различие между брандмауэрами заключается в том, является ли он без сохранения состояния или с отслеживанием состояния. Брандмауэр без сохранения состояния проверяет трафик на основе пакетов. Самые ранние брандмауэры ограничивались проверкой IP-адресов и портов источника и получателя, а также другой информации заголовка, чтобы определить, соответствует ли конкретный пакет требованиям простого списка контроля доступа. Это позволило брандмауэрам блокировать определенные типы трафика от пересечения границы сети, ограничивая их возможности использования и возможность утечки конфиденциальных данных.

Самые ранние брандмауэры ограничивались проверкой IP-адресов и портов источника и получателя, а также другой информации заголовка, чтобы определить, соответствует ли конкретный пакет требованиям простого списка контроля доступа. Это позволило брандмауэрам блокировать определенные типы трафика от пересечения границы сети, ограничивая их возможности использования и возможность утечки конфиденциальных данных.

Со временем брандмауэры стали более сложными. Брандмауэры с отслеживанием состояния предназначены для отслеживания деталей сеанса от его начала до конца. Это позволило этим межсетевым экранам идентифицировать и блокировать пакеты, которые не имеют смысла в контексте (например, пакет SYN/ACK, отправленный без соответствующего SYN). Широкие функциональные возможности, предоставляемые межсетевыми экранами с отслеживанием состояния, означают, что они полностью заменили широко используемые межсетевые экраны без сохранения состояния.

- Брандмауэр следующего поколения

Традиционные типы брандмауэров (с сохранением состояния или без сохранения состояния) предназначены для фильтрации трафика на основе предопределенных правил. Это включает в себя проверку информации заголовка пакета и обеспечение логического соответствия входящих и исходящих пакетов текущему потоку соединения.

Это включает в себя проверку информации заголовка пакета и обеспечение логического соответствия входящих и исходящих пакетов текущему потоку соединения.

Брандмауэр нового поколения (NGFW) включает в себя все эти функции, а также дополнительные функции безопасности. NGFW добавляет дополнительные решения безопасности, такие как контроль приложений, система предотвращения вторжений (IPS) и возможность проверять подозрительный контент в изолированной среде. Это позволяет более эффективно выявлять и блокировать входящие атаки до того, как они достигнут внутренней сети организации.

- Форм-факторы межсетевого экрана

Другой способ различения различных типов брандмауэров основан на том, как они реализованы. Брандмауэры обычно делятся на три категории:

#1. Аппаратные брандмауэры: Эти брандмауэры реализованы как физическое устройство, развернутое в серверной или центре обработки данных организации. Хотя эти брандмауэры имеют то преимущество, что работают как «голое железо» и на оборудовании, разработанном специально для них, они также ограничены ограничениями своего оборудования (количество сетевых карт (NIC), ограничения пропускной способности и т. д.).

Хотя эти брандмауэры имеют то преимущество, что работают как «голое железо» и на оборудовании, разработанном специально для них, они также ограничены ограничениями своего оборудования (количество сетевых карт (NIC), ограничения пропускной способности и т. д.).

#2. Программные брандмауэры: Программные брандмауэры реализованы в виде кода на компьютере. Эти брандмауэры включают в себя как брандмауэры, встроенные в обычные операционные системы, так и виртуальные устройства, которые содержат полную функциональность аппаратного брандмауэра, но реализованы в виде виртуальной машины.

#3. Облачные брандмауэры: Организации все чаще перемещают критически важные данные и ресурсы в облако, и облачные брандмауэры разработаны для того, чтобы последовать их примеру. Эти виртуальные устройства специально разработаны для развертывания в облаке и могут быть доступны как в виде автономных виртуальных машин, так и в виде предложения «программное обеспечение как услуга» (SaaS).

Каждый из этих различных форм-факторов брандмауэра имеет свои преимущества и недостатки. Хотя аппаратный брандмауэр имеет доступ к оптимизированному оборудованию, его возможности также могут быть ограничены используемым оборудованием. Программный брандмауэр может иметь несколько меньшую производительность, но его можно легко обновить или расширить. Однако облачный брандмауэр использует все преимущества облака и может быть развернут рядом с облачными ресурсами организации.

Будущее брандмауэра

Брандмауэр претерпел ряд преобразований, поскольку эволюция корпоративных сетей и ландшафт киберугроз привели к изменению требований к безопасности организаций. Последнее из этих изменений, конечно же, связано с более широким внедрением облачных вычислений и удаленной работы.

Облачные брандмауэры — это шаг в правильном направлении к удовлетворению потребностей корпоративной облачной безопасности. Однако по мере того, как корпоративные сети продолжают развиваться, организации будут продолжать переходить к развертыванию брандмауэра нового поколения как части интегрированного решения Secure Access Service Edge (SASE).

Какой брандмауэр подходит для вашей организации?

В целом брандмауэр нового поколения всегда является правильным выбором для защиты сети организации. Кроме того, детали (например, желаемый форм-фактор) зависят от бизнес-потребностей организации и предполагаемого места развертывания брандмауэра.

Чтобы узнать больше о NGFW и о том, на что обращать внимание при покупке, ознакомьтесь с этим руководством для покупателя. Затем, чтобы узнать больше о том, как решения Check Point могут помочь защитить вашу сеть, свяжитесь с нами и запланируйте демонстрацию.

Что такое брандмауэр? Определение, функции и типы

Поиск

Брандмауэр — это тип программного или микропрограммного обеспечения, которое предотвращает доступ неавторизованных пользователей к сети в рамках более широкой стратегии сетевой безопасности.

Они встроены во многие современные цифровые устройства. Популярные операционные системы, такие как macOS, Windows и Linux, имеют готовые брандмауэры для своих пользователей, включая основные компоненты сетевой безопасности.

См. ниже, чтобы узнать все о том, что представляет собой брандмауэр:

Основные функции брандмауэраБольшинство брандмауэров имеют несколько общих функций. Однако, поскольку компании могут выбирать из широкого круга поставщиков решения, может быть сложно определить, какой из них обеспечит правильную защиту.

Ниже приведен список функций брандмауэра, который поможет вам определить, какое решение лучше всего подходит для вашего бизнеса:

- Контроль и мониторинг полосы пропускания:

- Веб-фильтрация: Также известная как фильтрация содержимого, она контролирует пакеты данных, которые ваш компьютер отправляет и получает, чтобы отсеять компрометирующее, помеченное или запрещенное содержимое.

- Ведение журнала: Эффективный брандмауэр может регистрировать сетевой трафик, предоставляя вам обновленную информацию о том, что происходит. Он может показать вам уязвимости и предоставить информацию об атаке, происходящей в Интернете.

- Песочница: Песочница берет файлы или исполняемые файлы — файл с инструкциями или параметрами для выполнения функции на вашем устройстве — и открывает их в тестовой среде. Эта функция по существу открывает и запускает файлы для сканирования на наличие любых вредоносных программ или подозрительных действий, чтобы защитить конечного пользователя.

- Предотвращение угроз: Брандмауэр с функцией предотвращения угроз выявляет и блокирует атаки до того, как они проникнут в сеть, помогая компаниям избежать кибератак и их негативных последствий.

- Проверка приложений и удостоверений: Компании постоянно меняют свои приложения, поэтому они могут использовать брандмауэр с функцией проверки приложений и удостоверений. Это позволяет компании применять определенные политики к приложениям или пользователям в организации, чтобы лучше контролировать свои сети.

- Масштабируемость: Использование масштабируемого межсетевого экрана важно, поскольку все больше компаний внедряют цифровые технологии в свой бизнес. Они растут по мере развития организаций, а их потребности в кибербезопасности усложняются.

Подробнее: Как работают брандмауэры? Основные принципы работы брандмауэра

С течением времени брандмауэры улучшаются из-за все более угрожающего характера корпоративной кибербезопасности. Сеть — это рынок, который отдает приоритет усиленной безопасности, особенно в связи с тем, что кибератаки становятся более частыми и интенсивными.

Подробнее: Как брандмауэры используются Университетом Дикина, Black Box, Palo Alto Networks, Modis и Keysight: примеры использования

Типы брандмауэровКомпании могут использовать несколько типов брандмауэров, например:

- Брандмауэр нового поколения (NGFW)

- Брандмауэр с фильтрацией пакетов

- Прокси-брандмауэр

- Брандмауэр с контролем состояния

- Брандмауэр приложений

См. также: Описание типов брандмауэров

также: Описание типов брандмауэров

Облачная вспышка

Посетите веб-сайт

Cloudflare — компания, занимающаяся веб-инфраструктурой и кибербезопасностью, основанная в 2009 году и расположенная в Сан-Франциско, Калифорния. Специализируясь на услугах сети доставки контента (CDN) от защиты организаций на границе сети до смягчения последствий DDoS-атак, Cloudflare WAF защищает почти 25 миллионов веб-сайтов. С сетью такого размера Cloudflare предлагает новейшую информацию об угрозах в масштабе.

Узнайте больше о Cloudflare

F5

Посетите веб-сайт

Основанная в Сиэтле компания F5 ведет свою историю с середины 1990-х годов, когда был выпущен балансировщик нагрузки BIG-IP. По мере того, как компания добавляла устройства, программное обеспечение и ориентированные на решения средства безопасности прикладного уровня, разработка F5 Advanced WAF стала неизбежной. От поведенческой аналитики и машинного обучения до шифрования данных в браузере и мобильного SDK для защиты от ботов — F5 предлагает лучшие в отрасли функции. F5 неизменно является лучшей альтернативой для пользователей, использующих другие решения WAF.

По мере того, как компания добавляла устройства, программное обеспечение и ориентированные на решения средства безопасности прикладного уровня, разработка F5 Advanced WAF стала неизбежной. От поведенческой аналитики и машинного обучения до шифрования данных в браузере и мобильного SDK для защиты от ботов — F5 предлагает лучшие в отрасли функции. F5 неизменно является лучшей альтернативой для пользователей, использующих другие решения WAF.

Узнайте больше о F5

ВыводыХотя брандмауэры являются эффективными инструментами кибербезопасности для компаний, они не гарантируют безопасность вашей сети или данных.

Для обеспечения наилучшей защиты компании должны внедрить несколько других решений в области кибербезопасности, таких как антивирусное программное обеспечение, инструменты шифрования, службы управляемого обнаружения и реагирования (MDR) и тестирование на проникновение.

Однако без эффективного брандмауэра сеть вашей компании более уязвима и может стать мишенью для киберпреступников.