Фаерволом что это: Firewall (Брандмауэр) — для чего он нужен и как работает

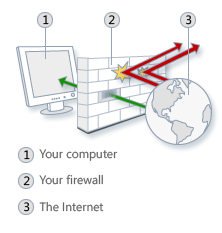

что это и как работает межсетевой экран

В отличие от привычного многим программного фаервола, установленного на компьютере, «фаервол как сервис» используется для одновременной защиты нескольких клиентских IT-инфраструктур. Но не только в этом заключается его отличие от традиционных аппаратных и программных решений.

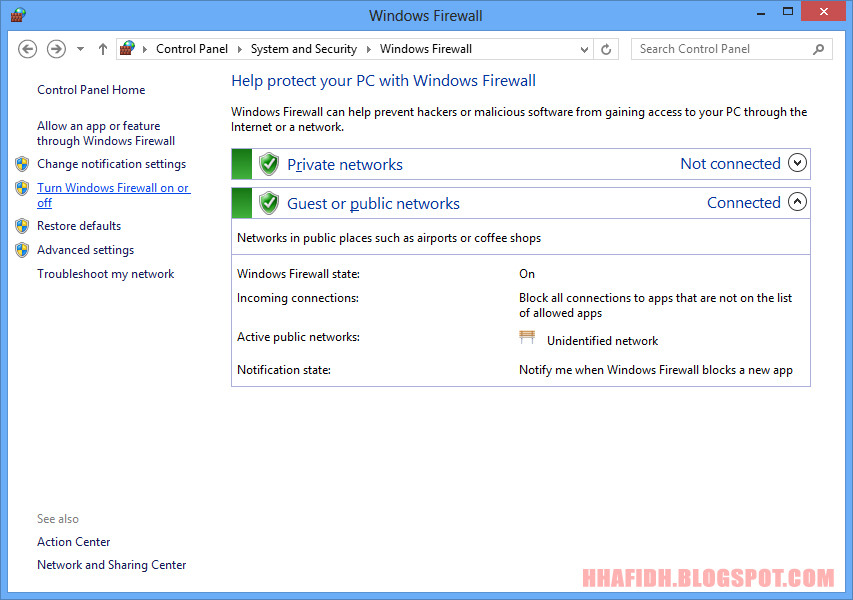

Традиционный фаервол (другие названия — брандмауэр или межсетевой экран) вроде Windows Defender защищает от угроз из локальной сети или интернета только то устройство, на котором он установлен. Такой фаервол обеспечивает базовую фильтрацию трафика, в случае опасности предупреждая пользователя о вероятных угрозах.

«Фаервол как сервис», он же Firewall as a Service, работает на стороне провайдера и представляет собой отказоустойчивый кластер аппаратных межсетевых экранов, ресурсы которых предоставляются по сервисной модели. FWaaS точно так же выполняет проверку безопасности и служит барьером между всеми компонентами IT-инфраструктуры клиента и подключенными к ней системами и сетями.

Как работает FWaaS

Фаерволы можно условно разделить на два типа.

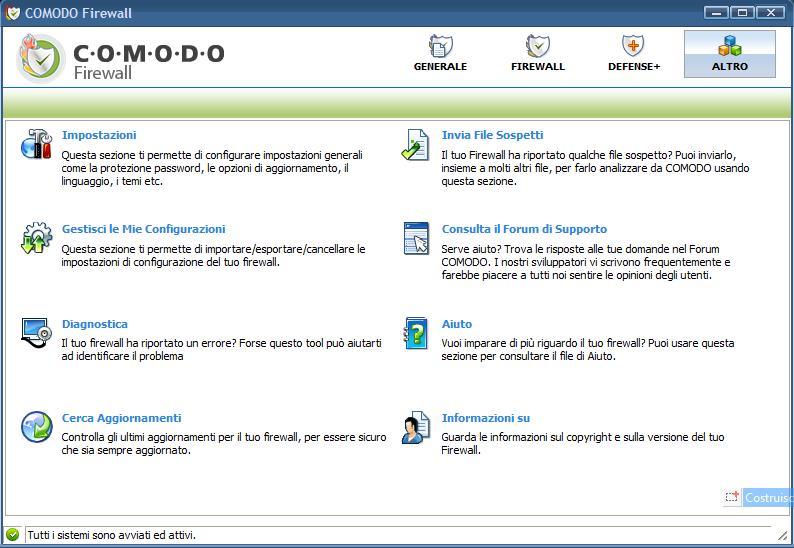

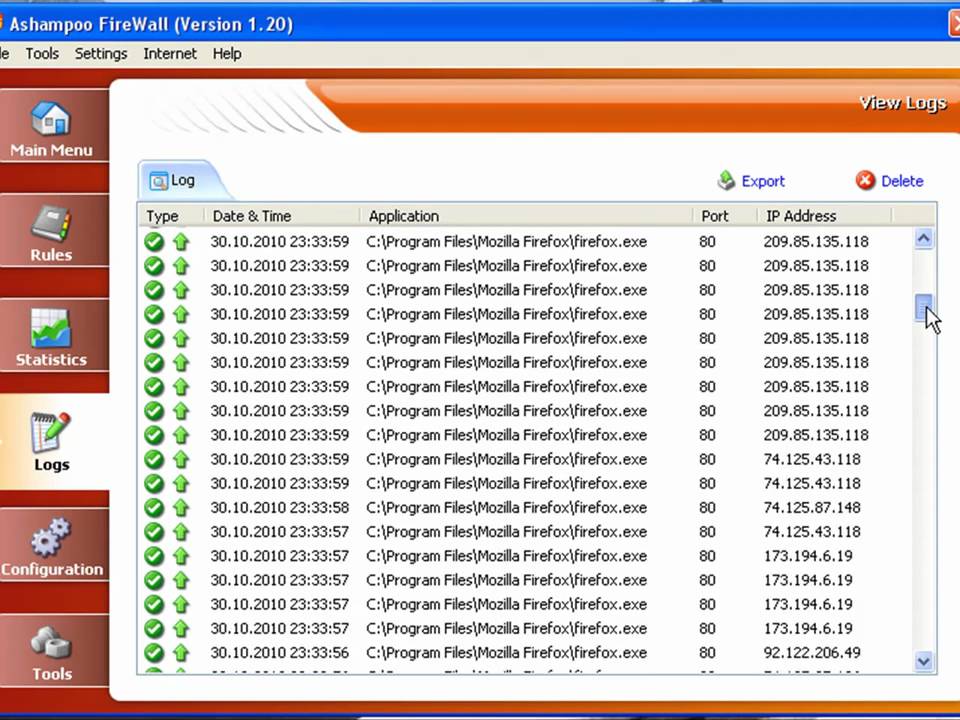

Программный межсетевой экран представляет собой специальное ПО, которое устанавливается на физические или виртуальные устройства и используется для перехвата потенциальных угроз, отслеживания входящего и исходящего трафика. В качестве примеров можно привести брандмауэр Windows (Microsoft Defender) и iptables в Linux. Есть два варианта установки такого ПО: на компьютер или на сервер, который может выступать в роли программного маршрутизатора.

Главными преимуществами программных межсетевых экранов можно назвать более низкую стоимость по сравнению с аппаратными, способность защищать отдельные сегменты локальных сетей и сети изнутри, а также возможность развертывать фаерволы на уже работающих серверах и пользовательских компьютерах. Недостатки тоже есть: это ограниченная пропускная способность на фоне аппаратных решений и в некоторых случаях — достаточно сложная настройка.

Аппаратный межсетевой экран представляет собой оборудование под управлением специального ПО и состоящее из компонентов, спроектированных под выполнение основной задачи: обработки трафика. Каждый аппаратный фаервол защищает от сетевых атак только подключенную к нему физическую или виртуальную IT-инфраструктуру.

Каждый аппаратный фаервол защищает от сетевых атак только подключенную к нему физическую или виртуальную IT-инфраструктуру.

Среди популярных межсетевых экранов можно отметить такие решения как Cisco ASA, FortiGate, Checkpoint, SonicWALL и WatchGuard. Они, как и другие аппаратные фаерволы, эффективнее программных решений, привлекают высокой производительностью, надежностью, а также простотой подключения и использования. Единственный недостаток таких решений — высокая стоимость, что делает нецелесообразным их использование для индивидуальной защиты.

Любой фаервол в виде физического оборудования всегда идет в комплекте с системой управления, но при этом не перестает быть аппаратным решением. Таковым является и фаервол, который предлагается по сервисной модели. Фактически это оборудование, на котором можно создавать виртуальные домены — каждый из них будет обслуживать определенного клиента и обеспечивать максимальную изоляцию нагрузок клиентов друг от друга. По аналогичному принципу работает виртуализация, когда изоляцию виртуальных машин точно так же обеспечивает гипервизор.

Фактически с услугой «фаервол как сервис» вы получаете надежное и эффективное аппаратное решение для защиты любой IT-инфраструктуры: облачной, физической или гибридной. Дорогие аппаратные фаерволы становятся более доступными именно благодаря сервисной модели, когда одно высокопроизводительное устройство используется для защиты нескольких клиентских IT-инфраструктур. Этот же принцип лежит в основе популярной социальной экономической модели шеринга, когда после разделения какие-то ценные ресурсы становятся доступными для совместного одновременного использования.

Как защищают от угроз межсетевые экраны нового поколения

Сегодня для защиты от сетевых угроз провайдеры используют межсетевые экраны следующего поколения — NGFW (Next Generation FireWall). Это одиночные устройства, которые отвечают за маршрутизацию трафика и после разделения на виртуальные домены (инстансы) могут обслуживать несколько клиентских нагрузок. Точное количество виртуальных инстансов на одно NGFW-устройство выбирает провайдер в зависимости от его производительности и количества сетевых портов. А уже клиент заказывает столько инстансов, сколько смогут обеспечить эффективную защиту его IT-инфраструктуры от нежелательного трафика.

А уже клиент заказывает столько инстансов, сколько смогут обеспечить эффективную защиту его IT-инфраструктуры от нежелательного трафика.

Среди NGFW-устройств популярны межсетевые экраны Fortinet FortiGate — именно на базе них построен Firewall as a Service на платформе Colobridge. Это аппаратно-программные комплексы со множеством сетевых портов и поддержкой кластеризации. В каждом таком комплексе установлено несколько сетевых процессоров для обработки сетевого трафика и еще несколько контент-процессоров для обработки функций безопасности. Устройства Fortinet FortiGate поставляются с собственной ОС FortiOS и фирменным ПО — в том числе антивирусом с регулярно обновляемыми базами.

Что необходимо знать пользователям услуги FWaaS

Выбирая «фаервол как сервис», вы обеспечиваете защищенный доступ к своей IT-инфраструктуре и можете реализовать различные сценарии доступа к ее ресурсам. Это реально рабочий и экономически обоснованный инструмент для комплексной защиты от самых разных типов угроз: вредоносного ПО, целевых кибератак и расширенных постоянных угроз, включая новейшие — благодаря регулярно обновляемым антивирусным базам на NGFW-устройстве.

Возможности FWaaS:

- межсетевая фильтрация трафика;

- обнаружение и предотвращение атак;

- контроль за использованием приложений;

- фильтрация веб-контента;

- защищенный удаленный доступ;

- приоритезация трафика;

- блокировки источников нелегитимного трафика;

- защита веб-приложений.

Клиенты, которые выбирают FWaaS в виде дополнительной услуге к облачному или физическому размещению своей IT-инфраструктуры, получают умную защиту сетевого трафика в режиме реального времени, гарантии отсутствия единой точки отказа в системе безопасности и могут прогнозировать свои затраты на отражение сетевых угроз.

Команда Colobridge рекомендует использовать «фаервол как сервис» для защиты виртуальных машин в облаке, частных и гибридных облаков, выделенных серверов — любой реализации корпоративной IT-инфраструктуры, а также в целом для защиты любых бизнес-приложений. Мы поможем выбрать вам оптимальное решение, которое устроит вас по четырем основным критериям: эффективности, производительности, безопасности и стоимости.

Помогите нам стать лучше!

Пожалуйста, оцените этот материал, нажав на звёздочки ниже.

Средний рейтинг 5 / 5. Количество оценок: 2

Оценок пока нет. Поставьте оценку первым.

Рекомендуем к прочтению

20.04.2023

Бэкап: как выбрать тип и способ резервного копирования

10.03.2023

Выбор IaaS-провайдера для размещения IT-инфраструктуры бизнеса: 7 главных критериев

05.05.2022

Безопасность в облаке: как справиться с топовыми киберугрозами?

16.03.2021

Пожар в ЦОД OVH и важность системы резервного копирования

18.08.2020

Человеческий фактор — угроза облачным данным

Вам также могут быть интересны

Close

Гид по Managed Firewall | Orange Business

Рассказываем, как работает и какие функции выполняет управляемый межсетевой экран.

Виктор Орлов

Cтарший специалист сектора кибербезопасности

Функции фаервола

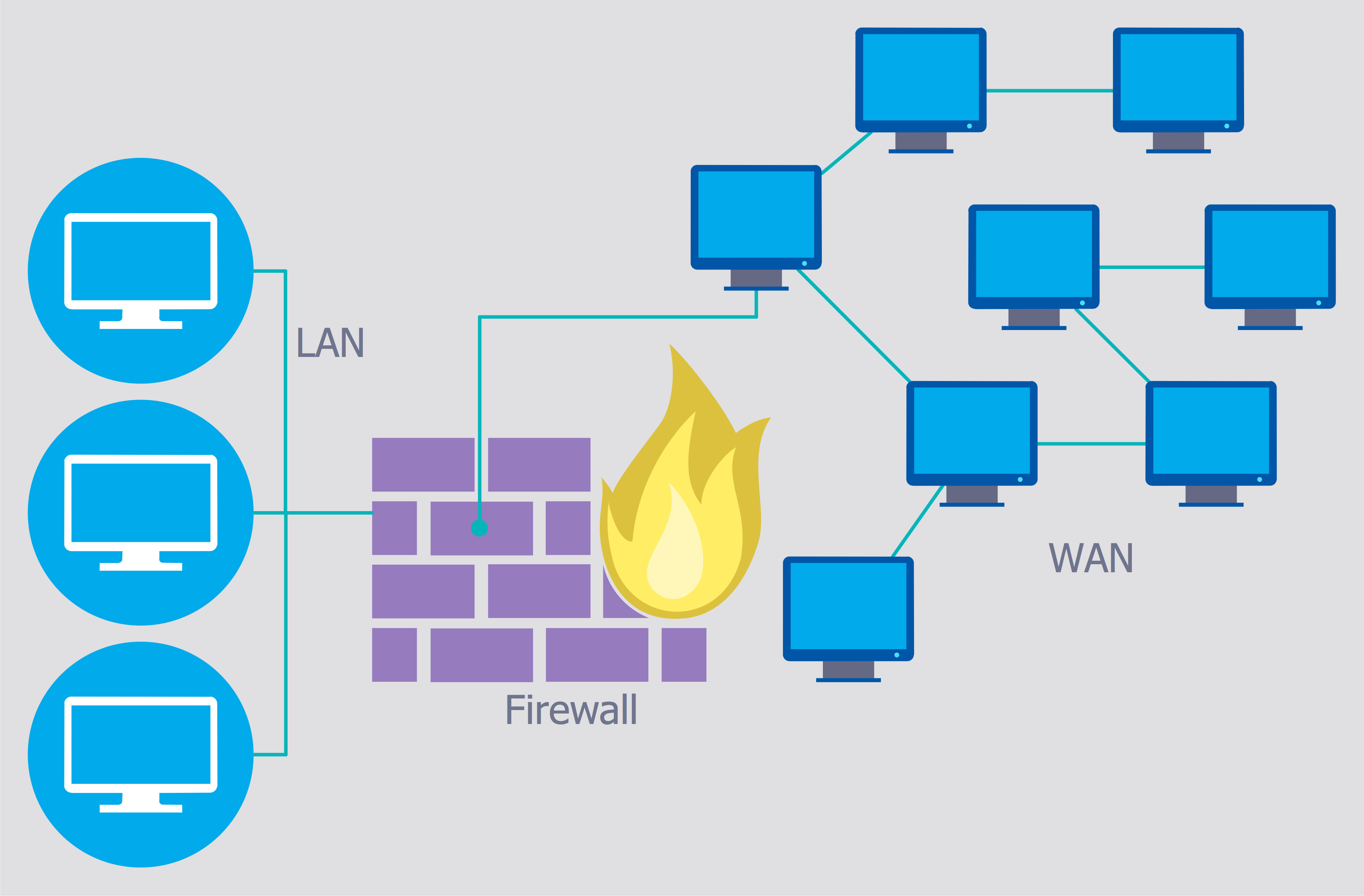

Основная функция межсетевого экрана — защищать внутренние сети от атак, проникновения нарушителей и вредоносного трафика из внешних сетей. Также у него присутствует ряд дополнительных функций.

Также у него присутствует ряд дополнительных функций.

Разделение сетей на сегменты

Фаерволы широко используются для разделения внутренних сетей. Например, для отделения серверных сегментов от сегментов с рабочими станциями пользователей. Часть сервисов и серверных сегментов компании обладают критической важностью и защищать их нужно не только от внешних, но и внутренних угроз.

Пример сегментации сети

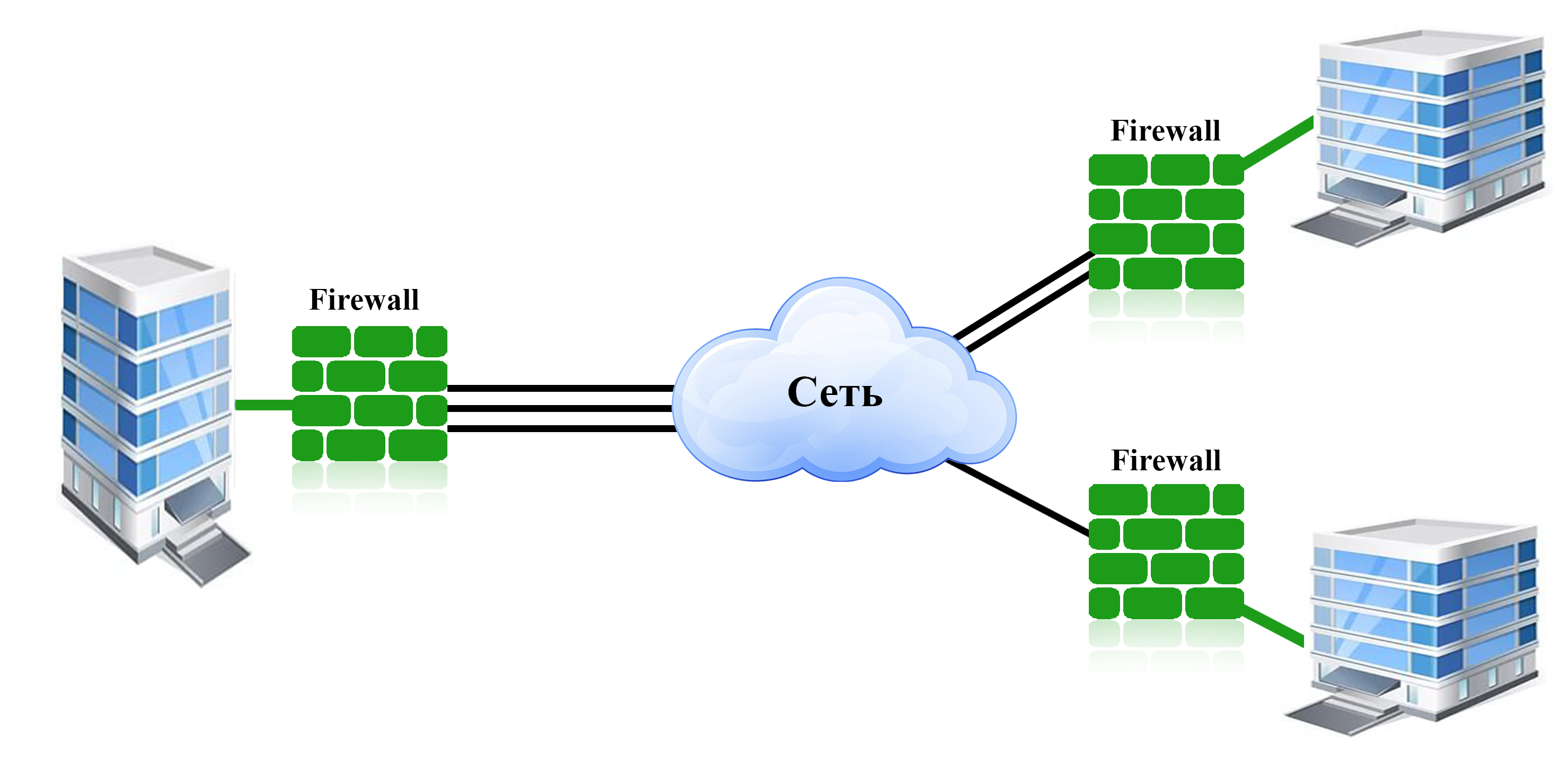

Объединение территориально разделенных сетей

Филиалы компании в разных городах можно объединить одним фаерволом с помощью зашифрованного туннеля через интернет — например, IPSec. Так внутренняя сеть в разных городах будет иметь одну политику и отражать вредоносный трафик, а нужные сотрудники получат быстрый доступ ко внутренним ресурсам.

Через интернет прокладывается защищенный туннель, который соединяет филиалы компании в разных городах

Как и от каких современных угроз защищает Managed Firewall

Современные фаерволы (так называемые Next-generation firewall) глубоко изучают сетевой трафик и сессии пользователей благодаря множеству технологий.

Методы защиты

Политика для распознавания угроз

Современные угрозы имеют разную природу и механизмы действия. Поэтому межсетевой экран состоит из набора функциональных элементов, отвечающих за различные аспекты защиты. Для совместной работы этих элементов нужна точная настройка, основа которой — это правильно сформулированная политика.

Фаервол проверяет трафик согласно правилам политики — там описаны критерии, по которым он распознает наличие угроз.

Параметры политики

Firewall смотрит на разные параметры трафика вплоть до уровня приложений (L7). Например: откуда пришел трафик, какие размеры у передаваемых файлов, какие типы команд, какие паттерны повторяются в пакетах. На их основании фаервол принимает решение, вредоносный это трафик или нет.

Зашифрованный трафик

Межсетевой экран также может проверять и зашифрованный трафик, в основном HTTPS и SSL. Для этого Firewall работает как man-in-the-middle — сначала расшифровывает SSL-трафик, анализирует его на угрозы согласно политике и потом зашифровает обратно и отправляет получателю.

Некоторая часть защиты может быть выполнена без расшифровки SSL. Например, анализ сертификатов сайтов для определения принадлежности к запрещенной категории.

Виды угроз

Вредоносные программы

По сигнатурам, заложенным в политике, фаервол проверяет весь трафик на вредоносные программы. Он собирает файл из сетевых пакетов и передает его на анализатор — обычно сначала в антивирус и затем (при наличии) в песочницу.

Если файл слишком большой, фаервол постепенно передает файл пользователю для поддержания сессии загрузки, но при этом все равно продолжает анализировать его. Пользователь окончательно получит весь файл только тогда, когда фаервол после анализа определит, что он не вредоносный.

Кроме того, файлы с активным содержимым, которое и является основным носителем угрозы (например, документы PDF, Word, Excel, PowerPoint), могут быть сразу переданы пользователю после удаления активного содержимого. По отправленной пользователю ссылке можно будет загрузить исходную версию файла (разумеется, если анализ файла не выявил вредоносного содержимого).

Эксплуатация уязвимостей

Межсетевой экран проверяет трафик на наличие признаков эксплуатации уязвимостей так же, как и на наличие признаков вредоносного ПО. Уже известные эксплуатации описаны в сигнатурах.

Фишинг

Для фишинговых писем также есть база данных уязвимостей. Фаервол анализирует контент по критериям и определяет, фишинговое письмо или нет.

Дополнительные функции

Межсетевые экраны нового поколения обычно включают в себя дополнительные системы. Как правило, это система предотвращения вторжений (IPS) и песочница.

Система предотвращения вторжений (IPS)

Отслеживает активность в сети и моментально реагирует на атаки. Это анализатор трафика, который как и фаервол работает на основе базы сигнатур. Обычно IPS идет по умолчанию с межсетевым экраном.

Расположение IPS в логической схеме сети

Есть отдельные IPS, которые ставятся на сети или на рабочие станции. Они нужны на случай, если трафик, несущий угрозу, не может проходить через Firewall.

Песочница (sandbox)

Это изолированная среда для проверки потенциально вредоносных программ, которые не могут быть определены на базе сигнатурного подхода с помощью фаервола.

Внутри песочницы запускаются виртуальные машины с типовыми ОС. На этих виртуальных машинах воспроизводят файлы, которые нужно проверить. Песочница анализирует, что файл делает в системе: соединяется ли с интернетом, меняет ли реестр, удаляет ли системные файлы. Так определяется, вредоносный это файл или нет.

Схема работы песочницы: трафик проходит через фаервол, собирается из пакетов в файлы, файлы сканируются антивирусом и только потом запускаются в песочнице

Информация о новых вирусах из песочницы передается вендору, чтобы он занес их в базу и впоследствии другие клиенты отсекали эти вирусы уже с помощью фаервола и сигнатурного подхода.

Песочница особенно нужна, если идет большой обмен документами с третьими сторонами: в форматах Doc, Excel, PDF. Также она актуальна, если пользователи работают удаленно — риск получить неизвестный вирус выше. Но установка sandbox для проверки корпоративного сетевого трафика требует больших ресурсов.

Но установка sandbox для проверки корпоративного сетевого трафика требует больших ресурсов.

К проверке в песочнице рекомендуются любые исполняемые файлы, библиотеки из популярных облачных сред разработки или сообществ разработчиков.

Почему управляемый фаервол

Межсетевой экран требует много ресурсов: покупка оборудования, поиск сотрудников-экспертов, отлаживание процессов взаимодействия. Мы берем все это на себя.

Экспертиза сотрудников

Современные Next-generation firewall от ведущих вендоров — достаточно сложные программные или программно-аппаратные комплексы. Детальное изучение их работы требует обработки немалого объема документации, а конфигурирование и поддержание в работоспособном состоянии — опыта и понимания влияния разных операций на бизнес-процессы компании.

Работа не только по документации

Прямое применение на Firewall заявленного вендором функционала строго по документации для решения новой задачи оправдано не всегда. А в некоторых случаях даже нежелательно, потому что у реализации функционала могут быть свои недостатки, о которых можно знать только при наличии большого опыта и изучения различных баз знаний вендоров.

А в некоторых случаях даже нежелательно, потому что у реализации функционала могут быть свои недостатки, о которых можно знать только при наличии большого опыта и изучения различных баз знаний вендоров.

Обновление

Обновления версий Firewall или установка патчей также иногда содержат подводные камни. А грамотная и отлаженная процедура обновления обеспечит минимальный простой сервиса.

Взаимодействие с вендором

Иногда прямое применение предложенных вендором действий может привести к деградации сервиса заказчика. Например, сбор диагностической информации, включение тех или иных опций, изменение значения параметров. Вендор не знает всех особенностей конфигурации Firewall заказчика. И наоборот, опытный администратор способен донести проблему вендору, чтобы он предложил наиболее верное решение.

Управляемый SLA и удобное бюджетирование

Помимо высокой экспертизы сотрудников Managed Firewall решает следующие проблемы и сложности, с которыми сталкивается большинство компаний:

Своевременность выполнения изменений (SLA — Service Level Agreement)

Межсетевые экраны требуют оперативного изменения конфигурации (политики безопасности) — с Managed Firewall мы фиксируем время изменения политики и другие метрики в договоре. Так новые проекты (и связанные ИТ-системы) запускаются быстрее, а специалисты реагируют на ИБ-инциденты в установленное время. Нет риска, что администратор будет недоступен в нужный момент.

Так новые проекты (и связанные ИТ-системы) запускаются быстрее, а специалисты реагируют на ИБ-инциденты в установленное время. Нет риска, что администратор будет недоступен в нужный момент.

Бюджетирование

Многие компании сталкиваются со сложностью правильного бюджетирования таких проектов в CAPEX-формате. Например, в бюджет была заложена одна сумма, но проект потребовал большей производительности и нужно покупать более дорогое оборудование. Managed Firewall подразумевает OPEX-бюджет, который увеличивается только в случае дальнейшего апгрейда оборудования. Межсетевые экраны легче запускать и масштабировать.

Воспользуйтесь нашей услугой Managed Firewall

Эксплуатация современных Firewall силами заказчика не всегда приводит к желаемым результатам и оправданию ожиданий в плане надежности и производительности решения. Особенно, когда профиль бизнеса заказчика сильно отличается от ИТ и ИТ-служба заказчика имеет ограниченные ресурсы.

В таких случаях мы предлагаем воспользоваться услугой Managed Firewall. Заказчику нужно только формулировать запросы на изменение конфигурации или добавление новых функций. Управлением в круглосуточном режиме занимаются наши специалисты с опытом больше 15 лет.

Заказчику нужно только формулировать запросы на изменение конфигурации или добавление новых функций. Управлением в круглосуточном режиме занимаются наши специалисты с опытом больше 15 лет.

Что такое брандмауэр? — Программное обеспечение Check Point

Что такое программное обеспечение брандмауэра?

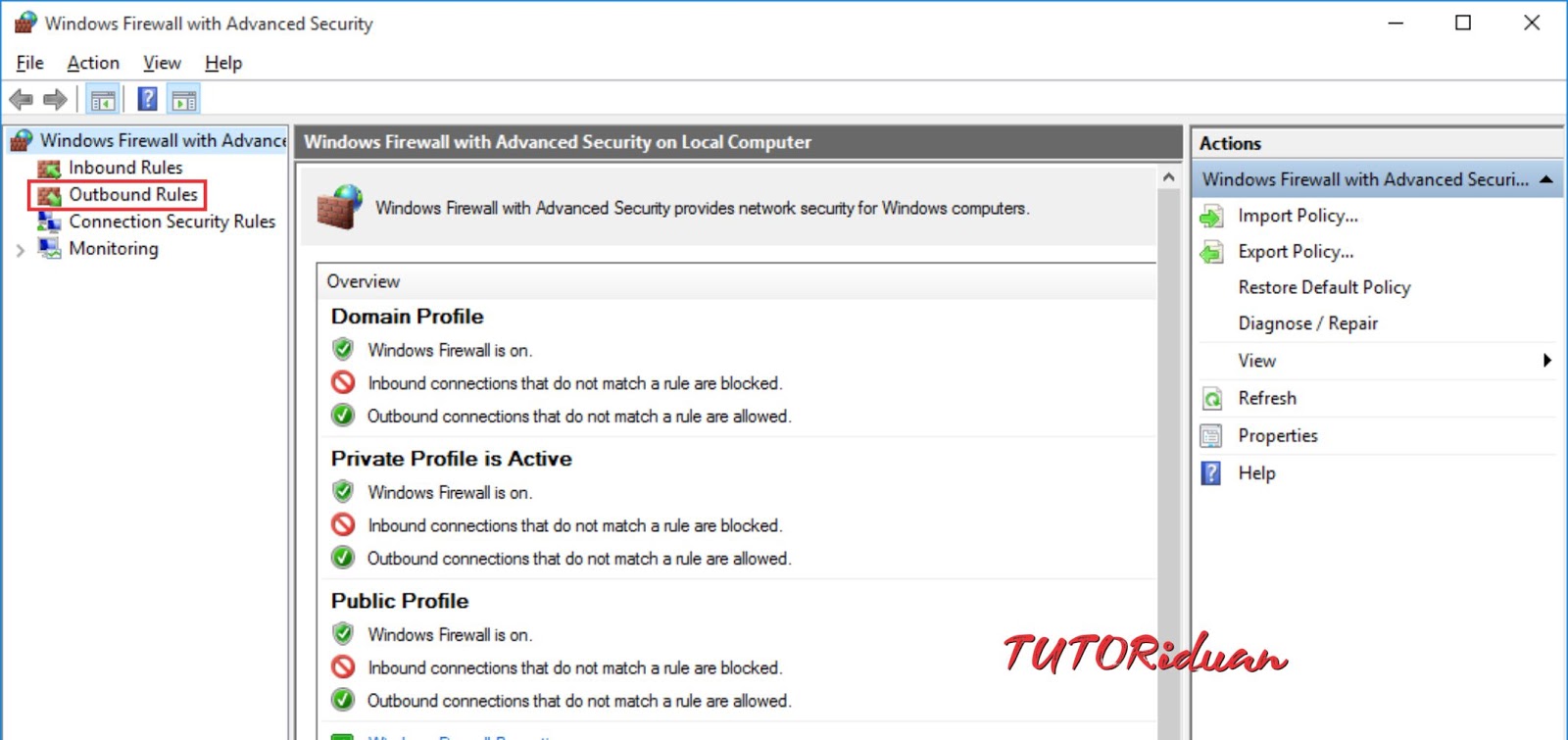

Существует два основных способа развертывания брандмауэра: программный брандмауэр, работающий как приложение на хосте, или аппаратный брандмауэр, работающий на выделенном сетевом устройстве. Программное обеспечение брандмауэра широко используется на персональных и корпоративных ноутбуках под управлением Windows, macOS и других Unix-подобных операционных систем.

Программное обеспечение брандмауэра также доступно в дистрибутивах брандмауэров, которые можно развернуть на выделенном оборудовании, но в рамках данного обсуждения мы отличаем программный брандмауэр от аппаратного брандмауэра с точки зрения способа развертывания брандмауэра, т. е. на хосте или в качестве выделенное сетевое устройство.

Как работает брандмауэр?

Помимо программных брандмауэров Windows, macOS и Linux, брандмауэры также могут быть встроены в устройства IoT (Интернет вещей), особенно те, которые основаны на Linux и используют утилиту iptables.

Если на хосте установлено программное обеспечение брандмауэра, например Windows, оно может принимать детальные решения о доступе к сети вплоть до уровня приложений. Например, приложению веб-сервера может быть разрешено принимать входящие соединения через стандартные TCP-порты для HTTP-трафика: порты 80 (HTTP) и 443 (HTTPS).

Только избранные службы, необходимые для нормальной работы сети, будут разрешены через брандмауэр, и политика может быть установлена на основе профилей. Например, профиль домена может быть предназначен для подключения к контроллеру домена организации, частный профиль — для подключения дома, а общедоступный профиль — для подключения к общедоступной и незащищенной сети, такой как Wi-Fi в местной кофейне.

Правила политики безопасности обычно предопределены для каждого профиля и при необходимости могут быть настроены. По умолчанию разрешены все исходящие подключения. Из-за большого количества устройств централизованное управление политикой программного обеспечения брандмауэра будет затруднено, если эта функциональность не включена в структуру продукта.

Особенности программного обеспечения брандмауэра

Программные брандмауэры должны иметь некоторые общие черты, в том числе:

- Небольшая занимаемая площадь: Программное обеспечение брандмауэра работает на хосте вместе с другими приложениями, поэтому оно должно быть способно сосуществовать с этими приложениями. Это означает совместное использование дискового пространства, вычислений и других системных ресурсов

- Безопасность: Как средство обеспечения безопасности брандмауэр сам по себе должен быть безопасным и недоступным для других приложений или пользователей.

Это может означать ужесточение контроля доступа пользователей на хост-платформе, чтобы ограничить локальные изменения конфигурации. То же самое относится к разрешениям на удаление, установку или остановку процессов брандмауэра.

Это может означать ужесточение контроля доступа пользователей на хост-платформе, чтобы ограничить локальные изменения конфигурации. То же самое относится к разрешениям на удаление, установку или остановку процессов брандмауэра. - Стоимость:

Программные и аппаратные брандмауэры

Различные места развертывания означают, что набор функций программных брандмауэров и аппаратных брандмауэров немного отличается. Оба имеют одинаковые основные возможности брандмауэра, но то, что они контролируют, немного отличается.

Сетевой уровень

Аппаратные брандмауэры развернуты в сети, что позволяет им обеспечивать функции сетевого уровня, например:

- Маршрутизация: другой.

Это означает, что они могут быть развернуты в режиме маршрутизации и участвовать в принятии решений о маршрутизации. Это позволяет им взять на себя роль маршрутизатора и решить, какой сетевой путь должен пройти пакет, чтобы добраться до пункта назначения.

Это означает, что они могут быть развернуты в режиме маршрутизации и участвовать в принятии решений о маршрутизации. Это позволяет им взять на себя роль маршрутизатора и решить, какой сетевой путь должен пройти пакет, чтобы добраться до пункта назначения. - Преобразование сетевых адресов (NAT): Аппаратный брандмауэр может действовать как шлюз между двумя типами сетей; например, из частной сети в общедоступную сеть. Общей чертой аппаратных брандмауэров является возможность скрыть частные сети от публично маршрутизируемого адресного пространства. Это сохраняет IP-адреса и скрывает внутренние адреса, обеспечивая преимущества в плане затрат и безопасности.

- Централизованное управление: Аппаратные брандмауэры разделяют большие группы компьютеров, что также дает некоторую выгоду от экономии за счет масштаба с точки зрения развертывания и управления.

Функции уровня хоста

Программные брандмауэры обычно запускаются на хосте, предоставляя им определенные возможности, такие как:

- Доступ на уровне приложений: и доступ этих приложений к сети.

- Интеграция с EDR: Программное обеспечение брандмауэра может быть частью интегрированного пакета безопасности, который отслеживает хост на наличие угроз программ-вымогателей или внеплановых атак, например, с вредоносного USB-устройства. Мониторинг на устройстве предоставляет богатый источник данных, которые могут помочь реагировать на угрозы.

- Безопасность устройства: Брандмауэр поставляется вместе с устройством. Когда устройство представляет собой ноутбук, который путешествует с пользователем, брандмауэр не остается в сети компании и по-прежнему активно обеспечивает соблюдение политики компании.

Основные преимущества программного обеспечения брандмауэра

По сравнению с аппаратными брандмауэрами программные брандмауэры обеспечивают следующие основные преимущества:

- Детальная безопасность: Программный брандмауэр обеспечивает прямой контроль доступа к сети на уровне устройств и приложений; как входящие, так и исходящие.

- Мобильная безопасность: Программные брандмауэры поставляются вместе с устройством; как в сети, так и вне ее, когда пользователь путешествует или работает из дома.

- Улучшенная видимость устройств: Программные брандмауэры имеют глубокий обзор сетевой активности устройств, который может использоваться решением для обнаружения конечных точек и реагирования (EDR).

Какой тип брандмауэра вам подходит?

Выбор между программным и аппаратным брандмауэром должен зависеть от того, для чего предназначен брандмауэр. Если у вас есть мобильные устройства или пользователи, которые работают из дома, то программный брандмауэр, вероятно, будет более правильным выбором, чем аппаратный брандмауэр. С другой стороны, если у вас есть удаленный сайт, то аппаратный брандмауэр, который можно использовать в качестве шлюза периметра, является логичным выбором.

Если вам нужно защитить как удаленных пользователей, так и удаленные сайты, но вам не нужен детальный доступ на уровне устройства или детальный контроль доступа на уровне сайта, рассмотрите третий вариант: брандмауэр как услуга (FWaaS). развернуты в модели SASE (Secure Access Service Edge). Если вам необходимо защитить частную или общедоступную облачную инфраструктуру, рассмотрите возможность использования облачного брандмауэра.

развернуты в модели SASE (Secure Access Service Edge). Если вам необходимо защитить частную или общедоступную облачную инфраструктуру, рассмотрите возможность использования облачного брандмауэра.

Современные межсетевые экраны нового поколения (NGFW) предоставляют вам решение, подходящее для любого варианта развертывания. Чтобы узнать больше о том, как выбрать брандмауэр, ознакомьтесь с этим Руководством покупателя NGFW. Вы также можете запросить бесплатную демонстрацию, чтобы лично убедиться в возможностях Check Point NGFW.

Начало работы

Endpoint Security

Harmony Mobile Security

Брандмауэр нового поколения

Лучшее сравнение NGFW

0004 Что такое SASE?Что такое Nano-Agent Security?

5 Необходимые функции брандмауэра

Управление брандмауэром

5 Функции брандмауэра, которые вам необходимы

Основные функции брандмауэра

Традиционные брандмауэры были разработаны для защиты традиционных сетей от традиционных киберугроз. По мере роста и развития сетей организаций и ландшафта киберугроз сетевым брандмауэрам требуются дополнительные функции и функции для обеспечения безопасности сети компании и содержащихся в ней конфиденциальных данных.

По мере роста и развития сетей организаций и ландшафта киберугроз сетевым брандмауэрам требуются дополнительные функции и функции для обеспечения безопасности сети компании и содержащихся в ней конфиденциальных данных.

Ниже перечислены 5 основных функций:

#1. Unified Security Management

Организации должны справляться с быстро растущей сложностью сетевой безопасности. Сети большинства компаний становятся все больше и сложнее, поскольку мобильные устройства, облачные развертывания и устройства Интернета вещей (IoT) присоединяются к традиционным рабочим станциям пользователей и локальным серверам в корпоративной сети. В то же время киберугрозы становятся все более изощренными и многочисленными. В результате компаниям приходится развертывать, отслеживать и поддерживать все большее количество решений для обеспечения безопасности, чтобы управлять своими киберрисками.

Брандмауэр нового поколения в организации должен способствовать снижению сложности системы безопасности, а не усугублять ее. Межсетевой экран со встроенными функциями Unified Security Management (USM) позволяет специалистам по безопасности организации легко и эффективно управлять политиками безопасности и применять их во всей сетевой среде. Это позволяет группе безопасности не отставать от расширяющейся поверхности цифровых атак компании и минимизировать киберриски организации.

Межсетевой экран со встроенными функциями Unified Security Management (USM) позволяет специалистам по безопасности организации легко и эффективно управлять политиками безопасности и применять их во всей сетевой среде. Это позволяет группе безопасности не отставать от расширяющейся поверхности цифровых атак компании и минимизировать киберриски организации.

#2. Предотвращение угроз

Чем дольше киберугроза имеет доступ к сети организации, тем дороже будет ее устранение. Кибератаки могут привести к ущербу и дополнительным расходам различными способами. Эксфильтрация конфиденциальных данных может привести к юридическим и нормативным санкциям, программы-вымогатели могут снизить производительность и привести к потере прибыли, и даже простые вредоносные программы часто имеют механизмы сохранения, разработанные для того, чтобы их удаление из системы было трудным и трудоемким.

Чтобы свести к минимуму ущерб, который кибератака может нанести сети, необходимо предотвращать угрозы. Выявляя и блокируя атаку до того, как она пересечет границу сети, организация сводит на нет угрозу, которую она представляет для сети. Вот почему сетевой брандмауэр со встроенными функциями предотвращения угроз, включая защиту от фишинга, защиты от вредоносных программ, защиты от ботов и интеграцию с высококачественными потоками информации об угрозах, является важным компонентом стратегии кибербезопасности организации.

Выявляя и блокируя атаку до того, как она пересечет границу сети, организация сводит на нет угрозу, которую она представляет для сети. Вот почему сетевой брандмауэр со встроенными функциями предотвращения угроз, включая защиту от фишинга, защиты от вредоносных программ, защиты от ботов и интеграцию с высококачественными потоками информации об угрозах, является важным компонентом стратегии кибербезопасности организации.

#3. Application and Identity-Based Inspection

Усилия по цифровой трансформации означают, что сетевой ландшафт организации постоянно развивается. Новые приложения развертываются в корпоративной сети для достижения определенных целей, а другие удаляются, когда устареют. Разные приложения требуют разных политик. Некоторые приложения могут иметь высокий приоритет трафика, в то время как другие должны быть заблокированы, ограничены или иным образом управляться в сети. Брандмауэр нового поколения организации должен быть способен идентифицировать приложение, которое генерирует определенный поток трафика, и применять к этому трафику политики, специфичные для приложения.

Организации также состоят из ряда лиц с различными рабочими ролями и обязанностями. Политики безопасности организации также должны быть настраиваемыми в зависимости от личности пользователя. Сотрудники организации должны иметь доступ к различным системам и иметь возможность использовать различные наборы приложений. Брандмауэр должен поддерживать создание и применение политик на основе идентификатора пользователя.

№4. Поддержка гибридного облака

Почти все организации используют облачные вычисления, и подавляющее большинство используют развертывание гибридного облака. Развертывания в частном и общедоступном облаке имеют разные требования к безопасности, и организациям необходимо иметь возможность применять согласованные политики безопасности в облачных средах, размещенных несколькими поставщиками.

По этой причине брандмауэр организации следующего поколения должен включать поддержку гибридного облака. Брандмауэр должен быть легко развертываемым и масштабируемым в любой крупной облачной среде и позволять группе безопасности организации управлять всеми параметрами безопасности с единой консоли. По данным Gartner, 99% сбоев облачной безопасности до 2025 года будут по вине клиентов, и брандмауэр компании должен помочь организации избежать этой проблемы.

По данным Gartner, 99% сбоев облачной безопасности до 2025 года будут по вине клиентов, и брандмауэр компании должен помочь организации избежать этой проблемы.

#5. Масштабируемая производительность

Многие организации перешли на облачную инфраструктуру из-за ее повышенной масштабируемости и гибкости. В конечном счете, нам нужны преимущества облака, как в облаке, так и локально. В облаке это просто означает выбор шаблона NGFW. Применительно к локальной среде это означает выход за рамки устаревших кластерных решений высокой доступности.

Гипермасштабирование — это способность архитектуры соответствующим образом масштабироваться по мере увеличения требований к системе. Это включает в себя возможность беспрепятственно выделять и добавлять дополнительные ресурсы в систему, которые составляют более крупную распределенную вычислительную среду. Гипермасштабирование необходимо для создания надежной и масштабируемой распределенной системы. Другими словами, это тесная интеграция уровней хранения, вычислений и виртуализации инфраструктуры в единую архитектуру решения.

Это может означать ужесточение контроля доступа пользователей на хост-платформе, чтобы ограничить локальные изменения конфигурации. То же самое относится к разрешениям на удаление, установку или остановку процессов брандмауэра.

Это может означать ужесточение контроля доступа пользователей на хост-платформе, чтобы ограничить локальные изменения конфигурации. То же самое относится к разрешениям на удаление, установку или остановку процессов брандмауэра. Это означает, что они могут быть развернуты в режиме маршрутизации и участвовать в принятии решений о маршрутизации. Это позволяет им взять на себя роль маршрутизатора и решить, какой сетевой путь должен пройти пакет, чтобы добраться до пункта назначения.

Это означает, что они могут быть развернуты в режиме маршрутизации и участвовать в принятии решений о маршрутизации. Это позволяет им взять на себя роль маршрутизатора и решить, какой сетевой путь должен пройти пакет, чтобы добраться до пункта назначения.