Фаервола что это: Firewall (Брандмауэр) — для чего он нужен и как работает

Межсетевой экран: что такое и как работает

В тексте определим базовое понятие межсетевого экрана и на примерах рассмотрим его функции и виды.

Что такое межсетевой экран

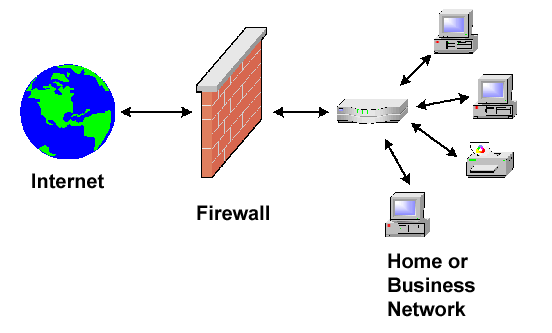

Межсетевой экран (МЭ, брандмауэр или Firewall) представляет собой программно-аппаратный или программный комплекс, который отслеживает сетевые пакеты, блокирует или разрешает их прохождение. В фильтрации трафика брандмауэр опирается на установленные параметры — чаще всего их называют правилами МЭ.

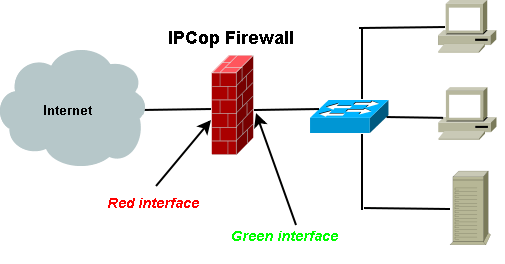

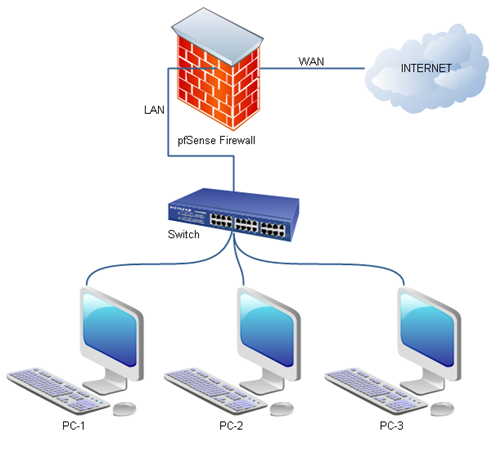

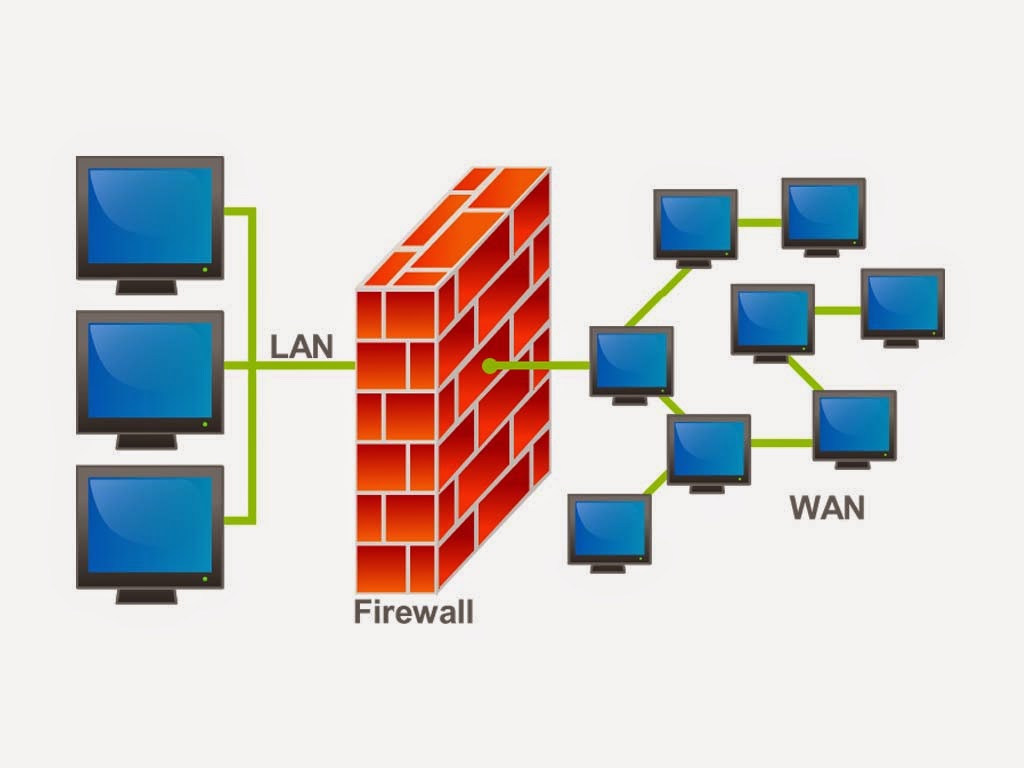

Современные межсетевые экраны располагаются на периферии сети, ограничивают транзит трафика, установку нежелательных соединений и подобные действия за счет средств фильтрации и аутентификации.

Принцип работы межсетевого экранаДля чего нужен межсетевой экран и как он работает

Главная задача МЭ – это фильтрация трафика между зонами сети. Он может использоваться для разграничения прав доступа в сеть, защиты от сканирования сети компании, проведения сетевых атак. Проще говоря, межсетевой экран – это одно из устройств, при помощи которого обеспечивается сетевая безопасность компании.

Функции межсетевого экрана

Брандмауэр может:

- Остановить подмену трафика. Представим, что ваша компания обменивается данными с одним их своих подразделений, при этом ваши IP-адреса известны. Злоумышленник может попытаться замаскировать свой трафик под данные офиса, но отправить его с другого IP. Брандмауэр обнаружит подмену и не даст ему попасть внутрь вашей сети.

- Защитить корпоративную сеть от DDoS-атак. То есть ситуаций, когда злоумышленники пытаются вывести из строя ресурсы компании, отправляя им множество запросов с зараженных устройств. Если система умеет распознавать такие атаки, она формирует определенную закономерность и передает ее брандмауэру для дальнейшей фильтрации злонамеренного трафика.

- Заблокировать передачу данных на неизвестный IP-адрес. Допустим, сотрудник фирмы скачал вредоносный файл и заразил свой компьютер, что привело к утечке корпоративной информации. При попытке вируса передать информацию на неизвестный IP-адрес брандмауэр автоматически остановит это.

Правила МЭ

Сетевой трафик, проходящий через брандмауэр, сопоставляется с правилами, чтобы определить, пропускать его или нет.

Правило межсетевого экрана состоит из условия (IP-адрес, порт) и действия, которое необходимо применить к пакетами, подходящим под заданное условие. К действиям относятся команды разрешить (accept), отклонить (reject) и отбросить (drop). Эти условия указывают МЭ, что именно нужно совершить с трафиком:

- разрешить — пропустить трафик;

- отклонить — не пропускать трафик, а пользователю выдать сообщение-ошибку «недоступно»;

- отбросить — заблокировать передачу и не выдавать ответного сообщения.

Для лучшего понимания рассмотрим пример. Допустим, у нас есть три правила:

- Разрешить доступ всем IP-адресам, которые принадлежат отделу маркетинга, на 80-й порт.

- Разрешить доступ всем IP-адресам, которые принадлежат отделу системного администрирования.

- Отклонить доступ всем остальным.

Если к сети попытается подключиться сотрудник отдела технической поддержки, он получит сообщение об ошибке соединения (см. правило 3). При этом если сотрудник отдела маркетинга попробует подключиться по SSH, то также получит сообщение об ошибке, поскольку использует 22-й порт (см. правило 1).

Так выглядит правило разрешить доступ на 80-й порт всем сотрудникам отдела маркетинга на устройстве FortiGate.Типы межсетевых экранов

МЭ делятся на два основных типа: аппаратные и программные.

Аппаратный межсетевой экран

Аппаратный МЭ – это, как правило, специальное оборудование, составляющие которого (процессоры, платы и т.п.) спроектированы специально для обработки трафика.

Работает они на специальном ПО — это необходимо для увеличения производительности оборудования. Примерами аппаратного межсетевого экрана выступают такие устройства, как Cisco ASA, FortiGate, Cisco FirePower, UserGate и другие.

Аппаратные МЭ более мощные по сравнению с программными, однако это влияет на стоимость решений. Нередко она в разы выше, чем у программных аналогов.

Программный межсетевой экран

Программный МЭ – это программное обеспечение, которое устанавливается на устройств, реальное или виртуальное.

Через такой межсетевой экран перенаправляется весь трафик внутрь рабочей сети. К программным относятся брандмауэр в Windows и iptables в Linux.

Программные МЭ, как правило, дешевле и могут устанавливаться не только на границах сети, но и на рабочих станциях пользователей. Из основных недостатков — более низкая пропускная способность и сложность настройки в ряде случаев.

Контроль состояния сеансов на уровне МЭ

Межсетевой экран с контролем состояния сеансов анализирует всю активность пользователей от начала и до конца — каждой установленной пользовательской сессии. На основе этих данных он определяет типичное и нетипичное поведение пользователя. Если поведение в рамках сессии показалась ему нетипичной, МЭ может заблокировать трафик.

Если поведение в рамках сессии показалась ему нетипичной, МЭ может заблокировать трафик.

Получается, решение об одобрении или блокировке входящего трафика принимается не только на основании заданных администратором правил, но и с учетом контекста — сведений, полученных из предыдущих сессий. Брандмауэры с отслеживанием состояния сеансов считаются гораздо более гибкими, чем классические межсетевые экраны.

Unified threat management, или универсальный шлюз безопасности

Такие межсетевые экраны включают в себя антивирус, брандмауэр, спамфильтр, VPN и систему IDS/IPS (системы обнаружения и предотвращения вторжений), контроль сеансов.

Основное преимущество данной технологии в том, что администратор работает не с парком различных устройств, а использует единое решение. Это удобно, так как производитель предусматривает централизованный интерфейс управления службами, политиками, правилами, а также дает возможность более «тонкой» настройки оборудования.

Архитектура UTM.

В UTM-устройство входят несколько видов процессоров:

- процессор общего назначения, или центральный процессор,

- процессор обработки данных,

- сетевой процессор,

- процессор обработки политик безопасности.

Процессор общего назначения похож на процессор, установленный в обычном ПК. Он выполняет основные операции на межсетевом экране. Остальные виды процессоров призваны снизить нагрузку на него.

Процессор данных отвечает за обработку подозрительного трафика и сравнения его с изученными угрозами. Он ускоряет вычисления, происходящие на уровне приложений, а также выполняет задачи антивируса и служб предотвращения вторжений.

Сетевой процессор предназначен для высокоскоростной обработки сетевых потоков. Основная задача заключается в анализе пакетов и блоков данных, трансляции сетевых адресов, маршрутизации сетевого трафика и его шифровании.

Процессор обработки политик безопасности отвечает за выполнение задач антивируса и служб предотвращения вторжений. Также он разгружает процессор общего назначения, обрабатывая сложные вычислительные задачи.

Также он разгружает процессор общего назначения, обрабатывая сложные вычислительные задачи.

Аренда межсетевого экрана

Надежная защита сервера по вашим правилам.

Подробнее

Межсетевой экран следующего поколения (NGFW)

Next-generation firewall (NGFW) – файрвол следующего поколения. Его ключевая особенность в том, что он может производить фильтрацию не только на уровне протоколов и портов, но и на уровне приложений и их функций. Это позволяет успешнее отражать атаки и блокировать вредоносную активность.

Также, в отличие от межсетевого экрана типа Unified threat management, у NGFW есть более детальная настройка политик безопасности и решения для крупного бизнеса.

Основные функции Next-generation firewall

Расскажем про основные функции безопасности для всех NGFW.

Deep Packet Inspection (DPI) – технология, выполняющая детальный анализ пакетов. В отличие от правил классического межсетевого экрана данная технология позволяет выполнять анализ пакета на верхних уровнях модели OSI. Помимо этого, DPI выполняет поведенческий анализ трафика, что позволяет распознавать приложения, которые не используют заранее известные заголовки и структуры данных.

Помимо этого, DPI выполняет поведенческий анализ трафика, что позволяет распознавать приложения, которые не используют заранее известные заголовки и структуры данных.

Intrusion Detection System/ Intrusion Prevention System (IDS/IPS) — система обнаружения и предотвращения вторжений. Межсетевой экран блокирует и фильтрует трафик, в то время как IPS/IDS обнаруживает вторжение и предупреждает системного администратора или предотвращает атаку в соответствии с конфигурацией.

Антивирус. Обеспечивает защиту от вирусов и шпионского ПО в реальном времени, определяет и нейтрализует вредонос на различных платформах

Фильтрация по URL, или веб-фильтр, — возможность блокировки доступа к сайтам или другим веб-приложениям по ключевому слову в адресе.

Инспектирование SSL. Позволяет межсетевому экрану нового поколения устанавливать SSL-сессию с клиентом и сервером. Благодаря этому существует возможность просматривать шифрованный трафик и применять к нему политики безопасности.

Антиспам — функция, которая позволяет защитить корпоративных пользователей от фишинговых и нежелательных писем

Application Control. Используется для ограничения доступа к приложениям, их функциям или к целым категориям приложений. Все это задействует функции отслеживания состояния приложений, запущенных пользователем, в режиме реального времени.

Web Application Firewall — совокупность правил и политик, направленных на предотвращение атак на веб-приложения

Аутентификация пользователей — возможность настраивать индивидуальные правила под каждого пользователя или группу.

Sandboxing. Метод, при котором файл автоматически помещается в изолированную среду для тестирования, или так называемую песочницу. В ней можно инициализировать выполнение подозрительной программы или переход по URL, который злоумышленник может прикрепить к письму. Песочница создает безопасное место для установки и выполнения программы, не подвергая опасности остальную часть системы.

Изолированная защита очень эффективна в работе с так называемыми угрозами нулевого дня. Это угрозы, которые ранее не были замечены или не соответствуют ни одному известному вредоносному ПО. Несмотря на то, что обычные фильтры электронной почты могут сканировать электронные письма для обнаружения вредоносных отправителей, типов файлов и URL-адресов, угрозы нулевого дня появляются постоянно. Традиционные средства фильтрации могут их пропустить.

Использование прокси в качестве межсетевого экрана

Прокси-сервер контролирует трафик на последнем уровне стека TCP\IP, поэтому иногда его называют шлюзом приложений. Принцип работы заключается в фильтрации данных на основании полей заголовков, содержимого поля полезной нагрузки и их размеров (помимо этого, задаются дополнительные параметры фильтрации).

Прокси-серверы осуществляют фильтрацию одного или нескольких протоколов. Например, наиболее распространенным прокси-сервером является веб-прокси, предназначенный для обработки веб-трафика.

Такие серверы используются для следующих целей:

- обеспечение безопасности — например, для защиты вашего веб-сайта или пользователей от посещения сторонних сайтов,

- повышение производительности сети,

- ускорение доступа к некоторым ресурсам в интернете и др.

Поскольку прокси-серверы предназначены для определенных протоколов/портов, они, как правило, имеют более глубокие и сложные средства управления, чем общие правила безопасности межсетевого экрана.

Помимо веб-прокси, существуют такие прокси-серверы, как DNS, FTP, telnet, SSH, SSL, и другие протоколы.

Основной функцией классического брандмауэра является отслеживание и фильтрация трафика на сетевом и транспортном уровнях модели OSI. В отличие от него прокси-сервер устанавливает связь между клиентом и сервером, тем самым позволяя производить проверку на прикладном уровне, фильтровать запросы на подключение и так далее.

→ Простое пособие по сетевой модели OSI для начинающих

Чаще всего прокси-сервер является дополнением к стандартному межсетевому экрану, а межсетевые экраны нового поколения уже включают в себя все функции прокси-сервера.

Заключение

В данной статье мы рассмотрели, что такое межсетевой экран, для чего он используется и каких видов бывает. В современном мире в аппаратной реализации чаще всего можно встретить межсетевые экраны нового поколения. Подобные решения можно арендовать в Selectel.

Брандмауэр – что такое брандмауэр (файрвол), как работает эта функция? Преимущества

В компьютерных сетях брандмауэр (файрвол) обнаруживает и блокирует сетевой трафик на основе предварительно определенных или динамических правил. Они защищают сети и устройства

от вторжения потенциально опасных киберпреступников, которые могут заражать устройства

и использовать их в злонамеренных целях.

В компьютерных сетях брандмауэр (файрвол) обнаруживает и блокирует сетевой трафик на основе предварительно определенных или динамических правил. Они защищают сети и устройства от вторжения потенциально опасных киберпреступников, которые могут заражать устройства и использовать их в злонамеренных целях.

Что такое брандмауэр?

Термин происходит от английского слова «firewall», что означает противопожарную стену, которая препятствует распространению огня и смягчает воздействие

на человека.

В сетевой безопасности файрвол — это система на основе программного

или аппаратного обеспечения, которая является своеобразным посредником между безопасными и непроверенными сетями, а также их частями. Главная функция брандмауэра — фильтрация вредоносного и потенциально опасного контента и соединений.

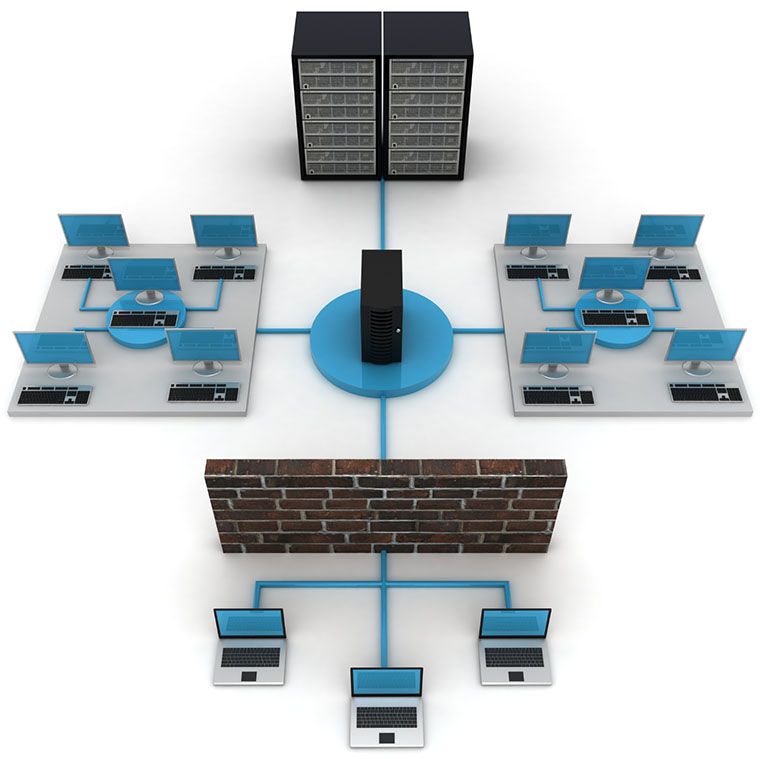

- Файрвол сетевого уровня выполняет функцию защиты внутренних систем, которые состоят из нескольких устройств или подсетей. Он работает

на сетевом аппаратном обеспечении и поэтому соответствует потребностям предприятий любого размера. - Файрвол на основе хоста запускается непосредственно на рабочих станциях пользователей и поэтому оказывает более персонализированные правила фильтрации.

Большинство операционных систем обеспечивают собственный файрвол

на основе хоста с базовыми функциональными возможностями.

Первые коммерческие брандмауэры для компьютерных сетей были разработаны в конце 1980-х годов компанией Digital Equipment Corporation (DEC). Технология приобрела популярность и стала распространенной

в течение следующего десятилетия благодаря развитию глобального Интернета.

Как работает брандмауэр?

Существует несколько типов брандмауэров с различными видами фильтрации трафика. Брандмауэр первого поколения работает как пакетный фильтр, сравнивая основную информацию, такую как оригинальный источник, назначение пакета, используемый порт или протокол, с определенным перечнем правил.

Второе поколение брандмауэра содержит еще один параметр для установки фильтра — состояние соединения. На основе этой информации технология может отслеживать данные

о начале соединения и текущие соединения.

Брандмауэры третьего поколения построены для фильтрации информации с помощью всех уровней модели OSI, в частности и прикладного уровня. Они распознают программы и некоторые широко распространенные протоколы, такие как FTP и HTTP. На основе этой информации брандмауэр может обнаруживать атаки, которые пытаются обойти его через разрешенный порт или несанкционированное использование протокола.

Они распознают программы и некоторые широко распространенные протоколы, такие как FTP и HTTP. На основе этой информации брандмауэр может обнаруживать атаки, которые пытаются обойти его через разрешенный порт или несанкционированное использование протокола.

Новые файрволы все еще принадлежат к третьему поколению, однако их часто называют «следующим поколением» или NGFW. Данный вид объединяет все ранее использованные подходы с углубленным осмотром отфильтрованного контента и его сравнение с базой данных для выявления потенциально опасного трафика.

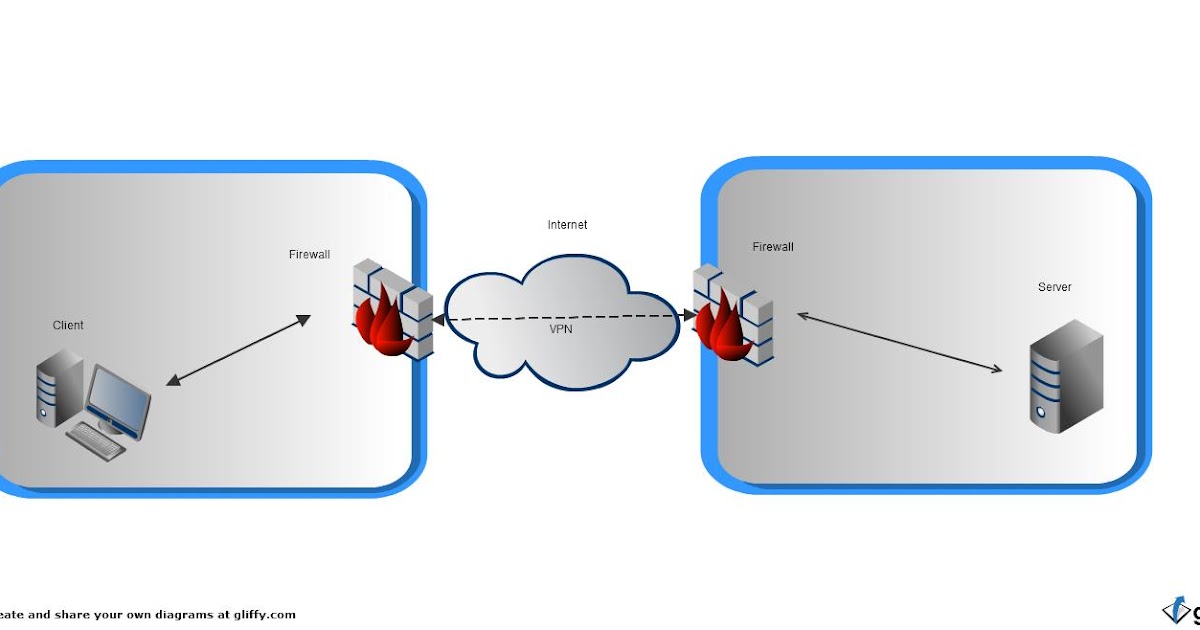

Современные брандмауэры часто имеют встроенные дополнительные системы безопасности, например, виртуальные частные сети (VPN), системы предотвращения и обнаружения вторжений (IPS / IDS), управление идентификацией, управление приложениями и веб-фильтрация.

Брандмауэры третьего поколения построены для фильтрации информации с помощью всех уровней модели OSI, в частности и прикладного уровня. Они распознают программы

Они распознают программы

и некоторые широко распространенные протоколы, такие как FTP и HTTP. На основе этой информации брандмауэр может обнаруживать атаки, которые пытаются обойти его через разрешенный порт или несанкционированное использование протокола.

Новые файрволы все еще принадлежат к третьему поколению, однако их часто называют «следующим поколением»

или NGFW. Данный вид объединяет все ранее использованные подходы с углубленным осмотром отфильтрованного контента и его сравнение с базой данных для выявления потенциально опасного трафика.

Современные брандмауэры часто имеют встроенные дополнительные системы безопасности, например, виртуальные частные сети (VPN), системы предотвращения и обнаружения вторжений (IPS / IDS), управление идентификацией, управление приложениями и веб-фильтрация.

Какие преимущества использования брандмауэра?

Он обеспечивает улучшение безопасности и защиту устройств от вредоносного входящего трафика.

Также технология может фильтровать выходной трафик. Это помогает уменьшить вероятность кражи данных злоумышленниками. Кроме того, важная функция брандмауэра заключается в уменьшении риска устройств стать частью ботнета — вредоносная сеть с большой группой устройств, которая управляется киберпреступниками.

Файрвол необходим для компаний с сетями, которые состоят из нескольких рабочих станций, соединенных с сетью Интернет. Он создает единую точку входа, где некоторые внешние угрозы идентифицируются и обезвреживаются.

Брандмауэр также отделяет внутренние системы компании от публичного Интернета, и таким образом создает защищенную среду со свободным

и безопасным перемещением данных.

Премиум-защита для опытных пользователей.

ESET Smart Security PremiumПремиум-защита для опытных пользователей.

ESET Smart Security PremiumПремиум-защита для опытных пользователей, которая основана на идеальном сочетании точности обнаружения, скорости работы и удобства в использовании.

Загрузить

Похожие темы

Фишинг

Скрытый майнинг

Брандмауэр

Кража личной информации

Программы-вымогатели

Спам

Троян

Вредоносные программы

Что такое межсетевой экран с отслеживанием состояния?

Как работает брандмауэр с отслеживанием состояния?

Компьютеры используют четко определенные протоколы для связи по локальным сетям и Интернету

К ним относятся транспортные протоколы нижнего уровня, такие как TCP и UDP, а также протоколы более высокого прикладного уровня, такие как HTTP и FTP.

Брандмауэры с отслеживанием состояния проверяют сетевые пакеты, отслеживая состояние соединений, используя то, что известно о протоколах, используемых в сетевом соединении. Например, TCP — это протокол, ориентированный на соединение, с проверкой ошибок для обеспечения доставки пакетов.

TCP-соединение между клиентом и сервером сначала начинается с трехстороннего рукопожатия для установления соединения. Один пакет отправляется от клиента с установленным в пакете флагом SYN (синхронизация). Сервер, получивший пакет, понимает, что это попытка установить соединение, и отвечает пакетом с установленными флагами SYN и ACK (подтверждение). Когда клиент получает этот пакет, он отвечает ACK, чтобы начать обмен данными через соединение.

Один пакет отправляется от клиента с установленным в пакете флагом SYN (синхронизация). Сервер, получивший пакет, понимает, что это попытка установить соединение, и отвечает пакетом с установленными флагами SYN и ACK (подтверждение). Когда клиент получает этот пакет, он отвечает ACK, чтобы начать обмен данными через соединение.

Это начало соединения, которое затем используют другие протоколы для передачи данных или связи.

Например, браузер клиента может использовать установленное TCP-соединение для передачи веб-протокола HTTP GET для получения содержимого веб-страницы.

Когда соединение установлено, говорят, что оно установлено. В конце соединения клиент и сервер разрывают соединение, используя флаги в протоколе, такие как FIN (завершение). Когда соединение меняет состояние с открытого на установленное, брандмауэры с отслеживанием состояния сохраняют информацию о состоянии и контексте в таблицах и динамически обновляют эту информацию по мере прохождения связи. Информация, хранящаяся в таблицах состояний, предоставляет совокупные данные, которые можно использовать для оценки будущих подключений.

Информация, хранящаяся в таблицах состояний, предоставляет совокупные данные, которые можно использовать для оценки будущих подключений.

Для протоколов без сохранения состояния, таких как UDP, брандмауэр с отслеживанием состояния создает и сохраняет контекстные данные, которых нет в самом протоколе. Это позволяет брандмауэру отслеживать виртуальное соединение поверх соединения UDP, а не рассматривать каждый пакет запроса и ответа между клиентским и серверным приложениями как отдельный обмен данными.

Пример FTP

Сеансы FTP используют более одного соединения. Одно из них — командное соединение, а другое — соединение данных, по которому передаются данные.

Брандмауэры с отслеживанием состояния проверяют подключение команды FTP на наличие запросов от клиента к серверу. Например, клиент может создать соединение для передачи данных с помощью команды FTP PORT. Этот пакет содержит номер порта соединения для передачи данных, который межсетевой экран с отслеживанием состояния извлечет и сохранит в таблице вместе с IP-адресами клиента и сервера и портом сервера.

Когда соединение для передачи данных установлено, оно должно использовать IP-адреса и порты, содержащиеся в этой таблице соединений. Брандмауэр с отслеживанием состояния будет использовать эти данные для проверки того, что любая попытка FTP-подключения для передачи данных является ответом на допустимый запрос. После закрытия соединения запись удаляется из таблицы, а порты блокируются, что предотвращает несанкционированный трафик.

Брандмауэр с отслеживанием состояния с Check Point

Брандмауэр с отслеживанием состояния Check Point интегрирован в сетевой стек ядра операционной системы. Он находится на самом нижнем программном уровне между физической сетевой картой (уровень 2) и самым нижним уровнем стека сетевых протоколов, обычно IP.

Вставая между физическими и программными компонентами сетевого стека системы, брандмауэр Check Point с отслеживанием состояния обеспечивает полную видимость всего трафика, входящего и исходящего из системы. Никакой пакет не обрабатывается ни одним из уровней стека протоколов более высокого уровня, пока брандмауэр сначала не проверит, соответствует ли пакет политике управления доступом к сетевой безопасности.

Брандмауэр Check Point с отслеживанием состояния обеспечивает ряд ценных преимуществ, в том числе:

- Расширяемость: Реализация проверки Check Point с отслеживанием состояния поддерживает сотни предопределенных приложений, служб и протоколов — больше, чем любой другой поставщик брандмауэра.

- Производительность: Простая и эффективная конструкция брандмауэра Check Point обеспечивает оптимальную производительность за счет работы внутри ядра операционной системы. Это снижает нагрузку на обработку и устраняет необходимость переключения контекста. Кроме того, кэширование и хеш-таблицы используются для эффективного хранения данных и доступа к ним. Наконец, проверка пакетов брандмауэра оптимизирована для обеспечения оптимального использования современных сетевых интерфейсов, процессоров и операционных систем.

- Масштабируемость: Гипермасштабируемость — это способность технологической архитектуры масштабироваться по мере увеличения требований к системе.

Check Point Maestro обеспечивает гибкость, масштабируемость и эластичность локального облака благодаря эффективной кластеризации N+1 на основе технологии Check Point HyperSync, которая максимально увеличивает возможности существующих межсетевых экранов. Различные брандмауэры Check Point можно объединять друг с другом, добавляя почти линейный прирост производительности с каждым дополнительным брандмауэром, добавляемым в кластер.

Check Point Maestro обеспечивает гибкость, масштабируемость и эластичность локального облака благодаря эффективной кластеризации N+1 на основе технологии Check Point HyperSync, которая максимально увеличивает возможности существующих межсетевых экранов. Различные брандмауэры Check Point можно объединять друг с другом, добавляя почти линейный прирост производительности с каждым дополнительным брандмауэром, добавляемым в кластер.

Межсетевые экраны следующего поколения Check Point (NGFW) объединяют функции межсетевого экрана с отслеживанием состояния с другими важными функциями сетевой безопасности. Чтобы узнать больше о том, что искать в NGFW, ознакомьтесь с этим руководством покупателя. Вы также можете запросить бесплатную демонстрацию, чтобы увидеть NGFW от Check Point в действии.

Начало работы

Брандмауэры следующего поколения

Безопасность гипермасштабируемых сетей

Брандмауэры для малого бизнеса

Связанные темы

Различные типы межсетевых экранов

Что такое NGFW?

Сравните 4 лучших брандмауэра нового поколения

Программное обеспечение брандмауэра

Передовой опыт брандмауэра

Что такое брандмауэр: типы, принцип работы и преимущества их информация.

Тем не менее, есть много проблем с реализацией того же самого. Брандмауэр — это одно из таких устройств безопасности, которое может помочь вам защитить вашу сеть и устройство от посторонних. В этом руководстве «Что такое брандмауэр» вы узнаете все, что вам нужно знать о брандмауэре и о том, как он действует как щит для защиты вашей сети.

Тем не менее, есть много проблем с реализацией того же самого. Брандмауэр — это одно из таких устройств безопасности, которое может помочь вам защитить вашу сеть и устройство от посторонних. В этом руководстве «Что такое брандмауэр» вы узнаете все, что вам нужно знать о брандмауэре и о том, как он действует как щит для защиты вашей сети.Теперь давайте начнем с понимания того, что такое брандмауэр

.Что такое брандмауэр?

Брандмауэры предотвращают несанкционированный доступ к сетям с помощью программного или микропрограммного обеспечения. Используя набор правил, брандмауэр проверяет и блокирует входящий и исходящий трафик.

Ограждение вашей собственности защищает ваш дом и отпугивает злоумышленников; аналогичным образом брандмауэры используются для защиты компьютерной сети. Брандмауэры — это системы сетевой безопасности, которые предотвращают несанкционированный доступ к сети. Это может быть аппаратный или программный блок, который фильтрует входящий и исходящий трафик в частной сети в соответствии с набором правил для обнаружения и предотвращения кибератак.

Брандмауэры используются в корпоративных и личных настройках. Они являются жизненно важным компонентом сетевой безопасности. Большинство операционных систем имеют базовый встроенный брандмауэр. Однако использование стороннего брандмауэра обеспечивает лучшую защиту.

Теперь, когда мы поняли, что такое брандмауэр, в дальнейшем мы увидим историю брандмауэров.

История брандмауэра

Сетевые брандмауэры развивались на протяжении многих лет, чтобы противостоять нескольким угрозам в области безопасности. Межсетевые экраны останутся критически важными для организаций и общества. Итак, давайте взглянем на краткую историю брандмауэров.

- 1989 — Рождение межсетевых экранов с фильтрацией пакетов

- 1992 г. — первый коммерческий межсетевой экран DEC SEAL

- 1994 — Появляется первый межсетевой экран с отслеживанием состояния

- 2004 г. — IDC вводит термин UTM (унифицированное управление угрозами)

- 2009 г.

— компания Gartner представила межсетевой экран нового поколения (NGFW) .

— компания Gartner представила межсетевой экран нового поколения (NGFW) .

Теперь, когда вы знаете, что такое брандмауэр и его историю, давайте углубимся в понимание того, как работает брандмауэр.

Почему важны брандмауэры?

Брандмауэрыразработаны с учетом современных технологий безопасности, которые используются в самых разных приложениях. На заре Интернета сети должны были быть построены с использованием новых методов безопасности, особенно в модели клиент-сервер, центральной архитектуре современных вычислений. Вот где брандмауэры начали создавать безопасность для сетей различной сложности. Известно, что брандмауэры проверяют трафик и снижают угрозы для устройств.

Основные области применения брандмауэров

- Брандмауэры можно использовать как в корпоративных, так и в личных целях. Брандмауэры

- могут включать стратегию управления информацией и событиями безопасности (SIEM) в устройства кибербезопасности, касающиеся современных организаций, и устанавливаются по периметру сети организаций для защиты от внешних угроз, а также внутренних угроз.

- Брандмауэры могут выполнять функции регистрации и аудита, выявляя шаблоны и улучшая правила, обновляя их для защиты от непосредственных угроз.

- можно использовать для домашней сети, цифровой абонентской линии (DSL) или кабельного модема со статическими IP-адресами. Брандмауэры могут легко фильтровать трафик и сигнализировать пользователю о вторжении.

- Они также используются для антивирусных приложений.

- Когда поставщики обнаруживают новые угрозы или исправления, брандмауэры обновляют наборы правил для устранения проблем, связанных с поставщиками.

- Домашние устройства, мы можем установить ограничения с помощью аппаратных/микропрограммных брандмауэров.

Функции брандмауэра

- Самая важная функция брандмауэра заключается в том, что он создает границу между внешней сетью и охраняемой сетью, где брандмауэр проверяет все пакеты (фрагменты данных для передачи через Интернет), входящие и исходящие из охраняемой сети.

После завершения проверки брандмауэр может различать безопасные и вредоносные пакеты с помощью набора предварительно настроенных правил.

После завершения проверки брандмауэр может различать безопасные и вредоносные пакеты с помощью набора предварительно настроенных правил. - Брандмауэр пропускает такие пакеты независимо от того, входят ли они в набор правил или нет, чтобы они не попали в охраняемую сеть.

- Эта информация о форме пакета включает в себя источник информации, его назначение и содержимое. Они могут различаться на каждом уровне сети, как и наборы правил. Брандмауэры читают эти пакеты и преобразуют их в соответствии с правилами, чтобы указать протоколу, куда их отправлять.

Как работает брандмауэр?

Как упоминалось ранее, брандмауэры фильтруют сетевой трафик в частной сети. Он анализирует, какой трафик следует разрешить или ограничить на основе набора правил. Думайте о брандмауэре как о привратнике в точке входа вашего компьютера, который позволяет только доверенным источникам или IP-адресам входить в вашу сеть.

Брандмауэр принимает только тот входящий трафик, который был настроен на прием.

Эти правила основаны на нескольких аспектах, указанных в пакетных данных, таких как их источник, место назначения, содержимое и т. д. Они блокируют трафик из подозрительных источников для предотвращения кибератак.

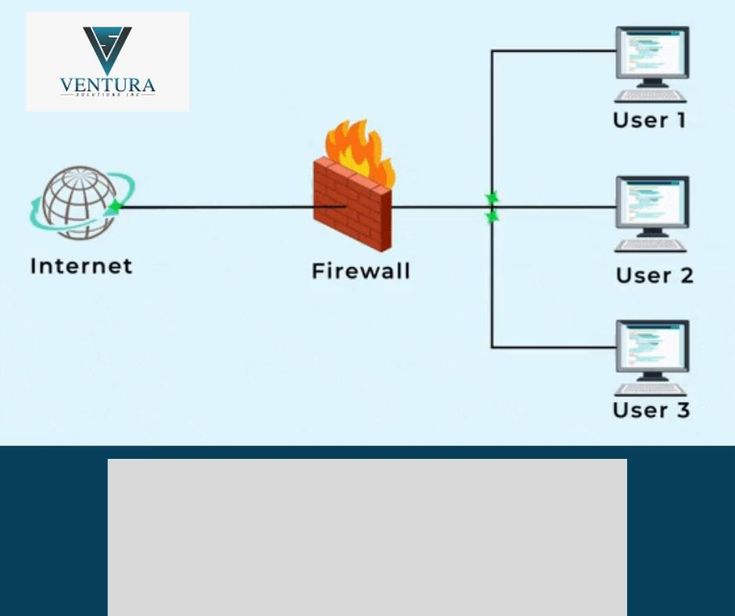

Например, на изображении ниже показано, как брандмауэр пропускает полезный трафик в частную сеть пользователя.

Рис. Брандмауэр, разрешающий хороший трафик

Однако в приведенном ниже примере брандмауэр блокирует проникновение вредоносного трафика в частную сеть, тем самым защищая сеть пользователя от кибератаки.

Рис. Брандмауэр блокирует плохой трафик

Таким образом, брандмауэр выполняет быструю оценку для обнаружения вредоносных программ и других подозрительных действий.

Существуют различные типы брандмауэров для чтения пакетов данных на разных сетевых уровнях. Теперь вы перейдете к следующему разделу этого руководства и поймете различные типы брандмауэров.

Теперь вы перейдете к следующему разделу этого руководства и поймете различные типы брандмауэров.

Типы межсетевых экранов

Брандмауэр может быть программным или аппаратным. Программные брандмауэры — это программы, установленные на каждом компьютере, и они регулируют сетевой трафик через приложения и номера портов. Между тем, аппаратные брандмауэры — это оборудование, установленное между шлюзом и вашей сетью. Кроме того, вы называете брандмауэр, предоставляемый облачным решением, облачным брандмауэром.

Существует несколько типов брандмауэров, основанных на их методах фильтрации трафика, структуре и функциональности. Вот несколько типов брандмауэров:

Фильтрация пакетов

Брандмауэр с фильтрацией пакетов контролирует поток данных в сеть и из сети. Он разрешает или блокирует передачу данных на основе исходного адреса пакета, адреса получателя пакета, протоколов приложений для передачи данных и т. д.

Брандмауэр этого типа защищает сеть, фильтруя сообщения на прикладном уровне. Для конкретного приложения прокси-брандмауэр служит шлюзом из одной сети в другую.

Для конкретного приложения прокси-брандмауэр служит шлюзом из одной сети в другую.

Контроль состояния

Такой брандмауэр разрешает или блокирует сетевой трафик в зависимости от состояния, порта и протокола. Здесь он определяет фильтрацию на основе определенных администратором правил и контекста.

Согласно определению Gartner, Inc., брандмауэр нового поколения — это брандмауэр с глубокой проверкой пакетов, который добавляет проверку на уровне приложений, предотвращение вторжений и информацию извне брандмауэра, что выходит за рамки проверки и блокировки портов/протоколов.

Устройство UTM обычно объединяет возможности брандмауэра с контролем состояния, предотвращения вторжений и антивируса слабо связанным образом. Он может включать в себя дополнительные услуги и, во многих случаях, управление облаком. UTM разработаны, чтобы быть простыми и удобными в использовании.

NGFW, ориентированный на угрозы

Эти брандмауэры обеспечивают расширенное обнаружение и устранение угроз. Благодаря корреляции событий сети и конечной точки они могут обнаруживать уклончивое или подозрительное поведение.

Благодаря корреляции событий сети и конечной точки они могут обнаруживать уклончивое или подозрительное поведение.

Преимущества использования брандмауэров

Теперь, когда вы разобрались с типами брандмауэров, давайте рассмотрим преимущества использования брандмауэров.

- Брандмауэры играют важную роль в управлении безопасностью компаний. Ниже приведены некоторые важные преимущества использования брандмауэров.

- Обеспечивает повышенную безопасность и конфиденциальность от уязвимых служб. Он предотвращает доступ неавторизованных пользователей к частной сети, подключенной к Интернету. Брандмауэры

- обеспечивают более быстрое время отклика и могут обрабатывать больше трафика.

- Брандмауэр позволяет легко управлять протоколами безопасности и обновлять их с одного авторизованного устройства.

- Защищает вашу сеть от фишинговых атак.

Как использовать защиту брандмауэра?

Чтобы обеспечить безопасность вашей сети и устройств, убедитесь, что ваш брандмауэр правильно настроен и обслуживается. Вот несколько советов, которые помогут вам повысить безопасность брандмауэра:

Вот несколько советов, которые помогут вам повысить безопасность брандмауэра:

- Постоянно обновляйте свои брандмауэры как можно скорее: исправления встроенного ПО обеспечивают обновление вашего брандмауэра для защиты от любых недавно обнаруженных уязвимостей.

- Используйте антивирусную защиту: помимо брандмауэров вам необходимо использовать антивирусное программное обеспечение для защиты вашей системы от вирусов и других инфекций.

- Ограничить доступные порты и узлы: ограничить входящие и исходящие соединения строгим белым списком доверенных IP-адресов.

- Иметь активную сеть: во избежание простоев используйте активную избыточность сети. Резервные копии данных для сетевых хостов и других важных систем могут помочь вам избежать потери данных и потери производительности в случае аварии.

Межсетевые экраны прикладного уровня и прокси-сервера

Прокси-брандмауэры могут защищать прикладной уровень, фильтруя и проверяя полезную нагрузку пакета, чтобы отличить действительные запросы от вредоносного кода, замаскированного под действительные запросы данных. Прокси-брандмауэры предотвращают распространение атак на веб-серверы на прикладном уровне. Кроме того, прокси-брандмауэры дают специалистам по безопасности больший контроль над сетевым трафиком благодаря детальному подходу.

Прокси-брандмауэры предотвращают распространение атак на веб-серверы на прикладном уровне. Кроме того, прокси-брандмауэры дают специалистам по безопасности больший контроль над сетевым трафиком благодаря детальному подходу.

С другой стороны, фильтрация прикладного уровня с помощью прокси-брандмауэров позволяет нам блокировать вредоносное ПО и распознавать неправомерное использование различных протоколов, таких как протокол передачи гипертекста (HTTP), протокол передачи файлов (FTP), определенные приложения и система доменных имен (DNS). ).

Важность NAT и VPN

NAT и VPN являются основными функциями преобразования сети в брандмауэрах.

- Nat (преобразование сетевых адресов)

- Он скрывает или преобразует внутренние IP-адреса клиента или сервера, которые обычно находятся в «диапазоне частных адресов». Он определен в RFC 1918 как общедоступный IP-адрес.

- NAT сохраняет ограниченное количество адресов IPv4, а также защищает от сетевой разведки, поскольку IP-адрес из Интернета скрыт.

- VPN (виртуальная частная сеть)

- VPN используется для расширения частной сети через общедоступную сеть внутри туннеля, который часто может быть зашифрован. Однако содержимое пакетов защищено, особенно когда они проходят через Интернет.

- VPN позволяет пользователям безопасно отправлять и получать данные через общие или общедоступные сети.

Межсетевые экраны следующего поколения (NGFW)

Брандмауэры нового поколения используются для проверки пакетов на уровне приложений стека TCP/IP, что позволяет им идентифицировать такие приложения, как Skype или Facebook, и применять политики безопасности в отношении типа приложения. Межсетевые экраны нового поколения также включают технологии песочницы и технологии предотвращения угроз, такие как системы предотвращения вторжений (IPS) или антивирусы для обнаружения и предотвращения вредоносных программ и угроз в файлах.

Уязвимости

Внутренние атаки

Внутренние атаки включают в себя такие действия, как передача конфиденциальных данных в виде простого текста, доступ к ресурсам в нерабочее время, отказ пользователя в доступе к конфиденциальным ресурсам, доступ сторонних пользователей к сетевым ресурсам и т. д.

Распределенная атака типа «отказ в обслуживании» (DDoS) — это злонамеренная попытка нарушить нормальный трафик целевой сети путем перегрузки цели или окружающей ее инфраструктуры потоком трафика. Атака DDoS используется для уменьшения разницы между атакой и обычным трафиком. Тем не менее, трафик в этом типе атаки может исходить из, казалось бы, законных источников, которые требуют перекрестной проверки и аудита со стороны нескольких компонентов безопасности.

Вредоносное ПО

Угрозы вредоносного ПО обычно сложны из-за их разнообразной, сложной и постоянно развивающейся природы. В наши дни, с появлением Интернета вещей, сети становятся все более сложными и динамичными, поэтому иногда брандмауэрам становится трудно защищаться от вредоносных программ.

В наши дни, с появлением Интернета вещей, сети становятся все более сложными и динамичными, поэтому иногда брандмауэрам становится трудно защищаться от вредоносных программ.

Patching/Configuration — это брандмауэр с плохой конфигурацией или пропущенным обновлением от поставщика, что может нарушить безопасность сети. Таким образом, ИТ-администраторы должны быть очень активными в отношении обслуживания компонентов безопасности.

Будущее сетевой безопасности

В последние несколько лет виртуализация и тенденции в конвергентной инфраструктуре привели к увеличению трафика с востока на запад, и наибольший объем трафика в центре обработки данных перемещается с сервера на сервер. Некоторые корпоративные организации перешли от традиционных трехуровневых архитектур центров обработки данных к различным формам архитектуры «листья-позвоночник», чтобы соответствовать этому изменению. Это изменение в архитектуре заставило некоторых экспертов по безопасности предупредить, что брандмауэры играют важную роль в обеспечении безопасности сети в безопасной среде. Таким образом, важность и будущее брандмауэров бесконечны. Однако в будущем может появиться множество передовых альтернатив брандмауэрам.

Таким образом, важность и будущее брандмауэров бесконечны. Однако в будущем может появиться множество передовых альтернатив брандмауэрам.

Разница между брандмауэром и антивирусом

Брандмауэр

- Брандмауэр — это необходимое программное или микропрограммное обеспечение для сетевой безопасности, которое используется для предотвращения несанкционированного доступа к сети.

- Используется для проверки входящего и исходящего трафика с помощью набора правил для выявления и блокировки угроз путем реализации в программной или аппаратной форме. Брандмауэры

- можно использовать как в личных, так и в корпоративных настройках, и многие устройства поставляются со встроенными, включая компьютеры Mac, Windows и Linux.

Антивирус

- Антивирус также является важным компонентом сетевой безопасности. По сути, это приложение или программное обеспечение, используемое для обеспечения защиты от вредоносных программ, поступающих из Интернета.

- Работа антивируса основана на 3 основных действиях: Обнаружение, Идентификация и Удаление угроз.

- Антивирус может бороться с внешними угрозами, а также с внутренними угрозами, используя только программное обеспечение.

Ограничения брандмауэра

- Брандмауэры не могут предотвратить доступ пользователей к данным или информации с вредоносных веб-сайтов, что делает их уязвимыми для внутренних угроз или атак.

- Не может защитить от передачи зараженных вирусом файлов или программного обеспечения, если неправильно настроены правила безопасности, от нетехнических угроз безопасности (социальная инженерия)

- Это не предотвращает неправильное использование паролей и возможность злоумышленникам с модемами входить во внутреннюю сеть или выходить из нее.

- Уже зараженные системы не защищены брандмауэрами.

Создайте свой набор навыков сетевой безопасности и победите хакеров в их собственной игре с Certified Ethical Hacking Course.Ознакомьтесь с предварительным просмотром курса прямо сейчас!

Часто задаваемые вопросы

1. Что такое Брандмауэр?

Брандмауэр — это устройство сетевой безопасности, которое анализирует сетевой трафик, входящий и исходящий из вашей сети. Он разрешает или запрещает трафик на основе набора правил безопасности.

2. Чем полезен брандмауэр для сетевой безопасности?

Брандмауэр — это механизм безопасности, который предотвращает нежелательный доступ к личным данным в вашей сети. Брандмауэры также защищают системы от вредоносных программ, устанавливая барьер между надежными внутренними сетями и ненадежными внешними сетями.

3. В чем разница между брандмауэром и сетевой безопасностью?

Брандмауэр может защищать как программное, так и аппаратное обеспечение в сети, тогда как антивирус может защищать другое программное обеспечение как беспристрастное программное обеспечение. Брандмауэр предотвращает доступ вредоносного программного обеспечения к системе, тогда как антивирусное программное обеспечение удаляет поврежденные файлы и программное обеспечение с вашего компьютера и из сети.

4. Как работает брандмауэр?

Брандмауэр защищает вашу сеть, работая круглосуточно и без выходных, проверяя данные, пытающиеся проникнуть в вашу сеть, и блокируя все, что кажется подозрительным.

5. Для чего нужен брандмауэр?

Брандмауэрызащищают ваш компьютер или сеть от внешних кибератак, отфильтровывая опасный или лишний сетевой трафик. Брандмауэры также могут предотвратить доступ вредоносного вредоносного ПО к компьютеру или сети через Интернет.

6. Какие существуют 3 типа брандмауэров?

В зависимости от конструкции межсетевые экраны можно разделить на программные, аппаратные или и те, и другие. Каждый тип брандмауэра служит определенной цели, но имеет одинаковую функциональность. Тем не менее, для оптимальной защиты лучше всего иметь оба.

Заключение

В этом руководстве о том, что такое брандмауэр, вы поняли, что такое брандмауэр и как он работает. Вы также узнали о различных типах брандмауэров и о том, как их использовать.

Check Point Maestro обеспечивает гибкость, масштабируемость и эластичность локального облака благодаря эффективной кластеризации N+1 на основе технологии Check Point HyperSync, которая максимально увеличивает возможности существующих межсетевых экранов. Различные брандмауэры Check Point можно объединять друг с другом, добавляя почти линейный прирост производительности с каждым дополнительным брандмауэром, добавляемым в кластер.

Check Point Maestro обеспечивает гибкость, масштабируемость и эластичность локального облака благодаря эффективной кластеризации N+1 на основе технологии Check Point HyperSync, которая максимально увеличивает возможности существующих межсетевых экранов. Различные брандмауэры Check Point можно объединять друг с другом, добавляя почти линейный прирост производительности с каждым дополнительным брандмауэром, добавляемым в кластер. — компания Gartner представила межсетевой экран нового поколения (NGFW)

— компания Gartner представила межсетевой экран нового поколения (NGFW)

После завершения проверки брандмауэр может различать безопасные и вредоносные пакеты с помощью набора предварительно настроенных правил.

После завершения проверки брандмауэр может различать безопасные и вредоносные пакеты с помощью набора предварительно настроенных правил.