Что такое файрвол: Firewall (Брандмауэр) — для чего он нужен и как работает

Файрвол | это… Что такое Файрвол?

ТолкованиеПеревод

- Файрвол

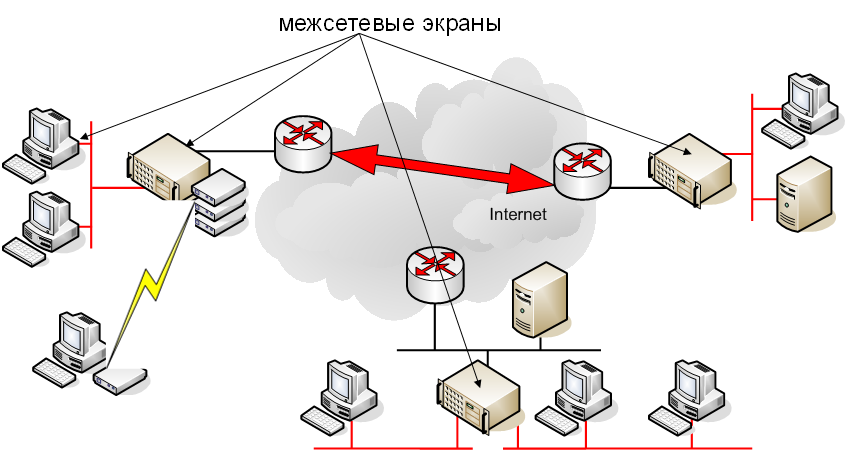

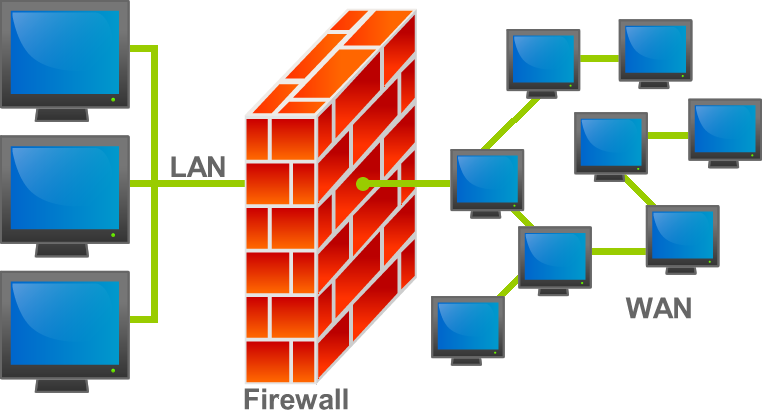

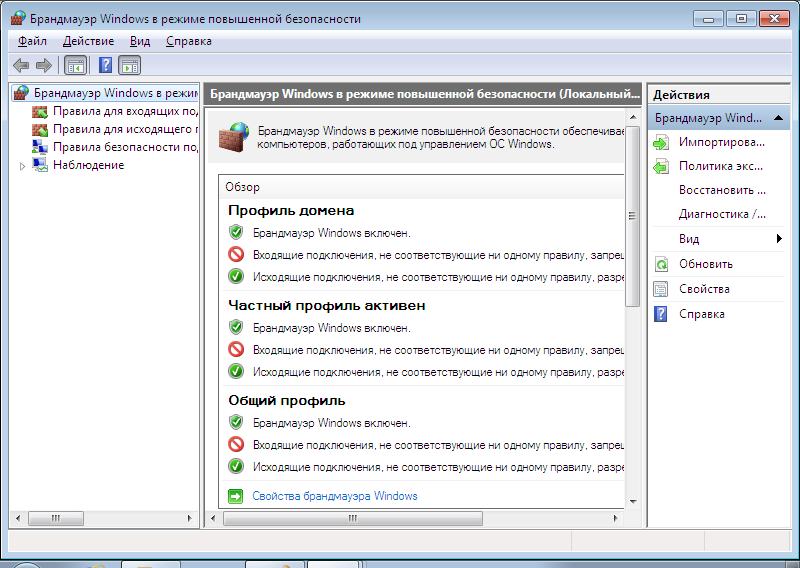

Межсетевой экран или сетевой экран — комплекс аппаратных или программных средств, осуществляющий контроль и фильтрацию проходящих через него сетевых пакетов на различных уровнях модели OSI в соответствии с заданными правилами.

Основной задачей сетевого экрана является защита компьютерных сетей или отдельных узлов от несанкционированного доступа. Также сетевые экраны часто называют фильтрами, так как их основная задача — не пропускать (фильтровать) пакеты, не подходящие под критерии, определённые в конфигурации.

Некоторые сетевые экраны также позволяют осуществлять трансляцию адресов — динамическую замену адресов назначения редиректы или источника мапинг, biNAT, NAT.

Содержание

- 1 Другие названия

- 2 Разновидности сетевых экранов

- 3 См.

также

также - 4 Ссылки

- 5 Брандмауэр приборы

- 6 Литература

Другие названия

Брандма́уэр (нем. Brandmauer) — заимствованный из немецкого языка термин, являющийся аналогом английского firewall в его оригинальном значении (стена, которая разделяет смежные здания, предохраняя от распространения пожара). Интересно, что в области компьютерных технологий в немецком языке употребляется слово «firewall».

Файрво́л, файерво́л, фаерво́л — образовано транслитерацией английского термина firewall, эквивалентного термину межсетевой экран, в настоящее время не является официальным заимствованным словом в русском языке.

Разновидности сетевых экранов

Сетевые экраны подразделяются на различные типы в зависимости от следующих характеристик:

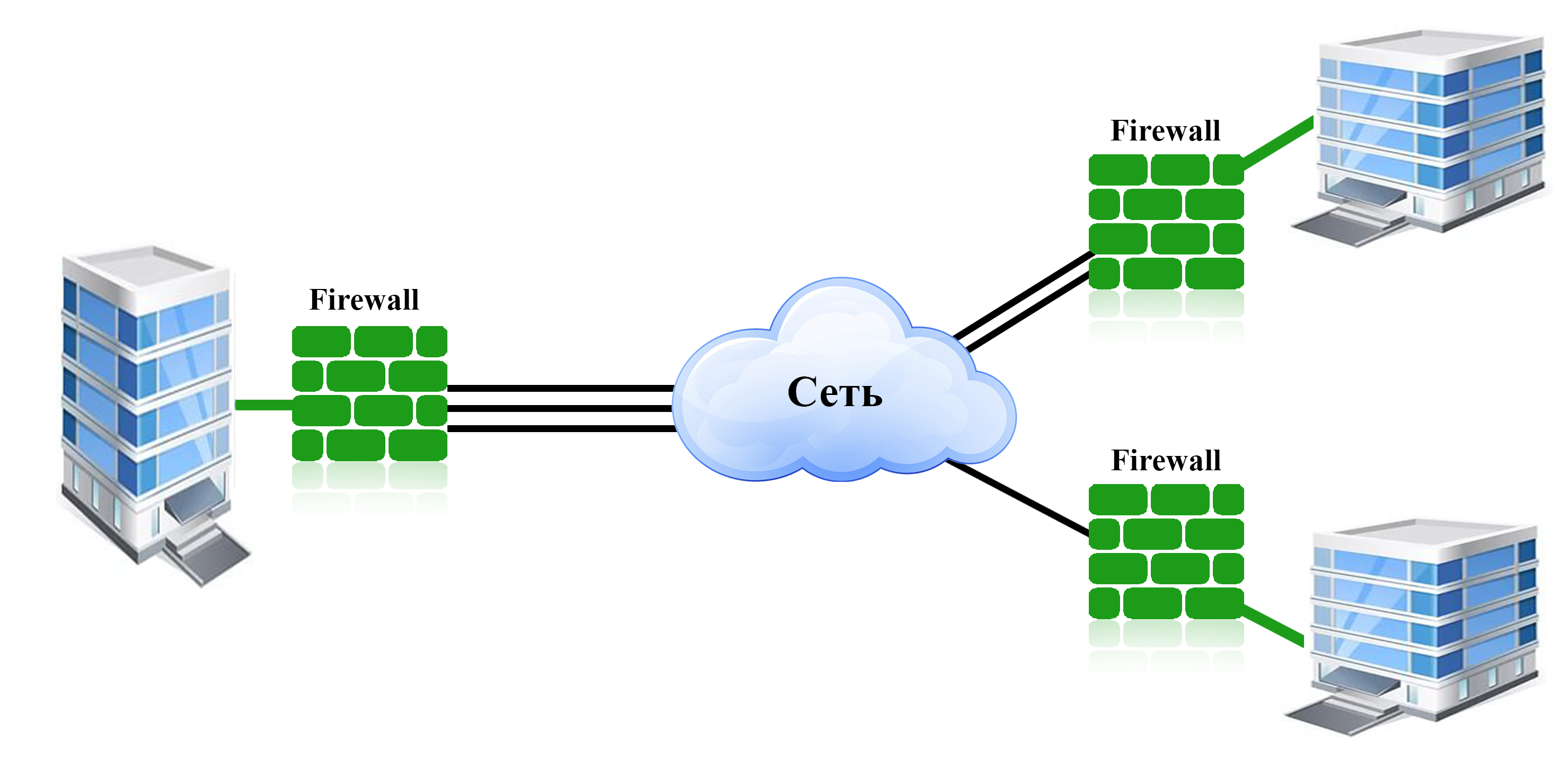

- обеспечивает ли экран соединение между одним узлом и сетью или между двумя или более различными сетями;

- происходит ли контроль потока данных на сетевом уровне или более высоких уровнях модели OSI;

- отслеживаются ли состояния активных соединений или нет.

В зависимости от охвата контролируемых потоков данных сетевые экраны делятся на:

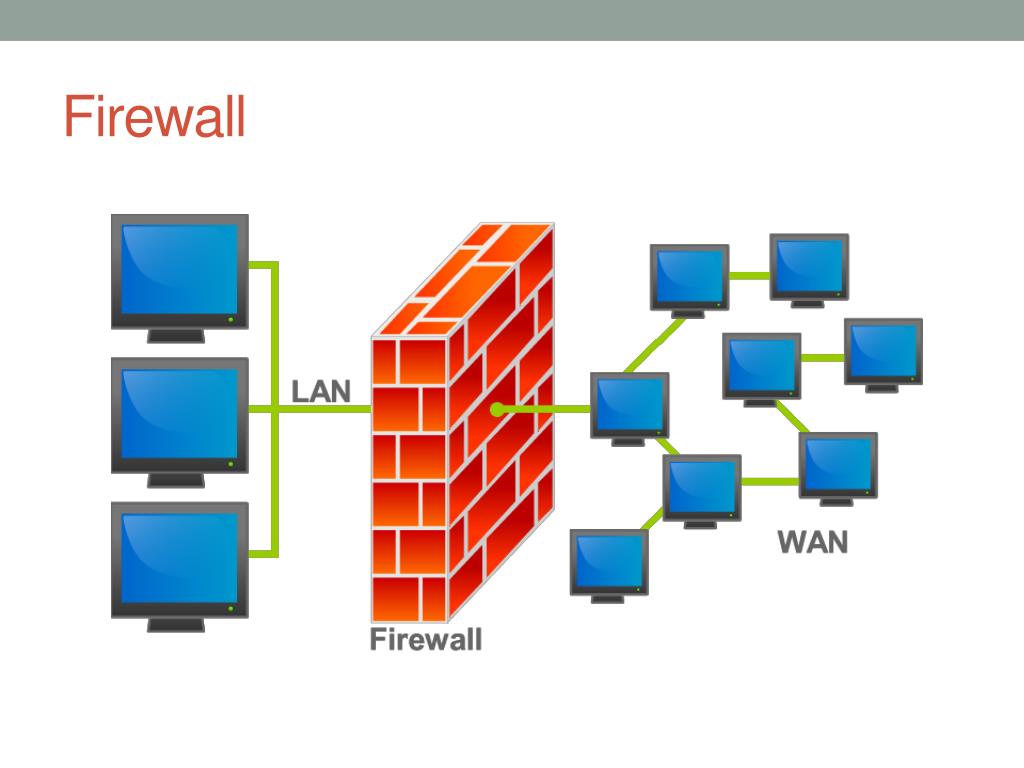

- традиционный сетевой (или межсетевой) экран — программа (или неотъемлемая часть операционной системы) на шлюзе (сервере передающем трафик между сетями) или аппаратное решение, контролирующие входящие и исходящие потоки данных между подключенными сетями.

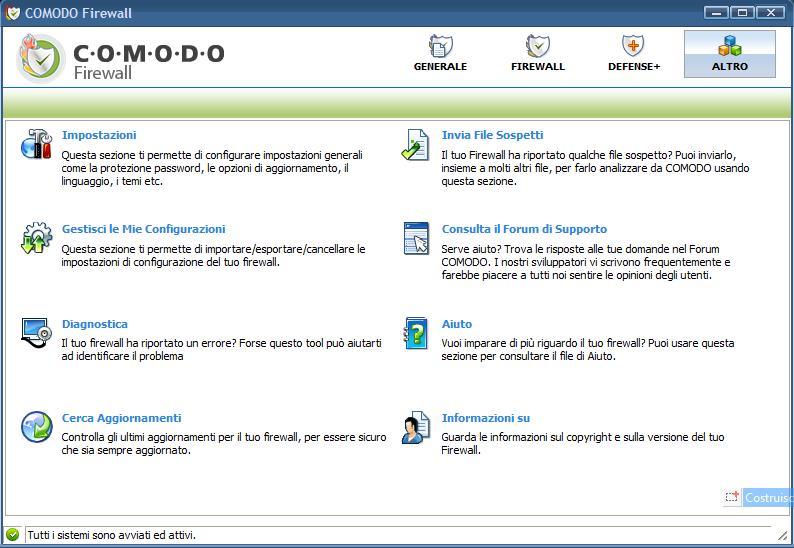

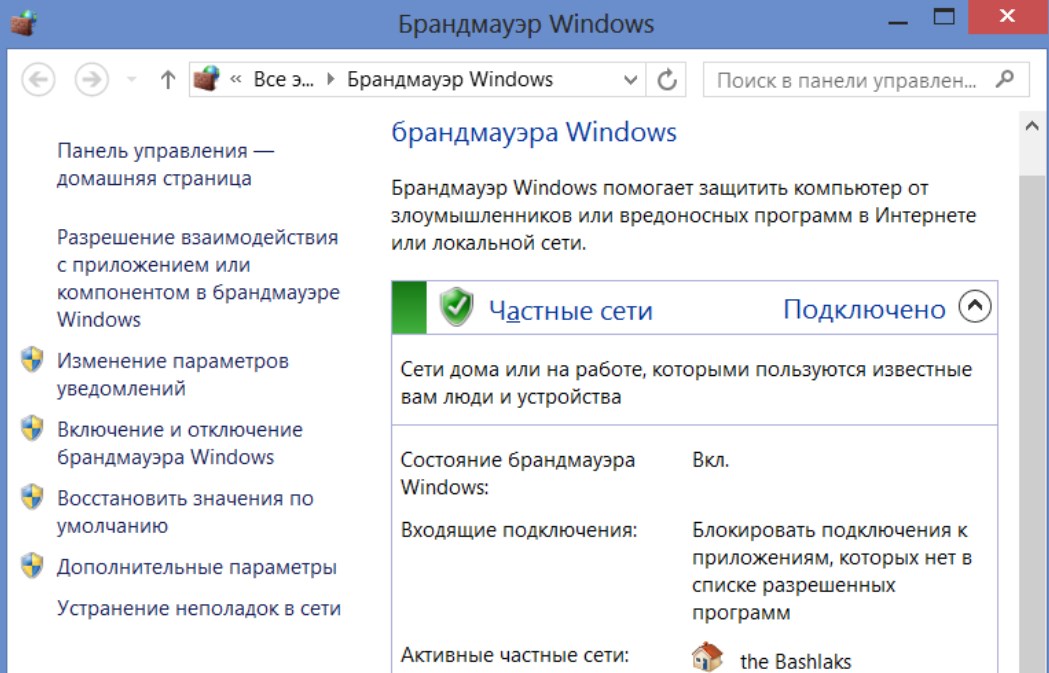

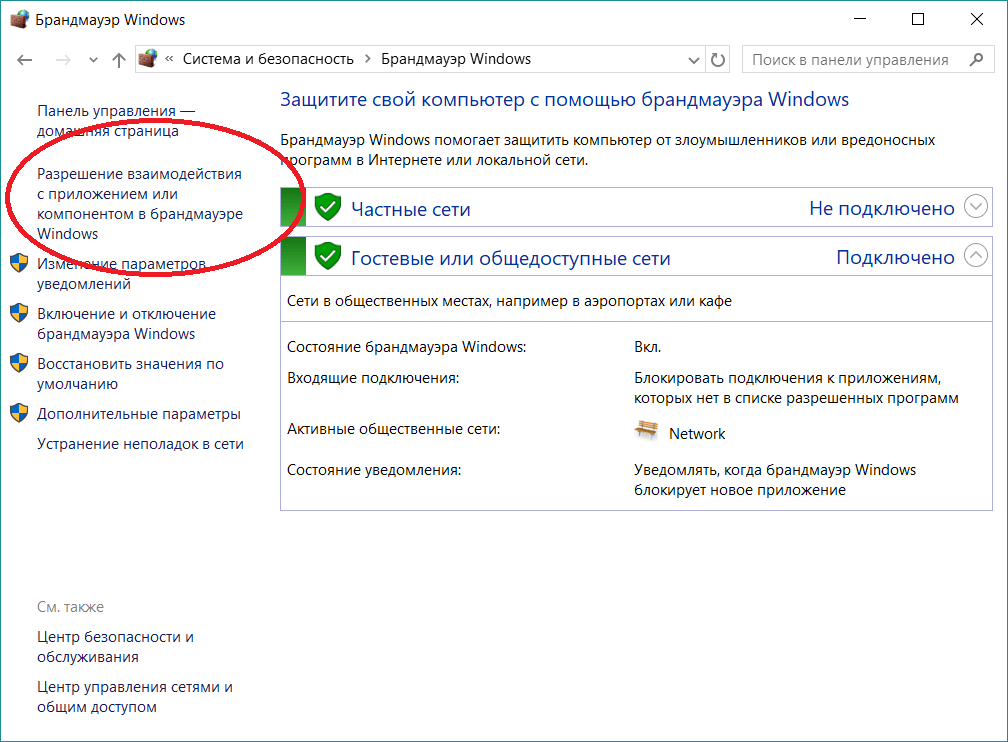

- персональный сетевой экран — программа, установленная на пользовательском компьютере и предназначенная для защиты от несанкционированного доступа только этого компьютера.

Вырожденный случай — использование традиционного сетевого экрана сервером, для ограничения доступа к собственным ресурсам.

В зависимости от уровня, на котором происходит контроль доступа, существует разделение на сетевые экраны, работающие на:

- сетевом уровне, когда фильтрация происходит на основе адресов отправителя и получателя пакетов, номеров портов транспортного уровня модели OSI и статических правил, заданных администратором;

- сеансовом уровне (также известные как stateful) — отслеживающие сеансы между приложениями, не пропускающие пакеты нарушающих спецификации TCP/IP, часто используемых в злонамеренных операциях — сканировании ресурсов, взломах через неправильные реализации TCP/IP, обрыв/замедление соединений, инъекция данных.

- уровне приложений, фильтрация на основании анализа данных приложения, передаваемых внутри пакета. Такие типы экранов позволяют блокировать передачу нежелательной и потенциально опасной информации, на основании политик и настроек.

- Некоторые решения, относимые к сетевым экранам уровня приложения, представляют собой прокси-серверы с некоторыми возможностями сетевого экрана, реализуя прозрачные прокси-серверы, со специализацией по протоколам. Возможности прокси-сервера и многопротокольная специализация делают фильтрацию значительно более гибкой, чем на классических сетевых экранах, но такие приложения имеют все недостатки прокси-серверов (например, анонимизация трафика).

В зависимости от отслеживания активных соединений сетевые экраны бывают:

- stateless (простая фильтрация), которые не отслеживают текущие соединения (например,

Такие типы сетевых экранов позволяют эффективнее бороться с различными видами DoS-атак и уязвимостями некоторых сетевых протоколов. Кроме того, они обеспечивают функционирование таких протоколов, как SIP, stateless сетевыми экранами.

Такие типы сетевых экранов позволяют эффективнее бороться с различными видами DoS-атак и уязвимостями некоторых сетевых протоколов. Кроме того, они обеспечивают функционирование таких протоколов, как SIP, stateless сетевыми экранами.

См. также

- Маршрутизатор

- Персональный файрвол

- Великий китайский файрвол

- Интернет-шлюз

Ссылки

- Лекция «Межсетевые экраны»

- «Межсетевой экран» в UNIX

- Настройка межсетевого экрана Iptables

Брандмауэр приборы

- .vantronix

- Checkpoint

- Cisco

- Juniper

- Sonicwall

- WatchGuard

Литература

- Дэвид В. Чепмен, мл., Энди Фокс Брандмауэры Cisco Secure PIX = Cisco® Secure PIX® Firewalls. — М.: «Вильямс», 2003. — С. 384. — ISBN 1-58705-035-8

Wikimedia Foundation. 2010.

Игры ⚽ Поможем решить контрольную работу

Синонимы:файервол

- Файст Иммануэль

- Файруз Фаузи

Полезное

Что такое сервисно-определяемый файрвол и как он работает

Инженеры VMware разработали брандмауэр, который защищает сети на уровне приложений.

Инженеры VMware разработали брандмауэр, который защищает сети на уровне приложений. Его будут использовать IaaS-провайдеры и операторы дата-центров. Сегодня мы расскажем, из каких компонентов состоит новое решение.

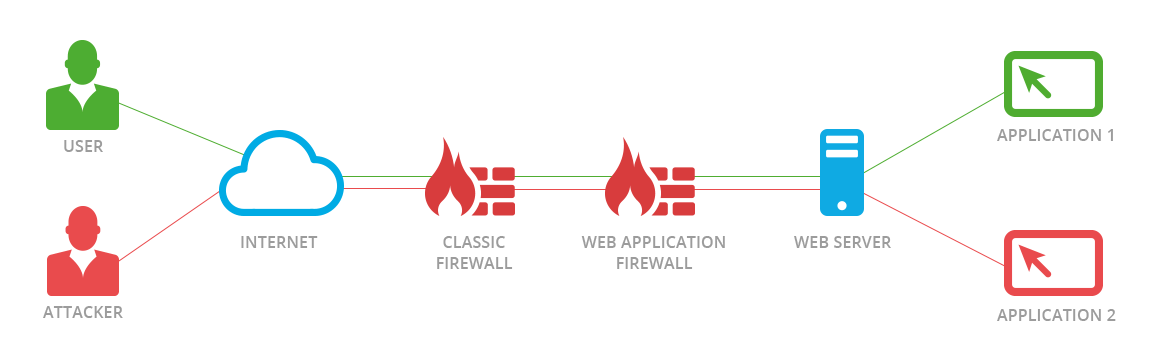

Зачем понадобился новый файрвол

Прежде чем перейти к рассказу о принципах работы системы VMware, поговорим о том, почему она появилась. ИТ-инфраструктура современных компаний строится на множестве сервисов, объединенных в общую сеть. Чем сложнее архитектура, тем больше у хакеров потенциальных векторов для атаки. Классические файрволы хорошо защищают от атак извне, но бессильны, если хакеру удалось проникнуть в сеть. В этом случае злоумышленники могут нанести серьезный ущерб бизнес-процессам компании. Чтобы защитить ИТ-инфраструктуру от атак изнутри, в VMware и разработали сервисно-определяемый файрвол. Он использует системы искусственного интеллекта для поиска аномальной активности в сети.

Как он устроен

Основу сервисно-определяемого файрвола составляет платформа для виртуализации NSX Data Center и сервис безопасности AppDefense. Первый компонент управляет SD-WAN в дата-центре и отвечает за настройку политик безопасности сетевого экрана. Второй компонент строит поведенческую модель приложений и сервисов, а интеллектуальные алгоритмы анализируют ход их работы и, используя телеметрию VMware, составляют «белый список» выполняемых действий. AppDefense использует этот список в качестве референса при мониторинге сети. Если система обнаруживает отклонения в работе приложения, то сразу сообщает о них оператору дата-центра.

Первый компонент управляет SD-WAN в дата-центре и отвечает за настройку политик безопасности сетевого экрана. Второй компонент строит поведенческую модель приложений и сервисов, а интеллектуальные алгоритмы анализируют ход их работы и, используя телеметрию VMware, составляют «белый список» выполняемых действий. AppDefense использует этот список в качестве референса при мониторинге сети. Если система обнаруживает отклонения в работе приложения, то сразу сообщает о них оператору дата-центра.

Файрвол VMware не привязан к архитектуре и аппаратному обеспечению дата-центра (так как использует средства vSphere и NSX), и его можно развертывать в гибридной и мультиоблачной среде. Одним из потенциальных недостатков сервисно-определяемого файрвола эксперты называют необходимость развертывания SD-WAN. Это сложная процедура, требующая модификации бизнес-процессов и существующей ИТ-инфраструктуры, — не у всех компаний есть на это ресурсы.

Кто разрабатывает похожие решения

Кроме VMware файрвол предоставляют Palo Alto Networks и Cisco. Компании разрабатывают новые технологии для защиты сетевого периметра на базе систем глубокого анализа трафика (DPI), утилит для предотвращения вторжений (IPS) и виртуализации частных сетей (VPN).

Платформа для защиты сетей от инженеров Palo Alto основана на нескольких специализированных сетевых экранах. Каждый из них отвечает за безопасность отдельной среды, например мобильной сети или облака. Работа этих экранов соответствует модели zero-trust, которая требует полного недоверия (и проверки) ко всем подключениям, независимо от источника.

Выводы

По данным Panda Security, каждый день появляется 230 тыс. новых вредоносов. При этом аналитики из Cybersecurity Insiders говорят, что 84% организаций не верят в эффективность традиционных систем безопасности. Поэтому в VMware, Cisco и Palo Alto сделали ставку на интеллектуальные решения. ИТ-эксперты убеждены, что в будущем еще больше компаний будут предлагать брандмауэры, защищающие сети на уровне сервисов.

Дополнительное чтение из нашего блога:

- Перспективы ЦОД: технологии, которые повысят производительность

- Почему компании используют виртуальные машины, а не контейнеры

- Как IaaS помогает развивать бизнес: три задачи, которые решит облако

Что такое брандмауэр? Как работают брандмауэры и типы брандмауэров

Брандмауэр — значение и определение

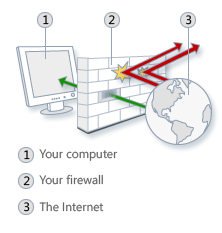

Брандмауэр — это система безопасности компьютерной сети, которая ограничивает входящий, исходящий или внутренний интернет-трафик в частной сети.

Это программное обеспечение или специальный программно-аппаратный блок функционирует путем выборочной блокировки или разрешения пакетов данных. Как правило, он предназначен для предотвращения злонамеренной активности и предотвращения несанкционированных действий в Интернете со стороны кого-либо — внутри или за пределами частной сети.

Что такое брандмауэр?

Брандмауэры можно рассматривать как закрытые границы или шлюзы, которые управляют перемещением разрешенной и запрещенной веб-активности в частной сети. Этот термин происходит от представления о том, что физические стены являются преградами для замедления распространения огня до тех пор, пока службы экстренной помощи не смогут его потушить. Для сравнения, брандмауэры сетевой безопасности предназначены для управления веб-трафиком и обычно предназначены для замедления распространения веб-угроз.

Брандмауэры создают «узкие места» для перенаправления веб-трафика, в которых они затем проверяются по набору запрограммированных параметров и предпринимаются соответствующие действия. Некоторые брандмауэры также отслеживают трафик и подключения в журналах аудита, чтобы определить, что было разрешено, а что заблокировано.

Некоторые брандмауэры также отслеживают трафик и подключения в журналах аудита, чтобы определить, что было разрешено, а что заблокировано.

Брандмауэры обычно используются для защиты границ частной сети или ее хост-устройств. Таким образом, брандмауэры являются одним из инструментов безопасности в более широкой категории контроля доступа пользователей. Эти барьеры обычно устанавливаются в двух местах — на выделенных компьютерах в сети или на компьютерах пользователей и самих конечных точках (хостах).

Как работают брандмауэры?

Брандмауэр решает, какой сетевой трафик разрешен, а какой считается опасным. По сути, он работает, отфильтровывая хорошее от плохого или доверенное от ненадежного. Однако, прежде чем мы углубимся в детали, полезно понять структуру веб-сетей.

Брандмауэры предназначены для защиты частных сетей и конечных устройств в них, известных как сетевые хосты. Сетевые хосты — это устройства, которые «общаются» с другими хостами в сети. Они отправляют и получают между внутренними сетями, а также исходящие и входящие между внешними сетями.

Компьютеры и другие конечные устройства используют сети для доступа в Интернет и друг к другу. Однако Интернет сегментирован на подсети или «подсети» для обеспечения безопасности и конфиденциальности. Основные сегменты подсети следующие:

- Внешние общедоступные сети обычно относятся к общедоступному/глобальному Интернету или различным экстрасетям.

- Внутренняя частная сеть определяет домашнюю сеть, корпоративные интрасети и другие «закрытые» сети.

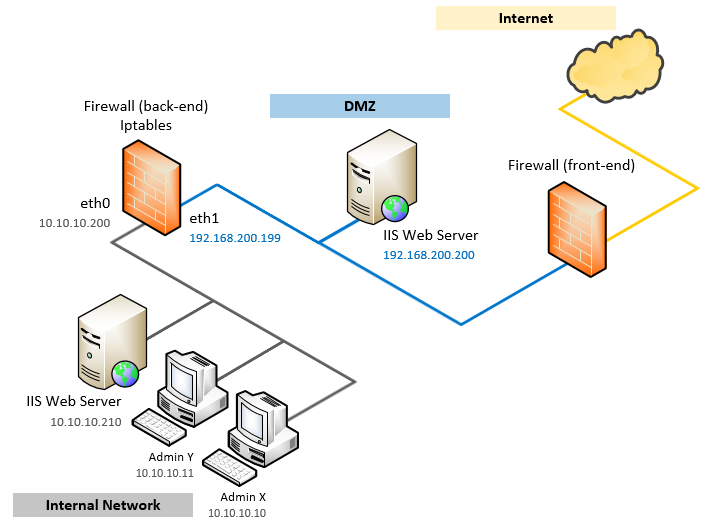

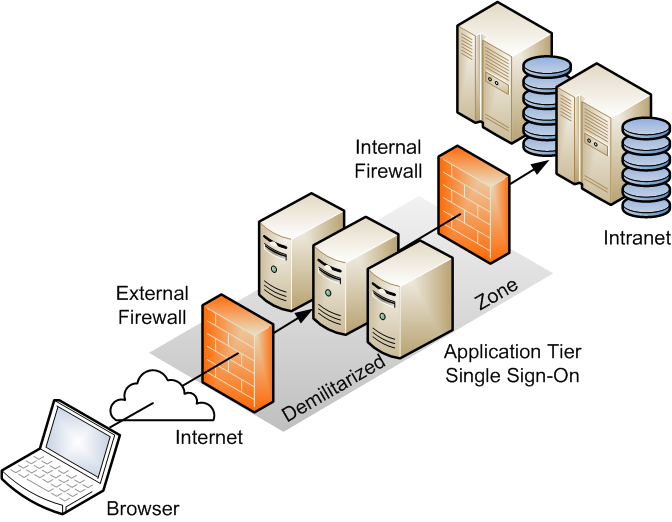

- Сети периметра подробно пограничные сети, состоящие из хостов-бастионов — компьютерных хостов, выделенных с усиленной защитой, готовых выдержать внешнюю атаку.

В качестве защищенного буфера между внутренней и внешней сетями их также можно использовать для размещения любых внешних служб, предоставляемых внутренней сетью (например, серверов для Интернета, почты, FTP, VoIP и т. д.). Они более безопасны, чем внешние сети, но менее безопасны, чем внутренние. Они не всегда присутствуют в более простых сетях, таких как домашние сети, но часто могут использоваться в корпоративных или национальных интрасетях.

В качестве защищенного буфера между внутренней и внешней сетями их также можно использовать для размещения любых внешних служб, предоставляемых внутренней сетью (например, серверов для Интернета, почты, FTP, VoIP и т. д.). Они более безопасны, чем внешние сети, но менее безопасны, чем внутренние. Они не всегда присутствуют в более простых сетях, таких как домашние сети, но часто могут использоваться в корпоративных или национальных интрасетях.

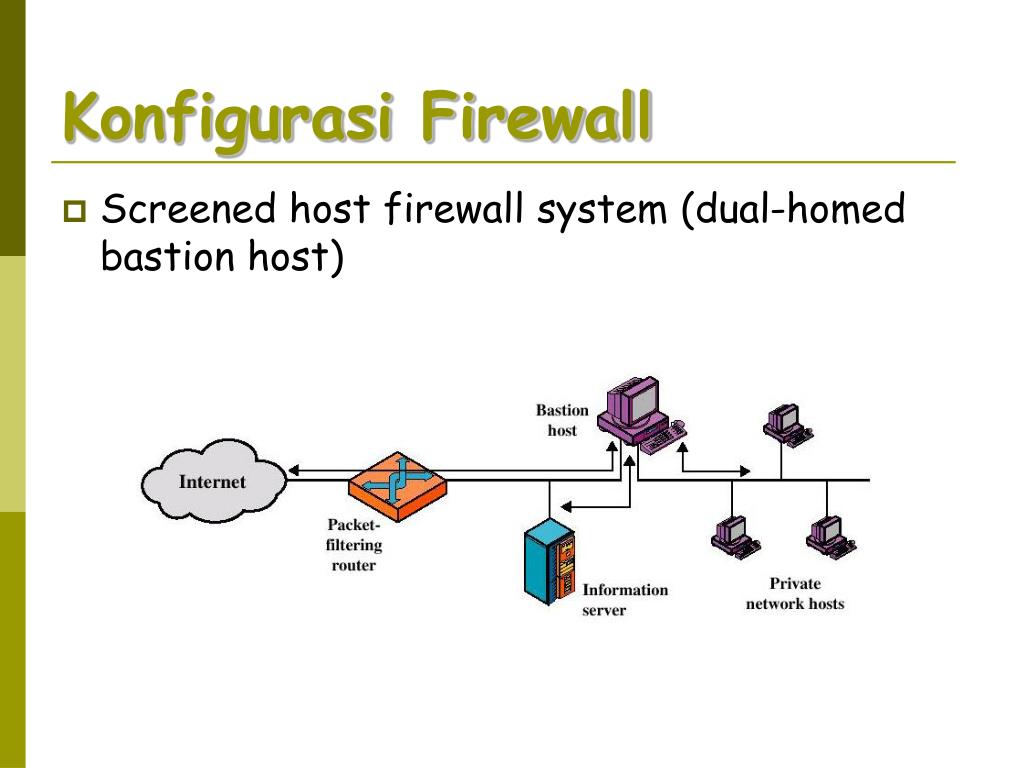

Экранирующие маршрутизаторы — это специализированные компьютеры-шлюзы, размещаемые в сети для ее сегментации. Они известны как домашние брандмауэры на сетевом уровне. Двумя наиболее распространенными моделями сегментов являются брандмауэр с экранированным хостом и брандмауэр с экранированной подсетью:

- Брандмауэры с экранированным хостом используют один экранирующий маршрутизатор между внешней и внутренней сетями. Эти сети являются двумя подсетями этой модели.

- Экранированные брандмауэры подсети используют два экранирующих маршрутизатора — один, известный как маршрутизатор доступа , между внешней сетью и сетью периметра, а другой, известный как маршрутизатор , дросселирующий маршрутизатор , между внешней сетью и внутренней сетью.

Это создает три подсети соответственно.

Это создает три подсети соответственно.

И сетевой периметр, и сами хосты могут содержать брандмауэр. Для этого он размещается между одним компьютером и его подключением к частной сети.

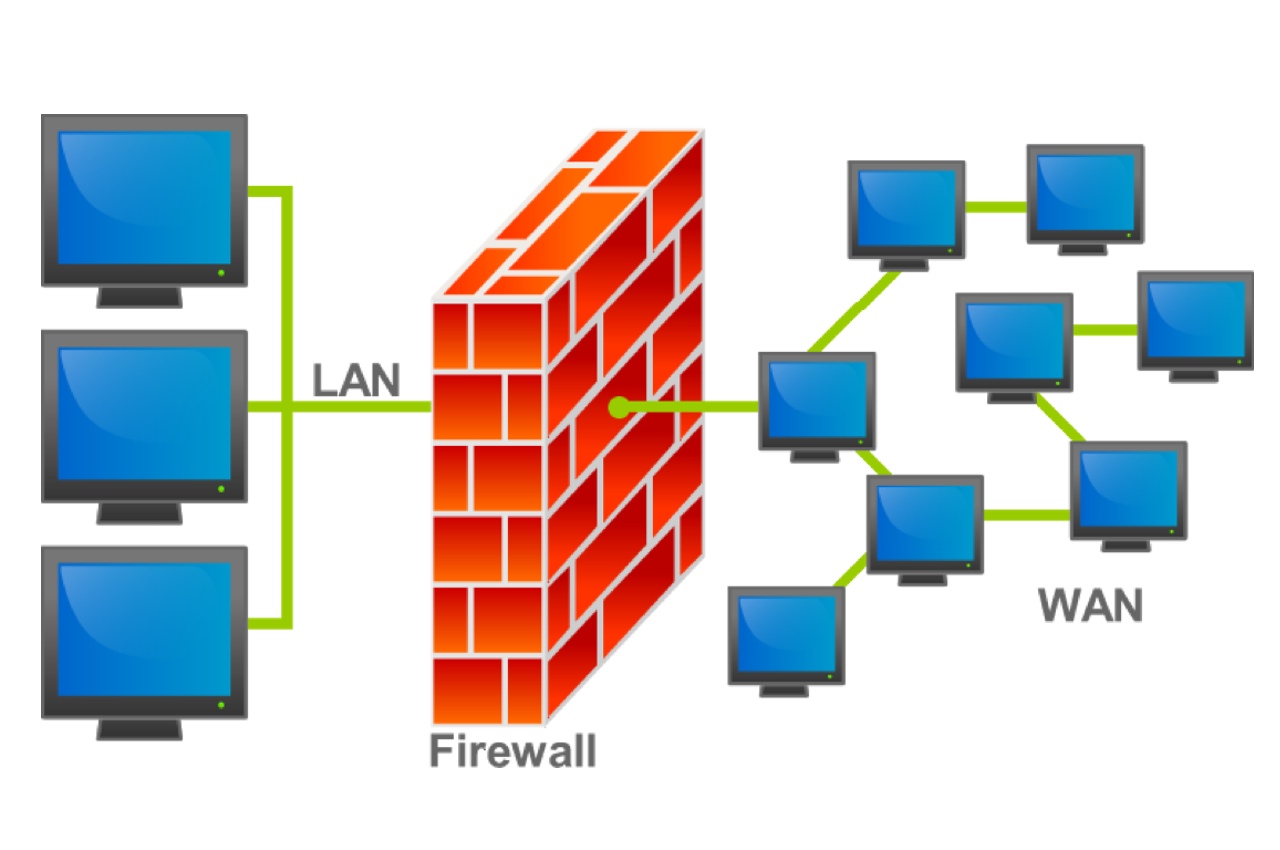

- Сетевые брандмауэры подразумевают применение одного или нескольких брандмауэров между внешними сетями и внутренними частными сетями. Они регулируют входящий и исходящий сетевой трафик, отделяя внешние общедоступные сети, такие как глобальный Интернет, от внутренних сетей, таких как домашние сети Wi-Fi, корпоративные интрасети или национальные интрасети. Сетевые брандмауэры могут иметь форму любого из следующих типов устройств: выделенное аппаратное, программное и виртуальное.

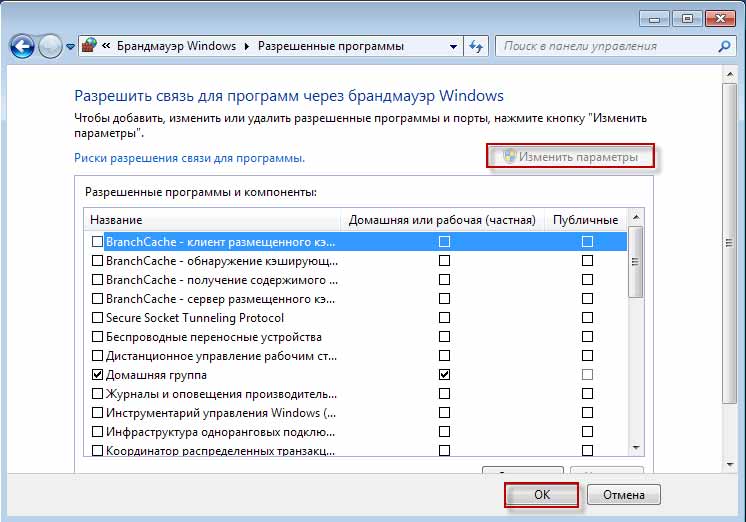

- Хост-брандмауэры или «программные брандмауэры» предполагают использование брандмауэров на отдельных пользовательских устройствах и других конечных точках частной сети в качестве барьера между устройствами в сети. Эти устройства или хосты получают индивидуальное регулирование трафика, входящего и исходящего от определенных компьютерных приложений.

Хост-брандмауэры могут работать на локальных устройствах как служба операционной системы или приложение для обеспечения безопасности конечных точек. Хост-брандмауэры также могут глубже проникать в веб-трафик, фильтруя его на основе HTTP и других сетевых протоколов, позволяя управлять тем, какой контент поступает на ваш компьютер, а не только тем, откуда он поступает.

Хост-брандмауэры могут работать на локальных устройствах как служба операционной системы или приложение для обеспечения безопасности конечных точек. Хост-брандмауэры также могут глубже проникать в веб-трафик, фильтруя его на основе HTTP и других сетевых протоколов, позволяя управлять тем, какой контент поступает на ваш компьютер, а не только тем, откуда он поступает.

Сетевой брандмауэр требует настройки для широкого круга подключений, тогда как хост-брандмауэр можно настроить в соответствии с потребностями каждой машины. Тем не менее, хост-брандмауэры требуют больше усилий для настройки, а это означает, что сетевые устройства идеально подходят для комплексного контроля. Но использование обоих брандмауэров в обоих местах одновременно идеально для многоуровневой системы безопасности.

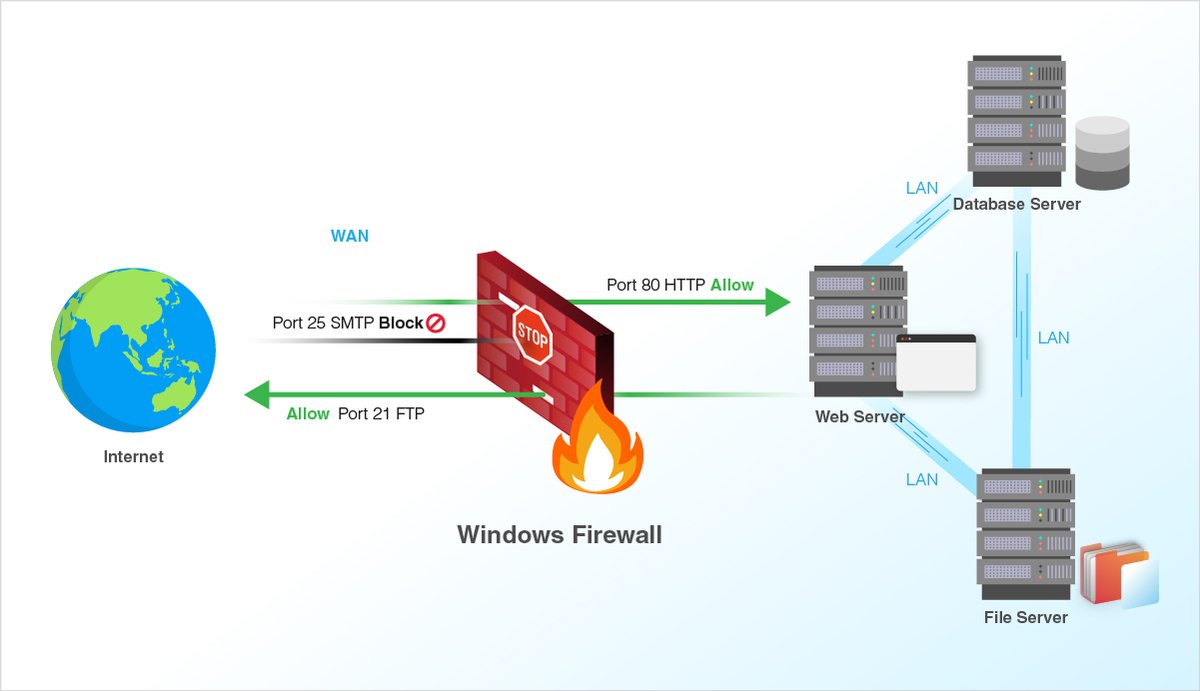

Фильтрация трафика через брандмауэр использует предварительно установленные или динамически изученные правила для разрешения и отклонения попыток подключения. Эти правила определяют, как брандмауэр регулирует поток веб-трафика через вашу частную сеть и частные компьютерные устройства. Независимо от типа, все брандмауэры могут фильтровать по некоторым комбинациям из следующих:

Независимо от типа, все брандмауэры могут фильтровать по некоторым комбинациям из следующих:

- Источник: Откуда предпринимается попытка подключения.

- Место назначения: Куда должна быть направлена попытка подключения.

- Contents: Что пытается отправить попытка подключения.

- Пакетные протоколы: На каком «языке» пытается установить соединение для передачи своего сообщения. Среди сетевых протоколов, которые хосты используют для «общения» друг с другом, протоколы TCP/IP в основном используются для связи через Интернет и внутри интрасети/подсетей.

- Протоколы приложений: Общие протоколы включают HTTP, Telnet, FTP, DNS и SSH.

Источник и место назначения передаются через IP-адреса и порты. IP-адреса – это уникальные имена устройств для каждого хоста. Порты — это подуровни любого исходного и целевого хост-устройства, аналогичные офисным помещениям в более крупном здании. Порты обычно назначаются для определенных целей, поэтому некоторые протоколы и IP-адреса, использующие необычные порты или отключенные порты, могут вызывать беспокойство.

Порты обычно назначаются для определенных целей, поэтому некоторые протоколы и IP-адреса, использующие необычные порты или отключенные порты, могут вызывать беспокойство.

Используя эти идентификаторы, брандмауэр может решить, следует ли отбрасывать пакет данных, пытающийся установить соединение, — молча или с ответом об ошибке отправителю — или пересылать.

Типы брандмауэров

Различные типы брандмауэров используют различные методы фильтрации. Хотя каждый тип был разработан, чтобы превзойти предыдущие поколения брандмауэров, большая часть основных технологий передавалась из поколения в поколение.

Типы межсетевых экранов отличаются своим подходом к:

- Отслеживание соединения

- Правила фильтрации

- Журналы аудита

Каждый тип работает на разных уровнях стандартизированной модели связи – модели взаимодействия открытых систем (OSI). Эта модель дает лучшее представление о том, как каждый брандмауэр взаимодействует с соединениями.

Статический межсетевой экран с фильтрацией пакетов

Статические межсетевые экраны с фильтрацией пакетов, также известные как межсетевые экраны без проверки состояния, работают на сетевом уровне OSI (уровень 3). Они предлагают базовую фильтрацию, проверяя все отдельные пакеты данных, отправляемые по сети, в зависимости от того, откуда они и куда они пытаются попасть. Примечательно, что ранее принятые соединения не отслеживаются. Это означает, что каждое соединение должно быть повторно одобрено с каждым отправленным пакетом данных.

Фильтрация основана на IP-адресах, портах и пакетных протоколах. Эти брандмауэры, как минимум, предотвращают прямое соединение двух сетей без разрешения.

Правила фильтрации устанавливаются на основе списка контроля доступа, созданного вручную. Они очень жесткие, и трудно должным образом покрыть нежелательный трафик без ущерба для удобства использования сети. Статическая фильтрация требует постоянной ручной проверки для эффективного использования. Это может быть управляемо в небольших сетях, но может быстро стать трудным в более крупных.

Это может быть управляемо в небольших сетях, но может быстро стать трудным в более крупных.

Невозможность чтения протоколов приложений означает невозможность чтения содержимого сообщения, доставленного в пакете. Без чтения содержимого брандмауэры с фильтрацией пакетов имеют ограниченное качество защиты.

Брандмауэр шлюза уровня канала

Шлюзы уровня канала работают на уровне сеанса (уровень 5). Эти брандмауэры проверяют работоспособность пакетов при попытке соединения и, если они работают нормально, разрешают постоянное открытое соединение между двумя сетями. После этого брандмауэр прекращает контролировать соединение.

Помимо своего подхода к соединениям, шлюзы на уровне каналов могут быть похожи на прокси-брандмауэры.

Текущее неконтролируемое соединение опасно, так как законные средства могут открыть соединение, а затем позволить злоумышленнику беспрепятственно войти.

Брандмауэр Stateful Inspection

Межсетевые экраны Stateful Inspection, также называемые брандмауэрами с динамической фильтрацией пакетов, отличаются от статической фильтрации своей способностью отслеживать текущие соединения и запоминать прошлые. Сначала они работали на транспортном уровне (уровень 4), но в настоящее время эти брандмауэры могут контролировать многие уровни, включая прикладной уровень (уровень 7).

Сначала они работали на транспортном уровне (уровень 4), но в настоящее время эти брандмауэры могут контролировать многие уровни, включая прикладной уровень (уровень 7).

Как и брандмауэры со статической фильтрацией, брандмауэры с проверкой состояния разрешают или блокируют трафик на основе технических свойств, таких как определенные протоколы передачи пакетов, IP-адреса или порты. Однако эти брандмауэры также уникальным образом отслеживают и фильтруют на основе состояния соединений с помощью таблицы состояний.

Этот брандмауэр обновляет правила фильтрации на основе прошлых событий подключения, зарегистрированных в таблице состояний экранирующим маршрутизатором.

Как правило, решения о фильтрации часто основываются на правилах администратора при настройке компьютера и брандмауэра. Однако таблица состояний позволяет этим динамическим брандмауэрам принимать собственные решения на основе предыдущих взаимодействий, из которых они «извлекли уроки». Например, типы трафика, которые в прошлом вызывали сбои, в будущем будут отфильтрованы. Гибкость Stateful Inspection закрепила за ним статус одного из самых распространенных доступных типов защиты.

Гибкость Stateful Inspection закрепила за ним статус одного из самых распространенных доступных типов защиты.

Прокси-брандмауэр

Прокси-брандмауэры, также известные как брандмауэры уровня приложений (уровень 7), уникальны в чтении и фильтрации протоколов приложений. Они сочетают в себе проверку на уровне приложений или «глубокую проверку пакетов (DPI)» и проверку состояния.

Прокси-брандмауэр настолько близок к реальному физическому барьеру, насколько это возможно. В отличие от других типов брандмауэров, он действует как два дополнительных хоста между внешними сетями и внутренними хост-компьютерами, причем один выступает в качестве представителя (или «прокси») для каждой сети.

Фильтрация основана на данных уровня приложений, а не только на IP-адресах, портах и базовых пакетных протоколах (UDP, ICMP), как в пакетных брандмауэрах. Чтение и понимание протоколов FTP, HTTP, DNS и других позволяет проводить более глубокое исследование и перекрестную фильтрацию множества различных характеристик данных.

Подобно охраннику у входа, он просматривает и оценивает входящие данные. Если проблем не обнаружено, данные передаются пользователю.

Недостаток такой жесткой защиты заключается в том, что она иногда мешает входящим данным, которые не представляют угрозы, что приводит к задержкам в работе.

Брандмауэр следующего поколения (NGFW)

Развивающиеся угрозы по-прежнему требуют более интенсивных решений, и брандмауэры нового поколения решают эту проблему, сочетая функции традиционного брандмауэра с системами предотвращения вторжений в сеть.

Брандмауэры следующего поколения для конкретных угроз предназначены для изучения и выявления конкретных угроз, таких как усовершенствованное вредоносное ПО, на более детальном уровне. Чаще используемые предприятиями и сложными сетями, они обеспечивают целостное решение для фильтрации угроз.

Гибридный брандмауэр

Как следует из названия, гибридные брандмауэры используют два или более типов брандмауэров в одной частной сети.

Кто изобрел брандмауэры?

Изобретение брандмауэра следует рассматривать как продолжающееся. Это связано с тем, что он постоянно развивается, и в его развитии и эволюции участвовало множество создателей.

С конца 1980-х до середины 90-х каждый создатель расширял различные компоненты и версии, связанные с брандмауэром, прежде чем он стал продуктом, используемым в качестве основы для всех современных брандмауэров.

Брайан Рид, Пол Викси и Джефф Могул

В конце 1980-х Могул, Рид и Викси занимали должности в Digital Equipment Corp (DEC) в разработке технологии фильтрации пакетов, которая станет ценной для будущих брандмауэров. Это привело к концепции проверки внешних соединений до того, как они соединятся с компьютерами во внутренней сети. Хотя некоторые могут рассматривать этот фильтр пакетов как первый брандмауэр, это была скорее компонентная технология, которая поддерживала будущие настоящие системы брандмауэров.

Дэвид Пресотто, Джанардан Шарма, Кшитиджи Нигам, Уильям Чесвик и Стивен Белловин

В конце 80-х — начале 90-х годов различные сотрудники AT&T Bell Labs исследовали и разработали раннюю концепцию шлюзового брандмауэра на уровне каналов. Это был первый брандмауэр, который проверял и разрешал текущие соединения, а не повторял повторную авторизацию после каждого пакета данных. Пресотто, Шарма и Нигам разработали межсетевой шлюз с 1989 по 1990 г.91.

Это был первый брандмауэр, который проверял и разрешал текущие соединения, а не повторял повторную авторизацию после каждого пакета данных. Пресотто, Шарма и Нигам разработали межсетевой шлюз с 1989 по 1990 г.91.

Маркус Ранум

С 1991 по 1992 год Ранум изобрел прокси-серверы безопасности в DEC, которые стали жизненно важным компонентом первого продукта брандмауэра прикладного уровня — продукта Secure External Access Link (SEAL) на основе прокси-сервера 1991 года. Это было расширение работы Рида, Викси и Могула в DEC, и это был первый коммерчески выпущенный межсетевой экран.

Гил Швед и Нир Зук

С 1993 по 1994 год в Check Point основатель компании Гил Швед и плодовитый разработчик Нир Зук сыграли важную роль в разработке первого широко распространенного и удобного межсетевого экрана — Firewall-1. . Гил Швед изобрел и подал патент США на государственную инспекцию в 1993. За этим последовала работа Нира Зука над простым в использовании графическим интерфейсом для Firewall-1 1994 года, который имел жизненно важное значение для более широкого внедрения брандмауэров на предприятиях и в домах в обозримом будущем.

Эти разработки сыграли важную роль в формировании продукта брандмауэра, который мы знаем сегодня, каждый из которых используется в той или иной степени во многих решениях кибербезопасности.

Важность брандмауэров

Итак, какова цель брандмауэров и почему они важны? Сети без защиты уязвимы для любого трафика, который пытается получить доступ к вашим системам. Вредоносный или нет, сетевой трафик всегда должен проверяться.

Подключение персональных компьютеров к другим ИТ-системам или Интернету открывает ряд преимуществ, включая простоту совместной работы, объединение ресурсов и расширение творческих возможностей. Однако это может произойти за счет полной защиты сети и устройств. Взлом, кража личных данных, вредоносное ПО и онлайн-мошенничество — это распространенные угрозы, с которыми могут столкнуться пользователи, когда они подвергают себя риску, подключая свои компьютеры к сети или Интернету.

После обнаружения злоумышленником ваша сеть и устройства могут быть легко обнаружены, быстро доступны и подвержены повторяющимся угрозам. Круглосуточное подключение к Интернету увеличивает риск этого (поскольку ваша сеть может быть доступна в любое время).

Круглосуточное подключение к Интернету увеличивает риск этого (поскольку ваша сеть может быть доступна в любое время).

Проактивная защита критически важна при использовании любой сети. Пользователи могут защитить свою сеть от наихудших опасностей с помощью брандмауэра.

Что делает безопасность брандмауэра?

Что делает брандмауэр и от чего он может защитить? Концепция брандмауэра сетевой безопасности предназначена для сужения поверхности атаки в сети до одной точки контакта. Вместо того, чтобы каждый хост в сети был напрямую подключен к большому Интернету, весь трафик должен сначала пройти через брандмауэр. Поскольку это работает и в обратном порядке, брандмауэр может фильтровать и блокировать неразрешенный трафик, как входящий, так и исходящий. Кроме того, брандмауэры используются для создания контрольного журнала попыток сетевых подключений для повышения уровня безопасности.

Поскольку фильтрация трафика может быть набором правил, установленных владельцами частной сети, это создает настраиваемые варианты использования брандмауэров. Популярные варианты использования включают управление следующим:

Популярные варианты использования включают управление следующим:

- Внедрение злоумышленников: Нежелательные подключения из источника со странным поведением могут быть заблокированы. Это может предотвратить прослушивание и постоянные угрозы (APT).

- Родительский контроль: Родители могут запретить своим детям просматривать откровенный веб-контент.

- Ограничения просмотра веб-страниц на рабочем месте: Работодатели могут запретить сотрудникам использовать корпоративные сети для доступа к определенным услугам и контенту, например к социальным сетям.

- Интранет, контролируемый на национальном уровне: Национальные правительства могут блокировать доступ внутренних жителей к веб-контенту и услугам, которые потенциально диссидентны руководству страны или ее ценностям.

Однако брандмауэры менее эффективны в следующих случаях:

- Выявление эксплойтов законных сетевых процессов: Брандмауэры не предвидят намерения человека, поэтому они не могут определить, предназначено ли «законное» соединение для злонамеренных целей.

Например, мошенничество с IP-адресами (подмена IP-адресов) происходит из-за того, что брандмауэры не проверяют исходный и целевой IP-адреса.

Например, мошенничество с IP-адресами (подмена IP-адресов) происходит из-за того, что брандмауэры не проверяют исходный и целевой IP-адреса. - Предотвращение подключений, которые не проходят через брандмауэр: Сами по себе брандмауэры сетевого уровня не остановят вредоносную внутреннюю активность. Внутренние брандмауэры, такие как брандмауэры на основе хоста, должны присутствовать в дополнение к брандмауэру периметра, чтобы разделить вашу сеть и замедлить движение внутренних «пожаров».

- Обеспечить надлежащую защиту от вредоносного ПО: Несмотря на то, что соединения, несущие вредоносный код, могут быть остановлены, если они не разрешены, соединение, которое считается приемлемым, все же может доставить эти угрозы в вашу сеть. Если брандмауэр пропускает соединение из-за неправильной настройки или эксплуатации, для очистки от любых проникающих вредоносных программ все равно потребуется набор антивирусной защиты.

Примеры брандмауэров

На практике применение брандмауэров в реальном мире вызывает как похвалу, так и споры. Несмотря на долгую историю достижений брандмауэра, этот тип безопасности должен быть реализован правильно, чтобы избежать эксплойтов. Кроме того, известно, что использование брандмауэров сомнительно с этической точки зрения.

Несмотря на долгую историю достижений брандмауэра, этот тип безопасности должен быть реализован правильно, чтобы избежать эксплойтов. Кроме того, известно, что использование брандмауэров сомнительно с этической точки зрения.

Великий брандмауэр Китая, интернет-цензура

Примерно с 2000 года в Китае действуют внутренние структуры брандмауэра для создания тщательно контролируемой внутренней сети. По своей природе брандмауэры позволяют создавать индивидуальную версию глобального Интернета внутри страны. Они достигают этого, предотвращая использование или доступ к избранным услугам и информации в этой национальной интрасети.

Национальная слежка и цензура позволяют постоянно подавлять свободу слова, сохраняя при этом имидж своего правительства. Кроме того, китайский брандмауэр позволяет правительству ограничивать интернет-услуги местными компаниями. Это значительно упрощает регулирование таких вещей, как поисковые системы и службы электронной почты, в интересах правительства.

В Китае продолжается внутренний протест против этой цензуры. Использование виртуальных частных сетей и прокси-серверов для обхода национального брандмауэра позволило многим выразить свое недовольство.

Covid-19 Федеральное агентство США скомпрометировано из-за недостатков удаленной работы

В 2020 году неправильно настроенный брандмауэр был лишь одним из многих недостатков безопасности, которые привели к взлому анонимного федерального агентства США.

Считается, что действующее лицо национального государства воспользовалось рядом уязвимостей в системе кибербезопасности агентства США. Среди многих упомянутых проблем с их безопасностью у используемого брандмауэра было много исходящих портов, которые были ненадлежащим образом открыты для трафика. Помимо плохого обслуживания, у сети агентства, вероятно, возникли новые проблемы с удаленной работой. Оказавшись в сети, злоумышленник вел себя таким образом, что явно демонстрировал намерение использовать любые другие открытые пути к другим агентствам. Подобные действия подвергают риску нарушения безопасности не только проникшее агентство, но и многие другие.

Подобные действия подвергают риску нарушения безопасности не только проникшее агентство, но и многие другие.

Неисправленный брандмауэр оператора энергосистемы США был взломан

В 2019 году поставщик услуг энергосистемы США столкнулся с уязвимостью типа «отказ в обслуживании» (DoS), которую использовали хакеры. Брандмауэры в сети периметра застряли в цикле эксплойта перезагрузки примерно на десять часов.

Позже было сочтено, что это результат известной, но не исправленной уязвимости прошивки в брандмауэрах. Стандартная операционная процедура проверки обновлений перед внедрением еще не реализована, что приводит к задержкам обновлений и неизбежной проблеме безопасности. К счастью, проблема безопасности не привела к серьезному проникновению в сеть.

Эти события подчеркивают важность регулярных обновлений программного обеспечения. Без них брандмауэры являются еще одной системой сетевой безопасности, которую можно взломать.

Как использовать защиту брандмауэра

Правильная настройка и обслуживание брандмауэра необходимы для защиты вашей сети и устройств. Вот несколько советов по обеспечению сетевой безопасности вашего брандмауэра:

Вот несколько советов по обеспечению сетевой безопасности вашего брандмауэра:

- Всегда обновляйте свои брандмауэры как можно скорее: Прошивки и исправления для программного обеспечения защищают ваш брандмауэр от любых недавно обнаруженных уязвимостей. Пользователи персональных и домашних брандмауэров обычно могут сразу безопасно выполнить обновление. Более крупным организациям может потребоваться сначала проверить конфигурацию и совместимость в своей сети. Тем не менее, у всех должны быть процессы для быстрого обновления.

- Используйте антивирусную защиту: Сами по себе брандмауэры не предназначены для защиты от вредоносных программ и других инфекций. Они могут обойти защиту брандмауэра, и вам потребуется решение для обеспечения безопасности, предназначенное для их отключения и удаления. Kaspersky Total Security может защитить вас на всех ваших личных устройствах, а наши многочисленные решения для обеспечения безопасности бизнеса могут защитить любые сетевые узлы, которые вы хотите содержать в чистоте.

- Ограничение доступных портов и хостов с помощью списка разрешений: По умолчанию используется отказ в соединении для входящего трафика. Ограничьте входящие и исходящие соединения строгим белым списком доверенных IP-адресов. Уменьшите права доступа пользователей до необходимого. Легче оставаться в безопасности, открывая доступ, когда это необходимо, чем отзывать и уменьшать ущерб после инцидента.

- Сегментированная сеть: Боковое перемещение злоумышленников представляет собой явную опасность, которую можно замедлить, ограничив перекрестную связь внутри.

- Имейте активное сетевое резервирование, чтобы избежать простоев: Резервное копирование данных для сетевых хостов и других важных систем может предотвратить потерю данных и производительность во время инцидента.

Kaspersky Endpoint Security получил три награды AV-TEST за лучшую производительность, защиту и удобство использования продукта для защиты корпоративных конечных точек в 2021 году. Во всех тестах Kaspersky Endpoint Security показал выдающуюся производительность, защиту и удобство использования для бизнеса.

Во всех тестах Kaspersky Endpoint Security показал выдающуюся производительность, защиту и удобство использования для бизнеса.

Ссылки по теме:

- Спам и фишинг

- Зачем нужны файлы резервных копий

- Как удалить вирус или вредоносное ПО с вашего ПК

- Что такое вредоносный код?

Что такое брандмауэр? Определение и типы брандмауэров

Брандмауэр — это решение сетевой безопасности, защищающее вашу сеть от нежелательного трафика. Брандмауэры блокируют входящие вредоносные программы на основе набора заранее запрограммированных правил. Эти правила также могут запретить пользователям в сети доступ к определенным сайтам и программам.

Брандмауэры основаны на простой идее о том, что сетевой трафик из менее безопасных сред должен быть аутентифицирован и проверен перед перемещением в более безопасную среду. Это предотвращает проникновение неавторизованных пользователей, устройств и приложений в защищенную сетевую среду или сегмент. Без брандмауэров компьютеры и устройства в вашей сети уязвимы для хакеров и делают вас легкой мишенью для атак.

Без брандмауэров компьютеры и устройства в вашей сети уязвимы для хакеров и делают вас легкой мишенью для атак.

Хотя усовершенствованный брандмауэр больше не может в одиночку защитить сеть от современных сложных киберугроз, эти устройства по-прежнему считаются основным строительным блоком для создания надлежащей системы кибербезопасности. Являясь частью первой линии защиты от кибератак, брандмауэры обеспечивают необходимый мониторинг и фильтрацию всего трафика, включая исходящий трафик, трафик уровня приложений, онлайн-транзакции, связь и подключение, например IPSec или SSL VPN, а также динамические рабочие процессы. Правильная настройка брандмауэра также важна, поскольку функции по умолчанию могут не обеспечивать максимальную защиту от кибератак.

По мере того, как цифровой ландшафт становится все более сложным из-за того, что все больше устройств, пользователей и приложений пересекают периметр сети, особенно из-за растущего объема IoT и конечных пользовательских устройств, а также меньше общего централизованного контроля со стороны ИТ-специалистов и специалистов по безопасности, компании становятся гораздо более уязвимыми для кибератак. Поэтому очень важно понимать, как работают брандмауэры, какие типы доступны и какие из них лучше всего подходят для защиты определенных областей вашей сети.

Поэтому очень важно понимать, как работают брандмауэры, какие типы доступны и какие из них лучше всего подходят для защиты определенных областей вашей сети.

Безопасность брандмауэра существует с 1980-х годов. Первоначально он состоял только из фильтров пакетов и существовал в сетях, предназначенных для проверки пакетов данных, отправляемых и получаемых между компьютерами. С тех пор брандмауэры развивались в ответ на растущее разнообразие угроз:

- Брандмауэры поколения 1 — антивирусная защита : они состояли из антивирусных средств защиты, предназначенных для предотвращения распространения вирусов, проникающих в ПК в 1980-х годах.

- Брандмауэры поколения 2 — защита сети : В середине 1990-х для защиты сетей пришлось создавать физические брандмауэры.

- Брандмауэры третьего поколения — приложения : В начале 2000-х годов брандмауэры были разработаны для устранения уязвимостей в приложениях.

- Брандмауэры поколения 4 — полезная нагрузка : Эти брандмауэры, разработанные примерно в 2010 году, предназначены для защиты от обходных и полиморфных атак.

- Межсетевые экраны 5-го поколения — крупномасштабная защита : Примерно в 2017 году широкомасштабные атаки с использованием новых и более сложных методов потребовали передовых решений для обнаружения и предотвращения угроз.

Изначально брандмауэры разделялись на два лагеря: прокси и с отслеживанием состояния. Со временем проверка с отслеживанием состояния стала более сложной, а производительность прокси-брандмауэров стала слишком низкой. Сегодня почти все брандмауэры с отслеживанием состояния делятся на два основных типа: сетевые брандмауэры и брандмауэры на основе хоста.

Хостовый или компьютерный брандмауэр защищает только один компьютер или «хост» и обычно развертывается на домашних или личных устройствах, часто в комплекте с операционной системой. Однако иногда эти брандмауэры также можно использовать в корпоративных настройках для обеспечения дополнительного уровня защиты. Учитывая тот факт, что брандмауэры на базе хоста должны устанавливаться и поддерживаться отдельно на каждом устройстве, потенциал масштабируемости ограничен.

Сети брандмауэров, с другой стороны, защищают все устройства и трафик, проходящий через точку разграничения, обеспечивая широкую масштабируемость. Как следует из названия, сетевой брандмауэр функционирует на сетевом уровне, на уровнях 3 и 4 OSI, сканируя трафик между внешними источниками и вашей локальной сетью (LAN) или трафик, перемещающийся между различными сегментами внутри сети. Они размещаются по периметру сети или сегмента сети в качестве первой линии защиты и контролируют трафик, выполняя глубокую проверку пакетов и фильтрацию пакетов. Если содержимое пакетов не соответствует ранее выбранным критериям на основе правил, созданных сетевым администратором или группой безопасности, брандмауэр отклоняет и блокирует этот трафик.

Как работает брандмауэр? Брандмауэры работают, проверяя пакеты данных и проверяя их на наличие угроз для повышения безопасности сети. Они могут проверить содержимое данных, порты, которые они используют для перемещения, и их происхождение, чтобы увидеть, представляют ли они опасность. Кроме того, брандмауэры следующего поколения (NGFW) используют машинное обучение для обнаружения моделей поведения данных, которые могут означать аномальную и опасную активность. Эти возможности могут предотвратить несколько видов атак.

Кроме того, брандмауэры следующего поколения (NGFW) используют машинное обучение для обнаружения моделей поведения данных, которые могут означать аномальную и опасную активность. Эти возможности могут предотвратить несколько видов атак.

Бэкдоры

Бэкдоры — это разновидность вредоносных программ, которые позволяют хакерам удаленно получать доступ к приложению или системе. Брандмауэры могут обнаруживать и блокировать данные, содержащие бэкдоры.

Отказ в обслуживании

Атаки типа «отказ в обслуживании» (DoS) перегружают систему поддельными запросами. Вы можете использовать сетевой брандмауэр со списком управления доступом (ACL), чтобы контролировать, какие виды трафика разрешены для доступа к вашим приложениям. Вы также можете использовать брандмауэр веб-приложений (WAF) для обнаружения трафика в стиле DoS и предотвращения его влияния на ваше веб-приложение.

Макросы

Макросы могут использоваться хакерами для уничтожения данных на вашем компьютере. Брандмауэр может обнаруживать файлы с вредоносными макросами и предотвращать их проникновение в вашу систему.

Брандмауэр может обнаруживать файлы с вредоносными макросами и предотвращать их проникновение в вашу систему.

Удаленный вход

Брандмауэры могут препятствовать удаленному входу людей в ваш компьютер, что может быть использовано для управления им или кражи конфиденциальной информации.

Спам

Спам, включающий отправку нежелательных электронных писем без согласия получателя, также может быть остановлен брандмауэрами. Брандмауэр электронной почты может проверять входящие сообщения и обнаруживать спам, используя набор предварительно разработанных правил.

Вирусы

Вирусы копируют себя и распространяются на соседние компьютеры в сети. Брандмауэры могут обнаруживать пакеты данных, содержащие вирусы, и предотвращать их вход или выход из сети.

Брандмауэр состоит из аппаратного и программного обеспечения, которые объединяются для защиты части сети от нежелательных данных. Аппаратный брандмауэр запускает программное обеспечение, установленное внутри него, а программные брандмауэры используют ваш компьютер в качестве аппаратного устройства для запуска. Если у вас есть собственный брандмауэр или управляемый брандмауэр, управляемый поставщиком брандмауэра как услуги (FWaaS), компоненты будут одинаковыми.

Аппаратный брандмауэр запускает программное обеспечение, установленное внутри него, а программные брандмауэры используют ваш компьютер в качестве аппаратного устройства для запуска. Если у вас есть собственный брандмауэр или управляемый брандмауэр, управляемый поставщиком брандмауэра как услуги (FWaaS), компоненты будут одинаковыми.

Аппаратное обеспечение брандмауэра имеет собственный процессор или устройство, на котором выполняются программные возможности брандмауэра. Программное обеспечение брандмауэра состоит из различных технологий, которые применяют меры безопасности к данным, пытающимся пройти через брандмауэр. Некоторые из этих технологий включают в себя:

- Мониторинг в режиме реального времени, который проверяет трафик, когда он входит в брандмауэр

- Фильтры пакетов интернет-протокола (IP), которые проверяют пакеты данных, чтобы определить, могут ли они содержать угрозы

- Прокси-серверы, которые служат барьером между вашим компьютером или сетью и Интернетом.

Отправляемые вами запросы сначала отправляются на прокси-сервер, который перенаправляет ваш веб-запрос. Прокси-сервер может контролировать, с какими веб-сайтами взаимодействуют пользователи, отказываясь перенаправлять запросы на сайты, которые могут представлять угрозу.

Отправляемые вами запросы сначала отправляются на прокси-сервер, который перенаправляет ваш веб-запрос. Прокси-сервер может контролировать, с какими веб-сайтами взаимодействуют пользователи, отказываясь перенаправлять запросы на сайты, которые могут представлять угрозу. - VPN, тип прокси-сервера, который шифрует данные, отправленные кем-то за брандмауэром, и пересылает их кому-то еще

- Преобразование сетевых адресов (NAT) изменяет адреса назначения или отправителя IP-пакетов при их прохождении через брандмауэр. Таким образом, несколько хостов могут подключаться к Интернету, используя один и тот же IP-адрес. Сервер

- Socket Secure (SOCKS), который направляет трафик на сервер от имени клиента. Это позволяет контролировать трафик клиента.

- Службы ретрансляции почты, которые принимают электронную почту с одного сервера и доставляют ее на другой сервер. Это позволяет проверять сообщения электронной почты на наличие угроз.

- Разделенная система доменных имен (DNS), которая позволяет выделить внутреннее использование вашей сети одному DNS, а внешнее — другому.

Затем брандмауэр может отслеживать трафик, поступающий на каждый сервер в отдельности.

Затем брандмауэр может отслеживать трафик, поступающий на каждый сервер в отдельности. - Ведение журнала, который ведет текущий журнал активности. Это можно просмотреть позже, чтобы установить, когда и как угрозы пытались получить доступ к сети или вредоносные данные внутри сети пытались выйти.

Вот некоторые из различных типов брандмауэров и их функций:

- Пакетный уровень : Пакетный уровень анализирует трафик на уровне транспортного протокола. На уровне транспортного протокола приложения могут взаимодействовать друг с другом, используя определенные протоколы: протокол управления передачей (TCP) и протокол пользовательских дейтаграмм (UDP). Брандмауэр проверяет пакеты данных на этом уровне в поисках вредоносного кода, который может заразить вашу сеть или устройство. Если пакет данных определяется как потенциальная угроза, брандмауэр избавляется от него.

- Уровень канала : Брандмауэр на уровне канала позиционируется как уровень между транспортным уровнем и прикладным уровнем стека TCP/Internet Protocol (TCP/IP).

Таким образом, они работают на сеансовом уровне модели взаимодействия открытых систем (OSI). В модели TCP, прежде чем информация может быть передана от одного киберобъекта к другому, должно произойти рукопожатие. Межсетевой экран на уровне цепи проверяет данные, которые проходят во время этого рукопожатия. Информация в пакетах данных может предупредить брандмауэр о потенциально опасных данных, и брандмауэр может затем отбросить их, прежде чем они заразят другой компьютер или систему.

Таким образом, они работают на сеансовом уровне модели взаимодействия открытых систем (OSI). В модели TCP, прежде чем информация может быть передана от одного киберобъекта к другому, должно произойти рукопожатие. Межсетевой экран на уровне цепи проверяет данные, которые проходят во время этого рукопожатия. Информация в пакетах данных может предупредить брандмауэр о потенциально опасных данных, и брандмауэр может затем отбросить их, прежде чем они заразят другой компьютер или систему. - Прикладной уровень : Брандмауэр прикладного уровня гарантирует, что на уровне приложения существуют только действительные данные, прежде чем разрешить их прохождение. Это достигается с помощью набора политик для конкретных приложений, которые разрешают или блокируют сообщения, отправляемые приложению или отправляемые приложением.

- Прокси-сервер : Прокси-сервер собирает и проверяет всю информацию, поступающую в сеть и выходящую из нее. Прокси-сервер действует как отдельный компьютер между вашим устройством и Интернетом.

У него есть собственный IP-адрес, к которому подключается ваш компьютер. Когда информация поступает или уходит с прокси-сервера, она фильтруется, а вредоносные данные перехватываются и отбрасываются.

У него есть собственный IP-адрес, к которому подключается ваш компьютер. Когда информация поступает или уходит с прокси-сервера, она фильтруется, а вредоносные данные перехватываются и отбрасываются. - Программные брандмауэры : Наиболее распространенный вид программных брандмауэров можно найти на большинстве персональных компьютеров. Он работает, проверяя пакеты данных, которые поступают на ваше устройство и с него. Информация в пакетах данных сравнивается со списком сигнатур угроз. Если пакет данных соответствует профилю известной угрозы, он отбрасывается.

Что такое конфигурация брандмауэра? Чтобы получить максимальную отдачу от брандмауэра, следуйте этим рекомендациям. Они позволят вам блокировать больше угроз и лучше защищать вашу систему.

1. Блокировать трафик по умолчанию

Когда вы блокируете трафик по умолчанию, весь трафик сначала не попадает в вашу сеть, а затем разрешается только определенный трафик, направленный к известным безопасным службам.

2. Укажите IP-адрес источника, IP-адрес назначения и порт назначения.

При указании исходного IP-адреса можно исключить возможность получения вредоносного трафика непосредственно с IP-адресов, которые, как известно, представляют угрозу. Указав IP-адрес назначения, вы можете защитить устройства, имеющие или совместно использующие определенный IP-адрес.

Указание целевого порта может защитить процессы, которые получают данные через определенные целевые порты, например базы данных, которые могут быть нацелены на инъекции языка структурированных запросов (SQL), предназначенные для подделки запросов, которые приложения делают к базам данных.

3. Регулярно обновляйте программное обеспечение брандмауэра

Благодаря регулярным обновлениям программного обеспечения профили известных угроз, которые являются относительно новыми для ландшафта, могут быть включены в фильтры ваших брандмауэров. Это гарантирует, что у вас будут самые последние средства защиты.

Это гарантирует, что у вас будут самые последние средства защиты.

4. Проводите регулярные проверки программного обеспечения брандмауэра

Регулярные проверки программного обеспечения ваших брандмауэров гарантируют, что они управляют трафиком и фильтруют его так, как им нужно. Это снижает риск, а также гарантирует соответствие вашей системы нормативным или внутренним требованиям.

5. Иметь инструмент централизованного управления для брандмауэров разных поставщиков.

С помощью инструмента централизованного управления вы можете просматривать состояние и вносить изменения в несколько различных брандмауэров от разных поставщиков на одной панели управления. Таким образом, вы можете проверить, как работает каждый из них, и при необходимости внести коррективы без необходимости перемещаться по нескольким экранам или перемещаться по разным рабочим станциям.

Что такое брандмауэр по сравнению с антивирусным программным обеспечением? Хотя и брандмауэры, и антивирусное программное обеспечение защищают вас от угроз, они делают это по-разному. Брандмауэр фильтрует трафик, который входит и выходит из вашей сети. Антивирусное программное обеспечение отличается тем, что оно работает, сканируя устройства и системы хранения в вашей сети в поисках угроз, которые уже проникли через вашу защиту. Затем он избавляется от этого вредоносного программного обеспечения.

Брандмауэр фильтрует трафик, который входит и выходит из вашей сети. Антивирусное программное обеспечение отличается тем, что оно работает, сканируя устройства и системы хранения в вашей сети в поисках угроз, которые уже проникли через вашу защиту. Затем он избавляется от этого вредоносного программного обеспечения.

Брандмауэры могут остановить широкий спектр угроз, но они также имеют следующие ограничения:

- Они не могут запретить пользователям доступ к информации на вредоносных веб-сайтах после того, как пользователь уже подключился к веб-сайту.

- Они не защищают организации от социальной инженерии.

- Если ваша система уже заражена, брандмауэр не сможет найти угрозу, если только она не попытается распространиться через брандмауэр.

- Брандмауэр не может помешать хакерам использовать украденные пароли для доступа к важным областям вашей сети.

Линейка брандмауэров FortiGate следующего поколения (NGFW) от Fortinet сочетает в себе функциональность традиционных брандмауэров с глубокой проверкой пакетов (DPI) и машинным обучением, чтобы обеспечить повышенную защиту вашей сети. Таким образом, FortiGate может выявлять вредоносное ПО, атаки хакеров и многие другие угрозы и блокировать их.

Таким образом, FortiGate может выявлять вредоносное ПО, атаки хакеров и многие другие угрозы и блокировать их.

FortiGate также обеспечивает проверку уровня защищенных сокетов (SSL), поэтому проверяется и фильтруется даже зашифрованный трафик. У FortiGate есть пути, позволяющие получать будущие обновления, которые содержат самую свежую информацию об угрозах.

Загрузите Магический квадрант Gartner за 2022 год для сетевых брандмауэров, в котором компания Fortinet была отмечена в 12-й раз в Магическом квадранте.

Что такое брандмауэр?

Брандмауэр — это решение для сетевой безопасности, защищающее вашу сеть от нежелательного трафика. Брандмауэры блокируют входящие вредоносные программы на основе набора заранее запрограммированных правил.

Какова цель брандмауэра?

Брандмауэры основаны на простой идее о том, что сетевой трафик из менее безопасных сред должен проходить аутентификацию и проверку перед переходом в более безопасную среду.

также

также

Такие типы сетевых экранов позволяют эффективнее бороться с различными видами DoS-атак и уязвимостями некоторых сетевых протоколов. Кроме того, они обеспечивают функционирование таких протоколов, как SIP, stateless сетевыми экранами.

Такие типы сетевых экранов позволяют эффективнее бороться с различными видами DoS-атак и уязвимостями некоторых сетевых протоколов. Кроме того, они обеспечивают функционирование таких протоколов, как SIP, stateless сетевыми экранами. В качестве защищенного буфера между внутренней и внешней сетями их также можно использовать для размещения любых внешних служб, предоставляемых внутренней сетью (например, серверов для Интернета, почты, FTP, VoIP и т. д.). Они более безопасны, чем внешние сети, но менее безопасны, чем внутренние. Они не всегда присутствуют в более простых сетях, таких как домашние сети, но часто могут использоваться в корпоративных или национальных интрасетях.

В качестве защищенного буфера между внутренней и внешней сетями их также можно использовать для размещения любых внешних служб, предоставляемых внутренней сетью (например, серверов для Интернета, почты, FTP, VoIP и т. д.). Они более безопасны, чем внешние сети, но менее безопасны, чем внутренние. Они не всегда присутствуют в более простых сетях, таких как домашние сети, но часто могут использоваться в корпоративных или национальных интрасетях.  Это создает три подсети соответственно.

Это создает три подсети соответственно. Хост-брандмауэры могут работать на локальных устройствах как служба операционной системы или приложение для обеспечения безопасности конечных точек. Хост-брандмауэры также могут глубже проникать в веб-трафик, фильтруя его на основе HTTP и других сетевых протоколов, позволяя управлять тем, какой контент поступает на ваш компьютер, а не только тем, откуда он поступает.

Хост-брандмауэры могут работать на локальных устройствах как служба операционной системы или приложение для обеспечения безопасности конечных точек. Хост-брандмауэры также могут глубже проникать в веб-трафик, фильтруя его на основе HTTP и других сетевых протоколов, позволяя управлять тем, какой контент поступает на ваш компьютер, а не только тем, откуда он поступает. Например, мошенничество с IP-адресами (подмена IP-адресов) происходит из-за того, что брандмауэры не проверяют исходный и целевой IP-адреса.

Например, мошенничество с IP-адресами (подмена IP-адресов) происходит из-за того, что брандмауэры не проверяют исходный и целевой IP-адреса.

Отправляемые вами запросы сначала отправляются на прокси-сервер, который перенаправляет ваш веб-запрос. Прокси-сервер может контролировать, с какими веб-сайтами взаимодействуют пользователи, отказываясь перенаправлять запросы на сайты, которые могут представлять угрозу.

Отправляемые вами запросы сначала отправляются на прокси-сервер, который перенаправляет ваш веб-запрос. Прокси-сервер может контролировать, с какими веб-сайтами взаимодействуют пользователи, отказываясь перенаправлять запросы на сайты, которые могут представлять угрозу. Затем брандмауэр может отслеживать трафик, поступающий на каждый сервер в отдельности.

Затем брандмауэр может отслеживать трафик, поступающий на каждый сервер в отдельности. Таким образом, они работают на сеансовом уровне модели взаимодействия открытых систем (OSI). В модели TCP, прежде чем информация может быть передана от одного киберобъекта к другому, должно произойти рукопожатие. Межсетевой экран на уровне цепи проверяет данные, которые проходят во время этого рукопожатия. Информация в пакетах данных может предупредить брандмауэр о потенциально опасных данных, и брандмауэр может затем отбросить их, прежде чем они заразят другой компьютер или систему.

Таким образом, они работают на сеансовом уровне модели взаимодействия открытых систем (OSI). В модели TCP, прежде чем информация может быть передана от одного киберобъекта к другому, должно произойти рукопожатие. Межсетевой экран на уровне цепи проверяет данные, которые проходят во время этого рукопожатия. Информация в пакетах данных может предупредить брандмауэр о потенциально опасных данных, и брандмауэр может затем отбросить их, прежде чем они заразят другой компьютер или систему. У него есть собственный IP-адрес, к которому подключается ваш компьютер. Когда информация поступает или уходит с прокси-сервера, она фильтруется, а вредоносные данные перехватываются и отбрасываются.

У него есть собственный IP-адрес, к которому подключается ваш компьютер. Когда информация поступает или уходит с прокси-сервера, она фильтруется, а вредоносные данные перехватываются и отбрасываются.