Как использовать файрвол: Пошаговая инструкция по использованию Firewall на Windows

Как заблокировать программе доступ в Интернет

Если по какой-либо причине вам потребовалось заблокировать определенной программе Windows 10, 8.1 или Windows 7 доступ в Интернет, сделать это сравнительно просто, причем возможно использование как встроенных функций системы, так и сторонних бесплатных утилит для установки соответствующих ограничений.

В этой инструкции несколько способов запретить доступ к Интернету выбранных программ Windows: с помощью брандмауэра Windows вручную и простой утилиты для автоматизации этого процесса, а также с использованием стороннего файрвола. Также может быть интересно: Как разрешить программе доступ в Интернет, Как заблокировать запуск программы в Windows.

Блокировка доступа программы в Интернет в брандмауэре Windows

Брандмауэр Windows — один из самых простых способов заблокировать программе доступ к Интернету, не требующий установки каких-либо сторонних средств. Шаги для блокировки будут следующими:

- Откройте панель управления (в Windows 10 это можно сделать, используя поиск в панели задач), переключите поле просмотр на «Значки», а затем откройте пункт «Брандмауэр Защитника Windows» или просто «Брандмауэр Windows».

- В открывшемся окне, слева, нажмите «Дополнительные параметры».

- Откроется окно брандмауэра в режиме повышенной безопасности. В левой панели выберите «Правило для исходящего подключения», а в правой — «Создать правило».

- Выберите «Для программы» и нажмите «Далее».

- Укажите путь к исполняемому файлу программы, которой нужно запретить доступ в Интернет.

- В следующем окне оставьте отмеченным пункт «Блокировать подключение».

- В следующем окне отметьте, для каких сетей выполнять блокировку. Если для любых — оставьте отмеченными все пункты.

- Укажите понятное для вас имя правила (это поможет его найти, если в будущем вы захотите снять блокировку) и нажмите «Готово».

- При желании можно проверить, сработала ли блокировка: как видите, у меня сработало.

Это не единственный возможный метод с помощью встроенного брандмауэра. Есть ещё один подход, который позволит легко заблокировать доступ в Интернет выбранным приложениям из Магазина Windows 10, не вводя вручную пути к ним:

- Создайте правило для всех программ, выбрав соответствующий пункт на 5-м шаге вышеприведенной инструкции.

- После создания правила, найдите его в списке, нажмите по нему мышью дважды, а затем на вкладке «Программы и службы» нажмите по кнопке «Параметры» в пункте «Пакеты приложений», отметьте «Применять к следующему пакету приложений» и укажите в списке то приложение, для которого нужно заблокировать доступ в Интернет. Например, у меня на скриншоте блокируется Edge.

- Примените сделанные настройки и проверьте их работоспособность.

В целом всё очень просто, но существует возможность даже более быстрой настройки запрета.

Автоматическое создание правил брандмауэра в Winaero OneClickFirewall

Winaero OneClickFirewall — простая бесплатная утилита для Windows, которая упрощает включение и отключение блокировки доступа программ к Интернету:

- Скачайте программу с официального сайта https://winaero.com/download.php?view.1886 и установите её на компьютер.

- Сразу после этого в контекстном меню ярлыков и программ появятся пункты «Block Internet Access» (заблокировать доступ в Интернет) и «Restore Internet Access» (восстановить доступ).

При этом, блокируя доступ, эта утилита использует тот же механизм, что и при ручном создании правил в брандмауре Windows, просто автоматизирует это.

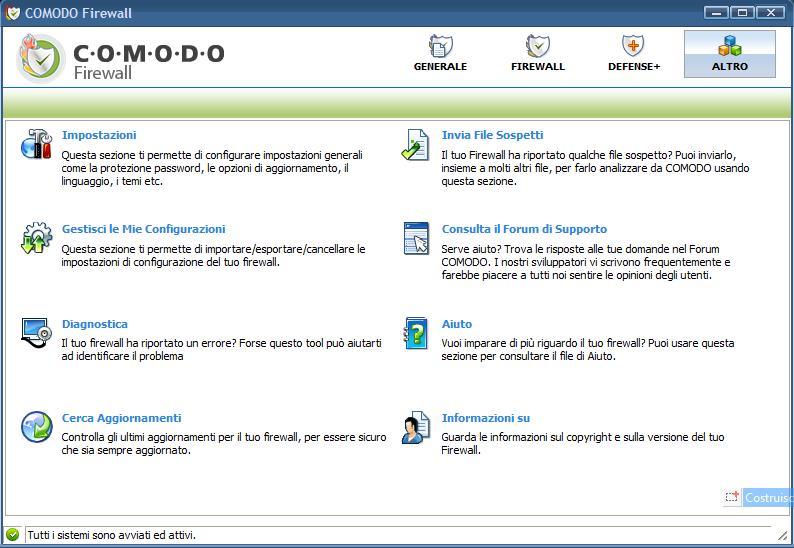

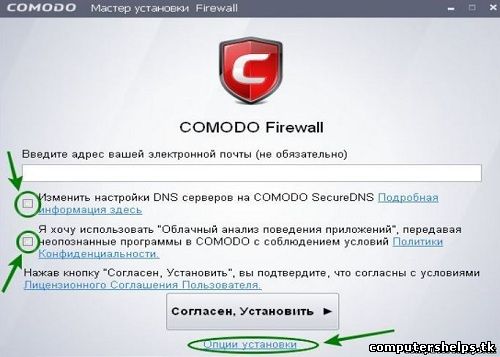

Comodo Firewall

Помимо встроенных системных утилит Windows, вы можете воспользоваться и сторонними решениями, одно из них — Comodo Firewall, доступный в том числе и в бесплатной версии на официальном сайте https://personalfirewall.comodo.com/ (если у вас есть сторонний антивирус,

После установки файрвола, выполните следующие шаги для блокировки программе доступа к сети:

- Зайдите в настройки и откройте пункт Фаервол — Правила для приложений. Нажмите кнопку «Добавить».

- Нажмите «Обзор» и укажите файл программы или группу файлов (например, все приложения Metro/UWP, все браузеры) для которых нужно создать правило.

- Выберите пункт «Использовать набор правил», а затем — «Заблокированное приложение».

Примените настройки, после этого выбранная программа будет заблокирована. При необходимости разблокировать доступ, нажмите кнопку «Разблокировать приложение» в главном окне Comodo Firewall, отметьте программу и нажмите «Разблокировать».

В завершение ещё два нюанса:

- Если вы блокируете программе доступ к сети с целью отключения обновлений или каких-то функций, учитывайте, что у некоторого ПО для этих целей служит не основной исполняемый файл, который вы запускаете, а вспомогательные .exe файлы или отдельные службы. Часть для них уже есть правила в брандмауэре Windows и их достаточно найти и изменить.

- Если вы устанавливаете запреты в целях родительского контроля, возможно, лучше будет использовать иные средства, см. Родительский контроль Windows 10.

remontka.pro в Телеграм | Способы подписки

Рекомендации по настройке брандмауэра Защитник Windows

Защитник Windows Брандмауэр в режиме повышенной безопасности обеспечивает двусторонняя фильтрацию сетевого трафика на основе узла и блокирует несанкционированный сетевой трафик, поступающий на локальное устройство или из него. Настройка брандмауэра Windows на основе следующих рекомендаций поможет оптимизировать защиту устройств в сети. Эти рекомендации охватывают широкий спектр развертываний, включая домашние сети и корпоративные настольные или серверные системы.

Настройка брандмауэра Windows на основе следующих рекомендаций поможет оптимизировать защиту устройств в сети. Эти рекомендации охватывают широкий спектр развертываний, включая домашние сети и корпоративные настольные или серверные системы.

Чтобы открыть брандмауэр Windows, перейдите в меню Пуск , выберите Выполнить, введите WF.msc, а затем нажмите кнопку ОК. См. также раздел Открытие брандмауэра Windows.

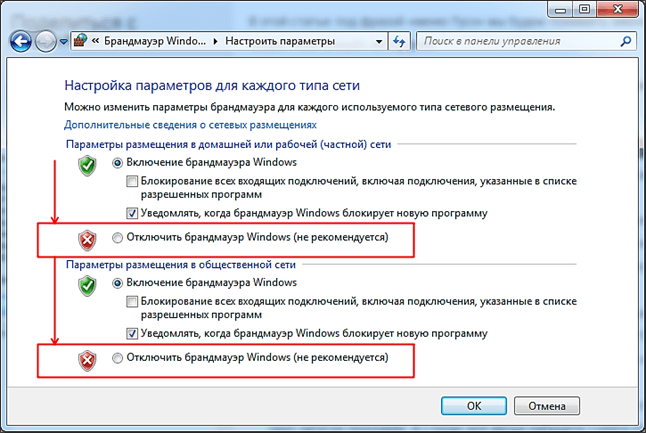

Сохранить параметры по умолчанию

При первом открытии брандмауэра Защитник Windows вы увидите параметры по умолчанию, применимые к локальному компьютеру. На панели Обзор отображаются параметры безопасности для каждого типа сети, к которой может подключаться устройство.

Рис. 1. Брандмауэр Защитник Windows

- Профиль домена: используется для сетей, в которых есть система проверки подлинности учетной записи на контроллере домена Active Directory.

- Частный профиль: предназначен и лучше всего используется в частных сетях, таких как домашняя сеть.

- Общедоступный профиль: разработан с учетом более высокого уровня безопасности для общедоступных сетей, таких как Wi-Fi горячие точки, кафе, аэропорты, отели или магазины

Чтобы просмотреть подробные параметры для каждого профиля, щелкните правой кнопкой мыши узел Защитник Windows Брандмауэр в режиме повышенной безопасности

По возможности сохраняйте параметры по умолчанию в брандмауэре Защитник Windows. Эти параметры предназначены для защиты устройства для использования в большинстве сетевых сценариев. Одним из ключевых примеров является поведение блока по умолчанию для входящих подключений.

Рис. 2. Параметры входящего и исходящего трафика по умолчанию

Важно.

Чтобы обеспечить максимальную безопасность, не изменяйте параметр блокировать по умолчанию для входящих подключений.

Дополнительные сведения о настройке основных параметров брандмауэра см.

Общие сведения о приоритете правил для входящих правил

Во многих случаях следующим шагом для администраторов будет настройка этих профилей с помощью правил (иногда называемых фильтрами), чтобы они могли работать с пользовательскими приложениями или другими типами программного обеспечения. Например, администратор или пользователь может добавить правило для размещения программы, открыть порт или протокол или разрешить предопределенный тип трафика.

Эту задачу добавления правил можно выполнить, щелкнув правой кнопкой мыши

Рис. 3. Мастер создания правил

Примечание.

В этой статье не рассматривается пошаговая настройка правил. Общие рекомендации по созданию политики см. в руководстве по развертыванию брандмауэра Windows в режиме повышенной безопасности .

Общие рекомендации по созданию политики см. в руководстве по развертыванию брандмауэра Windows в режиме повышенной безопасности .

Во многих случаях для работы приложений в сети требуется разрешение определенных типов входящего трафика. Администраторы должны помнить о следующем поведении приоритета правил, разрешая эти входящие исключения.

- Явно определенные правила разрешений будут иметь приоритет над параметром блока по умолчанию.

- Явные правила блокировки будут иметь приоритет над любыми конфликтующими правилами разрешения.

- Более конкретные правила будут иметь приоритет над менее конкретными правилами, за исключением случаев, когда существуют явные блочные правила, как упоминалось в 2. (Например, если параметры правила 1 включают диапазон IP-адресов, а параметры правила 2 включают один IP-адрес узла, правило 2 будет иметь приоритет.)

Из-за значений 1 и 2 важно убедиться, что при разработке набора политик вы убедитесь, что нет других явных правил блокировки, которые могли бы случайно перекрываться, тем самым предотвращая поток трафика, который вы хотите разрешить.

Общие рекомендации по обеспечению безопасности при создании правил для входящего трафика должны быть как можно более конкретными. Однако если необходимо создать новые правила, использующие порты или IP-адреса, рассмотрите возможность использования последовательных диапазонов или подсетей вместо отдельных адресов или портов, где это возможно. Такой подход позволяет избежать создания нескольких фильтров под капотом, снизить сложность и избежать снижения производительности.

Примечание.

Брандмауэр Защитник Windows не поддерживает традиционное взвешение правил, назначаемое администратором. Эффективный набор политик с ожидаемым поведением можно создать, учитывая несколько, согласованных и логических правил, описанных выше.

Создание правил для новых приложений перед первым запуском

Правила разрешения для входящего трафика

При первой установке сетевые приложения и службы выполняют вызов прослушивания, указывая сведения о протоколе или порту, необходимые для правильной работы. Так как в брандмауэре Защитник Windows есть действие блокировки по умолчанию, необходимо создать правила для входящих исключений, чтобы разрешить этот трафик. Обычно приложение или установщик приложений добавляют это правило брандмауэра. В противном случае пользователю (или администратору брандмауэра от имени пользователя) необходимо вручную создать правило.

Так как в брандмауэре Защитник Windows есть действие блокировки по умолчанию, необходимо создать правила для входящих исключений, чтобы разрешить этот трафик. Обычно приложение или установщик приложений добавляют это правило брандмауэра. В противном случае пользователю (или администратору брандмауэра от имени пользователя) необходимо вручную создать правило.

Если нет активных правил разрешений, определенных приложением или администратором, диалоговое окно предложит пользователю разрешить или заблокировать пакеты приложения при первом запуске приложения или попытке взаимодействовать по сети.

Если у пользователя есть разрешения администратора, будет предложено. Если они отвечают нет или отменяют запрос, будут созданы правила блокировки. Обычно создаются два правила, по одному для трафика TCP и UDP.

Если пользователь не является локальным администратором, он не будет запрашиваться. В большинстве случаев будут созданы блочные правила.

В любом из описанных выше сценариев после добавления этих правил они должны быть удалены, чтобы снова создать запрос. В противном случае трафик будет по-прежнему заблокирован.

В противном случае трафик будет по-прежнему заблокирован.

Примечание.

Параметры брандмауэра по умолчанию предназначены для обеспечения безопасности. Если разрешить все входящие подключения по умолчанию, сеть будет ознакомиться с различными угрозами. Поэтому создание исключений для входящих подключений из стороннего программного обеспечения должно определяться доверенными разработчиками приложений, пользователем или администратором от имени пользователя.

Известные проблемы с автоматическим созданием правил

При разработке набора политик брандмауэра для сети рекомендуется настроить правила разрешений для любых сетевых приложений, развернутых на узле. Наличие этих правил до того, как пользователь впервые запустит приложение, поможет обеспечить беспроблемную работу.

Отсутствие этих промежуточных правил не обязательно означает, что в конечном итоге приложение не сможет взаимодействовать по сети. Однако поведение, связанное с автоматическим созданием правил приложений во время выполнения, требует взаимодействия с пользователем и прав администратора. Если ожидается, что устройство будет использоваться пользователями без прав администратора, следует следовать рекомендациям и предоставить эти правила перед первым запуском приложения, чтобы избежать непредвиденных проблем с сетью.

Если ожидается, что устройство будет использоваться пользователями без прав администратора, следует следовать рекомендациям и предоставить эти правила перед первым запуском приложения, чтобы избежать непредвиденных проблем с сетью.

Чтобы определить, почему некоторые приложения заблокированы для обмена данными в сети, проверка для следующих экземпляров:

- Пользователь с достаточными привилегиями получает уведомление о запросе о том, что приложению необходимо внести изменения в политику брандмауэра. Не полностью понимая запрос, пользователь отменяет или отклоняет запрос.

- У пользователя отсутствуют достаточные привилегии, поэтому ей не предлагается разрешить приложению вносить соответствующие изменения в политику.

- Локальное слияние политик отключено, что не позволяет приложению или сетевой службе создавать локальные правила.

Создание правил приложения во время выполнения также может быть запрещено администраторами с помощью приложения «Параметры» или групповая политика.

Рис. 4. Диалоговое окно для разрешения доступа

См. также контрольный список: создание правил брандмауэра для входящего трафика.

Установка правил слияния локальных политик и приложений

Можно развернуть правила брандмауэра:

- Локально с помощью оснастки брандмауэра (WF.msc)

- Локально с помощью PowerShell

- Удаленное использование групповая политика, если устройство является членом имени Active Directory, System Center Configuration Manager или Intune (с помощью присоединения к рабочему месту)

Параметры слияния правил управляют способом объединения правил из разных источников политик. Администраторы могут настраивать различные варианты поведения слияния для доменных, частных и общедоступных профилей.

Параметры слияния правил разрешают или запрещают локальным администраторам создавать собственные правила брандмауэра в дополнение к правилам, полученным из групповая политика.

Рис. 5. Параметр слияния правил

5. Параметр слияния правил

Совет

В поставщике службы конфигурации брандмауэра эквивалентным параметром является AllowLocalPolicyMerge. Этот параметр можно найти в каждом соответствующем узле профиля, DomainProfile, PrivateProfile и PublicProfile.

Если слияние локальных политик отключено, для любого приложения, которому требуется входящее подключение, требуется централизованное развертывание правил.

Администраторы могут отключить LocalPolicyMerge в средах с высоким уровнем безопасности, чтобы обеспечить более строгий контроль над конечными точками. Этот параметр может повлиять на некоторые приложения и службы, которые автоматически создают локальную политику брандмауэра после установки, как описано выше. Чтобы эти типы приложений и служб работали, администраторы должны централизованно отправлять правила с помощью групповой политики (GP), мобильного Управление устройствами (MDM) или обоих (для гибридных сред или сред совместного управления).

Брандмауэр CSP и CSP политики также имеют параметры, которые могут повлиять на слияние правил.

Рекомендуется выводить список и регистрировать такие приложения, включая сетевые порты, используемые для обмена данными. Как правило, на веб-сайте приложения можно найти порты, которые должны быть открыты для данной службы. Для более сложных развертываний или развертываний клиентских приложений может потребоваться более тщательный анализ с помощью средств сбора сетевых пакетов.

Как правило, для обеспечения максимальной безопасности администраторы должны отправлять исключения брандмауэра только для приложений и служб, которые настроены на законные цели.

Примечание.

Использование шаблонов с подстановочными знаками, таких как C:*\teams.exe , не поддерживается в правилах приложений. В настоящее время поддерживаются только правила, созданные с использованием полного пути к приложениям.

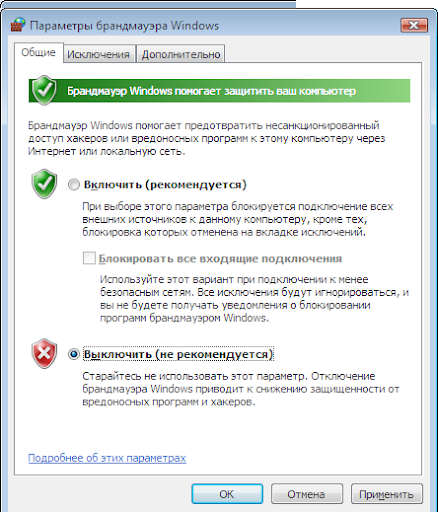

Узнайте, как использовать режим «экранирования вверх» для активных атак

Важной функцией брандмауэра, которая может использоваться для устранения ущерба во время активной атаки, является режим «экранирования вверх». Это неофициальный термин, обозначающий простой метод, который администратор брандмауэра может использовать для временного повышения безопасности перед лицом активной атаки.

Это неофициальный термин, обозначающий простой метод, который администратор брандмауэра может использовать для временного повышения безопасности перед лицом активной атаки.

Экранирования можно достичь, установив флажок Блокировать все входящие подключения, в том числе в списке разрешенных приложений , который находится в приложении «Параметры Windows» или в файле прежних версийfirewall.cpl.

Рис. 6. Параметры Windows App/Безопасность Windows/Firewall Protection/Network Type

Рис. 7. Устаревшая firewall.cpl

По умолчанию брандмауэр Защитник Windows блокирует все, если не создано правило исключения. Этот параметр переопределяет исключения.

Например, функция удаленного рабочего стола автоматически создает правила брандмауэра при включении. Однако при наличии активного эксплойта с использованием нескольких портов и служб на узле можно вместо отключения отдельных правил использовать режим экранирования для блокировки всех входящих подключений, переопределяя предыдущие исключения, включая правила для удаленного рабочего стола. Правила удаленного рабочего стола остаются неизменными, но удаленный доступ не будет работать до тех пор, пока активированы экраны.

Правила удаленного рабочего стола остаются неизменными, но удаленный доступ не будет работать до тех пор, пока активированы экраны.

После завершения аварийной ситуации снимите флажок, чтобы восстановить обычный сетевой трафик.

Создание правил для исходящего трафика

Ниже приведены несколько общих рекомендаций по настройке правил для исходящего трафика.

- Конфигурация по умолчанию заблокирована для правил исходящего трафика может рассматриваться для некоторых сред с высоким уровнем безопасности. Однако конфигурацию правила для входящего трафика никогда не следует изменять таким образом, чтобы разрешить трафик по умолчанию.

- Рекомендуется разрешить исходящий трафик по умолчанию для большинства развертываний, чтобы упростить развертывание приложений, если только предприятие не предпочитает строгие средства управления безопасностью, чем простоту использования.

- В средах с высоким уровнем безопасности администратор или администраторы должны выполнять инвентаризацию всех корпоративных приложений и регистрировать их в журнале.

Записи должны указывать, требуется ли для используемого приложения сетевое подключение. Администраторам потребуется создать новые правила, относящиеся к каждому приложению, которому требуется сетевое подключение, и отправить эти правила централизованно с помощью групповой политики (GP), мобильного Управление устройствами (MDM) или обоих (для гибридных сред или сред совместного управления).

Записи должны указывать, требуется ли для используемого приложения сетевое подключение. Администраторам потребуется создать новые правила, относящиеся к каждому приложению, которому требуется сетевое подключение, и отправить эти правила централизованно с помощью групповой политики (GP), мобильного Управление устройствами (MDM) или обоих (для гибридных сред или сред совместного управления).

Задачи, связанные с созданием правил для исходящего трафика, см. в разделе Контрольный список. Создание правил брандмауэра для исходящего трафика.

Документирование изменений

При создании правила для входящего или исходящего трафика следует указать сведения о самом приложении, используемом диапазоне портов и важные заметки, такие как дата создания. Правила должны быть хорошо документированы для удобства проверки как вами, так и другими администраторами. Мы настоятельно рекомендуем уделить время, чтобы упростить работу по проверке правил брандмауэра на более позднем этапе. И никогда не создавайте ненужные дыры в брандмауэре.

Что такое конфигурация брандмауэра и почему это важно?

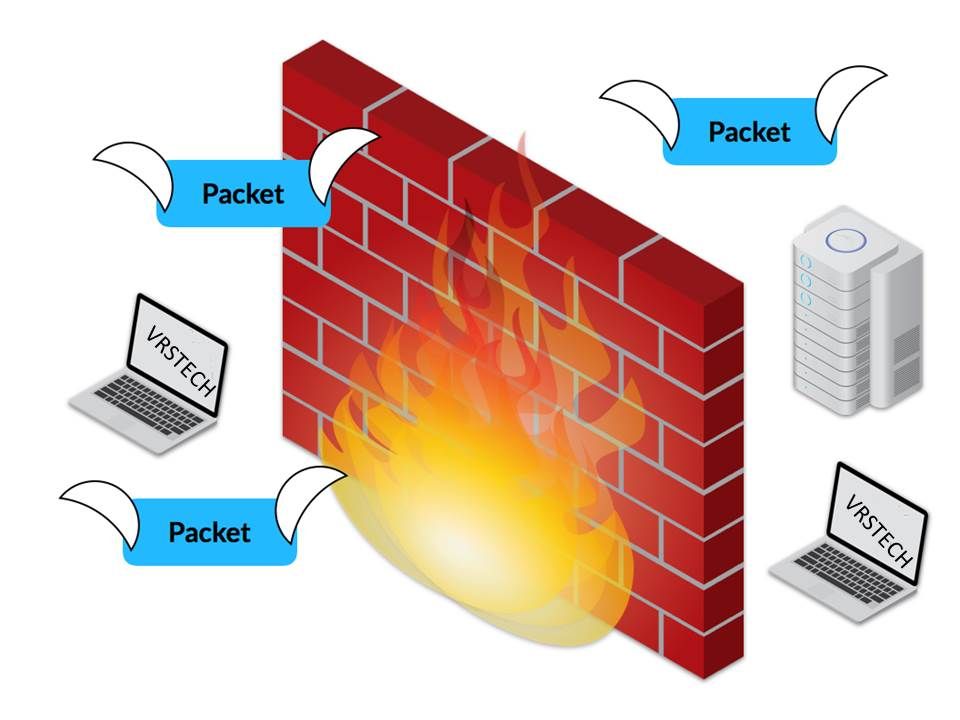

Брандмауэр играет жизненно важную роль в сетевой безопасности, и его необходимо правильно настроить, чтобы защитить организации от утечки данных и кибератак.

Это возможно путем настройки доменных имен и IP-адресов для обеспечения безопасности брандмауэра. Конфигурация политики брандмауэра зависит от типа сети, например общедоступной или частной, и может быть настроена с помощью правил безопасности, которые блокируют или разрешают доступ для предотвращения потенциальных атак со стороны хакеров или вредоносных программ.

Необходима правильная настройка брандмауэра, поскольку функции по умолчанию могут не обеспечивать максимальную защиту от кибератак.

Неправильная настройка брандмауэра может привести к тому, что злоумышленники получат несанкционированный доступ к защищенным внутренним сетям и ресурсам. В результате киберпреступники постоянно ищут сети с устаревшим программным обеспечением или серверами, которые не защищены. Gartner подчеркнул масштаб и масштабы этой проблемы, предсказывая, что 99 % нарушений брандмауэра будут вызваны неправильными настройками в 2020 году9.0003

Gartner подчеркнул масштаб и масштабы этой проблемы, предсказывая, что 99 % нарушений брандмауэра будут вызваны неправильными настройками в 2020 году9.0003

Настройки по умолчанию для большинства брандмауэров и протоколов, таких как протокол передачи файлов (FTP), не обеспечивают необходимый уровень защиты для защиты сетей от кибератак. Организации должны убедиться, что базовая конфигурация брандмауэра соответствует уникальным потребностям их сетей.

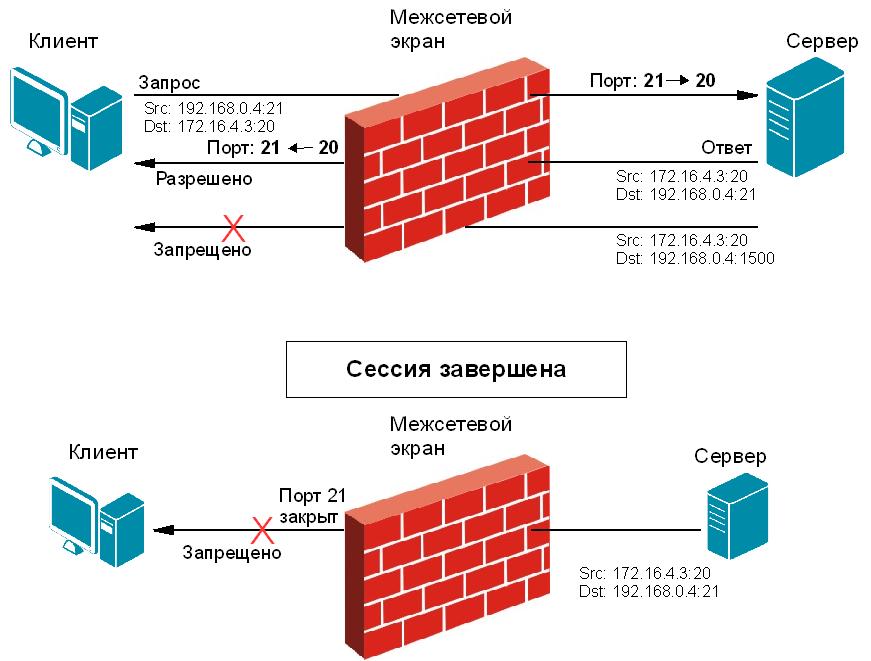

Правильная конфигурация необходима для поддержки внутренних сетей и проверки пакетов с отслеживанием состояния. Вот как безопасно настроить брандмауэр:

1. Защитите брандмауэр

Защита брандмауэра — это первый важный шаг, который гарантирует, что к нему будут иметь доступ только авторизованные администраторы. Это включает в себя такие действия, как:

- Обновить последнюю прошивку

- Никогда не запускайте брандмауэры в производство без соответствующих настроек

- Удаление, отключение или переименование учетных записей по умолчанию и изменение паролей по умолчанию

- Используйте уникальные безопасные пароли

- Никогда не использовать общие учетные записи пользователей.

Если брандмауэром будут управлять несколько администраторов, дополнительные учетные записи администраторов должны иметь ограниченные права в зависимости от индивидуальных обязанностей

Если брандмауэром будут управлять несколько администраторов, дополнительные учетные записи администраторов должны иметь ограниченные права в зависимости от индивидуальных обязанностей - Отключение простого протокола управления сетью (SNMP), который собирает и упорядочивает информацию об устройствах в IP-сетях, или его настройка для безопасного использования

- Ограничение исходящего и входящего сетевого трафика для определенных приложений или протокола управления передачей (TCP)

2. Установите зоны брандмауэра и структуру IP-адресов

Важно определить сетевые активы и ресурсы, которые необходимо защитить. Это включает в себя создание структуры, которая группирует корпоративные активы в зоны на основе схожих функций и уровня риска.

Хорошим примером этого являются серверы, такие как серверы электронной почты, серверы виртуальной частной сети (VPN) и веб-серверы, размещенные в выделенной зоне, которая ограничивает входящий интернет-трафик, часто называемой демилитаризованной зоной (DMZ). Общее правило заключается в том, что чем больше зон создано, тем более безопасной является сеть.

Общее правило заключается в том, что чем больше зон создано, тем более безопасной является сеть.

Однако наличие большего количества зон также требует больше времени для управления ими. При установленной структуре сетевых зон также важно установить соответствующую структуру IP-адресов, которая назначает зоны интерфейсам и субинтерфейсам брандмауэра.

3. Настройте списки контроля доступа (ACL)

Списки управления доступом (ACL) позволяют организациям определять, какому трафику разрешено входить и выходить из каждой зоны. ACL действуют как правила брандмауэра, которые организации могут применять к каждому интерфейсу и субинтерфейсу брандмауэра.

ACL должны содержать конкретные номера портов источника и назначения и IP-адреса. В конце каждого списка ACL должно быть создано правило «запретить все», которое позволяет организациям отфильтровывать неутвержденный трафик. Для каждого интерфейса и субинтерфейса также требуется входящий и исходящий ACL, чтобы гарантировать, что только утвержденный трафик может достигать каждой зоны. Также рекомендуется отключить интерфейсы администрирования брандмауэра от общего доступа, чтобы защитить конфигурацию и отключить незашифрованные протоколы управления брандмауэром.

Также рекомендуется отключить интерфейсы администрирования брандмауэра от общего доступа, чтобы защитить конфигурацию и отключить незашифрованные протоколы управления брандмауэром.

4. Настройте другие службы брандмауэра и ведение журнала

Некоторые брандмауэры можно настроить для поддержки других служб, таких как сервер протокола динамической конфигурации хоста (DHCP), система предотвращения вторжений (IPS) и сервер протокола сетевого времени (NTP). Важно также отключить дополнительные службы, которые не будут использоваться.

Кроме того, брандмауэры должны быть настроены для отправки отчетов в службу регистрации, чтобы соответствовать требованиям стандарта безопасности данных индустрии платежных карт (PCI DSS).

5. Проверьте конфигурацию брандмауэра

После выполнения конфигураций очень важно протестировать их, чтобы убедиться, что блокируется правильный трафик и что брандмауэр работает должным образом. Конфигурацию можно протестировать с помощью таких методов, как тестирование на проникновение и сканирование уязвимостей. Не забудьте сделать резервную копию конфигурации в безопасном месте на случай каких-либо сбоев в процессе тестирования.

Конфигурацию можно протестировать с помощью таких методов, как тестирование на проникновение и сканирование уязвимостей. Не забудьте сделать резервную копию конфигурации в безопасном месте на случай каких-либо сбоев в процессе тестирования.

6. Постоянно управляйте брандмауэром

Управление и мониторинг брандмауэра имеют решающее значение для обеспечения того, чтобы брандмауэр продолжал функционировать должным образом. Это включает в себя мониторинг журналов, сканирование уязвимостей и регулярную проверку правил. Также важно документировать процессы и постоянно и тщательно управлять конфигурацией, чтобы обеспечить постоянную защиту сети.

Настройка брандмауэра может вызвать трудности, которые обычно можно предотвратить, избегая распространенных ошибок, таких как:

- Использование широких политик или неправильных настроек брандмауэра может привести к проблемам с сервером, например, к проблемам с системой доменных имен (DNS) и подключением.

- Игнорирование исходящего трафика может представлять опасность для сетей.

- Использование исключительно брандмауэра для сетевой безопасности или нестандартных методов проверки подлинности может не защитить все корпоративные ресурсы.

Брандмауэр нового поколения (NGFW) фильтрует сетевой трафик для защиты организаций как от внутренних, так и от внешних угроз. Fortinet FortiGate NGFW обладает более глубокими возможностями проверки контента, чем стандартные брандмауэры, что позволяет организациям выявлять и блокировать сложные атаки, вредоносное ПО и другие угрозы. NGFW также обновляются в соответствии с меняющимся ландшафтом киберугроз, поэтому организации всегда защищены от новейших угроз.

Инструмент переноса конфигурации брандмауэра FortiConverter в основном применяется для переноса конфигурации стороннего брандмауэра в FortiOS — для маршрутизации, брандмауэра, преобразования сетевых адресов (NAT), а также политик и объектов VPN. FortiGate NGFW был признан лидером в Магическом квадранте Gartner для сетевых брандмауэров из-за его способности защищать любую периферию любого масштаба и управлять рисками безопасности при одновременном снижении затрат и сложности и повышении операционной эффективности.

Как настроить брандмауэр за 5 шагов

ГЛАВНАЯ БЛОГ > Кибербезопасность > Как настроить брандмауэр за 5 шагов

Базовое руководство по настройке брандмауэра за 5 шагов: создание зон, настройка параметров и просмотр правил брандмауэра.

В качестве первой линии защиты от онлайн-атак ваш брандмауэр является важной частью вашей сетевой безопасности. Настройка брандмауэра может быть пугающим проектом, но разбивка его на более простые задачи может сделать работу гораздо более управляемой. Следующие шаги помогут вам понять основные этапы настройки брандмауэра.

Существует множество подходящих моделей брандмауэров, которые можно использовать для защиты вашей сети. Вы можете проконсультироваться с экспертом по безопасности HIPAA или экспертом по безопасности PCI, чтобы узнать больше о своих возможностях. Следующие шаги имеют решающее значение, независимо от выбранной вами модели брандмауэра. В этом руководстве предполагается, что вы используете брандмауэр бизнес-класса, который поддерживает несколько внутренних сетей (или зон) и выполняет проверку пакетов с отслеживанием состояния.

В этом руководстве предполагается, что вы используете брандмауэр бизнес-класса, который поддерживает несколько внутренних сетей (или зон) и выполняет проверку пакетов с отслеживанием состояния.

Из-за технической природы брандмауэров подробное пошаговое руководство выходит за рамки этой записи блога. Тем не менее, я дам некоторые указания, чтобы помочь проиллюстрировать процесс, чтобы вы могли понять, как настроить брандмауэр за 5 шагов.

Шаг 1. Защитите свой брандмауэр

Если злоумышленник сможет получить административный доступ к вашему брандмауэру, для безопасности вашей сети игра окончена. Поэтому защита брандмауэра — первый и самый важный шаг в этом процессе. Никогда не вводите в эксплуатацию брандмауэр, который не защищен должным образом, по крайней мере, с помощью следующих действий по настройке:

Обновите брандмауэр до последней версии микропрограммы.

- Удалите, отключите или переименуйте любые учетные записи пользователей по умолчанию и измените все пароли по умолчанию.

Обязательно используйте только сложные и надежные пароли.

Обязательно используйте только сложные и надежные пароли. - Если брандмауэром будут управлять несколько администраторов, создайте дополнительные учетные записи администраторов с ограниченными правами в зависимости от обязанностей. Никогда не используйте общие учетные записи пользователей.

- Отключите простой протокол управления сетью (SNMP) или настройте его на использование защищенной строки сообщества.

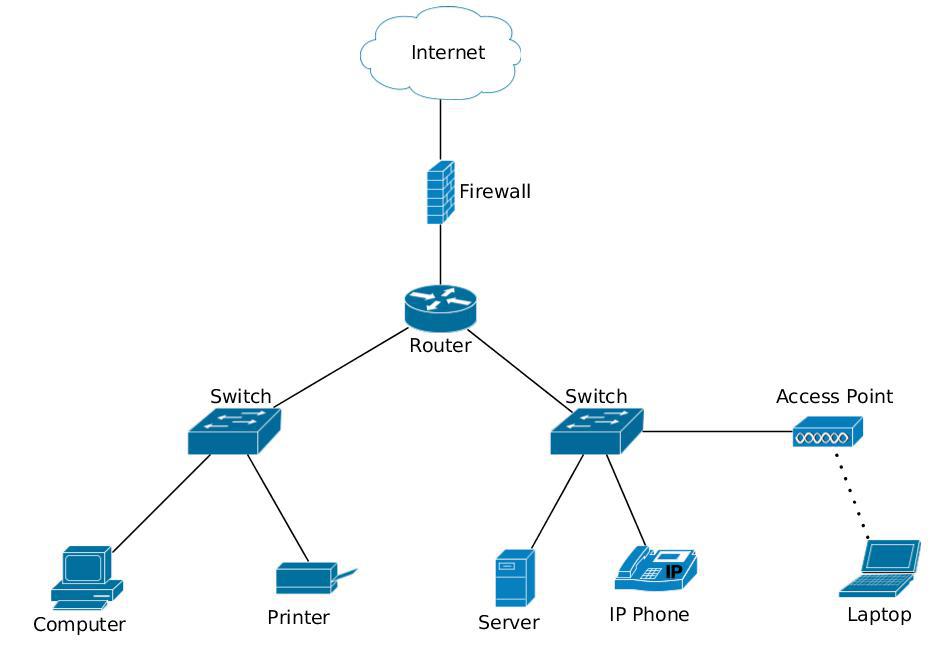

Шаг 2. Спроектируйте зоны брандмауэра и IP-адреса

Чтобы защитить ценные активы в вашей сети, вы должны сначала определить, что это за активы (например, данные платежных карт или данные пациентов). Затем спланируйте структуру вашей сети, чтобы эти активы можно было сгруппировать и поместить в сети (или зоны) на основе аналогичного уровня чувствительности и функции.

Например, все ваши серверы, которые предоставляют услуги через Интернет (веб-серверы, почтовые серверы, серверы виртуальной частной сети (VPN) и т. д.), должны быть помещены в выделенную зону, которая позволит ограничить входящий трафик из Интернета ( эту зону часто называют демилитаризованной зоной или DMZ). Серверы, к которым не следует обращаться напрямую из Интернета, например серверы баз данных, должны быть размещены во внутренних зонах серверов. Точно так же рабочие станции, устройства торговых точек и системы передачи голоса по Интернет-протоколу (VOIP) обычно можно размещать во внутренних сетевых зонах.

Серверы, к которым не следует обращаться напрямую из Интернета, например серверы баз данных, должны быть размещены во внутренних зонах серверов. Точно так же рабочие станции, устройства торговых точек и системы передачи голоса по Интернет-протоколу (VOIP) обычно можно размещать во внутренних сетевых зонах.

Вообще говоря, чем больше зон вы создаете, тем безопаснее ваша сеть. Но имейте в виду, что управление большим количеством зон требует дополнительного времени и ресурсов, поэтому вам нужно быть осторожным при принятии решения о том, сколько сетевых зон вы хотите использовать.

Если вы используете IP версии 4, внутренние IP-адреса должны использоваться для всех ваших внутренних сетей. Трансляция сетевых адресов (NAT) должна быть настроена так, чтобы при необходимости внутренние устройства могли обмениваться данными через Интернет.

После того, как вы разработали структуру вашей сетевой зоны и установили соответствующую схему IP-адресов, вы готовы создать свои зоны брандмауэра и назначить их интерфейсам или субинтерфейсам брандмауэра. При построении сетевой инфраструктуры следует использовать коммутаторы, поддерживающие виртуальные локальные сети (VLAN), для обеспечения разделения сетей на уровне 2.

При построении сетевой инфраструктуры следует использовать коммутаторы, поддерживающие виртуальные локальные сети (VLAN), для обеспечения разделения сетей на уровне 2.

СМОТРИТЕ ТАКЖЕ: Настройка и обслуживание брандмауэра с помощью управляемого брандмауэра SecurityMetrics

Шаг 3. Настройка списков контроля доступа

Теперь, когда вы установили свои сетевые зоны и назначили их интерфейсам, вы должны точно определить, какой трафик должен иметь возможность входить и выходить из каждой зоны.

Этот трафик будет разрешен с помощью правил брандмауэра, называемых списками управления доступом (ACL), которые применяются к каждому интерфейсу или субинтерфейсу брандмауэра. Когда это возможно, делайте свои ACL конкретными для точных исходных и/или целевых IP-адресов и номеров портов. В конце каждого списка контроля доступа убедитесь, что есть правило «запретить все», чтобы отфильтровать весь неутвержденный трафик. Примените как входящие, так и исходящие списки управления доступом к каждому интерфейсу и субинтерфейсу вашего брандмауэра, чтобы разрешать вход и выход из каждой зоны только утвержденному трафику.

По возможности рекомендуется отключать интерфейсы администрирования брандмауэра (включая защищенную оболочку (SSH) и веб-интерфейсы) от общего доступа. Это поможет защитить вашу конфигурацию брандмауэра от внешних угроз. Обязательно отключите все незашифрованные протоколы для управления брандмауэром, включая соединения Telnet и HTTP.

Шаг 4. Настройте другие службы брандмауэра и ведение журнала

Если ваш брандмауэр также может работать в качестве сервера протокола динамической конфигурации хоста (DHCP), сервера протокола сетевого времени (NTP), системы предотвращения вторжений (IPS) и т. д. , затем настройте службы, которые вы хотите использовать. Отключите все дополнительные услуги, которыми вы не собираетесь пользоваться.

Чтобы выполнить требования PCI DSS, настройте брандмауэр для отправки отчетов на сервер журналов и убедитесь, что включено достаточно подробностей, чтобы удовлетворить требования 10.2–10.3 PCI DSS.

СМОТРИТЕ ТАКЖЕ: Общие сведения о применении брандмауэров в соответствии с HIPAA

Шаг 5.

Проверьте конфигурацию брандмауэра

Проверьте конфигурацию брандмауэраВ тестовой среде убедитесь, что брандмауэр работает должным образом. Не забудьте убедиться, что ваш брандмауэр блокирует трафик, который должен быть заблокирован в соответствии с вашими настройками ACL. Тестирование брандмауэра должно включать как сканирование уязвимостей, так и тестирование на проникновение.

После завершения тестирования брандмауэра он должен быть готов к работе. Не забывайте всегда хранить резервную копию конфигурации брандмауэра в надежном месте, чтобы не потерять всю свою тяжелую работу в случае аппаратного сбоя.

Помните, что это всего лишь обзор, который поможет вам понять основные этапы настройки брандмауэра. При использовании руководств или даже если вы решите настроить свой собственный брандмауэр, обязательно попросите эксперта по безопасности проверить вашу конфигурацию, чтобы убедиться, что она настроена для обеспечения максимальной безопасности ваших данных.

Управление брандмауэром

После запуска брандмауэра вы завершили настройку брандмауэра, но управление брандмауэром только началось.

Записи должны указывать, требуется ли для используемого приложения сетевое подключение. Администраторам потребуется создать новые правила, относящиеся к каждому приложению, которому требуется сетевое подключение, и отправить эти правила централизованно с помощью групповой политики (GP), мобильного Управление устройствами (MDM) или обоих (для гибридных сред или сред совместного управления).

Записи должны указывать, требуется ли для используемого приложения сетевое подключение. Администраторам потребуется создать новые правила, относящиеся к каждому приложению, которому требуется сетевое подключение, и отправить эти правила централизованно с помощью групповой политики (GP), мобильного Управление устройствами (MDM) или обоих (для гибридных сред или сред совместного управления). Если брандмауэром будут управлять несколько администраторов, дополнительные учетные записи администраторов должны иметь ограниченные права в зависимости от индивидуальных обязанностей

Если брандмауэром будут управлять несколько администраторов, дополнительные учетные записи администраторов должны иметь ограниченные права в зависимости от индивидуальных обязанностей

Обязательно используйте только сложные и надежные пароли.

Обязательно используйте только сложные и надежные пароли.